BCC - outils de traçage dynamique pour la surveillance des performances Linux, le réseautage et plus

- 2489

- 114

- Mohamed Brunet

BCC (Collection de compilateur BPF) est un ensemble puissant d'outils appropriés et d'exemples de fichiers pour créer des programmes de traçage et de manipulation du noyau ingénieux. Il utilise étendu Bpf (Filtres de paquets Berkeley), initialement connu sous le nom EBPF qui était l'une des nouvelles fonctionnalités de Linux 3.15.

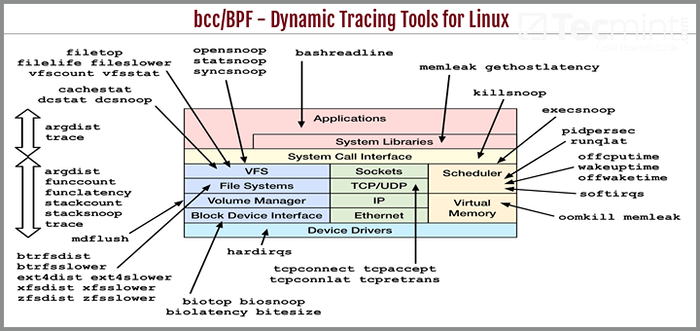

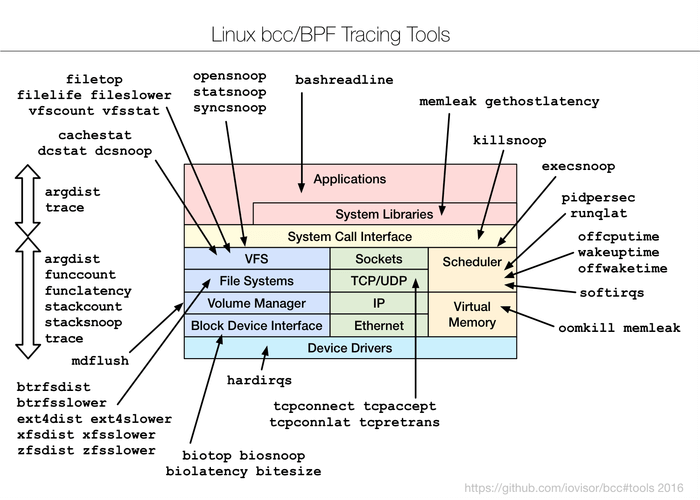

BCC / BPF - Outils de traçage dynamique pour la surveillance des performances Linux

BCC / BPF - Outils de traçage dynamique pour la surveillance des performances Linux Pratiquement, la plupart des composants utilisés par BCC exiger Linux 4.1 ou ci-dessus, et ses caractéristiques remarquables comprennent:

- Ne nécessite aucun module de noyau tiers, car tous les outils fonctionnent sur le BPF qui est intégré au noyau et BCC utilise des fonctionnalités ajoutées dans Linux 4.Série X.

- Permet l'observation de l'exécution des logiciels.

- Comprend plusieurs outils d'analyse des performances avec des exemples de fichiers et de pages d'homme.

Lire suggérée: 20 outils de ligne de commande pour surveiller les performances Linux

Mieux adapté aux utilisateurs de Linux avancés, BCC rend facile à écrire Bpf Programmes utilisant l'instrumentation du noyau dans C, et frontal dans Python et Lua. De plus, il prend en charge plusieurs tâches telles que l'analyse des performances, la surveillance, le contrôle du trafic réseau et beaucoup plus.

Comment installer BCC dans les systèmes Linux

Rappelez-vous que BCC Utilise des fonctionnalités ajoutées dans la version du noyau Linux 4.1 ou ci-dessus, et comme exigence, le noyau aurait dû être compilé avec les drapeaux définis ci-dessous:

Config_bpf=y Config_bpf_syscall=y # [Facultatif, pour les filtres TC] Config_net_cls_bpf=m # [Facultatif, pour les actions TC] Config_net_act_bpf=m Config_bpf_jit=y Config_have_bpf_jit=y # [Facultatif, pour KProbes] Config_bpf_events=y

Pour vérifier vos drapeaux de noyau, affichez le fichier / proc / config.gz ou exécutez les commandes comme dans les exemples ci-dessous:

[Protégé par e-mail] ~ $ grep config_bpf = / boot / config-'uname -r ' Config_bpf=y [Protégé par e-mail] ~ $ grep config_bpf_syscall = / boot / config-'uname -r ' Config_bpf_syscall=y [Protégé par e-mail] ~ $ grep config_net_cls_bpf = / boot / config-'uname -r ' Config_net_cls_bpf=m [Protégé par e-mail] ~ $ grep config_net_act_bpf = / boot / config-'uname -r ' Config_net_act_bpf=m [Protégé par e-mail] ~ $ grep config_bpf_jit = / boot / config-'uname -r ' Config_bpf_jit=y [Protégé par e-mail] ~ $ grep config_have_bpf_jit = / boot / config-'uname -r ' Config_have_bpf_jit=y [Protégé par e-mail] ~ $ grep config_bpf_events = / boot / config-'uname -r ' Config_bpf_events=y

Après avoir vérifié les drapeaux du noyau, il est temps d'installer BCC Outils dans les systèmes Linux.

Sur Ubuntu 16.04

Seuls les forfaits nocturnes sont créés pour Ubuntu 16.04, Mais les instructions d'installation sont très simples. Pas besoin de mise à niveau du noyau ou de le compiler à partir de la source.

$ echo "Deb [truded = oui] https: // repo.iovisor.org / apt / xenial xenial-nightly Main "| sudo tee / etc / apt / sources.liste.d / iovisor.Liste $ sudo apt-get update $ sudo apt-get install bcc-tools

Sur Ubuntu 14.04

Commencez par installer un 4.3+ Noyau Linux, de http: // noyau.ubuntu.com / ~ Kernel-Pppa / Mainline.

À titre d'exemple, écrivez un petit script shell "bcc.shot"Avec le contenu ci-dessous.

Note: mise à jour PRÉFIXE valeur à la dernière date et parcourez également les fichiers dans le URL du préfixe fourni pour obtenir le réel Rel valeur, remplacez-les dans le script shell.

#!/ bin / bash ver = 4.5.1-040501 Prefix = http: // noyau.ubuntu.com / ~ Kernel-Pppa / Mainline / V4.5.1-wily / rel = 201604121331 wget $ prefix / linux-tairs - $ ver -generic _ $ ver.$ Rel _amd64.deb wget $ prefix / linux-tairs - $ ver _ $ ver.$ Rel _all.deb wget $ prefix / linux-image - $ ver -generic _ $ ver.$ Rel _amd64.deb sudo dpkg -i linux - * $ ver.$ Rel *.deb

Enregistrer le fichier et quitter. Faites-le exécutable, puis exécutez-le comme indiqué:

$ chmod + x bcc-stall.SH $ SH BCC-INSTAL.shot

Ensuite, redémarrez votre système.

$ redémarrer

Ensuite, exécutez les commandes ci-dessous pour installer les packages BCC signés:

$ sudo apt-key adv - keyserver keyserver.ubuntu.com --rev-keys d4284cdd $ echo "deb https: // repo.iovisor.org / apt fidèle Main "| sudo tee / etc / apt / sources.liste.d / iovisor.Liste $ sudo apt-get upding $ sudo apt-get install binutils bcc bcc-tools libbcc-exemples python-bcc

Sur Fedora 24-23

Installer un 4.2+ noyau de http: // alt.fedoraproject.org / pub / alt / rawhide-kernel-nodebug, si votre système a une version inférieure à ce qui est requis. Vous trouverez ci-dessous un exemple de la façon de procéder:

$ sudo dnf config-manager --add-repo = http: // alt.fedoraproject.org / pub / alt / rawhide-kernel-nodebug / fedora-rawhide-kernel-nodebug.repo $ sudo dnf mise à jour $ redémarrage

Après cela, ajoutez le BBC Référentiel d'outils, mettez à jour votre système et installez les outils en exécutant la prochaine série de commandes:

$ echo -e '[iovisor] \ nbaseurl = https: // repo.iovisor.org / yum / nightly / f23 / $ basearch \ neable = 1 \ ngpgcheck = 0 '| tee sudo / etc / yum.se soustraire.d / iovisor.Repo $ sudo dnf mise à jour $ sudo dnf installer bcc-tools

Sur Arch Linux - AUR

Vous devriez commencer par mettre à niveau votre noyau vers au moins la version 4.3.1-1, Installez ensuite les packages ci-dessous à l'aide de tous les gestionnaires de packages Arch tels que pacaure, yaourt, se recroqueviller, etc.

BCC BCC-TOOLS Python-BCC Python2-bcc

Comment utiliser les outils BCC dans les systèmes Linux

Tous les BCC Des outils sont installés sous / usr / share / bcc / outils annuaire. Cependant, vous pouvez alternativement les exécuter à partir du BCC Github référentiel sous /outils où ils finissent par un .py extension.

$ ls / usr / share / bcc / outils argdist capable filetop offwaketime stackcount vfscount bashreadline cpudist funccount old stacksnoop vfsstat biolatency dcsnoop funclatency oomkill statsnoop wakeuptime biosnoop dcstat gethostlatency opensnoop syncsnoop xfsdist biotop doc hardirqs pidpersec tcpaccept xfsslower bitesize execsnoop killsnoop profile tcpconnect zfsdist btrfsdist ext4dist mdflush runqlat tcpconnlat zfsslower btrfsslower ext4slower memleak softirqs tcpretrans cachestat filelife mysqld_qslower Soliten Tplist Cachetop Fileslower Offcuttime SSLSniff Trace

Nous couvrirons quelques exemples sous - Surveillance des performances et des réseaux du système General Linux.

Trace Open () Syscalls

Commençons par tracer tout ouvrir() des systèmes en utilisant opensnoop. Cela nous permet de nous dire comment diverses applications fonctionnent en identifiant leurs fichiers de données, leurs fichiers de configuration et bien d'autres:

$ cd / usr / share / bcc / outils $ sudo ./ opensnoop PID COMM FD ERR PATH 1 Systemd 35 0 / Proc / self / MountInfo 2797 UDISKSD 13 0 / Proc / self / MountInfo 1 Systemd 35 0 / Sys / Disposices / PCI0000: 00/0000: 00: 0D.0 / ATA3 / HOST2 / Target2: 0: 0/2: 0: 0: 0 / BLOCK / SDA / SDA1 / UEVENT 1 Systemd 35 0 / Run / Udev / Data / B8: 1 1 Systemd -1 2 / etc / Systemd / System / Sys-Kernel-Debug-traçage.Mont 1 Systemd -1 2 / Run / Systemd / System / Sys-Kernel-Debug-traçage.Mont 1 Systemd -1 2 / Run / Systemd / Generator / Sys-Kernel-Debug-traçage.Mont 1 Systemd -1 2 / USR / Local / Lib / Systemd / System / Sys-Kernel-Debug-traçage.Mont 2247 Systemd 15 0 / Proc / self / Mountinfo 1 Systemd -1 2 / Lib / Systemd / System / Sys-Kernel-Debug-traçage.Mont 1 Systemd -1 2 / USR / Lib / Systemd / System / Sys-Kernel-Debug-traçage.Mont 1 Systemd -1 2 / Run / Systemd / Générateur.tardif / sys-kernel-debug-traçage.Mont 1 Systemd -1 2 / etc / Systemd / System / Sys-Kernel-Debug-traçage.monter.veut 1 systemd -1 2 / etc / systemd / system / sys-kernel-debug-traçage.monter.Nécessite 1 systemd -1 2 / run / systemd / system / sys-kernel-debug-traçage.monter.souhaite 1 systemd -1 2 / run / systemd / system / sys-kernel-debug-traçage.monter.Nécessite 1 systemd -1 2 / run / systemd / générateur / sys-kernel-debug-traçage.monter.souhaite 1 systemd -1 2 / run / systemd / générateur / sys-kernel-debug-traçage.monter.Nécessite 1 systemd -1 2 / usr / local / lib / systemd / system / sys-kernel-debug-traçage.monter.veut 1 systemd -1 2 / usr / local / lib / systemd / system / sys-kernel-debug-traçage.monter.Nécessite 1 systemd -1 2 / lib / systemd / system / sys-kernel-debug-traçage.monter.souhaite 1 systemd -1 2 / lib / systemd / système / sys-kernel-debug-traçage.monter.Nécessite 1 systemd -1 2 / usr / lib / systemd / system / sys-kernel-debug-traçage.monter.veut 1 systemd -1 2 / usr / lib / systemd / system / sys-kernel-debug-traçage.monter.nécessite 1 systemd -1 2 / run / systemd / générateur.tardif / sys-kernel-debug-traçage.monter.veut 1 systemd -1 2 / run / systemd / générateur.tardif / sys-kernel-debug-traçage.monter.Nécessite 1 systemd -1 2 / etc / systemd / system / sys-kernel-debug-traçage.monter.D 1 Systemd -1 2 / Run / Systemd / System / Sys-Kernel-Debug-traçage.monter.D 1 Systemd -1 2 / Run / Systemd / Generator / Sys-Kernel-Debug-traçage.monter.d…

Résumer la latence d'E / S de l'appareil de bloc

Dans cet exemple, il montre une distribution résumée de la latence des E / S de disque à l'aide de la biolatecncy. Après avoir exécuté la commande, attendez quelques minutes et frappez Ctrl-c Pour y mettre fin et afficher la sortie.

$ sudo ./ biolatecncy Traçage du dispositif de bloc E / S… appuyez sur Ctrl-C pour terminer. ^ C USECS: Distribution de compte 0 -> 1: 0 | | 2 -> 3: 0 | | 4 -> 7: 0 | | 8 -> 15: 0 | | 16 -> 31: 0 | | 32 -> 63: 0 | | 64 -> 127: 0 | | 128 -> 255: 3 | **************************************** | 256 -> 511: 3 | **************************************** | 512 -> 1023: 1 | ************* |

Tracez de nouveaux processus via des systèmes Exec ()

Dans cette section, nous allons passer au traçage de nouveaux processus en utilisant execsnoop outil. Chaque fois qu'un processus est fourchu par fourchette() et exec () Syscalls, il est illustré dans la sortie. Cependant, tous les processus ne sont pas capturés.

$ sudo ./ execsnoop PCOMM PID PPID Ret Args GNOME-SCREENSHO 14882 14881 0 / USR / BIN / GNOME-SCREENSHOT - GAPPLICATION-SERVICE Systemd-Hostnam 14892 1 0 / Lib / Systemd / Systemd-Hostnamed Nautilus 14897 2767 -2 / Home / Tecmint / Bin / Net Usershare Info Nautilus 14897 2767 -2 / Home / Tecmint /.Infos local / bin / net Usershare info nautilus 14897 2767 -2 / usr / local / sbin / net Usershare info nautilus 14897 2767 -2 / usr / local / bin / net Usershare info nautilus 14897 2767 -2 / usr / sbin / net Usershare information info ino Nautilus 14897 2767 -2 / usr / bin / net Usershare info nautilus 14897 2767 -2 / sbin / net Usershare info nautilus 14897 2767 -2 / bin / net Usershare info nautilus 14897 2767 -2 / usr / games / net Usershare info nautil 14897 2767 -2 / USR / Local / Games / Net Usershare Info Nautilus 14897 2767 -2 / snap / bin / net Usershare Info Compiz 14899 14898 -2 / home / tecmint / bin / libreoffice - Calc Compiz 14899 14898 -2 / home / home / home / home / home / home Tecmint /.local / bin / libreoffice - calc compiz 14899 14898 -2 / usr / local / sbin / libreoffice --calc compiz 14899 14898 -2 / usr / local / bin / libreoffice --calc compiz 14899 14898 -2 / usr / sbin / libreOffice --calc libreoffice 14899 2252 0 / usr / bin / libreoffice --calc dirname 14902 14899 0 / usr / bin / dirname / usr / bin / libreoffice basename 14903 14899 0 / usr / bin / basename / usr / bin / librefice…

Trace les opérations Slow EXT4

En utilisant ext4slower Pour tracer le ext4 Système de fichiers opérations communes plus lentes que 10 ms, Pour nous aider à identifier les E / S de disque lent indépendamment via le système de fichiers.

Lire suggérée: 13 outils de surveillance des performances Linux

Il ne fait que les opérations qui dépassent un seuil:

$ sudo ./ execslower Traçage des opérations EXT4 plus lentes que 10 ms de temps de temps de temps de temps de fichier de fichier de filen (MS) 11:59:13 Upstart 2252 W 48 1 10.76 dbus.journal 11:59:13 Gnome-Screensh 14993 R 144 0 10.96 Paramètres.Ini 11:59:13 GNOME-SCREENSH 14993 R 28 0 16.02 GTK.CSS 11:59:13 GNOME-SCREENSH 14993 R 3389 0 18.32 GTK-Main.CSS 11:59:25 RS: Main Q: Reg 1826 W 156 60 31.85 Syslog 11:59:25 Pool 15002 R 208 0 14.98 .xSession-Errors 11:59:25 Pool 15002 R 644 0 12.28 .ICEAutautorité 11:59:25 Pool 15002 R 220 0 13.38 .BASH_LOGOUT 11:59:27 DCONF-Service 2599 S 0 0 22.75 utilisateur.Bhdkoy 11:59:33 Compiz 2548 R 4096 0 19.03 Firefox.Bureau 11:59:34 Compiz 15008 R 128 0 27.52 Firefox.SH 11:59:34 Firefox 15008 R 128 0 36.48 Firefox 11:59:34 Zeitgeist-Daem 2988 S 0 0 62.23 activités.Sqlite-wal 11:59:34 Zeitgeist-fts 2996 R 8192 40 15.67 Postlist.DB 11:59:34 Firefox 15008 R 140 0 18.05 Dépend desibs.Liste 11:59:34 Zeitgeist-fts 2996 S 0 0 25.96 position.TMP 11:59:34 Firefox 15008 R 4096 0 10.67 libplc4.Donc 11:59:34 Zeitgeist-fts 2996 S 0 0 11.29 Termlist.TMP…

TRACK BLOCPPEPPEMENT E / S avec PID et latence

Ensuite, plongeons dans l'impression d'une ligne par disque d'E / S chaque seconde, avec des détails tels que l'ID de processus, le secteur, les octets, la latence entre autres à l'aide de biosnoop:

$ sudo ./ biosnoop Temps (s) Comm pid disque t secteur octets lat (ms) 0.000000000 ? 0 R -1 8 0.26 2.047897000 ? 0 R -1 8 0.21 3.280028000 KWOWER / U4: 0 14871 SDA W 30552896 4096 0.24 3.280271000 JBD2 / SDA1-8 545 SDA W 29757720 12288 0.40 3.298318000 JBD2 / SDA1-8 545 SDA W 29757744 4096 0.14 4.096084000 ? 0 R -1 8 0.27 6.143977000 ? 0 R -1 8 0.27 8.192006000 ? 0 R -1 8 0.26 8.303938000 KWOWER / U4: 2 15084 SDA W 12586584 4096 0.14 8.303965000 KWOWER / U4: 2 15084 SDA W 25174736 4096 0.14 10.239961000 ? 0 R -1 8 0.26 12.292057000 ? 0 R -1 8 0.20 14.335990000 ? 0 R -1 8 0.26 16.383798000 ? 0 R -1 8 0.17…

Ratio de hit / miss de la page de trace

Par la suite, nous procédons à l'utilisation cachestat affiche une ligne de statistiques résumées du cache système à chaque seconde. Cela permet des opérations de réglage du système en pointant un faible rapport de coup de cache et un taux élevé de ratés:

$ sudo ./ cachestat Hits manque Dirties read_hit% write_hit% tampons_mb cached_mb 0 0 0 0.0% 0.0% 19 544 4 4 2 25.0% 25.0% 19 544 1321 33 4 97.3% 2.3% 19 545 7476 0 2 100.0% 0.0% 19 545 6228 15 2 99.7% 0.2% 19 545 0 0 0 0.0% 0.0% 19 545 7391 253 108 95.3% 2.7% 19 545 33608 5382 28 86.1% 13.8% 19 567 25098 37 36 99.7% 0.0% 19 566 17624 239 416 96.3% 0.5% 19 520…

Trace les connexions actives TCP

Surveillance des connexions TCP à chaque seconde en utilisant tcpconnect. Sa sortie comprend une adresse source et de destination et le numéro de port. Cet outil est utile pour tracer des connexions TCP inattendues, nous aidant ainsi à identifier les inefficacités dans les configurations d'application ou un attaquant.

$ sudo ./ tcpconnect PID Comm ip Saddr Daddr Dport 15272 Socket Threa 4 10.0.2.15 91.189.89.240 80 15272 PIÈCE THERE 4 10.0.2.15 216.58.199.142 443 15272 Socket Threa 4 10.0.2.15 216.58.199.142 80 15272 Socket Threa 4 10.0.2.15 216.58.199.174 443 15272 Socket Threa 4 10.0.2.15 54.200.62.216 443 15272 Socket Threa 4 10.0.2.15 54.200.62.216 443 15272 Socket Threa 4 10.0.2.15 117.18.237.29 80 15272 Socket Threa 4 10.0.2.15 216.58.199.142 80 15272 Socket Threa 4 10.0.2.15 216.58.199.131 80 15272 Socket Threa 4 10.0.2.15 216.58.199.131 443 15272 Socket Threa 4 10.0.2.15 52.222.135.52 443 15272 Socket Threa 4 10.0.2.15 216.58.199.131 443 15272 Socket Threa 4 10.0.2.15 54.200.62.216 443 15272 Socket Threa 4 10.0.2.15 54.200.62.216 443 15272 Socket Threa 4 10.0.2.15 216.58.199.132 443 15272 Socket Threa 4 10.0.2.15 216.58.199.131 443 15272 Socket Threa 4 10.0.2.15 216.58.199.142 443 15272 Socket Threa 4 10.0.2.15 54.69.17.198 443 15272 Socket Threa 4 10.0.2.15 54.69.17.198 443…

Tous les outils ci-dessus peuvent également être utilisés avec diverses options, pour activer la page d'aide pour un outil donné, utilisez le -H Option, par exemple:

$ sudo ./ tcpConnect -h Utilisation: TCPConnect [-H] [-T] [-P PID] [-p Port] Trace TCP Connecte les arguments facultatifs: -H, --Help Afficher ce message d'aide et l'exit -t, - - timestamp inclut l'horodatage sur la sortie - p pid, - pid pid trace ce port de pid unique. exemples: ./ TCPConnect # Trace All TCP Connect () S ./ tcpConnect -T # inclure des horodatages ./ tcpConnect -p 181 # uniquement trace pid 181 ./ tcpConnect -p 80 # seul port de trace 80 ./ tcpConnect -p 80,81 # seul Port de trace 80 et 81

Trace a échoué exec () s syscalls

Pour tracer les systèmes de SEX () -X Option avec opensnoop comme ci-dessous:

$ sudo ./ opensNoop -x Pid Comm Fd Err Path 15414 Pool -1 2 / Home /.Hidden 15415 (ostNamed) -1 2 / sys / fs / cgroup / CPU / système.Slice / Systemd-HostNamed.service / cgroup.Procs 15415 (OSTNAMED) -1 2 / SYS / FS / CGROUP / CPU / SYSTÈME.tranche / cgroupe.Procs 15415 (OSTNAMED) -1 2 / SYS / FS / CGROUP / CPUACCT / SYSTÈME.Slice / Systemd-HostNamed.service / cgroup.Procs 15415 (OSTNAMED) -1 2 / SYS / FS / CGROUP / CPUACCT / SYSTÈME.tranche / cgroupe.Procs 15415 (OSTNAMED) -1 2 / SYS / FS / CGROUP / BLKIO / SYSTÈME.Slice / Systemd-HostNamed.service / cgroup.Procs 15415 (OSTNAMED) -1 2 / SYS / FS / CGROUP / BLKIO / SYSTÈME.tranche / cgroupe.Procs 15415 (ostNamed) -1 2 / sys / fs / cgroup / mémoire / système.Slice / Systemd-HostNamed.service / cgroup.Procs 15415 (ostNamed) -1 2 / sys / fs / cgroup / mémoire / système.tranche / cgroupe.Procs 15415 (OSTNAMED) -1 2 / SYS / FS / CGROUP / PIDS / SYSTÈME.Slice / Systemd-HostNamed.service / cgroup.Procs 2548 Compiz -1 2 15416 Systemd-Cgroups -1 2 / Run / Systemd / Container 15416 SystemD-Cgroups -1 2 / SYS / FS / KDBUS / 0-System / Bus 15415 Systemd-Hostnam -1 2 / Run / Systemd / Container 15415 Systemd-Hostnam -1 13 / Proc / 1 / Environ 15415 Systemd-Hostnam -1 2 / SYS / FS / KDBUS / 0 System / Bus 1695 DBUS-DAEMON -1 2 / Run / Systemd / Users / 0 15415 SystemD -Hostnam -1 2 / etc / machine-info 15414 Pool -1 2 / Home / Tecmint /.Hidden 15414 Pool -1 2 / Home / Tecmint / Binary /.Hidden 2599 DCONF-Service -1 2 / Run / User / 1000 / DCONF / User…

Tracez les fonctions de processus particulières

Le dernier exemple ci-dessous montre comment exécuter une opération de trace personnalisée. Nous traçons un processus particulier en utilisant son pid.

Lire suggérée: NetData - Un outil de surveillance des performances en temps réel pour Linux

Déterminez d'abord l'ID de processus:

$ pidof firefox 15437

Plus tard, exécutez la coutume trace commande. Dans la commande ci-dessous: -p Spécifie l'ID de processus, do_sys_open () est une fonction de noyau qui est tracée dynamiquement, y compris son deuxième argument en tant que chaîne.

$ sudo ./ trace -p 4095 'do_sys_open "% s", arg2' Time Pid Comm Func - 12:17:14 15437 Firefox DO_SYS_OPEN / RAND / USER / 1000 / DCONF / USER 12:17:14 15437 Firefox DO_SYS_OPEN / HOME / TECMINT /.config / dconf / user 12:18:07 15437 firefox do_sys_open / run / user / 1000 / dconf / user 12:18:07 15437 firefox do_sys_open / home / tecmint /.config / dconf / user 12:18:13 15437 Firefox DO_SYS_OPEN / SYS / DÉPICES / SYSTÈME / CPU / présent 12:18:13 15437 Firefox DO_SYS_OPEN / DEV / URANDOM 12:18:13 15437 Firefox DO_SYS_OPEN / DEV / URANDOM 12:18 : 14 15437 Firefox DO_SYS_OPEN / USR / SHARE / FONTS / TrueType / Liberation / LiberationsSans-Italic.TTF 12:18:14 15437 Firefox DO_SYS_OPEN / USR / SHARE / FONTS / TrueType / Liberation / LiberationsSans-Italic.TTF 12:18:14 15437 Firefox DO_SYS_OPEN / USR / SHARE / FONTS / TrueType / Liberation / LiberationsSans-Italic.TTF 12:18:14 15437 Firefox DO_SYS_OPEN / SYS / DÉPICES / SYSTÈME / CPU / présent 12:18:14 15437 Firefox DO_SYS_OPEN / DEV / URANDOM 12:18:14 15437 Firefox DO_SYS_OPEN / DEV / URANDOM 12:18:14 15437 Firefox DO_SYS_OPEN / DEV / URANDOM 12:18:14 15437 Firefox DO_SYS_OPEN / DEV / URANDOM 12:18:15 15437 Firefox DO_SYS_OPEN / SYS / DÉVICES / SYSTÈME / CPU / PRÉSENT 12:18:15 15437 Firefox DO_SYS_OPEN / DEV / URANDOM 12:18 :15 15437 firefox do_sys_open /dev/urandom 12:18:15 15437 firefox do_sys_open /sys/devices/system/cpu/present 12:18:15 15437 firefox do_sys_open /dev/urandom 12:18:15 15437 firefox do_sys_open /dev/ urandom…

Résumé

BCC est une boîte à outils puissante et facile à utiliser pour diverses tâches d'administration du système telles que le traçage de la surveillance des performances du système, le tracé E / S du périphérique de bloc, les fonctions TCP, les opérations du système de fichiers, les systèmes, le nœud.JS sondes, et beaucoup plus. Surtout, il est expédié avec plusieurs exemples de fichiers et de pages d'homme pour les outils pour vous guider, ce qui le rend convivial et fiable.

Enfin et surtout, vous pouvez nous revenir en partageant vos réflexions sur le sujet, poser des questions, faire des suggestions utiles ou tout commentaire constructif via la section des commentaires ci-dessous.

Pour plus d'informations et d'utilisation, visitez: https: // iovisor.github.IO / BCC /

- « Traduire les autorisations RWX au format octal dans Linux

- Tasksel - Installez facilement et rapidement les logiciels de groupe dans Debian et Ubuntu »