Configurer «Pas de mot de passe SSH Keys Authentication» avec des serveurs Linux sur les serveurs Linux

- 1506

- 42

- Lucas Bernard

Ssh (Enveloppe de protection) est l'un des protocoles de réseau les plus utilisés pour se connecter et se connecter aux serveurs Linux distants, en raison de sa sécurité accrue fournie par son canal sécurisé cryptographique établi pour le flux de données sur les réseaux non sécurisés et son Authentification de clé publique.

Alors que l'utilisation de mots de passe SSH pour se connecter aux serveurs Linux distants peut fournir une sécurité système moins sécurisée car un mot de passe peut être fissuré par force brute.

L'authentification de la clé publique SSH fournit la meilleure méthode sécurisée pour effectuer des connexions à distance, car il est presque impossible de déchiffrer la clé, et la clé privée garantit que l'expéditeur c'est toujours qui il prétend être.

[Vous pourriez également aimer: comment sécuriser et durcir le serveur OpenSSH]

Cet article vous montrera comment vous pouvez générer et utiliser des clés SSH à partir de plates-formes Windows à l'aide du client Putty pour effectuer automatiquement des connexions distantes sur les serveurs Linux sans avoir besoin de saisir les mots de passe.

Étape 1: Installez le mastic et générez des paires de clés SSH

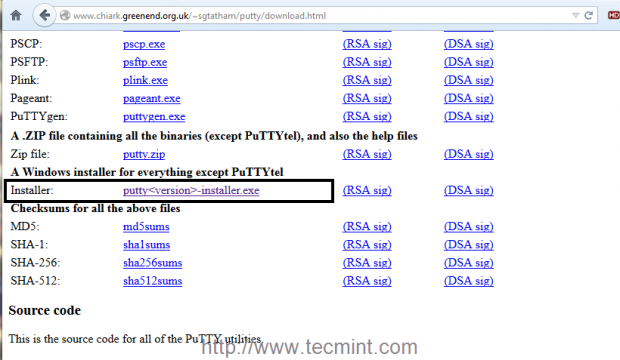

1. La première étape que vous devez franchir est d'aller à la page de téléchargement officielle du mastic, de saisir la dernière version du package exécutable de l'installateur Windows Putty Windows et de l'installer sur votre ordinateur Windows.

Télécharger le mastic

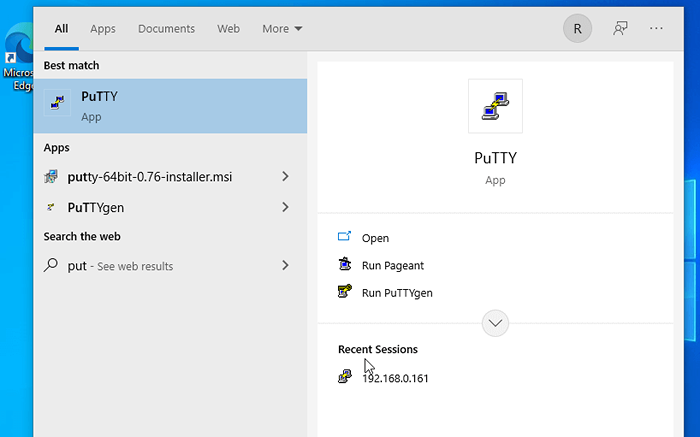

Télécharger le mastic 2. Après avoir fini d'installer du mastic, allez à Windows commence, taper mastic Chaîne dans le champ de recherche et ouvrir Massacre programme que vous utiliserez pour générer des paires de clés.

Démarrer Puttygen dans Windows

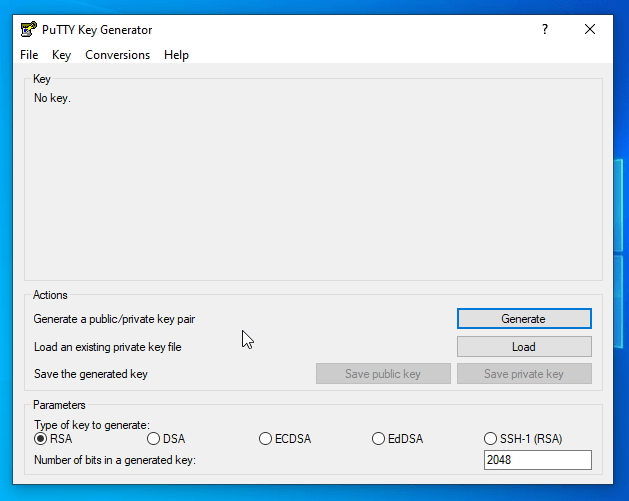

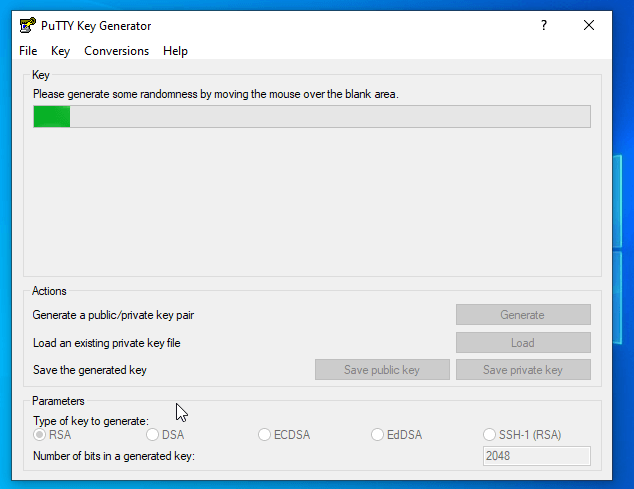

Démarrer Puttygen dans Windows 3. Une fois le programme ouvert, il est temps de poursuivre la génération de clés. Sélectionner SSH-2 RSA Clés avec 2048 bits, frapper le Générer bouton, et déplacez le curseur au hasard sur la fenêtre du champ du générateur de clés de mastic comme présenté dans les captures d'écran ci-dessous afin de produire des touches SSH.

Générer la clé SSH dans le mastic

Générer la clé SSH dans le mastic  Génération de la clé SSH dans le mastic

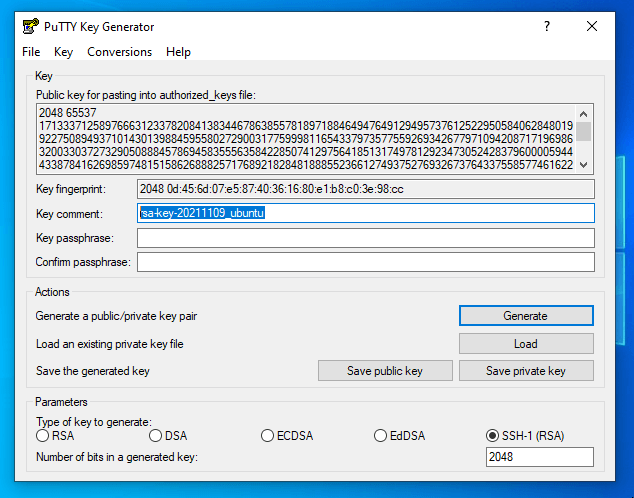

Génération de la clé SSH dans le mastic 4. Une fois les clés générées, ajoutez un descriptif Commentaire clé pour vous aider à identifier facilement votre clé et Sauvegarder Les deux clés (Public et Clés privées) à un emplacement sécurisé sur votre ordinateur.

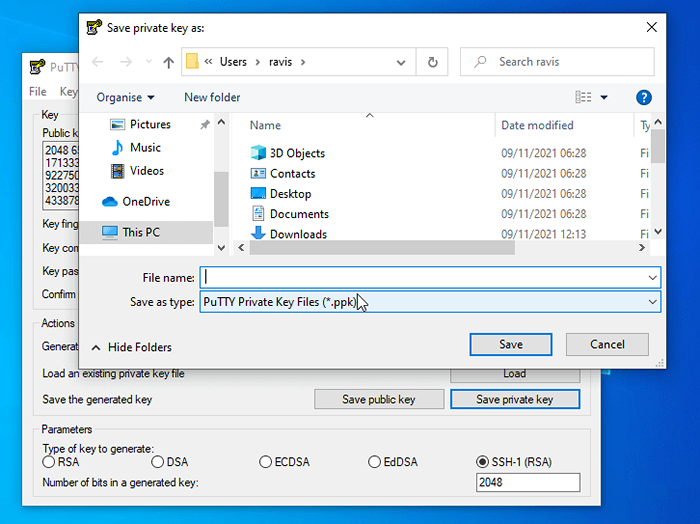

Faites une attention particulière à l'endroit où vous économisez le Clé privée Parce que si quelqu'un vole cette clé, il peut effectuer des connexions à votre serveur sans avoir besoin de saisir un mot de passe.

[Vous pourriez également aimer: des conseils et astuces de configuration de putty utiles]

Aussi, pour appliquer Clés Sécurité, vous pouvez choisir une phrase secrète pour protéger vos clés, mais vous voudrez peut-être éviter les mots de passe pour les processus automatisés, car il vous demandera de saisir la clé de mot de passe chaque fois que vous effectuez une connexion du serveur.

Ajouter un commentaire clé

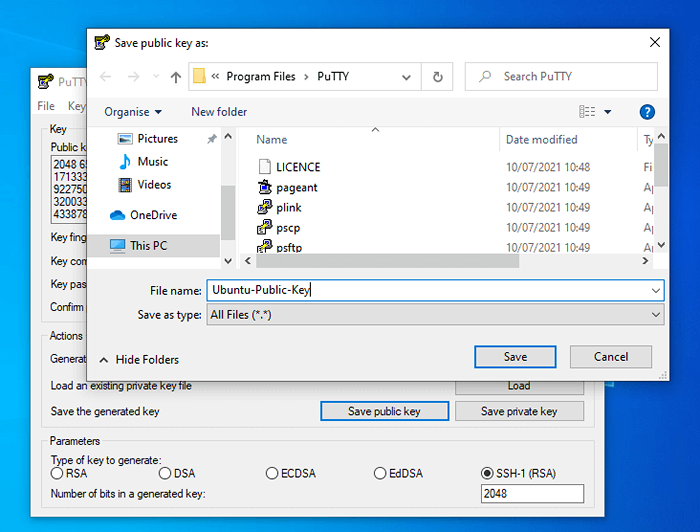

Ajouter un commentaire clé  Enregistrer les clés publiques SSH

Enregistrer les clés publiques SSH  Enregistrer les clés privées SSH

Enregistrer les clés privées SSH  Emplacement des clés SSH

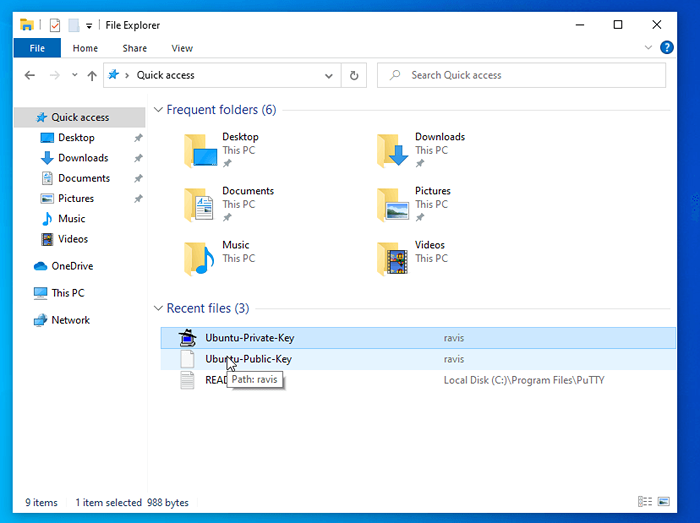

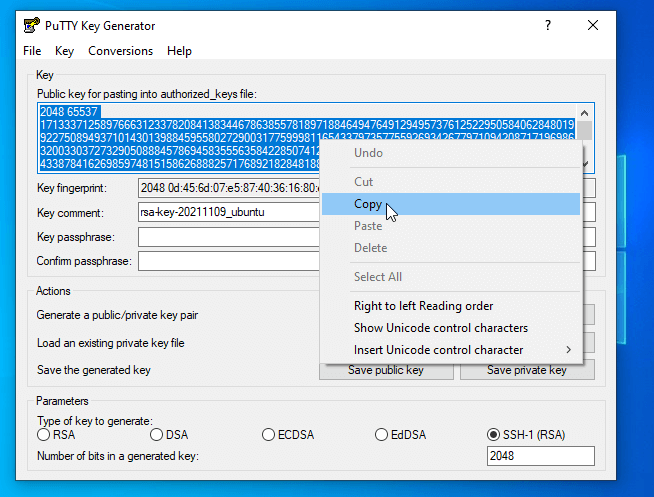

Emplacement des clés SSH 5. Une fois que vous avez enregistré les deux clés, ne fermez pas le Générateur de clés de mastic fenêtre encore, sélectionnez Copier et enregistrer le champ de texte de la clé publique dans un fichier texte qui sera ensuite collé dans l'OpenSSH autorisé_keys fichier sur le serveur distant.

Copier la clé publique SSH

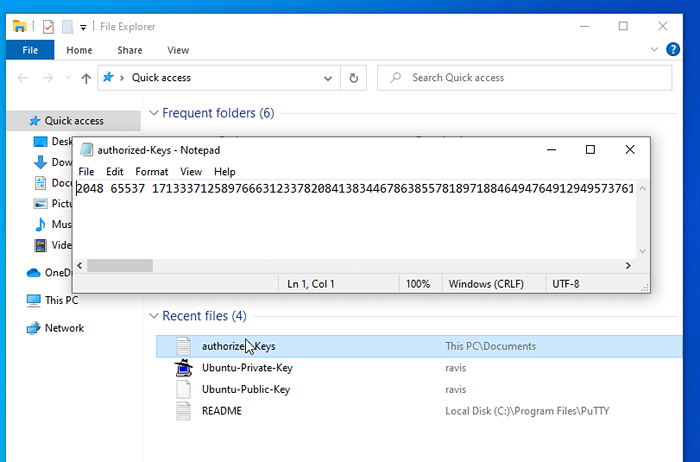

Copier la clé publique SSH  Emplacement des clés autorisées

Emplacement des clés autorisées Étape 2: Copiez la touche SSH pour effectuer une connexion sans mot de passe à l'aide de PuTty

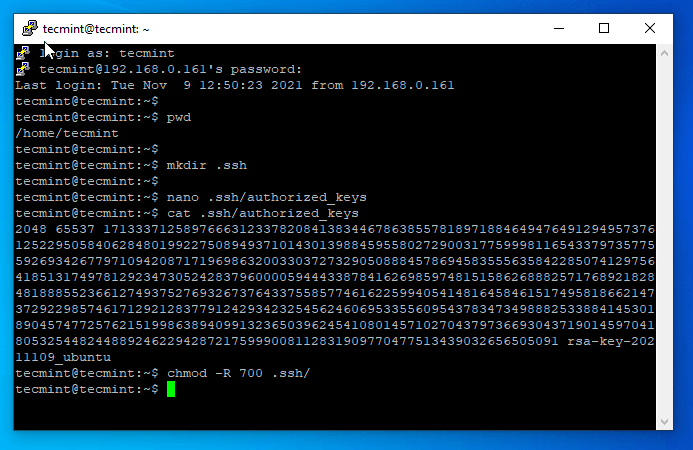

6. Il est maintenant temps de copier la clé sur le serveur distant de destination et d'effectuer des connexions de connexion automatique. Connectez-vous vers le serveur avec votre utilisateur administratif (racine ou compte avec des pouvoirs racine) à l'aide de mastic et créez .ssh répertoire et autorisé_keys Déposer sur son chemin d'accueil en émettant les commandes suivantes.

# PWD ## Pour voir si vous êtes dans l'emplacement de la maison $ correct # Mkdir .ssh # nano .SSH / AUTORISED_KEYS

7. Sur le autorisé_keys Fichier ouvert pour l'édition dans Putty, collez le contenu de la Clé publique que vous avez copié plus tôt Générateur de clés de mastic, Enregistrer et fermer le fichier, afficher le contenu, protéger le dossier et autorisé_keys avec 700 autorisation et sortir du serveur.

# chat .ssh / autorisé_keys # chmod -r 700 .ssh / # exit

Copier la clé publique SSH de Linux distant

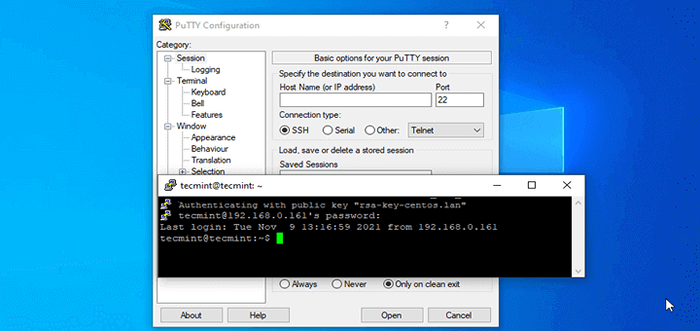

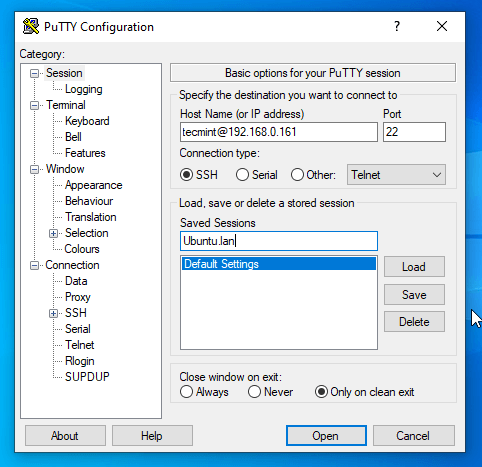

Copier la clé publique SSH de Linux distant 8. Afin de se connecter et de vous connecter automatiquement à votre serveur, vous devez ajouter le Clé privée au client du mastic. Ouvrez Putty et ajoutez votre utilisateur de connexion de votre serveur suivi de l'adresse IP de votre serveur ou de FQDN sur le champ de nom d'hôte sous la forme de [Protégé par e-mail], Entrez le numéro de port SSH de votre serveur s'il a été modifié.

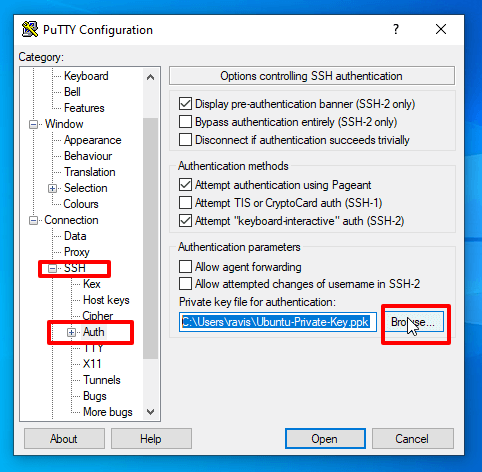

Alors allez à gauche Catégorie menu, sélectionner Ssh -> Authentification, frapper le Parcourir bouton, recherchez et ajoutez votre clé privée.

Ajouter une clé privée SSH à Putty

Ajouter une clé privée SSH à Putty 9. Après avoir ajouté la clé privée, revenez au Session menu, entrez un nom descriptif au Session enregistrée champ, et frappez le Sauvegarder bouton pour enregistrer votre session de mastic actuelle.

Connexion Linux Putty

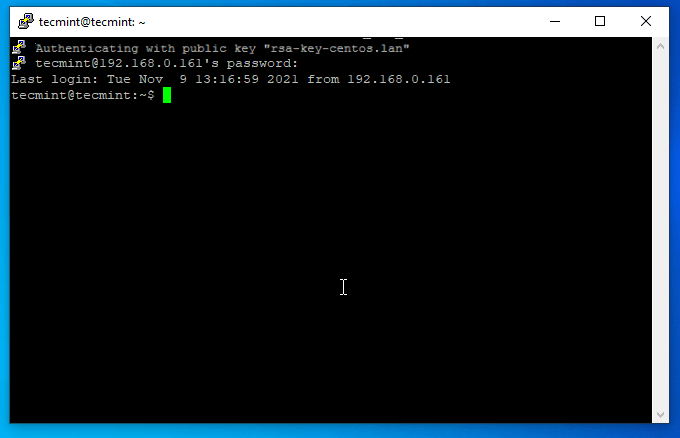

Connexion Linux Putty dix. C'est ça! Vous pouvez désormais vous connecter automatiquement à votre serveur SSH distant avec un client de mastic Ouvrir bouton sans avoir besoin de saisir les mots de passe.

Connexion sans mot de passe Putty SSH

Connexion sans mot de passe Putty SSH [Vous pourriez également aimer: SSH Login sans mot de passe à l'aide de SSH Keygen]

- « Installez Zentyal en tant que PDC (contrôleur de domaine principal) et intégrez le système Windows - partie 1

- 22 Émulateurs terminaux utiles pour Linux »