Activer le mode de débogage dans SSH pour résoudre les problèmes de connectivité

- 4003

- 315

- Jeanne Dupont

Dans cet article, nous vous montrerons comment activer le mode de débogage pendant l'exécution Ssh en linux. Cela vous permettra de voir ce qui se déroule réellement lorsque vous exécutez une commande SSH pour vous connecter à un serveur Linux distant à l'aide du mode verbeux ou du mode de débogage.

[Vous pourriez également aimer: 4 façons d'accélérer les connexions SSH dans Linux]

Le client SSH -V Switch vous permet d'exécuter SSH en mode verbeux, qui imprime les informations de débogage sur la progression des connexions SSH, qui est vraiment utile pour les connexions de débogage, l'authentification et tout problème de configuration.

Il existe différents niveaux de verbosité; en utilisant plusieurs -V Les drapeaux augmentent la verbosité (le niveau maximal de verbosité est de 3).

ssh -v- vous informera ce qui se passe principalement de votre côté.ssh -vv- vous informera un niveau bas aux deux extrémités.ssh -vvv- vous informera de tout des deux extrémités.

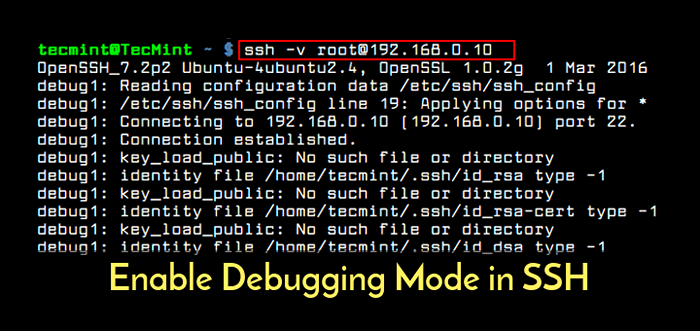

La commande suivante exécutera SSH dans le premier niveau de verbosité, ce qui nous donne beaucoup d'informations de débogage comme indiqué.

[Protégé par e-mail] ~ $ ssh -v [e-mail protégé]

Activer la journalisation de débogage SSH

Activer la journalisation de débogage SSH Échantillon de sortie

OpenSSH_7.2p2 Ubuntu-4ubuntu2.2, OpenSSL 1.0.2G-FIPS 1 mars 2016 Debug1: lecture des données de configuration / Home / AaronKilik /.ssh / config debug1: / home / aaronKilik /.SSH / Config Line 18: Application des options pour * Debug1: lecture Données de configuration / etc / ssh / ssh_config debug1: / etc / ssh / ssh_config Line 19: application des options pour * DEBUG1: Connexion à 192.168.56.10 [192.168.56.10] port 22. Debug1: la connexion établie. Debug1: fichier d'identité / home / aaronKilik /.ssh / id_rsa Type 1 Debug1: key_load_public: aucun fichier ou répertoire debug1: fichier d'identité / home / aaronKilik /.SSH / ID_RSA-CERT TYPE -1 DEBUG1: KEY_LOLOD_PUBLIC: Aucun fichier ou répertoire debug1: fichier d'identité / home / aaronKilik /.ssh / id_dsa Type -1 Debug1: key_load_public: aucun fichier ou répertoire debug1: fichier d'identité / home / aaronKilik /.SSH / ID_DSA-CERT TYPE -1 DEBUG1: KEY_LOLOD_PUBLIC: Aucun fichier ou répertoire Debug1: Fichier d'identité / Home / AaronKilik /.SSH / ID_ECDSA TYPE -1 DEBUG1: KEY_LOLOD_PUBLIC: Aucun fichier ou répertoire Debug1: Fichier d'identité / Home / AaronKilik /.SSH / ID_ECDSA-CERT TYPE -1 DEBUG1: KEY_LOLOD_PUBLIC: Aucun fichier ou répertoire Debug1: Fichier d'identité / Home / AaronKilik /.SSH / ID_ED25519 Type -1 Debug1: key_load_public: aucun fichier ou répertoire debug1: fichier d'identité / home / aaronKilik /.SSH / ID_ED25519-certe Type -1 Debug1: Activation du mode de compatibilité pour le protocole 2.0 DEBUG1: STRINE DE VERSION LOCAL SSH-2.0-OpenSSH_7.2p2 Ubuntu-4ubuntu2.2 Debug1: Protocole distant version 2.0, version logicielle distante OpenSSH_7.4 Debug1: Match: OpenSSH_7.4 PAT OpenSSH * Compat 0x04000000 Debug1: Authentification à 192.168.56.10:22 en tant que «Tecmint» debug1: ssh2_msg_kexinit envoyé debug1: ssh2_msg_kexinit reçoit debug1: kex: algorithm: [e-mail protected] debug1: kex: hôte key algorithm: ecdsa-sha2-nistp256 debug1: kex: server-> client CIPHer: [e-mail. Protégé] Mac: Compression: [Email Protected] Debug1: KEX: Client-> Server Cipher: [Email Protected] Mac: Compression: [Email Protected] Debug1: s'attendre à SSH2_MSG_KEX_ECDH_REPLY DEBUG1: Key hôte du serveur: Ecdsa-Sha2-Nistp256 SHA256: 1778erqyug4thja7d6y / Ep4uwsutneobsmaj32k9oo8 debug1: hôte '192.168.56.10 'est connu et correspond à la clé hôte ECDSA. Debug1: Found Key in / Home / AaronKilik /.ssh/known_hosts:8 debug1: rekey after 134217728 blocks debug1: SSH2_MSG_NEWKEYS sent debug1: expecting SSH2_MSG_NEWKEYS debug1: rekey after 134217728 blocks debug1: SSH2_MSG_NEWKEYS received debug1: SSH2_MSG_EXT_INFO received debug1: kex_input_ext_info: server-sig-algs= debug1: SSH2_MSG_SERVICE_ACCEPT received debug1: Authentications Cela peut continuer: publickey, gssapi-keyex, gssapi-with-mic, mot de passe debug1: méthode d'authentification suivante: PublicKey Debug1: Offre RSA Public Key: / Home / AaronKilik /.SSH / ID_RSA DEBUG1: le serveur accepte la clé: PKALG RSA-SHA2-512 BLEN 279 DEBUG1: Activation de la compression au niveau 6. Debug1: L'authentification a réussi (PublicKey). Authentifié à 192.168.56.10 ([192.168.56.10]: 22). Debug1: Channel 0: Nouveau [client-session] Debug1: Demander [Protégé par e-mail] Debug1: Entrer la session interactive. DEBUG1: Pledge: Network Debug1: client_input_global_request: rtype [e-mail protégé] want_reply 0 Debug1: Environnement d'envoi. Debug1: Envoi Env LC_Paper = LG_UG.UTF-8 DEBUG1: Envoi Env LC_Address = LG_UG.UTF-8 Debug1: Envoi Env LC_Monetary = LG_UG.UTF-8 Debug1: Envoi Env LC_NUMERIC = LG_UG.UTF-8 DEBUG1: Envoi Env LC_TELEPHONE = LG_UG.UTF-8 DEBUG1: Envoi Env LC_Identification = LG_UG.UTF-8 DEBUG1: Envoi Env Lang = en_us.UTF-8 DEBUG1: Envoi Env LC_Measurement = LG_UG.UTF-8 Debug1: Envoi Env LC_NAME = LG_UG.UTF-8 Dernière connexion: samedi 6 janvier 16:20:11 2018 de 192.168.56.1

Lorsque vous essayez de déconnecter ou de quitter la session, vous verrez également des messages de débogage comme indiqué.

[[Protégé par e-mail] ~] $ Logout Debug1: client_input_channel_req: Channel 0 rtype exit-status Répondre 0 Debug1: client_input_channel_req: canal 0 rtype [e-mail protégé] Répondre 0 debug1: Channel 0: Client-session, nchannels 1 connexion à 192.168.56.10 fermé. Transféré: envoyé 3392, reçu 3120 octets, en 118.1 seconde octets par seconde: envoyé 28.7, reçu 26.4 Debug1: Exit Status 0 Debug1: Compress Outging: Raw Data 1159, compressé 573, facteur 0.49 Debug1: Compress Entrant: données brutes 573, compressée 1159, facteur 2.02

Ensuite, vous pouvez activer la verbosité supplémentaire (niveau 2 et 3) pour encore plus de messages de débogage comme indiqué.

$ ssh -vv [e-mail protégé] $ ssh -vvv [e-mail protégé]

C'est ça! Pour plus d'utilisation de SSH, lisez les articles connexes suivants.

- Comment sécuriser et durcir le serveur OpenSSH

- 5 meilleures pratiques pour empêcher les attaques de connexion à force brute SSH dans Linux

- Comment trouver toutes les tentatives de connexion SSH échouées dans Linux

- Comment désactiver la connexion racine SSH dans Linux

- Comment configurer la connexion sans mot de passe SSH dans Linux

- Comment déconnecter les connexions SSH inactives ou inactives dans Linux

Nous espérons que vous trouverez cet article utile. Vous pouvez poser des questions ou partager des réflexions via le formulaire de commentaire ci-dessous.

- « Meilleurs IDE Java pour les développeurs Linux

- Utilisation et configuration de la commande SSH de base dans Linux »