Filtrage des paquets dans Wireshark sur Kali Linux

- 4974

- 438

- Clara Nguyen

Introduction

Le filtrage vous permet de vous concentrer sur les ensembles exacts des données que vous souhaitez lire. Comme vous l'avez vu, Wireshark recueille tout par défaut. Qui peut entraver les données spécifiques que vous recherchez. Wireshark fournit deux puissants outils de filtrage pour faire du ciblage des données exactes dont vous avez besoin simple et indolore.

Il y a deux façons dont Wireshark peut filtrer les paquets. Il peut filtrer une seule collection de certains paquets, ou les résultats des paquets peuvent être filtrés après leur collecte. Bien sûr, ceux-ci peuvent être utilisés en conjonction les uns avec les autres, et leur utilité respective dépend de laquelle et de la quantité de données collectées.

Expressions booléennes et opérateurs de comparaison

Wireshark a beaucoup de filtres intégrés qui fonctionnent juste très bien. Commencez à taper l'un des champs de filtre, et vous les verrez. La plupart correspondent aux distinctions les plus courantes qu'un utilisateur ferait entre les paquets. Le filtrage uniquement des demandes HTTP serait un bon exemple.

Pour tout le reste, Wireshark utilise des expressions booléennes et / ou des opérateurs de comparaison. Si vous avez déjà fait une sorte de programmation, vous devriez être familier avec les expressions booléennes. Ce sont des expressions qui utilisent «et» «ou» et «non» pour vérifier la véracité d'une déclaration ou d'une expression. Les opérateurs de comparaison sont beaucoup plus simples. Ils déterminent simplement si deux choses ou plus sont égales, plus grandes ou moins que les unes aux autres.

Capture de filtrage

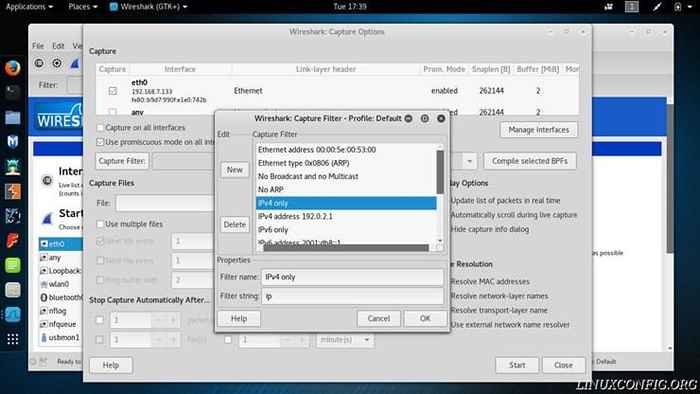

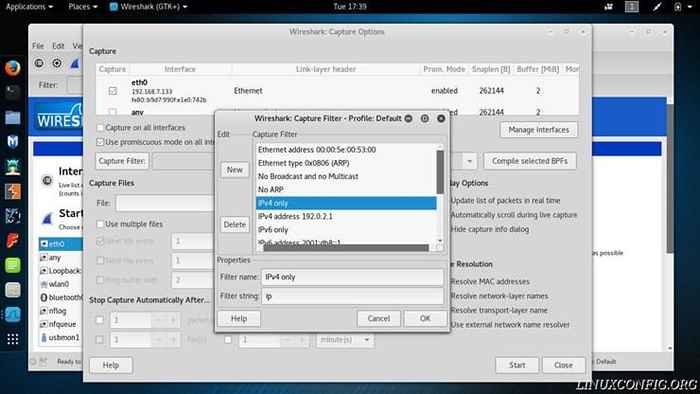

Avant de plonger dans des filtres de capture personnalisés, jetez un œil à ceux que Wireshark a déjà intégré. Cliquez sur l'onglet «Capture» dans le menu supérieur et accédez à «Options."En dessous des interfaces disponibles se trouve la ligne où vous pouvez écrire vos filtres de capture. Directement à sa gauche est un bouton étiqueté «Capture Filtre."Cliquez dessus et vous verrez une nouvelle boîte de dialogue avec une liste des filtres de capture prédéfinis. Regardez autour de vous et voyez ce qu'il y a.

Au bas de cette boîte, il existe une petite forme pour créer et enregistrer les filtres de capture HEW. Appuyez sur le bouton «nouveau» vers la gauche. Il créera un nouveau filtre de capture rempli de données de remplissage. Pour enregistrer le nouveau filtre, remplacez simplement le remplissage par le nom et l'expression réels que vous souhaitez et cliquez sur "OK."Le filtre sera enregistré et appliqué. En utilisant cet outil, vous pouvez écrire et enregistrer plusieurs filtres différents et les avoir prêts à utiliser à nouveau à l'avenir.

Capture a sa propre syntaxe pour le filtrage. À titre de comparaison, il omet et égal au symbole et utilise > et pour plus et moins de. Pour les booléens, il repose sur les mots «et» «ou» et «pas."

Si, par exemple, vous vouliez uniquement écouter le trafic sur le port 80, vous pouvez utiliser et des expressions comme ceci: port 80. Si vous vouliez seulement écouter sur le port 80 à partir d'une adresse IP spécifique, vous ajouteriez cela sur. port 80 et hôte 192.168.1.20

Comme vous pouvez le voir, les filtres de capture ont des mots clés spécifiques. Ces mots clés sont utilisés pour dire à Wireshark comment surveiller les paquets et ceux à regarder. Par exemple, héberger est utilisé pour regarder tout le trafic à partir d'une IP. SRC est utilisé pour regarder le trafic provenant de cette adresse IP. DST en revanche, ne regarde que le trafic entrant vers une IP. Pour surveiller le trafic sur un ensemble d'IPS ou un réseau, utilisez filet.

Filtrage des résultats

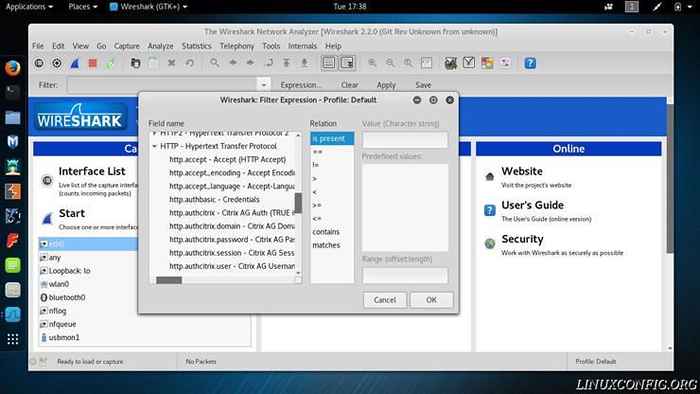

La barre de menu inférieure de votre disposition est celle dédiée au filtrage des résultats. Ce filtre ne modifie pas les données collectées par Wireshark, elle vous permet simplement de le trier plus facilement. Il existe un champ de texte pour entrer une nouvelle expression de filtre avec une flèche déroulante pour examiner les filtres précédemment entrés. À côté de cela se trouve un bouton marqué «Expression» et quelques autres pour effacer et enregistrer votre expression actuelle.

Cliquez sur le bouton «Expression». Vous verrez une petite fenêtre avec plusieurs boîtes avec des options. À gauche se trouve la plus grande boîte avec une énorme liste d'articles, chacune avec des sous-listes effondrées supplémentaires. Ce sont tous les différents protocoles, champs et informations que vous pouvez filtrer par. Il n'y a aucun moyen de parcourir tout cela, donc la meilleure chose à faire est de regarder autour. Vous devriez remarquer des options familières comme HTTP, SSL et TCP.

Les sous-listes contiennent les différentes parties et méthodes que vous pouvez filtrer. Ce serait là que vous trouverez les méthodes de filtrage des demandes HTTP par Get et Publier.

Vous pouvez également voir une liste d'opérateurs dans les boîtes du milieu. En sélectionnant des éléments dans chaque colonne, vous pouvez utiliser cette fenêtre pour créer des filtres sans mémoriser chaque élément que Wireshark peut filtrer par.

Pour les résultats du filtrage, les opérateurs de comparaison utilisent un ensemble spécifique de symboles. == détermine si deux choses sont égales. > détermine si une chose est supérieure à une autre, < trouve si quelque chose est moins. > = et <= sont pour plus ou égaux et inférieurs ou égaux à respectivement. Ils peuvent être utilisés pour déterminer si les paquets contiennent les bonnes valeurs ou le filtre par taille. Un exemple d'utilisation == Pour filtrer uniquement HTTP, obtenez des demandes comme celle-ci: http.demande.Méthode == "Get".

Les opérateurs booléens peuvent enchaîner des expressions plus petites ensemble pour évaluer en fonction de plusieurs conditions. Au lieu de mots comme avec capture, ils utilisent trois symboles de base pour le faire. && représente "et."Lorsqu'il est utilisé, les deux déclarations de chaque côté de && Doit être vrai pour que Wireshark filtre ces packages. || signifie "ou." Avec || Tant que l'une ou l'autre expression est vraie, elle sera filtrée. Si vous cherchiez toutes les demandes Get and Post, vous pouvez utiliser || comme ça: (http.demande.méthode == "get") || (http.demande.Méthode == "Post"). ! est l'opérateur "non". Il cherchera tout sauf la chose qui est spécifiée. Par exemple, !http vous donnera tout sauf les demandes HTTP.

Réflexions de clôture

Le filtrage de Wireshark vous permet vraiment de surveiller efficacement votre trafic réseau. Il faut du temps pour vous familiariser avec les options disponibles et s'habituer aux expressions puissantes que vous pouvez créer avec des filtres. Une fois que vous l'avez fait, vous pourrez collecter rapidement et trouver exactement les données du réseau que vous recherchez sans avoir à peigner à travers de longues listes de paquets ou à faire beaucoup de travail.

Tutoriels Linux connexes:

- Comment doubler Kali Linux et Windows 10

- Liste des meilleurs outils Kali Linux pour les tests de pénétration et…

- Choses à installer sur Ubuntu 20.04

- Comment installer Kali Linux dans VMware

- Choses à faire après l'installation d'Ubuntu 20.04 Focal Fossa Linux

- Une introduction à l'automatisation Linux, des outils et des techniques

- Configuration du serveur Kali HTTP

- Comment prendre une capture d'écran sur Kali Linux

- Masterring Bash Script Loops

- Comment rechercher des outils de piratage supplémentaires sur Kali

- « Comment charger le firmware manquant à partir de supports amovibles lors de l'installation de Debian Linux

- Introduction à NMAP sur Kali Linux »