Comment vérifier et patcher la vulnérabilité du processeur à fusion dans Linux

- 1253

- 208

- Thomas Richard

Effondrement est une vulnérabilité de sécurité au niveau des puces qui brise l'isolement le plus fondamental entre les programmes utilisateur et le système d'exploitation. Il permet à un programme d'accéder aux zones de mémoire privées du noyau du système d'exploitation et d'autres programmes, et éventuellement de voler des données sensibles, telles que des mots de passe, des crypto-keys et d'autres secrets.

Spectre est un défaut de sécurité au niveau des puces qui brise l'isolement entre différents programmes. Il permet à un pirate de tromper des programmes sans erreur pour fuir ses données sensibles.

Ces défauts affectent les appareils mobiles, les ordinateurs personnels et les systèmes cloud; Selon l'infrastructure du fournisseur de cloud, il pourrait être possible d'accéder / de voler des données à d'autres clients.

Nous sommes tombés sur un script shell utile qui scanne votre système Linux pour vérifier si votre noyau a les atténuations correctes connues contre Effondrement et Spectre attaques.

Spectre-Meltdower-Checker est un simple script shell pour vérifier si votre système Linux est vulnérable contre le 3 "exécution spéculative" Cves (Vulnérabilités et expositions communes) qui ont été rendus publics au début de cette année. Une fois que vous l'exécutez, il inspectera votre noyau en cours d'exécution.

Éventuellement, si vous avez installé plusieurs noyaux et que vous souhaitez inspecter un noyau que vous n'exécutez pas, vous pouvez spécifier une image de noyau sur la ligne de commande.

Il essaiera de manière significative de détecter les atténuations, y compris les correctifs non Vanilla, sans tenir compte du numéro de version du noyau annoncé sur le système. Notez que vous devez lancer ce script avec des privilèges racine pour obtenir des informations précises, en utilisant la commande sudo.

$ git clone https: // github.com / Speed47 / Spectre-Meltdown-Checker.git $ CD Spectre-Meltdown-Checker / $ sudo ./ Spectre-Meltdower-Checker.shot

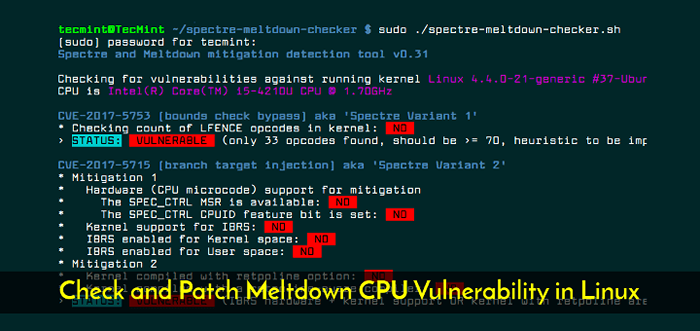

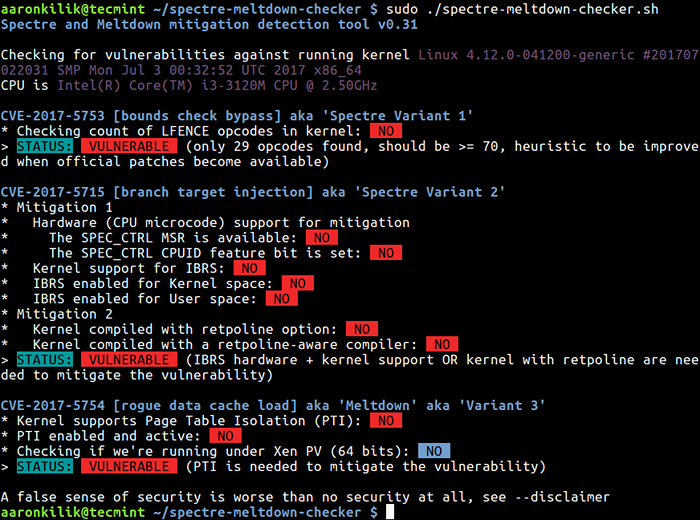

Vérifiez les vulnérabilités de l'effondrement et des spectres

Vérifiez les vulnérabilités de l'effondrement et des spectres D'après les résultats du scan ci-dessus, notre noyau d'essai est vulnérable au 3 cves. De plus, voici quelques points importants à noter sur ces bogues de processeur:

- Si votre système dispose d'un processeur vulnérable et gère un noyau non corrigé, il n'est pas sûr de travailler avec des informations sensibles sans avoir la possibilité de divulguer les informations.

- Heureusement, il existe des correctifs logiciels contre Meltdown et Spectre, avec des détails fournis dans Meltdown et Spectre Research Home Page.

Les derniers noyaux Linux ont été repensés pour défier ce bogue de sécurité du processeur. Par conséquent, mettez à jour votre version du noyau et redémarrer le serveur pour appliquer les mises à jour comme indiqué.

$ sudo yum Mise à jour [sur Centos / Rhel] $ sudo dnf mise à jour [sur Fedora] $ sudo apt-get update [sur Debian / Ubuntu] # pacman -syu [sur arch linux]

Après le redémarrage, assurez-vous de scanner à nouveau avec Spectre-Meltdower-Checker.shot scénario.

Vous pouvez trouver un résumé du CVES du référentiel Github Spectre-Meltdown-Checker.

- « Comment contrôler les services SystemD sur le serveur Linux distant

- Amplify - La surveillance Nginx a rendu facile »