Comment configurer et intégrer les services Iredmail à Samba4 AD DC - Partie 11

- 4919

- 344

- Jade Muller

Dans ce didacticiel, apprendre à modifier les démons principaux d'Iredmail qui fournissent respectivement les services de courrier utilisés pour le transfert de message.

En intégrant Iredmail à un Samba4 AD DC, vous bénéficierez des fonctionnalités suivantes: Authentification, gestion et statut des utilisateurs via Samba AD DC, créez des listes de courrier à l'aide de groupes d'annonces et du livre d'adresses LDAP global dans Roundcube.

Exigences

- Installez iredmail sur Centos 7 pour l'intégration de l'annonce Samba4

Étape 1: Préparer le système Iredmail pour l'intégration de l'annonce SAMA4

1. Dans la première étape, vous devez attribuer une adresse IP statique pour votre machine au cas où vous utilisez une adresse IP dynamique fournie par un serveur DHCP.

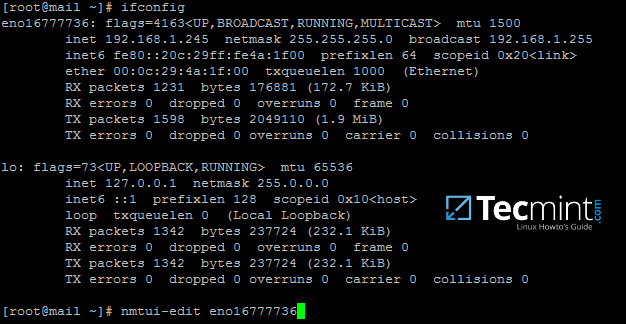

Exécutez la commande ifconfig pour répertorier les noms d'interfaces du réseau machine et modifiez l'interface réseau appropriée avec vos paramètres IP personnalisés en émettant la commande nmtui-edit par rapport à la bonne carte.

Courir nmtui-edit commande avec les privilèges racine.

# ifconfig # nmtui-edit eno16777736

Trouver le nom de l'interface réseau

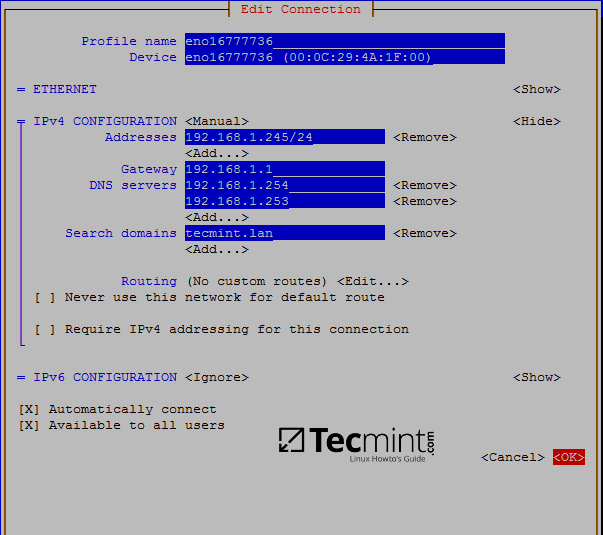

Trouver le nom de l'interface réseau 2. Une fois l'interface réseau ouverte pour l'édition, ajoutez les paramètres IP statiques appropriés, assurez-vous d'ajouter les adresses IP des serveurs DNS de votre Samba4 AD DC et le nom de votre domaine afin de demander le royaume de votre machine. Utilisez la capture d'écran ci-dessous comme guide.

Configurer les paramètres du réseau

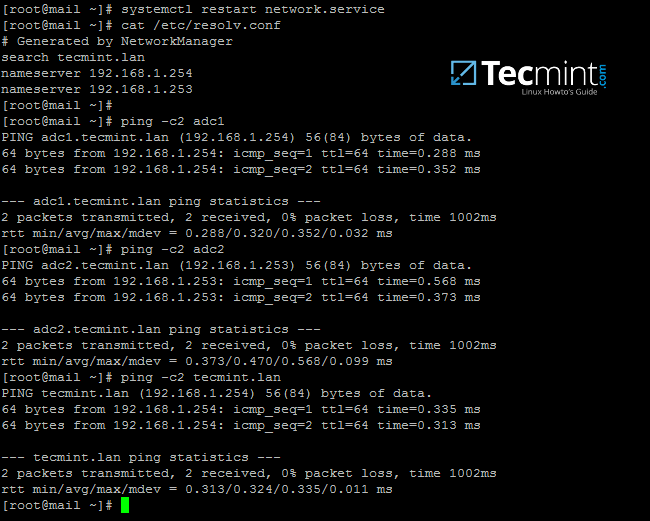

Configurer les paramètres du réseau 3. Après avoir terminé la configuration de l'interface réseau, redémarrez le démon du réseau pour appliquer les modifications et émettez une série de commandes de ping contre le nom de domaine et les contrôleurs de domaine Samba4 FQDNS.

# réseau de redémarrage SystemCTL.service # chat / etc / résolv.Conf # Vérifiez la configuration du résolveur DNS Si les IPS de serveurs DNS corrects sont interrogés pour la résolution du domaine # Ping -C2 Tecmint.LAN # Ping Nom de domaine # Ping -C2 ADC1 # Ping First AD DC # Ping -C2 ADC2 # Ping Second AD DC

Vérifiez la configuration du réseau DNS

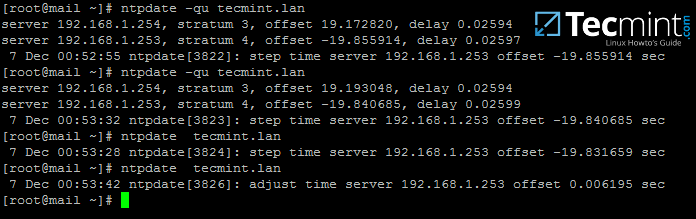

Vérifiez la configuration du réseau DNS 4. Ensuite, synchroniser le temps avec le contrôleur de domaine Samba en installant le ntpdate Package et interroger le serveur NTP Machine Samba4 en émettant les commandes ci-dessous:

# yum install ntpdate # ntpdate -qu tecmint.LAN # Serveurs NTP Domain NTP # NTPDate Tecmint.Temps de synchronisation LAN # avec le domaine

Synchronisation du temps avec Samba NTP Server

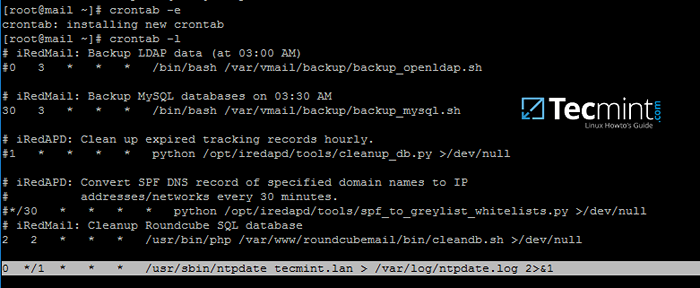

Synchronisation du temps avec Samba NTP Server 5. Vous voudrez peut-être que le temps local soit automatiquement synchronisé avec Samba AD Time Server. Afin d'atteindre ce paramètre, ajoutez un travail prévu pour exécuter toutes les heures en émettant la commande crontab -e et ajoutez la ligne suivante:

0 * / 1 * * * / usr / sbin / ntpdate tecmint.lan> / var / log / ntpdate.LAN 2> & 1

Temps de synchronisation automatique avec Samba NTP

Temps de synchronisation automatique avec Samba NTP Étape 2: Préparez Samba4 AD DC pour l'intégration Iredmail

6. Maintenant, passez à une machine Windows avec des outils RSAT installés pour gérer Samba4 Active Directory comme décrit dans ce tutoriel ici.

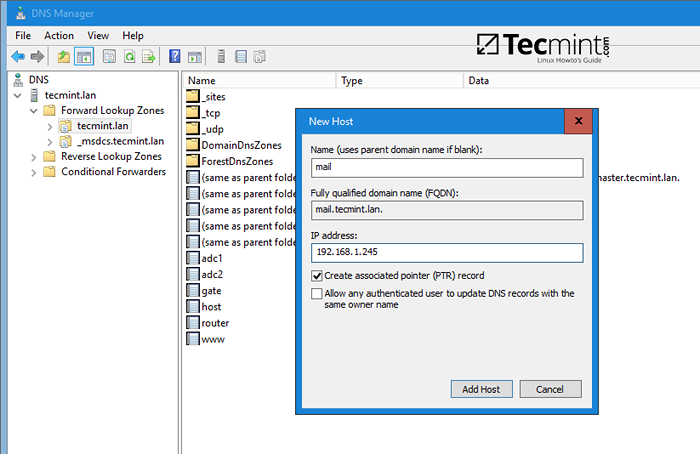

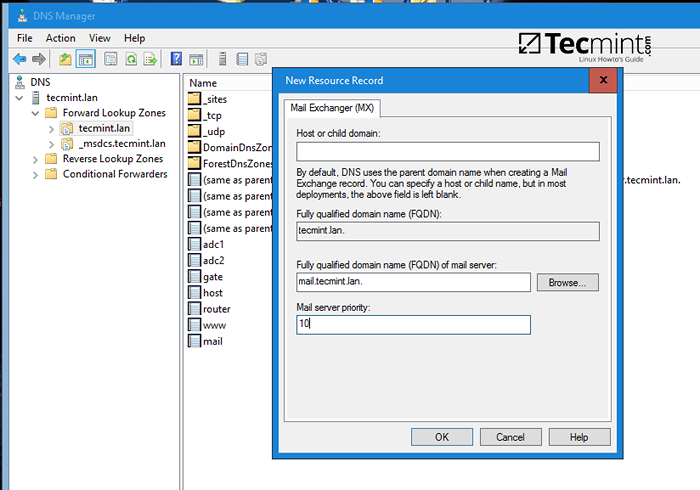

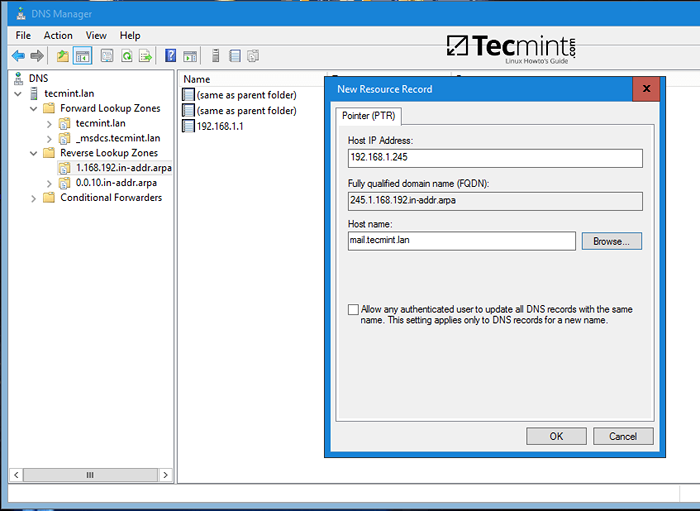

Ouvrir DNS Manager, Allez dans votre domaine Zones de recherche vers l'avant et ajouter un nouveau UN disque, un Mx enregistrement et un Ptr Enregistrez pour pointer vers votre adresse IP du système Iredmail. Utilisez les captures d'écran ci-dessous comme guide.

Ajouter UN Enregistrer (remplacer le nom et l'adresse IP de la machine Iredmail en conséquence).

Créer DNS un enregistrement pour iredmail

Créer DNS un enregistrement pour iredmail Ajouter Mx Enregistrer (laisser un domaine enfant vide et ajouter une priorité 10 pour ce serveur de messagerie).

Créer un enregistrement DNS MX pour iredmail

Créer un enregistrement DNS MX pour iredmail Ajouter Ptr enregistrer en se développant à Zones de recherche inversées (Remplacez l'adresse IP du serveur Iredmail en conséquence). Dans le cas où vous n'avez pas configuré une zone inversée pour votre contrôleur de domaine jusqu'à présent, lisez le tutoriel suivant:

- Gérer la politique de groupe Samba4 DNS à partir de Windows

Créer un enregistrement DNS PTR pour iredmail

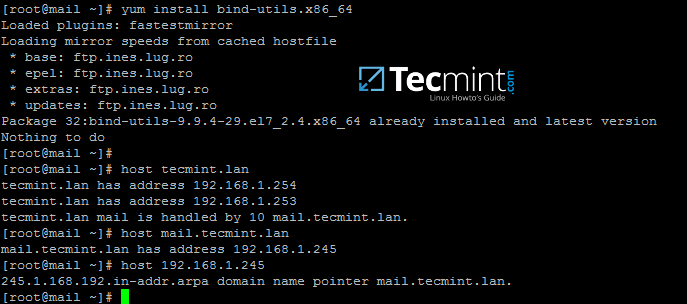

Créer un enregistrement DNS PTR pour iredmail 7. Après avoir ajouté les enregistrements DNS de base qui font fonctionner un serveur de messagerie correctement, passez à la machine IredMail, installez liber-utils package et interroger les enregistrements de messagerie nouvellement ajoutés comme suggéré sur l'extrait ci-dessous.

Le serveur DNS Samba4 AD DC devrait répondre avec les enregistrements DNS ajoutés à l'étape précédente.

# yum install bind-utils # hôte tecmint.LAN # Courrier hôte.Tecmint.LAN # hôte 192.168.1.245

Installez les enregistrements de messagerie de liaison et de requête

Installez les enregistrements de messagerie de liaison et de requête À partir d'une machine Windows, ouvrez un Invite de commande fenêtre et émettez la commande nslookup par rapport aux enregistrements de serveur de messagerie ci-dessus.

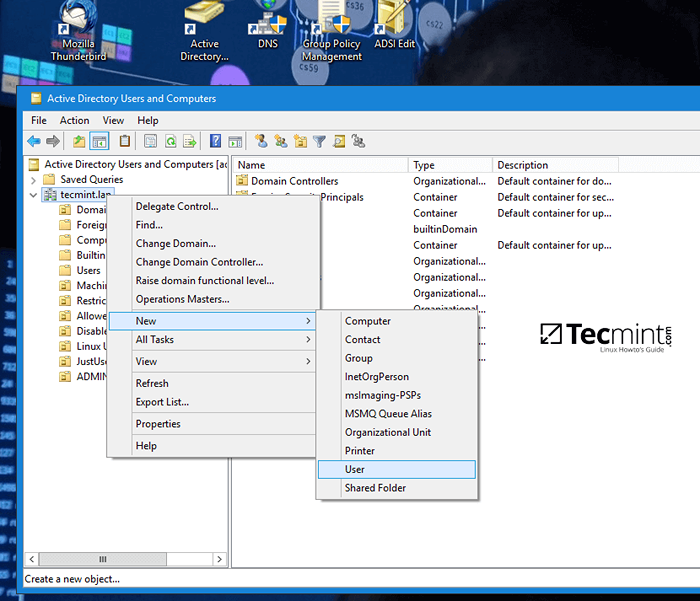

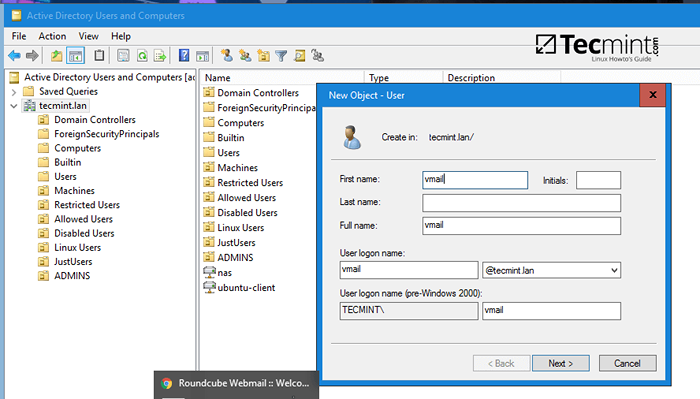

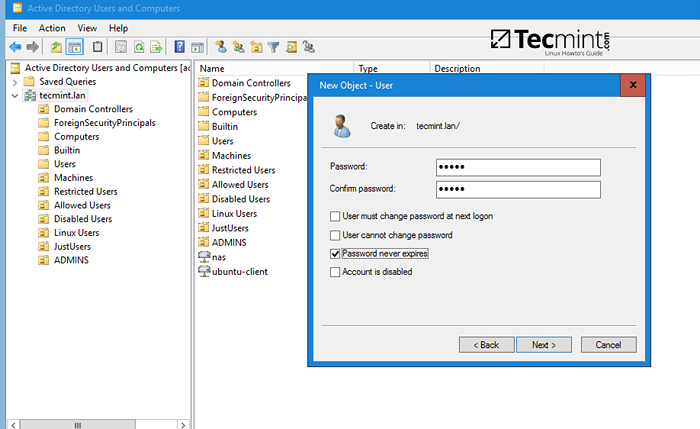

8. En tant que pré-affaire final, créez un nouveau compte utilisateur avec un minimum de privilèges dans Samba4 AD DC avec le nom vmail, Choisissez un mot de passe fort pour cet utilisateur et assurez-vous que le mot de passe de cet utilisateur n'expire jamais.

Le compte d'utilisateur VMail sera utilisé par Iredmail Services pour interroger la base de données Samba4 AD DC LDAP et tirer les comptes de messagerie.

Pour créer le compte Vmail, utilisez l'outil graphique ADUC à partir d'une machine Windows jointe au royaume avec des outils RSAT installés comme illustré sur les captures d'écran ci-dessous ou utilisez la ligne de commande Samba-Tool directement à partir d'un contrôleur de domaine comme expliqué sur le sujet suivant.

- Gérer Samba4 Active Directory à partir de la ligne de commande Linux

Dans ce guide, nous utiliserons la première méthode mentionnée ci-dessus.

Utilisateurs et ordinateurs Active Directory

Utilisateurs et ordinateurs Active Directory  Créer un nouvel utilisateur pour iredmail

Créer un nouvel utilisateur pour iredmail  Définir un mot de passe fort pour l'utilisateur

Définir un mot de passe fort pour l'utilisateur 9. À partir du système Iredmail, testez la capacité de l'utilisateur VMail à interroger la base de données SAMBA4 AD DC LDAP en émettant la commande ci-dessous. Le résultat retourné doit être un nombre total d'entrées d'objets pour votre domaine comme illustré sur les captures d'écran ci-dessous.

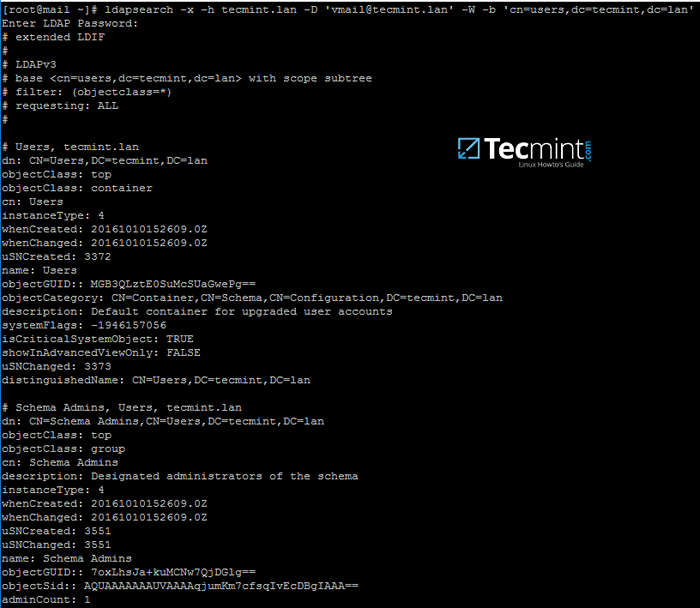

# ldapsearch -x -h tecmint.lan -d '[e-mail protégé]' -w -b 'cn = utilisateurs, dc = tecmint, dc = lan'

Note: Remplacez le nom de domaine et la base LDAP DN dans SAMBA4 AD (''cn = utilisateurs, dc = tecmint, dc = lan') par conséquent.

Requête samba4 ad dc ldap

Requête samba4 ad dc ldap Étape 3: Intégrez les services Iredmail à Samba4 AD DC

dix. Il est maintenant temps de falsifier les services IredMail (Postfix, Dovecot et Roundcube) afin de demander le contrôleur de domaine Samba4 pour les comptes de messagerie.

Le premier service à modifier sera l'agent MTA, Postfix. Émettez les commandes suivantes pour désactiver une série de paramètres MTA, ajoutez votre nom de domaine au domaine local et des boîtes aux lettres locaux postfix et utilisez l'agent Dovecot pour livrer les courriels reçus localement aux boîtes aux lettres d'utilisateur.

# postconf -e virtual_alias_maps = "# postconf -e Sender_BCC_MAPS =" # PostConf -e récipient_bcc_maps = "# PostConf -e RELAY_DOMAINS =" # POSTCONF -E RELAY_RECIPIENT_MAPS = "# PostConf -e Sender_Depend_RelayHost_Maps =" # # # THALAC.lan "#replace avec votre propre domaine # postconf -e virtual_mailbox_domains =" Tecmint.lan "#replace avec votre propre domaine # postconf -e transport_maps =" hash: / etc / postfix / transport "# postconf -e smtpd_sender_login_maps =" proxy: ldap: / etc / postfix / ad_sender_login_maps.CF "# Checher les expéditeurs SMTP # PostConf -e virtual_mailbox_maps =" proxy: ldap: / etc / postfix / ad_virtual_mailbox_maps.CF "# Vérifiez les comptes de messagerie locaux # postconf -e virtual_alias_maps =" proxy: ldap: / etc / postfix / ad_virtual_group_maps.CF "# Vérifiez les listes de courrier locales # cp / etc / postfix / transport / etc / postfix / transport.Sauvegarde # Backup Transport Conf Fichier # Echo "Tecmint.LAN Dovecot "> / etc / PostFix / Transport # Ajoutez votre domaine avec Dovecot Transport # Cat / etc / PostFix / Transport # Vérifier le fichier de transport # Hash PostMap: / etc / PostFix / Transport

11. Ensuite, créez Postfix / etc / postfix / ad_sender_login_maps.cf Fichier de configuration avec votre éditeur de texte préféré et ajoutez la configuration ci-dessous.

server_host = tecmint.lan server_port = 389 version = 3 bind = oui start_tls = no bind_dn = [e-mail protégée] bind_pw = ad_vmail_account_password search_base = dc = tecmint, dc = lan scope = sub query_filter = (& (userPrincipalName =% S) (objectclass = personne) (Personne) (& (userPrincipalName =% S) (ObjectClass = Person) (Person) (UserPrincipalName =% S) (ObjectClass = Person) (Person) (UserPrincipalName =% S) (Person) (Person) (UserPrincipalNAM!(UserAccountControl: 1.2.840.113556.1.4.803: = 2))) result_attribute = userPrincipalName Debuglevel = 0

12. Créer / etc / postfix / ad_virtual_mailbox_maps.cf avec la configuration suivante.

server_host = tecmint.lan server_port = 389 version = 3 bind = oui start_tls = no bind_dn = [e-mail protégée] bind_pw = ad_vmail_account_password search_base = dc = tecmint, dc = lan scope = sub queery_filter = (& (objectclass = personne) (userPrincipalName =% s))) result_attribute = userPrincipalName result_format =% d /% u / usidir / debuglevel = 0

13. Créer / etc / postfix / ad_virtual_group_maps.cf avec la configuration ci-dessous.

server_host = tecmint.lan server_port = 389 version = 3 bind = oui start_tls = no bind_dn = [e-mail protégé] bind_pw = ad_vmail_account_password search_base = dc = tecmint, dc = lan scope = sub query_filter = (& (objectclass = groupe) (MAIN =% s))) spécial_result_attribute = membre Leaf_result_attribute = Mail result_attribute = userPrincipalName Debuglevel = 0

Sur les trois fichiers de configuration, remplacez les valeurs de serveur_host, bind_dn, bind_pw et Search_Base Pour refléter vos propres paramètres personnalisés de domaine.

14. Ensuite, ouvrez le fichier de configuration principale postfix et la recherche et désactiver IredAPD check_policy_service et SMTPD_END_OF_DATA_RESTRICTIONS En ajoutant un commentaire # devant les lignes suivantes.

# nano / etc / postfix / main.cf

Commentez les lignes suivantes:

#Check_Policy_Service Inet: 127.0.0.1: 7777 #smtpd_end_of_data_restrictions = check_policy_service Inet: 127.0.0.1: 7777

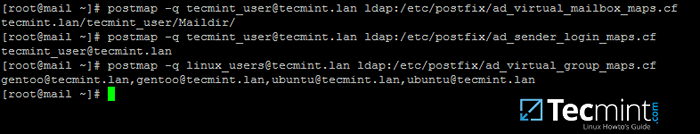

15. Maintenant, vérifiez la liaison postfix à Samba AD à l'aide d'un utilisateur de domaine existant et d'un groupe de domaine en publiant une série de requêtes comme présenté dans les exemples suivants.

Le résultat doit être similaire à celle de la capture d'écran ci-dessous.

# PostMap -Q [Protégé par e-mail] ldap: / etc / postfix / ad_virtual_mailbox_maps.cf # postmap -q [e-mail protégé] ldap: / etc / postfix / ad_sender_login_maps.cf # postmap -q [e-mail protégé] ldap: / etc / postfix / ad_virtual_group_maps.cf

Vérifiez la liaison postfix à Samba AD

Vérifiez la liaison postfix à Samba AD Remplacez les comptes de l'utilisateur et de groupe en conséquence. Assurez-vous également que le groupe d'annonces que vous utilisez a des membres des utilisateurs d'annonces qui lui sont affectés.

16. À l'étape suivante, modifiez le fichier de configuration DOVECOT pour interroger Samba4 AD DC. Fichier ouvert / etc / dovecot / dovecot-ldap.confli pour l'édition et ajouter les lignes suivantes.

hôtes = tecmint.LAN: 389 ldap_version = 3 auth_bind = oui dn = [e-mail protégé] dnpass = ad_vmail_password base = dc = tecmint, dc = lan scope = subtree deref = never user_filter = (& (userPrincipalName =% u) (objectclass = personne) (!(UserAccountControl: 1.2.840.113556.1.4.803: = 2))) pass_filter = (& (userPrincipalName =% u) (objectClass = personne) (!(UserAccountControl: 1.2.840.113556.1.4.803: = 2))) pass_attrs = userpassword = mot de passe default_pass_scheme = crypt user_attrs = = home = / var / vmail / vmail1 /% ld /% ln / usidir /, = mail = Maildir: / var / vmail / vmail1 /% ld: /% LN / Maildir /

La boîte aux lettres d'un compte AD Samba4 sera stocké dans / var / vmail / vmail1 / your_domain.tld / your_domain_user / Maildir / Emplacement sur le système Linux.

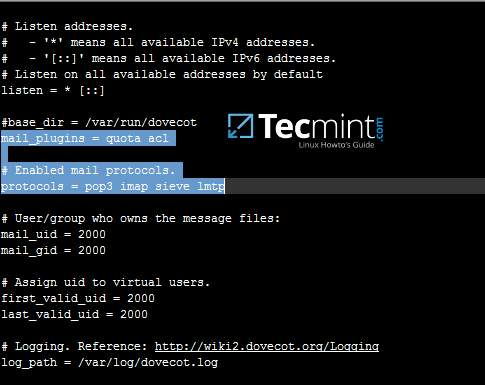

17. Assurez-vous que les protocoles POP3 et IMAP sont activés dans le fichier de configuration principale de Dovecot. Vérifiez si les plugins de quota et de courrier ACL sont également activés par le fichier d'ouverture / etc / dovecot / dovecot.confli et vérifiez si ces valeurs sont présentes.

Activer POP3 et IMAP dans Dovecot

Activer POP3 et IMAP dans Dovecot 18. Éventuellement, si vous souhaitez définir un quota dur global pour ne pas dépasser le maximum de 500 Mo de stockage pour chaque utilisateur de domaine, ajoutez la ligne suivante / etc / dovecot / dovecot.confli déposer.

quota_rule = *: stockage = 500m

19. Enfin, afin d'appliquer toutes les modifications apportées jusqu'à présent, redémarrez et vérifiez l'état des démons postfix et dovecot en émettant les commandes ci-dessous avec des privilèges racines.

# SystemCTL Restart PostFix Dovecot # SystemCTL Status PostFix Dovecot

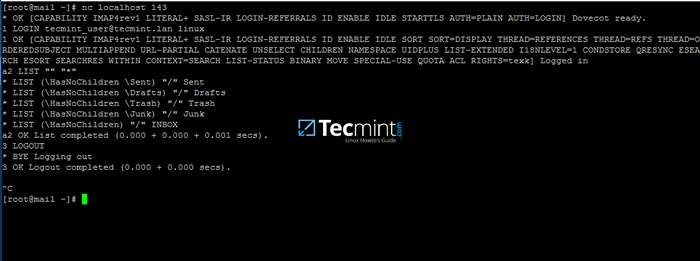

20. Afin de tester la configuration du serveur de messagerie à partir de la ligne de commande à l'aide de l'utilisation du protocole IMAP telnet ou la commande netcat comme présenté dans l'exemple ci-dessous.

# NC LocalHost 143 A1 Connexion [Protégé par e-mail] _domain.TLD AD_USER_PASSWORD A2 LISTE "" "*" A3 déconnexion

Tester la configuration d'iredmail

Tester la configuration d'iredmail Si vous pouvez effectuer une connexion IMAP à partir de la ligne de commande avec un compte utilisateur Samba4, le serveur Iredmail semble prêt à envoyer et à recevoir du courrier pour les comptes Active Directory.

Sur le prochain tutoriel, discutera de la façon d'intégrer la carte Web Roundcube avec Samba4 AD DC et d'activer le livre d'adresses LDAP global, de personnaliser RoudCube, d'accès à l'interface Web ronde à partir d'un navigateur et de désactiver certains services Iredmail inutiles.

- « Comment installer le dernier Apache Tomcat 8.5.14 à Linux

- Comment trouver la différence entre deux répertoires à l'aide d'outils DIFF et MELD »