Comment configurer le pare-feu dans Ubuntu 18.04

- 815

- 206

- Emilie Colin

Un pare-feu correctement configuré est l'un des aspects les plus importants de la sécurité globale du système. Par défaut, Ubuntu est livré avec un outil de configuration du pare-feu appelé UFW (pare-feu simple).

UFW est un front-end frontal convivial pour gérer les règles de pare-feu iptables et son objectif principal est de rendre la gestion des iptables. Le pare-feu d'Ubuntu est conçu comme un moyen facile d'effectuer des tâches de pare-feu de base sans apprendre les iptables. Il n'offre pas toute la puissance des commandes iptables standard, mais c'est moins complexe.

Dans ce tutoriel, vous apprendrez:

- Qu'est-ce que l'UFW et son aperçu.

- Comment installer UFW et effectuer une vérification d'état.

- Comment utiliser IPv6 avec UFW.

- Politiques par défaut UFW.

- Profils d'application.

- Comment autoriser et refuser les connexions.

- Journal du pare-feu.

- Comment supprimer les règles UFW.

- Comment désactiver et réinitialiser UFW.

Ubuntu ufw.

Ubuntu ufw. Exigences et conventions logicielles utilisées

| Catégorie | Exigences, conventions ou version logicielle utilisée |

|---|---|

| Système | Ubuntu 18.04 |

| Logiciel | Ubuntu Inbuilt Firewall UFW |

| Autre | Accès privilégié à votre système Linux en tant que racine ou via le Sudo commande. |

| Conventions | # - Exige que les commandes Linux soient exécutées avec des privilèges racine soit directement en tant qu'utilisateur racine, soit par l'utilisation de Sudo commande$ - Exige que les commandes Linux soient exécutées en tant qu'utilisateur non privilégié régulier |

Présentation de l'UFW

Le noyau Linux comprend le sous-système NetFilter, qui est utilisé pour manipuler ou décider du sort du trafic réseau dirigée vers ou via votre serveur. Toutes les solutions de pare-feu Linux modernes utilisent ce système pour le filtrage des paquets.

Le système de filtrage des paquets du noyau serait peu utile aux administrateurs sans interface d'espace utilisateur pour le gérer. C'est l'objectif d'iptables: Lorsqu'un paquet atteint votre serveur, il sera remis au sous-système NetFilter pour l'acceptation, la manipulation ou le rejet en fonction des règles qui lui sont fournies à partir de l'espace utilisateur via iptables. Ainsi, iptables est tout ce dont vous avez besoin pour gérer votre pare-feu, si vous le savez, mais de nombreux frontends sont disponibles pour simplifier la tâche.

UFW, ou pare-feu simple, est un frontal à iptables. Son objectif principal est de gérer la gestion de votre pare-feu simple et de fournir une interface facile à utiliser. Il est bien soutenu et populaire dans la communauté Linux - même installée par défaut dans de nombreuses distributions. En tant que tel, c'est un excellent moyen de commencer à sécuriser votre Sever.

Installer UFW et la vérification de l'état

Le pare-feu simple doit être installé par défaut dans Ubuntu 18.04, mais s'il n'est pas installé sur votre système, vous pouvez installer le package en utilisant la commande:

$ sudo apt-get install ufw

Une fois l'installation terminée, vous pouvez vérifier l'état de l'UFW avec la commande suivante:

$ sudo ufw status verbose

Ubuntu1804 @ Linux: ~ $ sudo ufw Status Verbose [sudo] Mot de passe pour Ubuntu1804: Status: inactif Ubuntu1804 @ Linux: ~ $

Ubuntu1804 @ Linux: ~ $ sudo ufw activer la commande peut perturber les connexions SSH existantes. Procéder à l'opération (y | n)? Y Le pare-feu est actif et activé sur le démarrage du système Ubuntu1804 @ Linux: ~ $

ubuntu1804 @ linux: ~ $ sudo statut ufw statut verbose: journalisation active: sur (bas) par défaut: nier (entrant), permettre (sortant), désactivé (routé) de nouveaux profils: sauter ubuntu1804 @ linux: ~ $

Utilisation d'IPv6 avec UFW

Si votre serveur est configuré pour IPv6, assurez-vous que UFW est configuré pour prendre en charge IPv6 afin de configurer vos règles de pare-feu IPv4 et IPv6. Pour ce faire, ouvrez la configuration UFW avec cette commande:

$ sudo vim / etc / default / ufw

Alors assurez-vous Ipv6 est réglé sur Oui, ainsi:

Ipv6 = oui

Sauvegarder et quitter. Redémarrez ensuite votre pare-feu avec les commandes suivantes:

$ sudo ufw désactiver $ sudo ufw activer

Maintenant, UFW configurera le pare-feu pour IPv4 et IPv6, le cas échéant.

Politiques par défaut UFW

Par défaut, UFW bloquera toutes les connexions entrantes et permettra toutes les connexions sortantes. Cela signifie que quiconque qui essaie d'accéder à votre serveur ne pourra pas se connecter à moins que vous n'ouvrez spécifiquement le port, tandis que toutes les applications et services exécutés sur votre serveur pourront accéder au monde extérieur.

Les politiques par défaut sont définies dans le / etc / par défaut / ufw Fichier et peut être modifié à l'aide de la commande Sudo UFW par défaut.

$ sudo ufw par défaut nier sortant

Les politiques de pare-feu sont la base de la création de règles plus détaillées et définies par l'utilisateur. Dans la plupart des cas, les politiques initiales par défaut UFW sont un bon point de départ.

Profils d'application

Lors de l'installation d'un package avec la commande APT, il ajoutera un profil d'application à / etc / ufw / applications.d annuaire. Le profil décrit le service et contient des paramètres UFW.

Vous pouvez répertorier tous les profils d'application disponibles sur votre serveur à l'aide de la commande:

$ sudo ufw Liste des applications

Selon les packages installés sur votre système, la sortie ressemblera à ce qui suit:

Ubuntu1804 @ Linux: ~ $ Sudo UFW Liste des applications [sudo] Mot de passe pour Ubuntu1804: Applications disponibles: Coupes OpenSSH UBUNTU1804 @ Linux: ~ $

Pour trouver plus d'informations sur un profil spécifique et les règles incluses, utilisez la commande suivante:

$ Sudo UFW App Info ''

Ubuntu1804 @ Linux: ~ $ Sudo UFW App Info 'OpenSSH' Profil: OpenSSH Titre: Secure Shell Server, un RSHD Remplacement Description: OpenSSH est une implémentation gratuite du protocole Secure Shell. Port: 22 / TCP

Comme vous pouvez le voir sur la sortie au-dessus du profil OpenSSH Open Open 22 sur TCP.

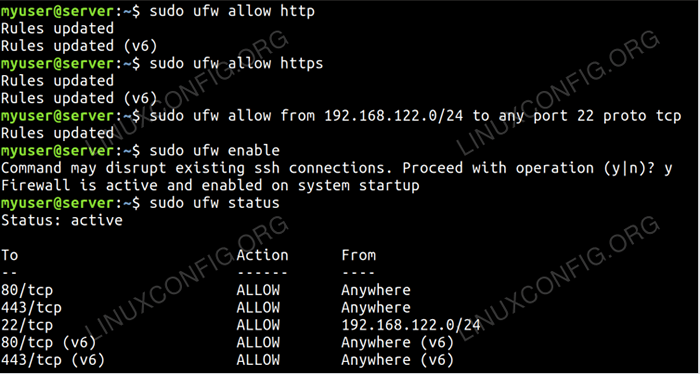

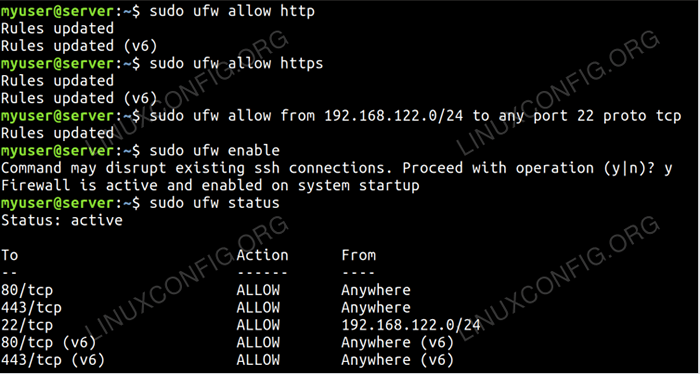

Autoriser et refuser les connexions

Si nous allumions le pare-feu, il nierait par défaut toutes les connexions entrantes. Vous devez donc autoriser / activer les connexions en fonction de vos besoins. La connexion peut être ouverte en définissant le port, le nom du service ou le profil d'application.

$ sudo ufw autoriser SSH

$ sudo ufw autoriser http

$ sudo ufw autoriser 80 / TCP

$ sudo ufw permettre 'http'

Au lieu de permettre l'accès aux ports uniques, UFW nous permet également d'accéder aux gammes de ports.

$ sudo ufw autoriser 1000: 2000 / TCP

$ sudo ufw permettre 3000: 4000 / udp

Pour permettre l'accès sur tous les ports à partir d'une machine avec adresse IP ou autoriser l'accès sur un port spécifique, vous pouvez suivre les commandes:

$ sudo ufw autoriser à partir de 192.168.1.104

$ sudo ufw autoriser à partir de 192.168.1.104 à n'importe quel port 22

La commande pour permettre la connexion à un sous-réseau d'adresses IP:

$ sudo ufw autoriser à partir de 192.168.1.0/24 à n'importe quel port 3306

Pour permettre l'accès sur un port spécifique et uniquement à une interface réseau spécifique, vous devez utiliser la commande suivante:

$ sudo ufw permettre sur ETH1 à n'importe quel port 9992

La stratégie par défaut pour toutes les connexions entrantes est définie pour nier et si vous ne l'avez pas changé, UFW bloquera toute la connexion entrante à moins que vous n'ouvrez spécifiquement la connexion.

Pour nier toutes les connexions à partir d'un sous-réseau et avec un port:

$ sudo ufw nier de 192.168.1.0/24

$ sudo ufw nier de 192.168.1.0/24 à n'importe quel port 80

Journal du pare-feu

Les journaux de pare-feu sont essentiels pour reconnaître les attaques, dépanner vos règles de pare-feu et remarquer une activité inhabituelle sur votre réseau. Vous devez inclure des règles de journalisation dans votre pare-feu pour qu'ils soient générés, et les règles de journalisation doivent être présentées avant toute règle de résiliation applicable.

$ sudo ufw se connecter

Le journal sera également dans / var / log / messages, / var / log / syslog, et / var / log / kern.enregistrer

Suppression des règles UFW

Les tére sont deux façons différentes de supprimer les règles UFW, par numéro de règle et en spécifiant la règle réelle.

La suppression des règles UFW par numéro de règle est plus facile, surtout si vous êtes nouveau sur UFW. Pour supprimer une règle par un numéro de règle, vous devez d'abord trouver le numéro de la règle que vous souhaitez supprimer, vous pouvez le faire avec la commande suivante:

$ sudo ufw status numérotés

Ubuntu1804 @ Linux: ~ $ sudo Ufw Status numérotés: actif à l'action de - ------ ---- [1] 22 / TCP Autoriser n'importe où [2] Autoire en 192.168.1.104 [3] 22 / TCP (V6) Autoriser n'importe où (V6)

Pour supprimer la règle numéro 2, la règle qui permet les connexions à n'importe quel port de l'adresse IP 192.168.1.104, utilisez la commande suivante:

$ sudo ufw supprimer 2

Ubuntu1804 @ Linux: ~ $ sudo ufw Supprimer 2 Suppression: Autoriser à partir de 192.168.1.104 procéder à l'opération (y | n)? y règle supprimée ubuntu1804 @ linux: ~ $

La deuxième méthode consiste à supprimer une règle en spécifiant la règle réelle.

$ sudo ufw supprimer autoriser 22 / TCP

Désactiver et réinitialiser UFW

Si pour une raison quelconque, vous souhaitez arrêter UFW et désactiver toutes les règles que vous pouvez utiliser:

$ sudo ufw désactiver

Ubuntu1804 @ Linux: ~ $ sudo ufw désactiver le pare-feu arrêté et désactivé au démarrage du système Ubuntu1804 @ Linux: ~ $

La réinitialisation UFW désactivera UFW et supprimera toutes les règles actives. Ceci est utile si vous souhaitez réintégrer toutes vos modifications et recommencer à. Pour réinitialiser UFW, utilisez la commande suivante:

$ sudo ufw réinitialisation

ubuntu1804 @ linux: ~ $ sudo ufw réinitialiser toutes les règles pour les défauts installés. Cela peut perturber les connexions SSH existantes. Procéder à l'opération (y | n)? y sauvegarde de l'utilisateur.règles 'vers' / etc / ufw / utilisateur.règles.20181213_084801 'Backing Up' avant.règles 'vers' / etc / ufw / avant.règles.20181213_084801 «Backing Up» après.règles 'to' / etc / ufw / après.règles.20181213_084801 'Sauvegarde' User6.règles 'vers' / etc / ufw / user6.règles.20181213_084801 'Backing Up' avant6.règles 'to' / etc / ufw / avant6.règles.20181213_084801 'Backing Up' After6.Règles «vers» / etc / ufw / après6.règles.20181213_084801 'Ubuntu1804 @ Linux: ~ $

Conclusion

UFW est développé pour faciliter la configuration du pare-feu iptables et fournit un moyen convivial pour créer un pare-feu IPv4 ou IPv6 à base d'hôte. Il existe de nombreux autres services publics de pare-feu et certains qui peuvent être plus faciles, mais l'UFW est un bon outil d'apprentissage, ne serait-ce que parce qu'il expose une partie de la structure de NetFilter sous-jacente et parce qu'elle est présente dans de nombreux systèmes.

Tutoriels Linux connexes:

- Choses à installer sur Ubuntu 20.04

- Choses à faire après l'installation d'Ubuntu 20.04 Focal Fossa Linux

- Une introduction à l'automatisation Linux, des outils et des techniques

- Ubuntu 20.04 astuces et choses que vous ne savez peut-être pas

- Ubuntu 20.04 Guide

- Mint 20: Mieux que Ubuntu et Microsoft Windows?

- Choses à installer sur Ubuntu 22.04

- Comment supprimer les règles du pare-feu UFW sur Ubuntu 20.04 FOCAL FOSSA…

- Choses à faire après l'installation d'Ubuntu 22.04 Jammy Jellyfish…

- Boucles imbriquées dans les scripts bash

- « Comment trouver la version de Redhat Linux installé

- Tutoriel JavaScript promet avec des exemples »