Comment créer un utilisateur SFTP uniquement dans Ubuntu & Debian

- 2362

- 468

- Rayan Lefebvre

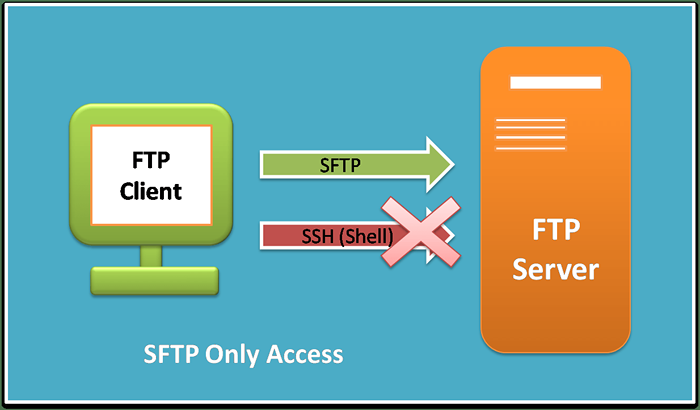

SFTP (SSH Fichier Transfer Protocol) est un protocole de fichiers sécurisé utilisé pour accéder, gérer et transférer des fichiers sur une session de transport SSH cryptée. Ici, l'utilisateur SFTP signifie créer un compte pour accéder au serveur via SFTP uniquement. Cet utilisateur n'a pas d'accès à la coque SSH. Cela vous permet un canal sécurisé pour fournir un accès limité à des fichiers et répertoires spécifiques.

Ce billet de blog décrit que vous créez des utilisateurs SFTP uniquement sans accès de coquille sur les systèmes Ubuntu et Debian.

Étape 1 - Création d'un nouvel utilisateur

Tout d'abord, créez un compte d'utilisateur dans votre système à utiliser en tant qu'utilisateur SFTP. La commande suivante créera un nouveau compte nommé SFTPUSER sans accès à la coquille. Vous pouvez changer le nom d'utilisateur de votre choix

sudo addUser --shell / bin / false sftpuser La commande invitera à définir le mot de passe pour un nouveau compte.

Étape 2 - Créer un répertoire pour SFTP

Maintenant, créez la structure du répertoire pour être accessible par l'utilisateur SFTP.

sudo mkdir -p / var / sftp / fichiers Ici, nous permettrons aux utilisateurs d'accéder uniquement au répertoire «Fichiers».

Maintenant, changez la propriété du des dossiers répertoire au SFTPUSER. Afin que les utilisateurs de SFTP puissent lire et écrire sur ce répertoire uniquement. Aucun fichier en dehors de ce répertoire ne sera accessible.

sudo chown sftpuser: sftpuser / var / sftp / fichiers Et définir le propriétaire et le propriétaire du groupe du / var / sftp enraciner. L'utilisateur racine a un accès en lecture / écriture sur cet accès. Les membres du groupe et d'autres comptes n'ont lu et exécuté que des autorisations.

sudo chown racine: racine / var / sftpsudo chmod 755 / var / sftp

Il empêchera les utilisateurs de SFTP d'écrire des fichiers sous / var / sftp annuaire.

Étape 3 - Configurer SSHD pour SFTP uniquement

/ etc / ssh / sshd_config est le fichier de configuration principal du serveur OpenSSH. Soyez prudent en modifiant ce fichier de configuration, car toute erreur peut entraîner une perte de connexion.

Modifiez le fichier de configuration SSH dans un éditeur de texte:

sudo vim / etc / ssh / sshd_config puis ajoutez les paramètres suivants à la fin du fichier.

Faites correspondre l'utilisateur SFTPUSER FORCEMAND INTERNAL-SFTP PASTORDAUTHENTICATION Oui ChrootDirectory / Var / SFTP Permittunnel Non Autoriser pour faire non plus

Enregistrer le fichier et fermer.

Les directives sont:

- Faire correspondre l'utilisateur Définit le nom d'utilisateur, sur lequel les configurations SFTP uniquement appliqués. Dans notre cas, c'est: sftpuser

- Forcemand interne-sftp appliquer l'accès SFTP uniquement à l'utilisateur et restreindre l'accès au shell.

- PasswordAuthentication Oui Permet l'authentification du mot de passe pour l'utilisateur.

- Chrootdirectory / var / sftp Restreindre l'utilisateur à accéder aux répertoires sous ce répertoire uniquement. Ici / var / sftp est le répertoire racine de l'utilisateur.

- Autorise non-aiguë non Spécifie si le transfert SSH-Agent est autorisé. La valeur par défaut est oui.

- Autorisation Spécifie si le transfert TCP est autorisé. La valeur par défaut est oui.

- X11 pour non Spécifié lorsque l'application graphique est autorisée pour ne pas

Redémarrez le service SSH pour appliquer de nouveaux paramètres:

sudo systemctl redémarrer ssh C'est ça. Vous avez terminé avec succès les instructions pour créer un utilisateur SFTP uniquement sur les systèmes basés à Debian.

Étape 4 - Conseils de sécurité (options)

Voici quelques conseils de sécurité de base mais importants pour les comptes SFTP dans un environnement de production.

- Exécutez le serveur SSH sur un port non standard

- Interdire l'authentification du mot de passe et configurer l'authentification basée sur les clés

- Assurez-vous que le pare-feu est limité à des adresses IP spécifiques uniquement

- Et garder le package OpenSSH à jour

Conclusion

Ce tutoriel décrit que vous créez des utilisateurs SFTP uniquement dans le système Ubuntu. Il sera désactivé l'accès au shell pour que les mêmes utilisateurs puissent se limiter à un répertoire spécifié uniquement.

- « Configuration du serveur initial avec Debian 10/9/8

- Comment créer un utilisateur SFTP uniquement dans Ubuntu 20.04 »