Comment activer SSH comme Root sur AWS Ubuntu Instance

- 2292

- 184

- Jeanne Dupont

Généralement, lorsque vous avez essayé d'accéder à une machine virtuelle Ubuntu sur un serveur AWS en tant qu'utilisateur 'racine'. Vous trouverez un message comme celui-ci ci-dessous. Cela signifie que vous ne pouvez pas SSH vers votre serveur directement en utilisant le compte racine, et d'abord, vous devez vous connecter en tant qu'utilisateur 'Ubuntu', puis utiliser d'abord 'sudo su -'Pour obtenir un accès root.

Veuillez vous connecter en tant qu'utilisateur «Ubuntu» plutôt que l'utilisateur «racine».AVERTISSEMENT => L'un des plus gros trous de sécurité que vous allez créer dans votre serveur en ouvrant l'accès racine direct. Nous recommandons de ne pas faire cela avant une raison plus spécifique.

Activer SSH comme racine sur l'instance Ubuntu EC2:

Suivez les étapes ci-dessous pour activer SSH en tant qu'utilisateur racine sur les instances AWS Ubuntu. Les mêmes étapes que vous pouvez suivre pour d'autres instances de distribution Linux AWS comme Centos, Rhel, Linuxmint, Debian, etc.

- SSH au serveur - Connectez-vous à votre serveur avec un utilisateur Ubuntu, puis passez à l'utilisateur racine avec la commande sudo.

ssh -i crée privée.pem [e-mail protégé]Après une connexion réussie sur le compte Ubuntu, le compte rendu au compte racine.

sudo su - - EDIT FICHIER AUTORISÉ_KEYS - Modifiez maintenant

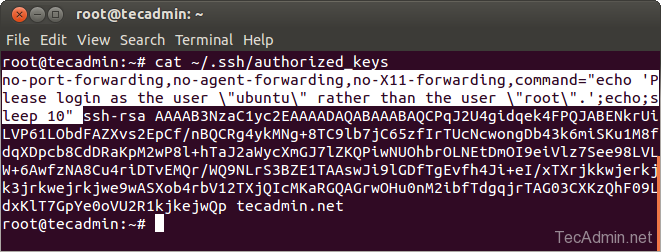

/racine/.SSH / AUTORISED_KEYSDéposez la clé privée de la vôtre. Vous obtiendrez quelque chose comme un code avec votre clé.NO-PORTADIGNEMENT, NO-AGENT-FORWARDING, NO-X11-FORWARDING, COMMAND = "ECHO ', veuillez vous connecter en tant qu'utilisateur" Ubuntu "plutôt que l'utilisateur" root ".';; echo;sleep 10" ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCPqJ2U4gidqek 4FPQJABENkrUiLVP61LObdFAZXvs2EpCf/nBQCRg4ykMNg+8TC9lb7jC65zfIrTUcNcwongDb4 3k6miSKu1M8fdqXDpcb8CdDRaKpM2wP8l+hTaJ2aWycXmGJ7lZKQPiwNUOhbrOLNEtDmOI9eiV lz7See98LVLW+6AwfzNA8Cu4riDTvEMQr/WQ9NLrS3BZE1TAAswJi9lGDfTgEvfh4Ji+eI/xT Xrjkkwjerkjk3jrkwejrkjwe9wASXob4rbV12TXjQIcMKaRGQAGrwOHu0nM2ibfTdgqjrTAG 03CXKzQhF09LdxKlT7GpYe0oVU2R1kjkejwQp tecadmin.filet

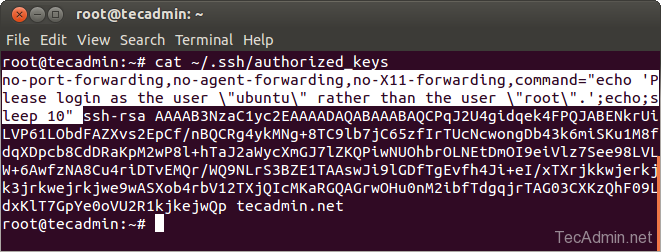

Supprimez le texte en surbrillance du fichier Authorized_keys et votre clé devrait ressembler à ceci. Il n'y a pas d'espace avant le SSH-RSA texte.

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCPqJ2U4gidqek4FPQJABENkrUiLVP61LObd FAZXvs2EpCf/nBQCRg4ykMNg+8TC9lb7jC65zfIrTUcNcwongDb43k6miSKu1M8fdqXDpcb8C dDRaKpM2wP8l+hTaJ2aWycXmGJ7lZKQPiwNUOhbrOLNEtDmOI9eiVlz7See98LVLW+6AwfzNA 8Cu4riDTvEMQrWQ9NLrS3BZE1TAAswJi9lGDfTgEvfh4Ji+eIxTXrjkkwjerkjk3jrkwejrkj we9wASXob4rbV12TXjQIcMKaRGQAGrwOHu0nM2ibfTdgqjrTAG03CXKzQhF09LdxKlT7GpYe0 oVU2R1kjkejwQp tecadmin.filet

- Enregistrer le fichier - Après avoir retiré le texte ci-dessus du fichier autorisé_keys, enregistrez-le et essayez de SSH avec le compte racine.

ssh -i crée privée.pem [e-mail protégé]Vous constaterez que vous vous êtes connecté avec succès au serveur avec l'utilisateur racine directement.

- « Comment créer Linux Bootable USB à partir de la ligne de commande Linux

- Comment installer la lamp rapidement à l'aide de tasksel sur Ubuntu et Linuxmint »