Comment chiffrer les lecteurs à l'aide de LUKS dans Fedora Linux

- 3687

- 679

- Anaïs Charles

Dans cet article, nous expliquerons brièvement le chiffrement des blocs, la configuration de la clé unifiée Linux (Luks), et décrit les instructions pour créer un dispositif de bloc crypté dans Fedora Linux.

Cryptage des périphériques de blocage

Le chiffrement de l'appareil bloc est utilisé pour sécuriser les données sur un périphérique de bloc en les chiffrant et pour décrypter les données, un utilisateur doit fournir une phrase secrète ou une clé pour accéder. Cela donne des mécanismes de sécurité supplémentaires car il protège le contenu de l'appareil même s'il a été physiquement détaché du système.

Introduction aux luks

Luks (Configuration de la clé unifiée Linux) est la norme pour le cryptage des périphériques en blocs dans Linux, qui fonctionne en établissant un format sur disque pour les données et une politique de gestion de la phrase secrète / clé. Il stocke toutes les informations de configuration nécessaires dans l'en-tête de partition (également connue sous le nom En-tête Luks), vous permettant ainsi de transporter ou de migrer les données de manière transparente.

Luks Utilisez le sous-système de mappeur de l'appareil du noyau avec le dm-crypt Module pour fournir une cartographie de bas niveau qui contient le cryptage et le déchiffrement des données de l'appareil. Vous pouvez utiliser le programme CryptSetTetup pour exécuter des tâches au niveau de l'utilisateur telles que la création et l'accès à des appareils cryptés.

Préparer un appareil de bloc

Les instructions suivantes montrent les étapes pour créer et configurer les périphériques de blocs cryptés après l'installation.

Installer le cryptsetup emballer.

# DNF Installer CryptSetUp-luks

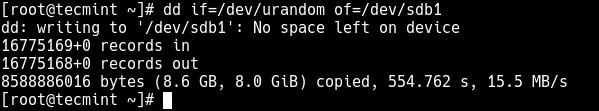

Ensuite, remplissez l'appareil avec des données aléatoires avant de les chiffrer, car cela augmentera considérablement la force du cryptage en utilisant les commandes suivantes.

# dd if = / dev / urandom de = / dev / sdb1 [lent avec des données aléatoires de haute qualité] ou # badblocks -c 10240 -s -w -w-v / dev / sdb1 [rapide avec des données aléatoires de haute qualité]

Remplissez l'appareil avec des données aléatoires

Remplissez l'appareil avec des données aléatoires Avertissement: Les commandes ci-dessus anéantiront toutes les données existantes sur l'appareil.

Formatage d'un appareil crypté

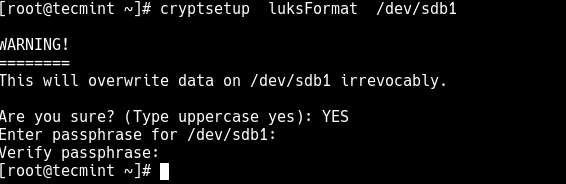

Ensuite, utilisez le cryptsetup outil de ligne de commande pour formater l'appareil en tant que DM-Crypt / Luks appareil chiffré.

# cryptsetup luksformat / dev / sdb1

Après avoir exécuté la commande, vous serez invité à entrer OUI (en majuscules) pour fournir une phrase secrète deux fois pour que l'appareil soit formaté pour une utilisation, comme indiqué dans la capture d'écran suivante.

Format appareil à l'aide de LUKS

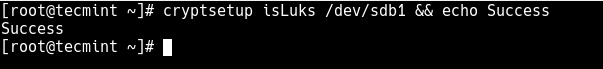

Format appareil à l'aide de LUKS Pour vérifier si l'opération a réussi, exécutez la commande suivante.

# cryptsetup isluks / dev / sdb1 && echo succès

Vérifiez le formatage des périphériques

Vérifiez le formatage des périphériques Vous pouvez afficher un résumé des informations de chiffrement pour l'appareil.

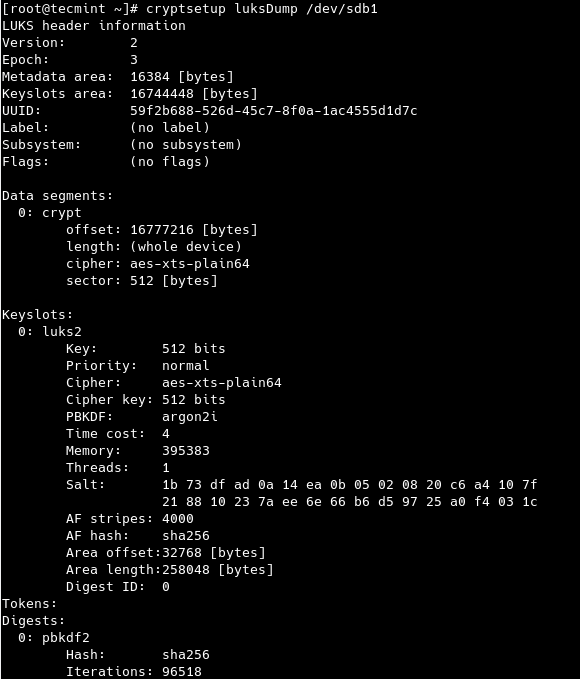

# cryptsetup LuksDump / dev / sdb1

Informations sur le chiffrement de l'appareil

Informations sur le chiffrement de l'appareil Création de cartographie pour permettre l'accès à un contenu décrypté

Dans cette section, nous configurerons comment accéder au contenu décrypté de l'appareil crypté. Nous allons créer un mappage à l'aide du dispositif de noyau-mapper. Il est recommandé de créer un nom significatif pour cette cartographie, quelque chose comme luk-uuid (où est remplacé par l'appareil Luks uuidIdentifiant universellement unique).

Pour obtenir votre appareil crypté Uuid, Exécutez la commande suivante.

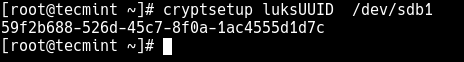

# cryptsetup luksuuid / dev / sdb1

Obtenez un appareil UUID

Obtenez un appareil UUID Après avoir obtenu le Uuid, Vous pouvez créer le nom de mappage comme indiqué (vous serez invité à saisir la phrase de passe créée plus tôt).

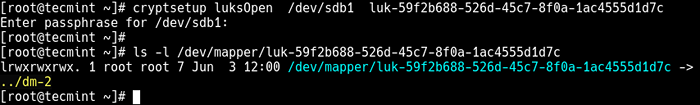

# cryptsetup Luksopen / dev / sdb1 LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C

Si la commande réussit, un nœud de périphérique appelé / dev / mapper / LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C qui représente le dispositif déchiffré.

Créer un nom de mappage de périphériques

Créer un nom de mappage de périphériques Le périphérique de bloc qui vient d'être créé peut être lu et écrit à tout autre appareil de bloc non chiffré. Vous pouvez voir des informations sur l'appareil mappé en exécutant la commande suivante.

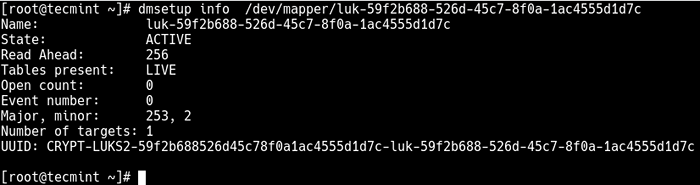

# DMSETUP INFO / DEV / MAPTER / LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C

Vérifiez les informations sur l'appareil mappé

Vérifiez les informations sur l'appareil mappé Création de systèmes de fichiers sur l'appareil mappé

Nous allons maintenant examiner comment créer un système de fichiers sur l'appareil mappé, qui vous permettra d'utiliser le nœud de périphérique mappé comme n'importe quel autre périphérique de blocage.

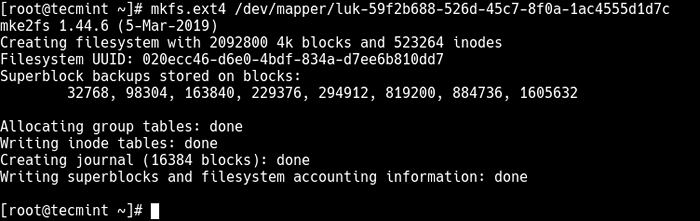

Pour créer un système de fichiers EXT4 sur le périphérique mappé, exécutez la commande suivante.

# MKFS.ext4 / dev / mappeur / LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C

Créer un système de fichiers EXT4 sur l'appareil mappé

Créer un système de fichiers EXT4 sur l'appareil mappé Pour monter le système de fichiers ci-dessus, créez un point de montage pour celui-ci E.g / mnt / discrypted-device puis le monter comme suit.

# mkdir -p / mnt / crypted-device # mont / dev / mappe / LUK-59F2B688-526D-45C7-8F0A-1AC4555d1d7c / mnt / crypted-device /

Ajouter des informations de cartographie à / etc / crypttab et / etc / fstab

Ensuite, nous devons configurer le système pour configurer automatiquement un mappage pour l'appareil ainsi que le monter au démarrage.

Vous devez ajouter les informations de cartographie dans le / etc / crypttab fichier, dans le format suivant.

LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C UUID = 59F2B688-526D-45C7-8F0A-1AC455D1D7C Aucun

Dans le format ci-dessus:

- LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C - est le nom de cartographie

- UUID = 59F2B688-526D-45C7-8F0A-1AC4555D1D7C - est le nom de l'appareil

Enregistrez le fichier et fermez-le.

Ensuite, ajoutez l'entrée suivante à / etc / fstab Pour monter automatiquement le périphérique mappé au démarrage du système.

/ dev / mapper / LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C / Mnt / Ecrypted-Device Ext4 0 0

Enregistrez le fichier et fermez-le.

Ensuite, exécutez la commande suivante vers Mettre à jour SystemD unités générées à partir de ces fichiers.

# SystemCTL Daemon-Reload

En-têtes de sauvegarde

Enfin, nous couvrirons comment sauvegarder les en-têtes Luks. Il s'agit d'une étape critique pour éviter de perdre toutes les données dans le périphérique de bloc crypté, au cas où les secteurs contenant les en-têtes LUKS sont endommagés par une erreur utilisateur ou une défaillance matérielle. Cette action permet la récupération des données.

Pour sauvegarder les en-têtes Luks.

# mkdir / root / sauvegarde # cryptsetup Luksheaderbackup --header-backup-file luks-headers / dev / mappe / LUK-59F2B688-526d-45c7-8f0a-1ac4555d1d7c

Et pour restaurer les en-têtes Luks.

# cryptsetup LuksheaderRestore --Header-Backup-File / Root / Backups / Luks-Headers / Dev / Mapper / LUK-59F2B688-526D-45C7-8F0A-1AC4555D1D7C

C'est tout! Dans cet article, nous avons expliqué comment crypter les appareils de blocs en utilisant Luks dans Fedora Linux distribution. Avez-vous des questions ou des commentaires concernant ce sujet ou guide, utilisez le formulaire de rétroaction ci-dessous pour nous joindre.

- « Configuration d'un serveur FTP sécurisé à l'aide de SSL / TLS sur Ubuntu

- Meilleurs clients FTP en ligne de commande pour Linux »