Comment crypter le disque complet lors de l'installation d'Ubuntu 22.04

- 4533

- 396

- Lucas Bernard

Les distributions Linux ont fait un excellent travail pour obtenir une protection supplémentaire en apportant un chiffrement complet et en étant le leader du marché.

Ubuntu est également emballé avec de nombreuses fonctionnalités et le chiffrement du disque est l'un d'eux. L'activation du chiffrement complet du disque est crucial pour ceux qui souhaitent sécuriser leurs données privées à tout prix, même si votre appareil est volé car il vous oblige à saisir le mot de passe à chaque démarrage.

Le chiffrement complet du disque ne peut être activé que lors de l'installation du système d'exploitation car le chiffrement complet du disque sera appliqué à chaque partition de votre lecteur qui comprend également la partition de démarrage et d'échange. Et c'est la raison pour laquelle nous devons l'activer dès le début de l'installation.

Ce tutoriel étape par étape vous guidera sur la façon dont vous pouvez activer le chiffrement complet du disque sur Ubuntu 22.04 Et à cette fin, nous allons utiliser le LVM (Gestion du volume logique) et Luks (à des fins de cryptage).

Conditions préalables:

- Un lecteur USB amorçable.

- Connexion Internet avec suffisamment de bande passante pour télécharger des fichiers volumineux.

- La carte mère a activé UEFI.

Mais avant de sauter au processus, ayons une brève idée des avantages et des inconvénients de Cryptage de disque.

Pour les avantages et les inconvénients du chiffrement du disque

Chaque fonctionnalité est regroupée avec ses avantages et ses inconvénients et cela est également applicable dans le cas du chiffrement du disque. C'est donc toujours une bonne idée de savoir à quoi s'attendre et ce qui n'est pas des étapes qui vont faire.

Avantages:

- Protège vos données sensibles contre le vol - Oui, c'est la caractéristique la plus excitante du chiffrement du disque car vos données privées seront toujours sécurisées même si votre système est volé. Ce point est plus approprié dans le cas d'appareils mobiles tels que des ordinateurs portables qui ont plus de chances d'être volés.

- Sauve vos données de la surveillance - Les chances que votre système soit piraté est minime sur Linux mais peut être fait si l'utilisateur n'est pas assez intelligent pour se protéger des escroqueries de poisson. Même si votre ordinateur est attaqué, le pirate ne pourra pas accéder à vos données, ce qui est une autre preuve en le permettant.

Les inconvénients:

- Impact sur les performances - Cela ne peut être appliqué qu'aux systèmes avec peu de ressources car l'ordinateur moderne peut gérer le chiffrement sans aucun problème, mais vous trouverez toujours un peu plus de vitesses de lecture et d'écriture pendant l'utilisation.

Selon nous, le chiffrement complet du disque est toujours le choix sage car il offre beaucoup de pros alors qu'il est facile de surmonter les inconvénients avec quelques ressources supplémentaires. Donc, si vous êtes d'accord avec une petite baisse des performances pour une meilleure sécurité, commençons le processus de chiffrement.

Crypter un disque entier dans Ubuntu 22.04

Ceci est un guide convivial pour les débutants et il est censé vous guider à travers chaque étape, les utilisateurs avancés peuvent toujours en bénéficier.

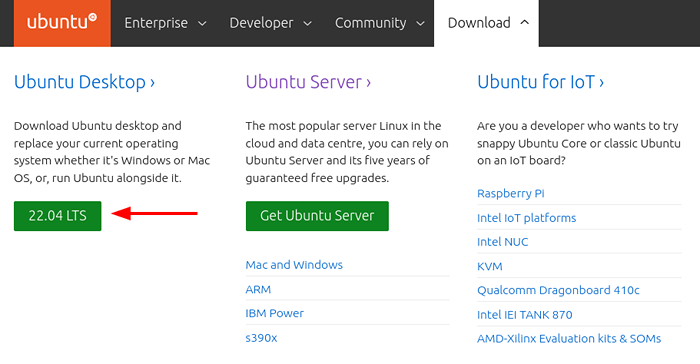

Étape 1: Téléchargez Ubuntu 22.04 ISO

Visitez la page de téléchargement officielle d'Ubuntu et choisissez le Ubuntu 22.04 Version LTS, qui commencera automatiquement à le télécharger.

Télécharger Ubuntu Desktop

Télécharger Ubuntu Desktop Étape 2: Créez un lecteur USB Ubuntu bootable

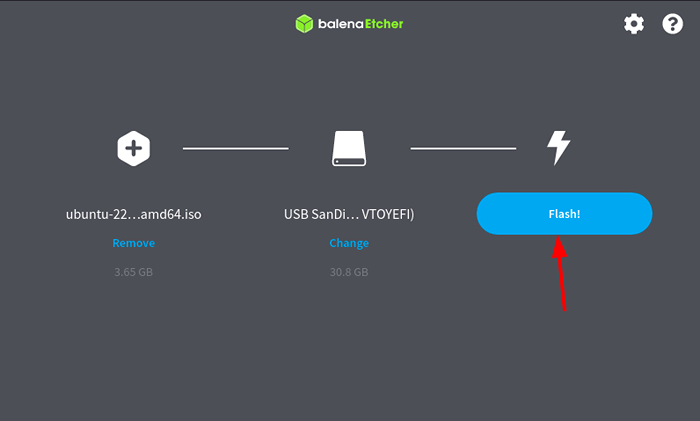

Pour flasher le Ubuntu ISO Image pour le lecteur USB, nous allons utiliser Balena Etchher, qui détectera automatiquement le système d'exploitation que vous utilisez actuellement. Une fois que vous avez terminé l'installation de Balena Etchher, installez-le sur votre système.

Pour brûler le fichier ISO, ouvrez Balenaetcher et sélectionnez le "Flash à partir du fichier"Option et choisissez le téléchargement récemment téléchargé Ubuntu 22.04 ISO déposer.

Ensuite, choisissez le lecteur sur lequel nous voulons flasher le fichier ISO. Choisir la "Sélectionner la cible«Option et il répertorie tous les disques montés sur votre système. À partir des options disponibles, choisissez le USB ou DVD conduire.

Flash ubuntu iso to usb

Flash ubuntu iso to usb Une fois que nous avons réussi à flasher notre USB Drive, il est temps de démarrer à partir du lecteur USB. Pour démarrer à partir de l'USB, redémarrez votre système et utilisez F10, F2, F12, F1, ou Del Pendant que votre système démarre. De là, vous devez choisir votre USB comme lecteur de démarrage.

Étape 3: Démarrez l'installation d'Ubuntu à l'aide du lecteur USB

Une fois que nous sommes démarrés à travers USB, Nous pouvons passer à la partie de partitionnement et de chiffrement. Cela pourrait submerger certains nouveaux utilisateurs car il peut sembler complexe, mais il vous suffit de suivre chaque étape et vous obtiendrez votre système crypté en un rien de temps.

NOTE: Certaines commandes sont différentes pour NVME SSD Les utilisateurs, veuillez donc lire les instructions avant d'appliquer la commande car nous les avons séparées en cas de besoin.

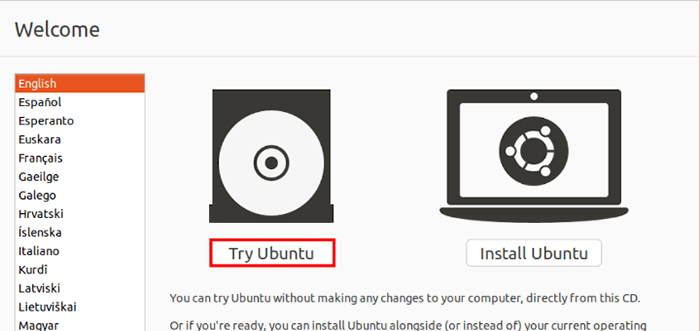

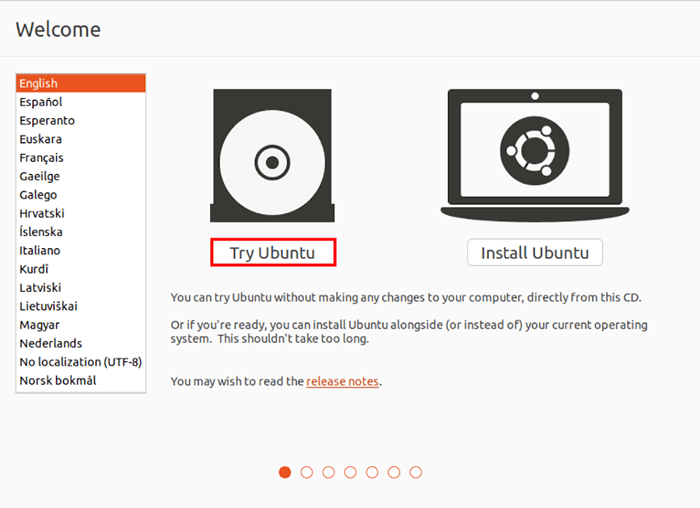

Une fois que vous avez démarré dans Ubuntu, Vous obtiendrez deux options: Essayez Ubuntu et Installer Ubuntu. Comme nous allons crypter les partitions, nous devons utiliser un environnement en direct. Sélectionnez donc la première option intitulée «Essayez Ubuntu".

Essayez Ubuntu en direct

Essayez Ubuntu en direct Cliquer sur Activités Situé en haut à gauche et la recherche de type Terminal. Appuyez sur Entrée sur le premier résultat et il ouvrira le terminal pour nous. Ensuite, passez à l'utilisateur racine, comme toutes les commandes que nous allons utiliser vont nécessiter des privilèges administratifs.

$ sudo -i

Comme les commandes à venir compteront fortement sur FRAPPER, Passons de notre coquille par défaut FRAPPER par la commande suivante:

# bash

Ensuite, identifiez la cible d'installation, nous devons répertorier tous les périphériques de stockage montés par la commande suivante:

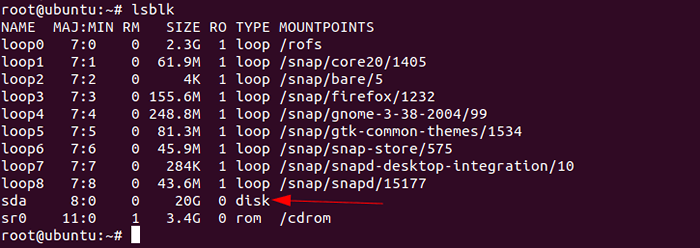

# lsblk

Répertorier les périphériques de stockage

Répertorier les périphériques de stockage Vous pouvez facilement identifier la partition cible par taille et dans la plupart des cas, il sera nommé comme SDA et vda. Dans mon cas, c'est SDA avec la taille de 20 Go.

Allouer des noms de variables à l'appareil cible (pour les SSD HDD et SATA)

Cette section ne s'applique que si vous utilisez Disque dur pour Sata SSTS. Donc, si vous êtes quelqu'un équipé de NVME SSD, L'allocation des noms de variables est expliquée à l'étape ci-dessous.

Comme mon appareil cible est nommé SDA, Je dois utiliser la commande suivante:

# exportation dev = "/ dev / sda"

Allouer des noms de variables à l'appareil cible (pour les SSD NVME uniquement)

Si vous êtes quelqu'un qui utilise Nvme, Le schéma de dénomination de votre appareil cible sera comme / dev / nvme $ contrôleur n $ espace de noms p $ partition Donc, s'il n'y a qu'une seule partition, il aurait probablement un nom similaire à la commande donnée:

# Export Dev = "/ dev / nvme0n1"

Maintenant, configurons la variable du mappeur de périphérique chiffré par la commande suivante:

# export dm = "$ dev ## * /"

Chaque appareil NVME aura besoin 'P' En suffixe, utilisez donc des commandes données pour ajouter du suffixe:

# export devp = "$ dev $ (if [[" $ dev "= ~" nvme "]]; alors echo" p "; fi)" # export dm = "$ dm $ (if [" " $ Dm "= ~" nvme "]]; alors écho" p "; fi)"

Étape 4: Créez une nouvelle partition GPT

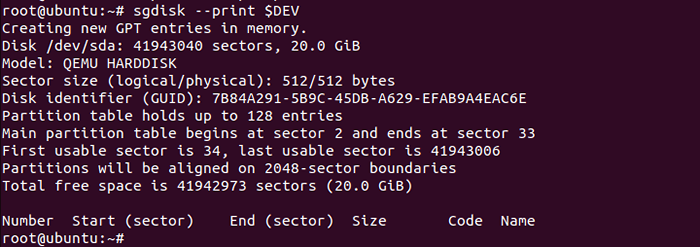

Pour créer un nouveau Gp Tableau de partition, nous allons utiliser le sgdidk Utilité avec la commande suivante:

# sgdisk --print $ dev

Créer une nouvelle partition GPT

Créer une nouvelle partition GPT Nous pouvons maintenant supprimer toutes les données disponibles, mais si vous installez ce système aux côtés des partitions existantes, veuillez éviter cette étape.

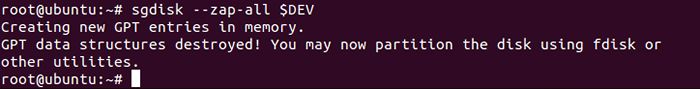

Pour formater les données, utilisez la commande suivante:

# sgdisk --zap-all $ dev

Format des données sur le disque

Format des données sur le disque Étape 5: Créez une nouvelle partition pour l'installation

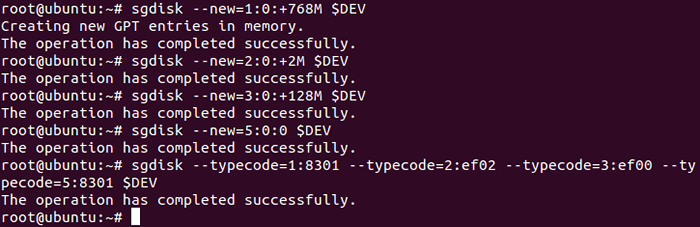

Nous allons allouer un 2 Mo Partition pour l'image de base de Bios-Mode Grub, 768 Mo La partition de démarrage et 128 Mo pour le système de fichiers EFI, et l'espace restant sera alloué à l'utilisateur où vous pouvez stocker les données souhaitées.

Utilisez les commandes données une par une pour partitionner votre lecteur:

# sgdisk --new = 1: 0: + 768m $ dev # sgdisk --new = 2: 0: + 2m $ dev # sgdisk --new = 3: 0: + 128m $ dev # sgdisk --new = 5: 0: 0 $ dev # sgdisk --typecode = 1: 8301 --typecode = 2: ef02 --Typecode = 3: ef00 --typecode = 5: 8301 $ dev

Créer une partition pour l'installation

Créer une partition pour l'installation Pour changer le nom des partitions, utilisez les commandes données:

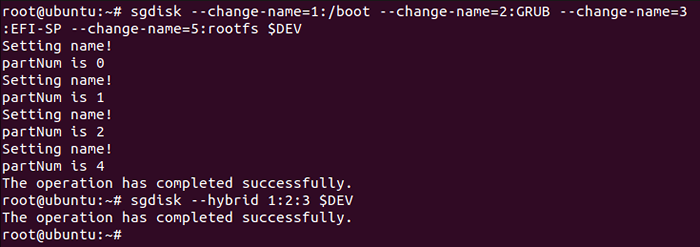

# sgdisk --change-name = 1: / boot --change-name = 2: grub --change-name = 3: efi-sp --change-name = 5: rootfs $ dev # sgdisk --hybrid 1: 2: 3 $ dev

Changer le nom de la partition

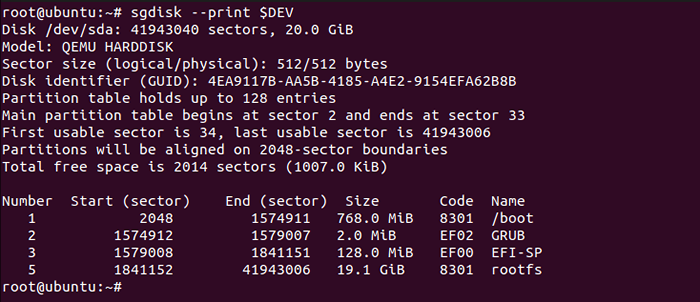

Changer le nom de la partition Pour répertorier les partitions récemment créées, utilisez la commande suivante:

# sgdisk --print $ dev

Lister les partitions

Lister les partitions Étape 6: Cryping Boot and OS Partition

Pour les SSD HDD et SATA uniquement

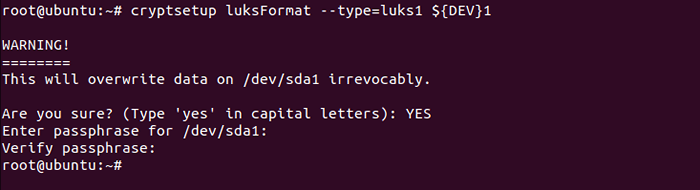

Commençons notre processus de cryptage en chiffrant la partition de démarrage. Vous devez taper OUI dans tous les capuchons quand il demande votre permission.

# cryptsetup luksformat --type = luks1 $ dev 1

Crypt Partition Boot

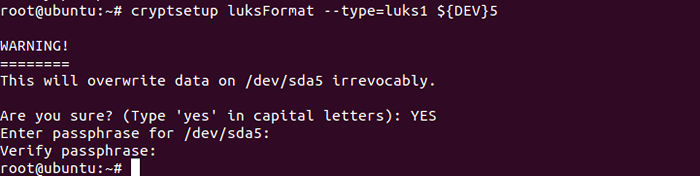

Crypt Partition Boot Maintenant, cryptons la partition du système d'exploitation par la commande suivante:

# cryptsetup luksformat --type = luks1 $ dev 5

Crypt de partition OS

Crypt de partition OS Pour plus d'installation, nous devons déverrouiller les partitions cryptées en utilisant les commandes suivantes pour déverrouiller les partitions de démarrage et de système d'exploitation.

# cryptsetup open $ dev 1 luks_boot # cryptsetup open $ dev 5 $ dm 5_crypt

Pour les SSD NVME uniquement

Cette étape ne s'applique que si votre système est équipé de NVME SSD. Utilisez les commandes suivantes pour crypter les partitions de démarrage et de système d'exploitation:

# cryptsetup luksformat --type = luks1 $ devp 1 # cryptsetup luksformat --type = luks1 $ devp 5

Maintenant, déverrouillons les partitions cryptées car il est nécessaire pour nous de traiter davantage dans l'installation.

# cryptsetup open $ devp 1 luks_boot # cryptsetup open $ devp 5 $ dm 5_crypt

Étape 7: Partitions de format

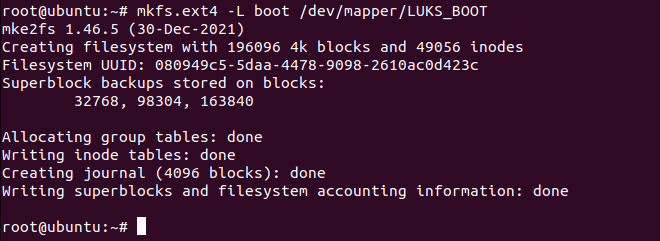

C'est l'une des étapes les plus cruciales comme si elle n'était pas terminée, l'installateur désactivera la possibilité d'écrire le système de fichiers. Utilisez la commande suivante pour démarrer le formatage:

# MKFS.ext4 -l boot / dev / mapper / lUks_boot

Partition de format

Partition de format Format Partition EFI-SP (pour les SSD HDD et SATA uniquement)

Si votre système est équipé de HDD et SSD SATA, utilisez la commande suivante pour la formater dans FAT16:

# MKFS.vfat -f 16 -n efi-sp $ dev 3

FORMAT EFI-SP PARTITION (pour NVME SSDS uniquement)

Donc, si votre système utilise NVME SSD, vous pouvez facilement formater la 3ème partition à l'aide de la commande suivante:

# MKFS.vfat -f 16 -n efi-sp $ devp 3

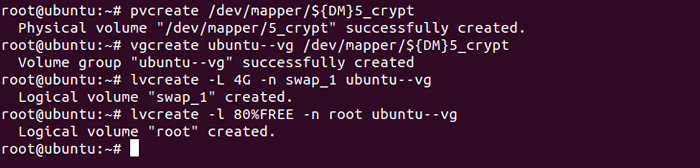

Étape 8: Créer des groupes de volumes logiques

LVM est l'une de ces fonctions que j'admire le plus. Même si vous n'utilisez pas de fonctionnalités LVM, l'activer ne nuire pas à votre système et à l'avenir, si vous avez besoin d'une fonctionnalité que LVM fournit, vous pouvez les utiliser sans aucun problème.

Ici, nous allons allouer 4 Go au échanger partition qui utilisera l'espace disque lorsque le système manque de mémoire. Nous allouons également 80% de l'espace libre pour racine afin que l'utilisateur puisse utiliser son espace disque pour un potentiel maximum.

Bien sûr, vous pouvez le changer en fonction de vos cas d'utilisation et même le modifier à l'avenir. Utilisez les commandes données une par une et votre système sera prêt pour LVM en un rien de temps:

# pvcreate / dev / mapper / $ dm 5_crypt # vgcreate ubuntu - vg / dev / mappe / $ dm 5_crypt # lvcreate -l 4g -n swap_1 ubuntu --vg # lvcreate -l 80% libère -n root libère -n root libre root libre -n root libre -n root libre -n root libre -n root libre -n root libre -n root gratuit root libre -n root gratuit root libre root libre -n racine libre -N Ubuntu - Vg

Créer des groupes de volumes logiques

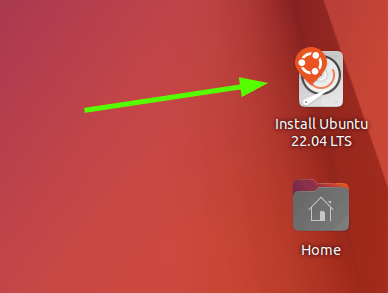

Créer des groupes de volumes logiques Étape 9: Démarrez l'installateur Ubuntu

Il est temps de commencer le Ubuntu installateur. Il suffit de minimiser l'installateur et vous trouverez l'installateur sur l'écran d'accueil.

Installateur Ubuntu

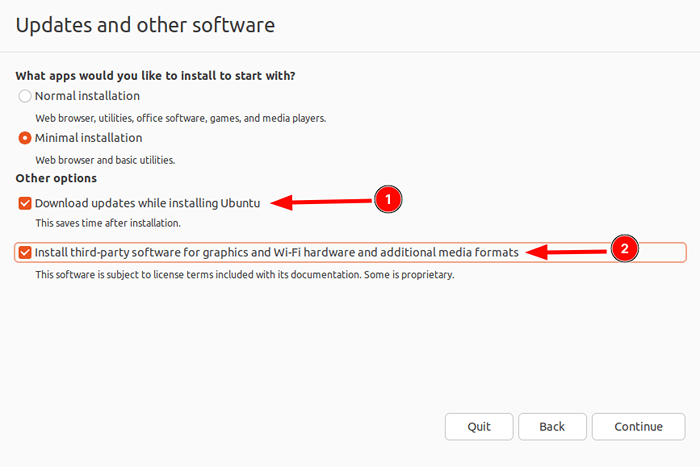

Installateur Ubuntu Que vous optiez avec une installation normale ou minimale, cela dépend vous temps après l'installation.

Choisissez les mises à jour Ubuntu

Choisissez les mises à jour Ubuntu Dans la section du type d'installation, sélectionnez l'option intitulée «Autre chose«Ce qui nous aidera à gérer les partitions que nous venons de créer manuellement.

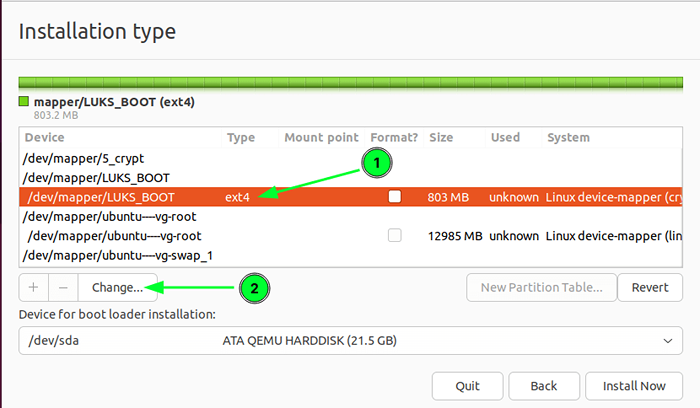

Ici, vous trouverez plusieurs partitions du même nom. Vous pouvez facilement identifier celui d'origine car l'installateur mentionnera la taille prise. Maintenant, commençons par Luks_boot.

Sélectionner Luks_boot Et cliquez sur le bouton Modifier.

Choisissez le type d'installation d'Ubuntu

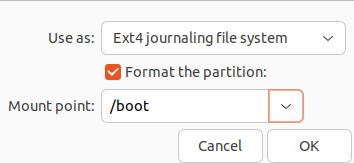

Choisissez le type d'installation d'Ubuntu Maintenant, sélectionnez le Ext4 Système de fichiers de journalisation dans la première option. Activer le format l'option de partition et dans le point de montage, sélectionnez /botte.

Créer une partition de démarrage

Créer une partition de démarrage De même, sélectionnez Ubuntu-vg-Root Et cliquez sur le bouton Modifier. Ici, sélectionnez le système de fichiers de journalisation EXT4 dans la première option. Activer le format l'option de partition et dans le dernier, choisissez le "/" option.

Créer une partition racine

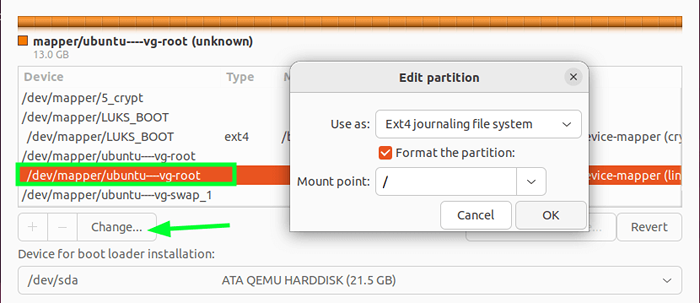

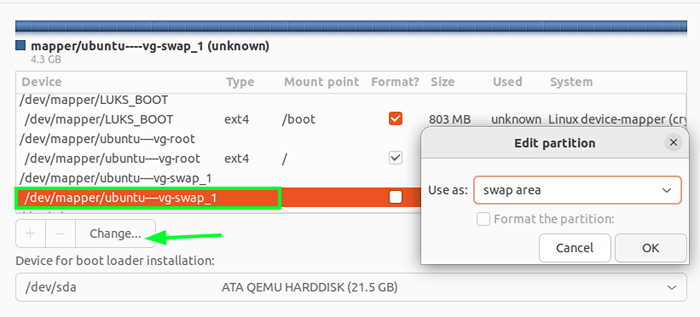

Créer une partition racine Maintenant, sélectionnez ubuntu-vg-swap_1 Et cliquez sur le bouton Options. Sélectionnez l'option de zone d'échange et c'est tout.

Créer une partition d'échange

Créer une partition d'échange Finalisez les modifications et choisissez votre emplacement actuel.

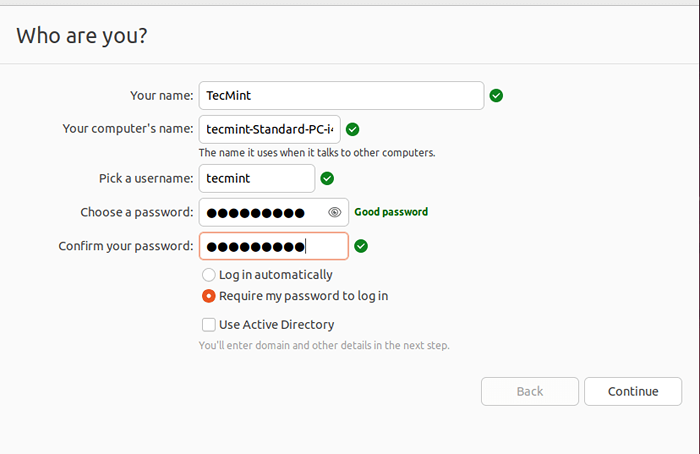

Après avoir créé l'utilisateur, ne cliquez pas sur le bouton Installer maintenant car nous allons appliquer certaines commandes juste après avoir créé un nouvel utilisateur. Créez l'utilisateur avec un mot de passe fort.

Créer un compte d'utilisateur

Créer un compte d'utilisateur Étape 10: Activer le cryptage en bouche

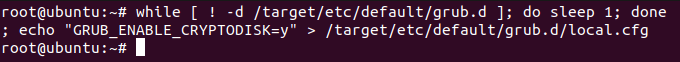

Juste après avoir créé un utilisateur, ouvrez votre terminal et utilisez les commandes données car nous allons activer le cryptage sur VER Avant le début de l'installation:

# alors que [ ! -d / cible / etc / par défaut / grub.d ]; dormir 1; fait; echo "grub_enable_cryptodisk = y"> / cible / etc / default / grub.d / local.CFG

Activer le cryptage dans la planche

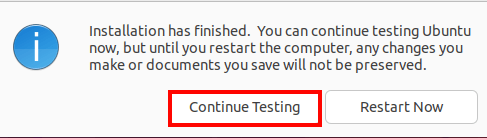

Activer le cryptage dans la planche Une fois l'installation terminée, cliquez sur Continuer les tests au fur et à mesure que nous allons à certaines modifications qui nous obligent toujours à utiliser un lecteur de démarrage.

Finitions d'installation d'Ubuntu

Finitions d'installation d'Ubuntu Étape 11: Configuration post-installation d'Ubuntu

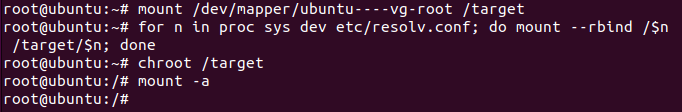

Dans cette section, nous allons monter les lecteurs, installer les packages requis et apporter les modifications nécessaires pour faire fonctionner le chiffrement. Alors ouvrez votre terminal et suivez les étapes données:

Créer un chroot-environnement

Chroot est utilisé pour accéder aux partitions sur lesquelles nous venons d'installer Ubuntu. Utilisez les commandes données dont l'une implique un lecteur de montage et la création de chroot-environnement.

# mont / dev / mapper / ubuntu ---- VG-ROOT / Target # pour n dans proc sys dev etc / résolv.conf; Do Mount --rbind / $ N / Target / $ N; fait # chroot / cible # mont -a

Créer un environnement de chroot

Créer un environnement de chroot Installez le package cryptsetup-initramfs

Cryptsetup Le package sera responsable de déverrouiller les fichiers cryptés à l'heure du démarrage et nous pouvons facilement l'installer par commande donnée:

# apt install -y cryptsetup-initramfs

Ajouter des fichiers clés et prendre en charge les scripts

Le fichier clé sera utilisé pour recouper le mot de passe pour le décryptage et il est enregistré à /botte/ qui est également une partition cryptée. Utilisez la commande donnée pour poursuivre:

# echo "keyfile_pattern = / etc / luks / *.KeyFile ">> / etc / cryptsetup-initramfs / conf-hook # echo" umask = 0077 ">> / etc / initramfs-tools / initramfs.confli

Créez un fichier clé et ajoutez-le à Luks

Nous allons créer un fichier clé de 512 octets, le faire sécuriser, et nous allons également ajouter des volumes cryptés. Vous pouvez y parvenir en utilisant les commandes données:

# mkdir / etc / luks # dd if = / dev / urandom de = / etc / luks / boot_os.KeyFile Bs = 512 Count = 1 # Chmod U = Rx, Go-Rwx / etc / Luks # Chmod U = R, Go-Rwx / etc / Luks / Boot_OS.fichier clé

Ajout de touches à boot_os.fichier et crypttab (pour les SSD HDD et SATA uniquement)

Ceci est censé être l'une des dernières étapes car nous sommes assez près de crypter notre système. Utilisez la commande suivante pour ajouter des clés à boot_os.clé déposer.

# cryptsetup luksaddkey $ dev 1 / etc / luks / boot_os.KeyFile # cryptsetup luksaddkey $ dev 5 / etc / luks / boot_os.fichier clé

Pour ajouter des clés à Crypttab, utilisez la commande suivante:

# echo "luks_boot uuid = $ (blkid -s uuid -o valeur $ dev 1) / etc / luks / boot_os.KeyFile Luks, Discard ">> / etc / crypttab # echo" $ dm 5_crypt uuid = $ (blkid -s uuid -o valeur $ dev 5) / etc / luks / boot_os.KeyFile Luks, défausse ">> / etc / crypttab

Ajout de touches à boot_os.fichier et crypttab (pour NVME SSDS uniquement)

Si vous utilisez NVME SSD, vous pouvez utiliser la commande suivante pour ajouter des clés à boot_os.déposer:

# cryptsetup luksaddkey $ devp 1 / etc / luks / boot_os.KeyFile # cryptsetup luksaddkey $ devp 5 / etc / luks / boot_os.fichier clé

De même, pour ajouter des clés dans Crypttab, utilisez la commande suivante:

# echo "luks_boot uuid = $ (blkid -s uuid -o valeur $ devp 1) / etc / luks / boot_os.keyFile luks, rejette ">> / etc / crypttab # echo" $ dm 5_crypt uuid = $ (blkid -s uuid -o valeur $ devp 5) / etc / luks / boot_os.KeyFile Luks, défausse ">> / etc / crypttab

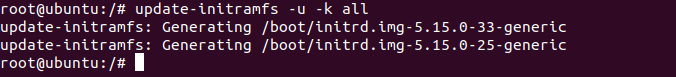

Mettre à jour les fichiers initialRAMFS

Mettons maintenant à jour InitialRamfs Fichiers car il ajoutera des scripts de déverrouillage et du fichier de clés par la commande suivante:

# Update-Initramfs -U -K All

Mettre à jour les fichiers initialRAMFS

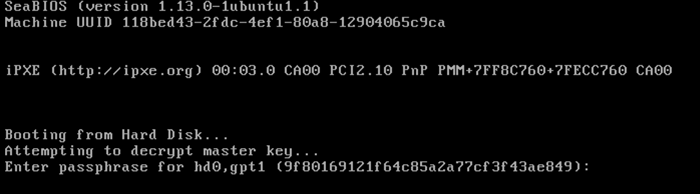

Mettre à jour les fichiers initialRAMFS Maintenant, redémarrez votre système et il vous amènera à l'invite Grub Pass-Phrase pour démarrer votre système.

Ubuntu grub phrase

Ubuntu grub phrase L'intention principale derrière ce guide était de faire une procédure facile à suivre où même le débutant peut sécuriser son système en permettant Ubuntu.

- « 5 meilleures plateformes pour héberger vos projets de développement Web

- Comment modifier les variables du noyau Linux à l'aide de la commande sysctl »