Comment trouver toutes les tentatives de connexion SSH échouées dans Linux

- 4730

- 114

- Victor Charpentier

Chaque tentative de se connecter au serveur SSH est suivie et enregistrée dans un fichier journal par le démon RSYSLOG dans Linux. Le mécanisme le plus élémentaire pour répertorier toutes les tentatives de connexion SSH échouées dans Linux est une combinaison d'affichage et de filtrage des fichiers journaux à l'aide de la commande CAT ou de la commande grep.

Afin d'afficher une liste des connexions SSH échouées dans Linux, émettez certaines des commandes présentées dans ce guide. Assurez-vous que ces commandes sont exécutées avec des privilèges racines.

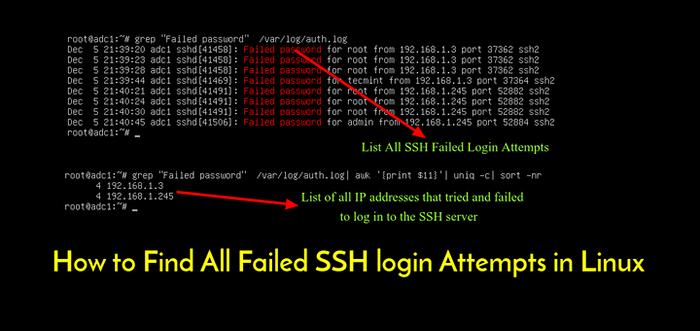

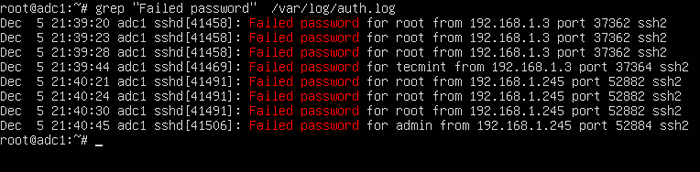

La commande la plus simple pour répertorier toutes les connexions SSH défaillantes est celle ci-dessous.

# grep "Mot de passe échoué" / var / log / auth.enregistrer

Liste toutes les tentatives de connexion SSH échouées

Liste toutes les tentatives de connexion SSH échouées Le même résultat peut également être obtenu en émettant la commande CAT.

# Cat / var / log / auth.Journal | grep "Mot de passe raté"

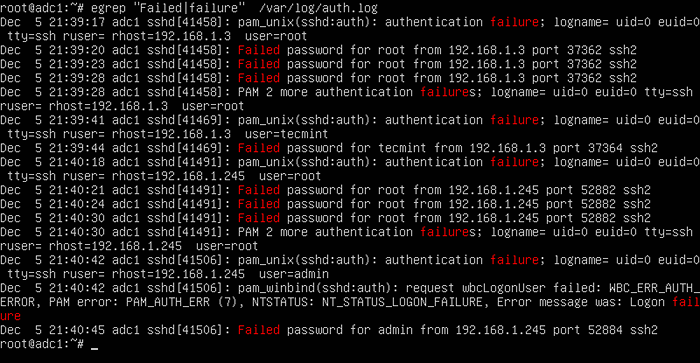

Afin d'afficher des informations supplémentaires sur l'échec des connexions SSH, émettez la commande comme indiqué dans l'exemple ci-dessous.

# egrep "échec | échec" / var / log / auth.enregistrer

Trouver des connexions SSH échouées

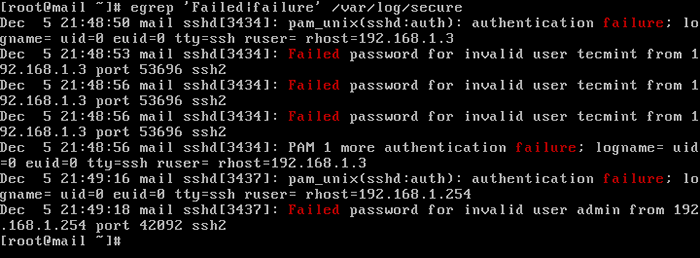

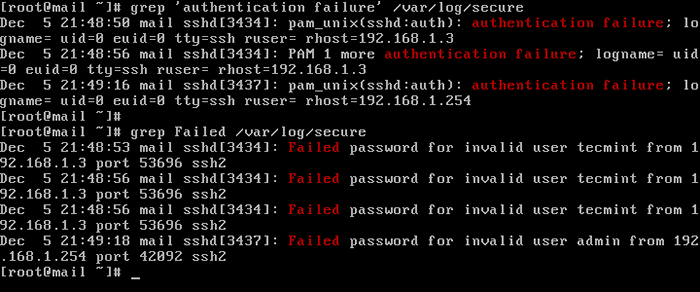

Trouver des connexions SSH échouées Dans Centos ou Rhel, Les sessions SSH défaillantes sont enregistrées dans / var / log / sécurisé déposer. Émettez la commande ci-dessus par rapport à ce fichier journal pour identifier les connexions SSH échouées.

# Egrep "Échec | défaillance" / var / log / sécurisé

Trouver des connexions SSH échouées dans les centos

Trouver des connexions SSH échouées dans les centos Une version légèrement modifiée de la commande ci-dessus pour afficher les connexions SSH ratées dans CentOS ou RHEL est la suivante.

# grep "échoué" / var / log / sécurisé # grep "panne d'authentification" / var / log / sécuris

Trouver des connexions d'échec d'authentification SSH

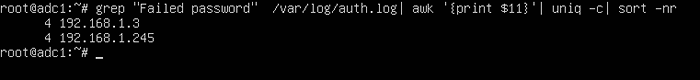

Trouver des connexions d'échec d'authentification SSH Pour afficher une liste de toutes les adresses IP qui ont essayé et échoué à se connecter au serveur SSH parallèlement au nombre de tentatives infructueuses de chaque adresse IP, émettez la commande ci-dessous.

# grep "Mot de passe échoué" / var / log / auth.Journal | awk 'print $ 11' | Uniq -C | tri -nr

Trouver les adresses IP des connexions SSH échouées

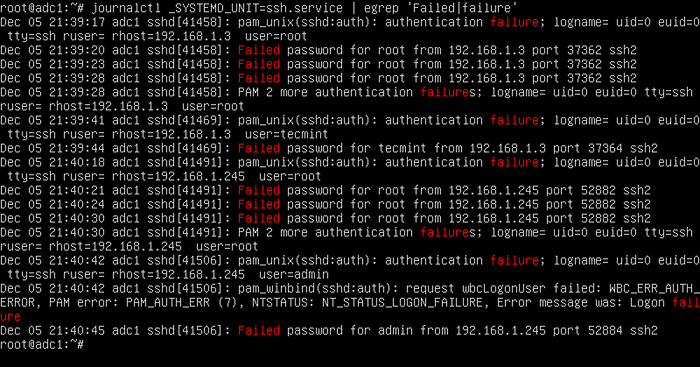

Trouver les adresses IP des connexions SSH échouées Sur les distributions Linux plus récentes, vous pouvez interroger le fichier journal d'exécution maintenu par Systemd Daemon via journalctl commande. Afin d'afficher toutes les tentatives de connexion SSH ratées, vous devez tuer le résultat via grep Filtre, comme illustré dans les exemples de commande ci-dessous.

# journalctl _Systemd_unit = ssh.Service | Egrep "Échec | Échec" # journalctl _Systemd_Unit = SSHD.Service | Egrep "Échec de l'échec" #in rhel, centos

Trouver des connexions SSH échouées en temps réel

Trouver des connexions SSH échouées en temps réel Dans Centos ou Rhel, remplacer l'unité de démon ssh par SSHD.service, Comme indiqué dans les exemples de commande ci-dessous.

# journalctl _Systemd_unit = sshd.Service | grep "échec" # journalctl _Systemd_unit = sshd.Service | grep "a échoué"

Après avoir identifié les adresses IP qui ont fréquemment frappé votre serveur SSH afin de vous connecter au système avec des comptes d'utilisateurs suspects ou des comptes d'utilisateurs non valides, vous devez mettre à jour les règles de pare-feu des logiciels, tels que Fail2ban pour gérer ces attaques.

- « Comment désactiver la connexion racine SSH dans Linux

- Comment rechercher DuckDuckgo à partir du terminal Linux »