Comment pirater votre propre système Linux

- 1047

- 284

- Rayan Lefebvre

Les mots de passe sont les seuls critères du système Sécurité pour la plupart des Système. Et quand il s'agit de Linux, Si vous connaissez le mot de passe racine Vous possédez la machine. Mots de passe sont comme un Sécurité mesurer Bios, Connexion, Disque, Application, etc.

Linux est considéré comme le plus Système d'exploitation sécurisé Pour être piraté ou fissuré et en réalité, nous allons toujours discuter de certains des trous de boucle et des exploits d'un Système Linux. Nous utiliserons Centos Linux Tout au long de l'article en tant qu'article pour casser la sécurité de notre propre machine.

Appuyez sur n'importe quelle touche pour interrompre le démarrage, dès que Linux Bottes de machine et vous obtiendrez un VER menu.

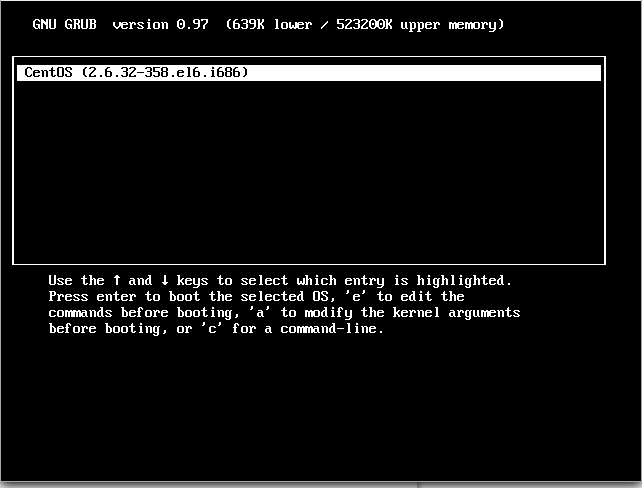

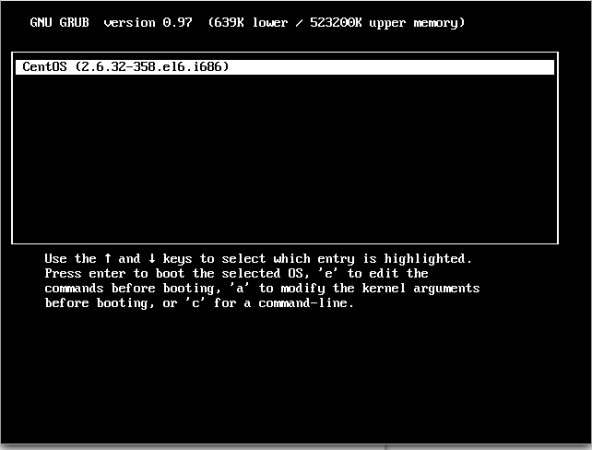

Écran de démarrage Linux

Écran de démarrage Linux Presse 'e'Pour modifier et aller sur la ligne en commençant par le noyau (Généralement 2ème ligne).

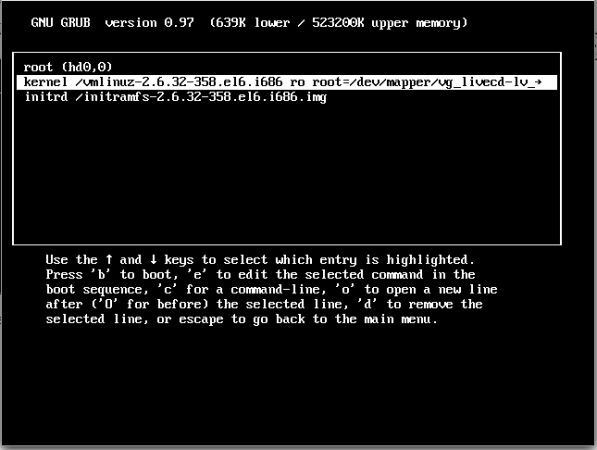

Passez en mode utilisateur unique

Passez en mode utilisateur unique Maintenant, appuyez sure«Pour modifier le noyau et ajouter»1'À la fin de la ligne (après un espace vierge) le forçant à démarrer en mode utilisateur unique et l'interdisant ainsi à saisir le niveau d'exécution par défaut. Presse 'Entrer' Pour fermer l'édition du noyau, puis démarrer à l'option modifiée. Pour le démarrage, vous devez appuyer surb'

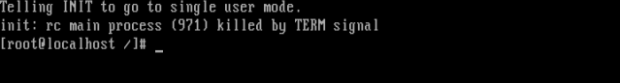

Connecté en mode utilisateur unique

Connecté en mode utilisateur unique Maintenant, vous êtes connecté à utilisateur unique mode.

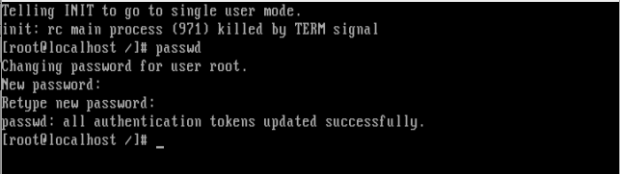

Définir le mot de passe

Définir le mot de passe Ouais! Maintenant en utilisant 'passage'Commande Nous pouvons changer le mot de passe racine. Et une fois que vous avez un mot de passe racine, vous possédez le Machine Linux - Tu ne te souviens pas? Vous pouvez maintenant passer à l'écran graphique pour modifier tout et tout.

Ajouter un nouveau mot de passe racine

Ajouter un nouveau mot de passe racine Note: Dans le cas où ce qui précèdepassage'La commande ne fonctionne pas pour vous et vous n'avez pas obtenu de sortie, cela signifie simplement que votre Selinux est en mode application et vous devez d'abord le désactiver avant de poursuivre. Exécutez la commande suivante à votre invite.

# setenforce 0

Et ensuite exécuter le 'passage'Commande, pour changer mot de passe racine. En outre commande.

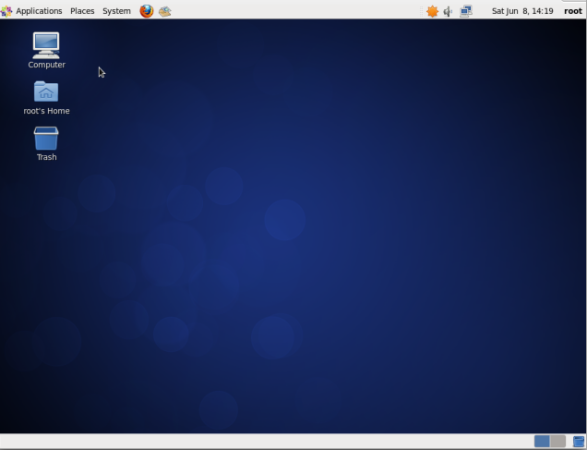

Passez à X Windows

Utiliser la commande "Init 5"(Feutre Systèmes basés sur) et «gdm3"(Debian Systèmes basés.

Passez à la fenêtre x

Passez à la fenêtre x Ce n'était donc pas une marche à gâteau pour pirater un Boîte Linux? Pensez au scénario si quelqu'un faisait cela à votre serveur, Panique! Maintenant, nous allons apprendre à protéger notre Machine Linux de être modifié à l'aide d'un seul mode utilisateur.

Comment nous nous sommes efforcés dans le système? En utilisant Utilisateur unique mode. D'ACCORD, Ainsi, la faille ici était - se connecter en mode utilisateur unique sans avoir besoin de saisir de mot de passe.

Fixation de cette échapp.e., Protection de mot de passe le utilisateur unique mode.

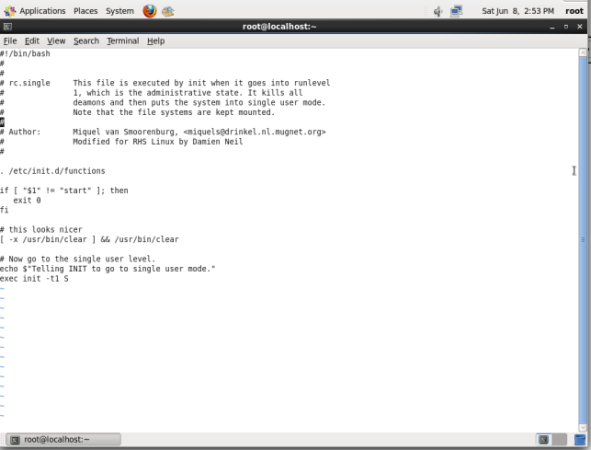

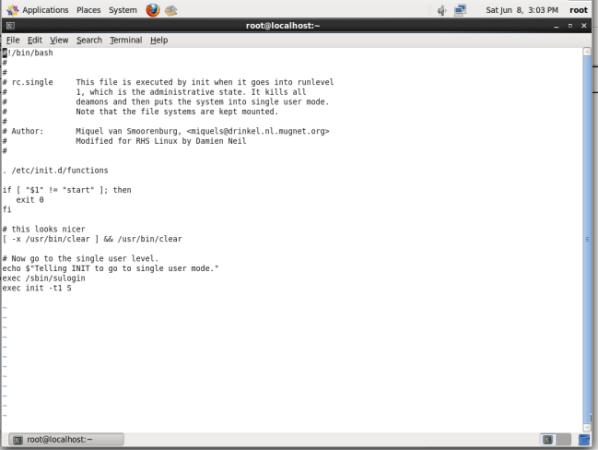

fichier ouvert "/ etc / rc1.d / s99Single"Dans votre éditeur préféré et rechercher la ligne.

EXEC INIT -T1 S

Ajoutez simplement la ligne suivante au-dessus. Enregistrez-le une sortie.

Exec Sbin / Sulogin

Avant

Avant l'aperçu

Avant l'aperçu Après

Après l'aperçu

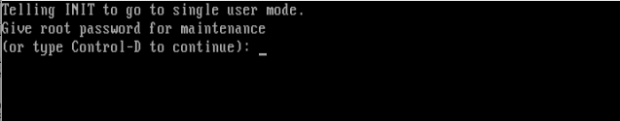

Après l'aperçu Maintenant, avant d'entrer en mode utilisateur unique, vous devrez fournir un mot de passe racine pour continuer. Vérifiez à nouveau en essayant de saisir le mode utilisateur unique après ces changements de fichier ci-dessus.

Entrez le mot de passe racine pour le mode utilisateur unique

Entrez le mot de passe racine pour le mode utilisateur unique Pourquoi ne le vérifiez-vous pas, vous-même.

Pirater votre système Linux sans utiliser le mode utilisateur unique

OK, alors maintenant vous vous sentirez mieux que votre système est sécurisé. Cependant c'est en partie vrai. Il est vrai que votre Boîte Linux ne peut pas être fissuré en utilisant un seul mode utilisateur mais il peut toujours être piraté dans l'autre sens.

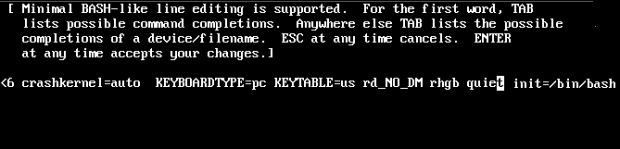

Dans l'étape ci-dessus, nous avons modifié le noyau pour entrer un seul mode utilisateur. Cette fois aussi, nous modifierons le noyau mais avec un paramètre différent, voyons comment ?

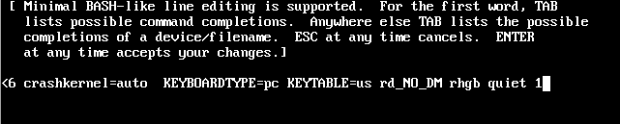

En tant que paramètre de noyau que nous avons ajouté '1«Dans le processus ci-dessus, cependant, nous allons maintenant ajouter»init = / bin / bash ' et démarrer en utilisant 'b'.

Ajouter 'init = / bin / bash'

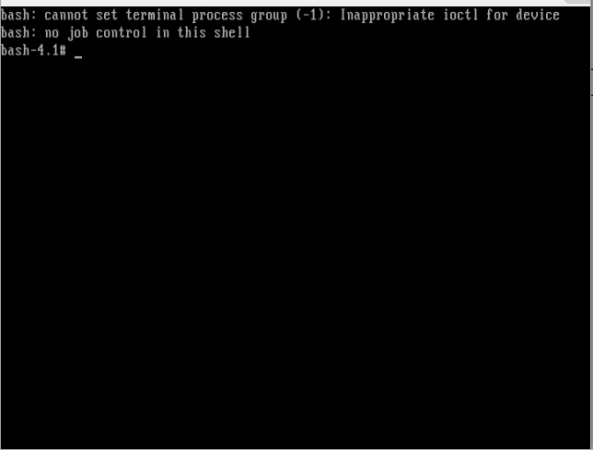

Ajouter 'init = / bin / bash' Et OOPS Vous avez de nouveau piraté votre système et l'invite suffit pour justifier cela.

Piraté dans votre système

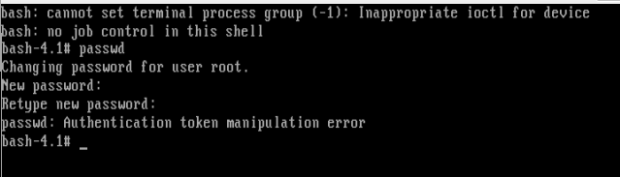

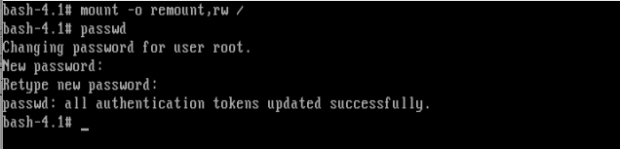

Piraté dans votre système Essayant maintenant de changer le mot de passe racine en utilisant le même processus que celui indiqué dans la première méthode en utilisant 'passage'Commande, nous avons quelque chose comme.

Modification du mot de passe racine

Modification du mot de passe racine Raison et solution?

- Raison: La racine (/ /) La partition est montée Lecture seulement. (Par conséquent, le mot de passe n'a pas été écrit).

- Solution: Montez la racine (/ /) partition avec lire écrire autorisation.

Pour monter le partition racine avec lire écrire autorisation. Tapez exactement la commande suivante.

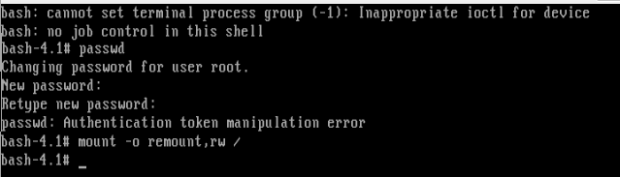

# Mount -O Remount, RW /

Mont / partition en lecture écriture

Mont / partition en lecture écriture Essayez maintenant encore de modifier le mot de passe de la racine en utilisant 'passage' commande.

Changer le mot de passe de la racine

Changer le mot de passe de la racine Hourra! Vous avez piraté votre Système Linux encore une fois. Ohhh L'homme est le système si facile à exploiter. Non! La réponse est non. Tout ce dont vous avez besoin est de configurer votre système.

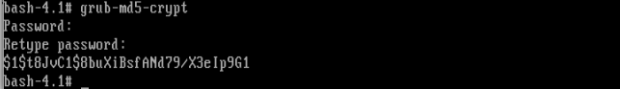

Tout le processus ci-dessus impliquait de modifier et de passer des paramètres au noyau. Donc, si nous faisons quelque chose pour arrêter les ajustements du noyau, évidemment, notre boîte Linux serait sécurisée et pas si facile à casser. Et afin d'arrêter l'édition du noyau au démarrage, nous devons fournir un mot de passe à chargeur de démarrage, je.e., Mot de passe protéger le ver (Lilo est un autre chargeur de démarrage pour Linux Mais nous n'en discuterons pas ici) Boot Loader.

Fournir un mot de passe crypté à chargeur de démarrage en utilisant 'grub-md5-crypt'suivi avec votre mot de passe. Crypter d'abord le mot de passe

Mot de passe Protéger le chargeur de démarrage

Mot de passe Protéger le chargeur de démarrage Copiez le mot de passe crypté ci-dessus, exactement tel qu'il est et assurez-vous que nous l'utiliserons à notre prochaine étape. Maintenant ouvrez votre 'ver.confli«Fichier en utilisant votre éditeur préféré (l'emplacement peut être: / etc / grub.confli) et ajouter la ligne.

Mot de passe --md5 $ 1 $ t8jvc1 8 $Buxibsfand79 / x3elp9g1

Changement "1 $ T8JVC1 8 $ BUXIBSFAND79 / X3ELP9G1"Avec votre mot de passe crypté que vous avez généré ci-dessus et l'a copié en toute sécurité à un autre emplacement.

Le "ver.confli”Fichier après avoir inséré la ligne ci-dessus, enregistrer et sortir.

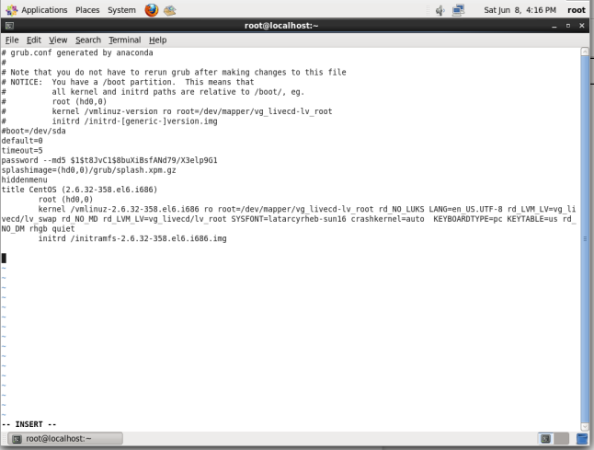

ver.prévisualisation confue

ver.prévisualisation confue Maintenant, vérifiez, modifiant le noyau au démarrage, nous avons obtenu.

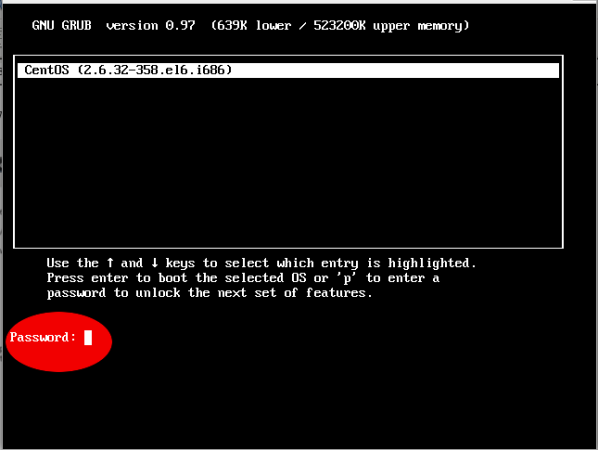

Cross Cheking Boot Loader

Cross Cheking Boot Loader Maintenant, vous respireriez que votre système est entièrement sécurisé maintenant et n'est pas sujet à pirater, mais le jeu n'est toujours pas terminé.

Tu ferais mieux de savoir que tu peux appliquer le mode de sauvetage pour retirer et modifier le mot de passe à l'aide d'une image amorçable.

Mettez simplement votre installation CD / DVD dans votre lecteur et sélectionner Système de sauvetage installé ou utiliser toute autre image de sauvetage, vous pouvez même utiliser un Distro linux en direct, monter le Disque dur et modifier le 'ver.confli«Fichier pour supprimer la ligne de mot de passe, redémarrer et encore une fois vous êtes connecté.

Note: Dans mode de sauvetage Ton Disque dur est monté sous/ mnt / sysimage'.

# chroot / mnt / sysimage # vi grub.conf (supprimer la ligne de mot de passe) # redémarrage

Je sais que tu demanderais - où est la fin. Eh bien, je dirais que c'est de.

- Mot de passe Protégez votre Bios.

- Change toi Botte ordonner Disque dur Tout d'abord, suivi du repos (CD / DVD, réseau, USB).

- Utiliser suffisamment le mot de passe Long, Facile se souvenir, Dur deviner.

- Jamais écrire Votre mot de passe à n'importe où.

- Utiliser évidemment Majuscule, Minuscule, Nombres et Caractère spécial dans ton mot de passe Rendant ainsi la rupture difficile.

Ce guide était juste pour vous faire prendre conscience des faits et vous dire comment sécuriser votre système. Tecmint.com et le écrivain de cet article décourage fortement ce guide comme une base d'exploitation du système. C'est la seule responsabilité du lecteur s'il s'engage dans une telle activité et pour ce type d'acte ni l'écriture ni Tecmint.com sera responsable.

Ton commentaires positifs nous fait se sentir bien et nous encourage Et c'est toujours cherché à toi. Apprécier et Restez à l'écoute.

- « Aspect mathématique de la programmation de shell Linux - Partie IV

- Remarquer l'outil de sauvegarde et de récupération pour sauvegarder et restaurer les systèmes Linux »