Comment installer et configurer le «serveur DNS de cache uniquement» avec «Unbound» dans RHEL / CENTOS 7

- 4580

- 1239

- Thomas Richard

Serveurs de noms de mise en cache en utilisant 'Non lié'(est un logiciel de serveur DNS validant, récursif et de mise en cache), de retour à Rhel / Centos 6.x (où x est le numéro de version), nous avons utilisé lier logiciel pour configurer les serveurs DNS.

Ici, dans cet article, nous allons utiliser 'non lié'Cacheing Logiciel pour installer et configurer un serveur DNS dans Rhel/ /Centos 7 systèmes.

Configurez le serveur DNS CAHing dans RHEL / CENTOS 7

Configurez le serveur DNS CAHing dans RHEL / CENTOS 7 Les serveurs de cache DNS sont utilisés pour résoudre toute requête DNS qu'ils reçoivent. Si le serveur cache la requête et à l'avenir les mêmes requêtes demandées par tous les clients, la demande sera livrée à DNS 'non lié'Cache, cela peut être fait en millisecondes que la première fois qu'il a résolu.

La mise en cache n'agira qu'en tant qu'agent pour résoudre la requête du client de l'un des transitaires. Utilisation du serveur de mise en cache réduira le temps de chargement des pages Web en conservant la base de données de cache dans un serveur non lié.

Mon serveur et mon client configuration

À des fins de démonstration, j'utiliserai deux systèmes. Le premier système agira comme un Maître (Primaire) DNS le serveur et le deuxième système agiront comme un local Client DNS.

Master DNS Server

Système d'exploitation: Centos Linux version 7.0.1406 (noyau) Adresse IP: 192.168.0.50 Nom hôte: NS.ténineux.com

Machine client

Système d'exploitation: Centos 6 IP Adresse: 192.168.0.100 Nom hôte: Client.ténineux.com

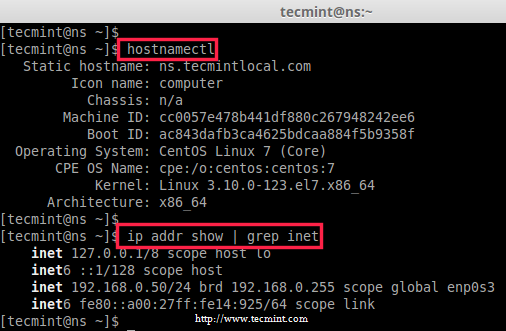

Étape 1: Vérifiez le nom d'hôte et la propriété intellectuelle du système

1. Avant de configurer un serveur DNS de mise en cache, assurez-vous que vous avez ajouté le nom d'hôte correct et configuré une adresse IP statique correcte pour votre système, si vous non pas définir l'adresse IP statique du système.

2. Après, définissant le nom d'hôte correct et l'adresse IP statique, vous pouvez les vérifier à l'aide des commandes suivantes.

# hostNamectl # ip addr show | grep inet

Vérifier l'adresse IP

Vérifier l'adresse IP Étape 2: Installation et configuration non liée

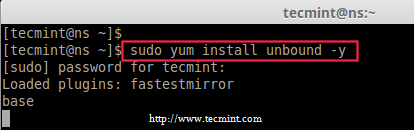

3. Avant d'installer un package «non lié», nous devons mettre à jour le notre système vers la dernière version, après cela, nous pouvons installer le package non lié.

# yum update -y # yum install non lid -y

Installer le package DNS non lié

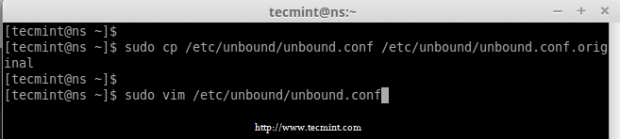

Installer le package DNS non lié 4. Une fois le package installé, faites une copie du fichier de configuration non lié avant d'apporter des modifications dans le fichier d'origine.

# cp / etc / non lié / non lié.conf / etc / non lié / non lié.confli.original

5. Ensuite, utilisez l'un de votre éditeur de texte préféré pour ouvrir et modifier 'non lié.confli' fichier de configuration.

# vim / etc / non lié / non lié.confli

Copier la configuration DNS non liée

Copier la configuration DNS non liée Une fois le fichier ouvert pour l'édition, apportez les modifications suivantes:

Interfaces

Rechercher Interface et activer l'interface que nous allons utiliser ou si notre serveur a plusieurs interfaces, nous devons activer le Interface 0.0.0.0.

Ici, notre IP de serveur était 192.168.0.50, Donc, je vais utiliser Unbound dans cette interface.

Interface 192.168.0.50

Activer les supports IPv4 et Protocole

Recherchez la chaîne suivante et faites-la 'Oui'.

do-ip4: oui do-udp: oui do-tcp: oui

Activer la journalisation

Pour activer le journal, ajoutez la variable comme ci-dessous, il enregistrera toutes les activités non liées.

logfile: / var / log / non lié

Masquer l'identité et la version

Activer le paramètre suivant à se cacher identifiant.serveur et nom d'hôte.lier requêtes.

Identité masquée: oui

Activer le paramètre suivant à se cacher version.serveur et version.lier requêtes.

Version masquée: oui

Contrôle d'accès

Puis recherchez contrôle d'accès autoriser. Il s'agit de permettre aux clients autorisés à interroger ce serveur non lié.

Ici j'ai utilisé 0.0.0.0, Cela signifie que quiconque envoie une requête à ce serveur. Si nous devons refuser la requête pour une gamme de réseaux, nous pouvons définir quel réseau doit être refusé des requêtes non liées.

Contrôle d'accès: 0.0.0.0/0 Autoriser

Note: Au lieu de permettre, nous pouvons le remplacer par allow_snoop Cela permettra certains paramètres supplémentaires comme creuser et il soutient à la fois récursif et non récursif.

Domaine insécurité

Puis recherchez insérément au domaine. Si notre domaine fonctionne avec Clés DNS SEC, Nous devons définir notre serveur disponible pour insérément au domaine. Ici, notre domaine sera traité comme peu sûr.

Domaine-Insecure: "Tecmintlocal.com

Zones avant

Puis changez le transitaires Pour notre requête demandée non remplie par ce serveur, elle sera transmise au domaine racine (. ) et résoudre la requête.

Zone avant: Nom: "."Attaquant-ADDR: 8.8.8.8 Advant avant: 8.8.4.4

Enfin, enregistrez et quittez le fichier de configuration en utilisant wq!.

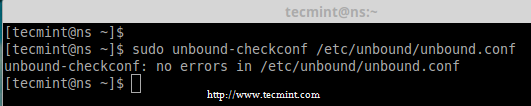

6. Après avoir effectué la configuration ci-dessus, vérifiez maintenant le non lié.confli fichier pour toutes les erreurs utilisant la commande suivante.

# Unbound-CheckConf / etc / Unbound / Unbound.confli

Vérifiez la configuration DNS non liée

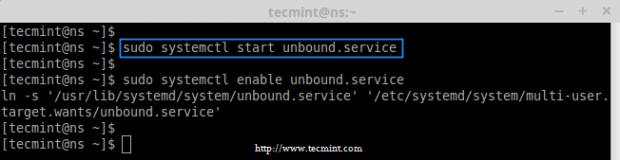

Vérifiez la configuration DNS non liée 7. Après la vérification du fichier sans aucune erreur, vous pouvez redémarrer en toute sécurité le service «non lié» et l'activer au démarrage du système.

# SystemCTL Démarrer non lié.Service # sudo systemctl Activer unbound.service

Démarrer le service DNS non lié

Démarrer le service DNS non lié Étape 3: tester le cache DNS localement

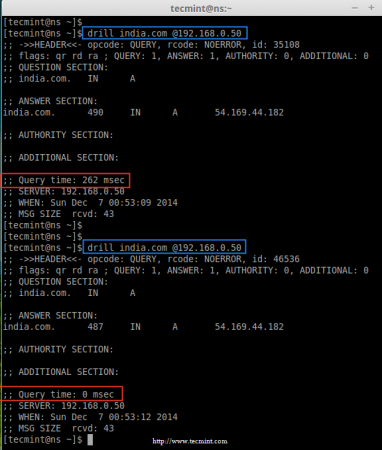

8. Il est maintenant temps de vérifier notre cache DNS, en faisant un «foret» (requête) un »Inde.com' domaine. Au début le 'percer'Résultats de la commande pour'Inde.com'Le domaine prendra quelques millisecondes, puis fera un deuxième exercice et aura une note sur Temps de requête il faut pour les deux exercices.

Fermer l'Inde.com @ 192.168.0.50

Vérifiez le cache DNS localement

Vérifiez le cache DNS localement Avez-vous vu dans la sortie ci-dessus, la première requête prise presque 262 ms Pour résoudre et la deuxième requête prend 0 msc Pour résoudre le domaine (Inde.com).

Cela signifie que la première requête est mise en cache dans notre cache DNS, donc lorsque nous exécutons `` exercice '' la deuxième fois, la requête a servi à partir de notre cache DNS local, nous pouvons améliorer la vitesse de chargement des sites Web.

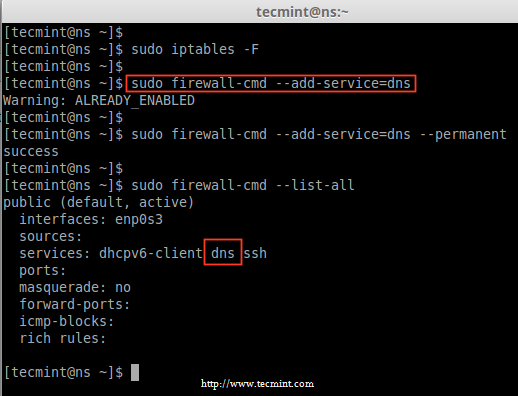

Étape 4: rincer les iptables et ajouter des règles de tout le monde

9. Nous ne pouvons pas utiliser les deux iptables et pare-feu En même temps, sur la même machine, si nous le faisons les deux, il y aura des conflits les uns avec les autres, la suppression des règles ipables sera donc une bonne idée. Pour supprimer ou rincer les iptables, utilisez la commande suivante.

# iptables -f

dix. Après avoir supprimé les règles iptables en permanence, ajoutez maintenant le service DNS à pare-feu Liste de façon permanente.

# Firewall-CMD --Add-Service = DNS # Firewall-CMD --Add-Service = DNS - Permanent

11. Après avoir ajouté des règles de service DNS, énumérez les règles et confirmez.

# pare-feu-cmd - list-all

Ajouter DNS à Firewalld

Ajouter DNS à Firewalld Étape 5: Gestion et dépannage non lié

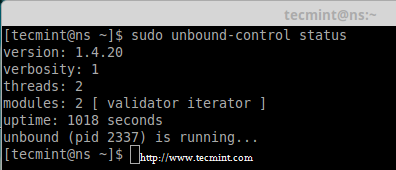

12. Pour obtenir l'état du serveur actuel, utilisez la commande suivante.

# statut de contrôle non lié

Vérifiez l'état DNS non lié

Vérifiez l'état DNS non lié Dumping cache DNS

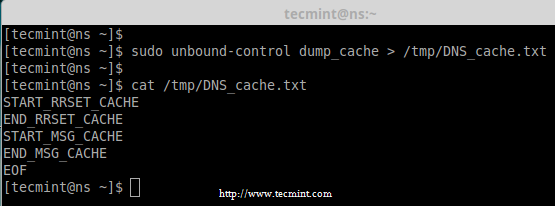

13. Si au cas, vous souhaitez avoir un vidage des informations de cache DNS dans un fichier texte, vous pouvez le rediriger vers un fichier en utilisant la commande ci-dessous pour une utilisation future.

# Unbound-Control Dump_Cache> / tmp / dns_cache.SMS

Cache DNS de sauvegarde

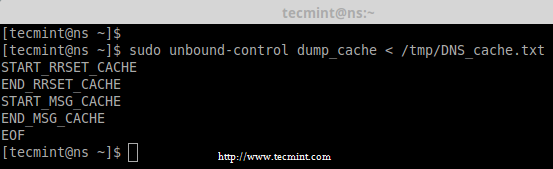

Cache DNS de sauvegarde 14. Pour restaurer ou importer le cache à partir du fichier vide, vous pouvez utiliser la commande suivante.

# Unbound-Control Dump_Cache < /tmp/DNS_cache.txt

Restaurer le cache DNS

Restaurer le cache DNS Flushing DNS Records

15. Pour vérifier si l'adresse spécifique a été résolue par nos transitaires dans un serveur de cache non lié, utilisez la commande ci-dessous.

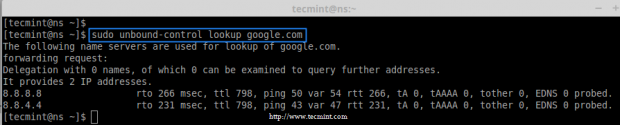

# recherche de contrôle non lié Google.com

Vérifiez la recherche DNS

Vérifiez la recherche DNS 16. Parfois, si notre serveur de cache DNS ne répond pas à notre requête, nous pouvons utiliser pour éliminer le cache pour supprimer des informations telles que UN, Aaa, Ns, DONC, Cname, Mx, Ptr etc… enregistrements de DNS Cache. Nous pouvons supprimer toutes les informations en utilisant flush_zone Cela supprimera toutes les informations.

# Unbound-Control Flush www.DigitalOcean.com # Unbound-Control Flush_Zone Tecmintlocal.com

17. Pour vérifier quels attaquants sont actuellement utilisés pour résoudre.

# list_forwards de contrôle non lié

Vérifiez les avantages DNS actuels

Vérifiez les avantages DNS actuels Étape 6: Configuration DNS côté client

18. Ici, j'ai utilisé un Centos 6 serveur en tant que machine client, IP pour cette machine est 192.168.0.100 Et je vais utiliser mon IP de serveur DNS non lié (i.e DNS primaire) dans sa configuration d'interface.

Journal dans la machine client et définissez le IP du serveur DNS primaire à IP de notre serveur non lié.

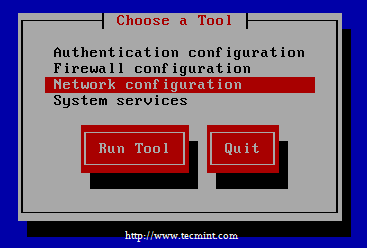

Exécutez la commande de configuration et choisissez la configuration du réseau depuis Tui gestionnaire de réseau.

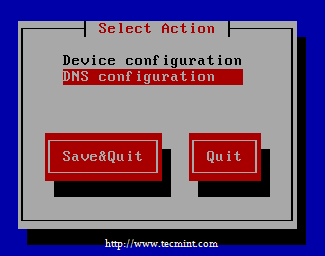

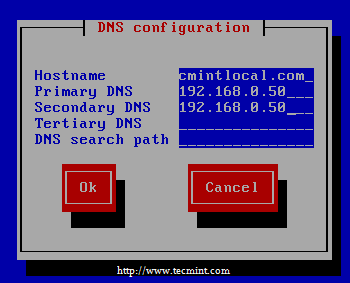

Alors choisi DNS Configuration, insérez l'IP du serveur DNS non lié comme DNS primaire, Mais ici j'ai utilisé les deux Primaire et Secondaire Parce que je n'ai pas d'autre serveur DNS.

DNS primaire: 192.168.0.50 DNS secondaires: 192.168.0.50

Sélectionnez la configuration du réseau

Sélectionnez la configuration du réseau  Sélectionnez la configuration DNS

Sélectionnez la configuration DNS  Entrez l'adresse IP DNS

Entrez l'adresse IP DNS Cliquez sur D'ACCORD -> Sauver et arrêter -> Arrêter.

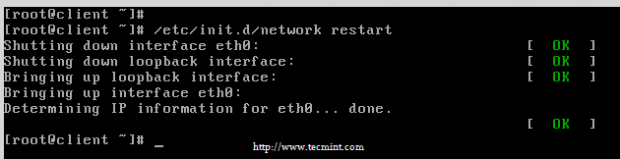

19. Après avoir ajouté des adresses IP DNS primaires et secondaires, il est maintenant temps de redémarrer le réseau à l'aide de la commande suivante.

# / etc / init.D / redémarrage du réseau

Réseau de redémarrage

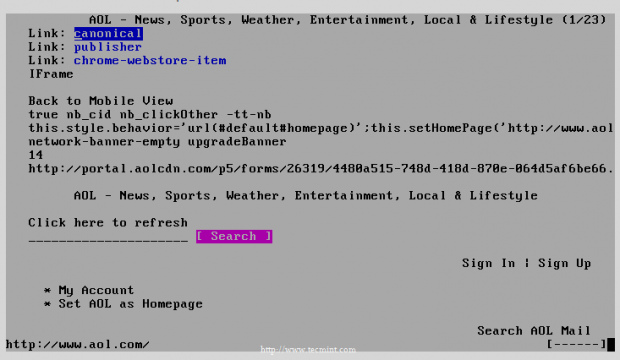

Réseau de redémarrage 20. Il est maintenant temps d'accéder à l'un des sites Web à partir de la machine client et de consulter le cache dans le serveur DNS non lié.

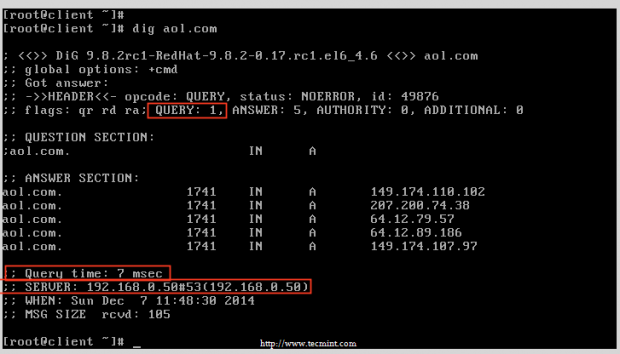

# Elinks AOL.com # Dig AOL.com

Vérifiez le site Web

Vérifiez le site Web  Site Web de requête

Site Web de requête Conclusion

Plus tôt, nous avons été habitués à configurer le serveur de cache DNS en utilisant le package Bind dans les systèmes RHEL et CentOS. Maintenant, nous avons vu comment configurer un serveur de cache DNS à l'aide d'un package non lié. J'espère que cela résoudra votre demande de requête plus rapidement que le pacakge Bind.

- « Créez vos propres applications de «navigateur Web» et «enregistreur de bureau» à l'aide de PygObject - Partie 3

- Configuration de la lampe (Linux, Apache, MySQL / MARIADB, PHP et PHPMYADMIN) dans Ubuntu Server 14.dix »