Comment installer et configurer Fail2ban sur Ubuntu 20.04

- 813

- 58

- Clara Nguyen

Fail2ban est un outil utilisé pour améliorer la sécurité des serveurs à partir des cyberattaques. Il vous permet de bloquer les adresses IP distantes temporaires ou en permanence en fonction des paramètres définis. Il vous aide à sécuriser votre serveur et vos données des attaquants.

Ce tutoriel vous aide à installer Fail2ban sur un Ubuntu 20.04 Systèmes LTS Linux. Vous fournit également une configuration initiale avec Protect SSL à l'aide de Fail2ban.

Conditions préalables

Vous devez avoir un accès à la coquille à Ubuntu 20.04 Système avec compte privilégié sudo.

Étape 1 - Installation de Fail2ban

Les packages de Debian Fail2ban sont disponibles dans les référentiels APT par défaut. Il vous suffit de mettre à jour APT Cache et d'installer le package de Debian Fail2ban sur votre système.

Ouvrez un terminal et type:

Mise à jour Sudo Aptsudo apt install fail2ban -y

Après une installation réussie, assurez-vous que le service est démarré.

Sudo Systemctl Status Fail2ban Assurez-vous que le service est actif et en cours d'exécution.

Étape 2 - Configuration initiale de Fail2ban

Fail2ban garde les fichiers de configuration sous / etc / fail2ban annuaire. La prison.Le fichier Conf contient une configuration de base que vous pouvez utiliser pour créer une nouvelle configuration. Fail2ban utilise un prison.local Fichier comme configuration pour éviter les mises à jour de la prison.Conf pendant les mises à jour des packages.

Créez donc une copie du fichier de configuration avec le nom prison.local:

Sudo CP / etc / fail2ban / prison.conf / etc / fail2ban / prison.local Next Modifier prison.local Fichier de configuration dans un éditeur de texte.

sudo vim / etc / fail2ban / prison.local Mettez à jour les paramètres initiaux sous le [DÉFAUT] section.

- ignorer - Une liste d'adresse IP à ignorer de l'interdiction par l'échec2ban.

[Par défaut] Ignoreip = 127.0.0.1/8 192.168.1.0/24123 [Par défaut] Ignoreip = 127.0.0.1/8 192.168.1.0/24 - bantile - est le nombre de secondes qu'un hôte est interdit.

Bantine = 60m1 Bantine = 60m - trouver le temps - Un hôte est interdit s'il a généré «Maxretry» pendant les dernières secondes «findtime».

findtime = 5m1 findtime = 5m - maxret - Le nombre d'échecs est-il avant qu'un hôte ne soit banni.

maxretry = 51 maxretry = 5

Dans la section suivante, vous pouvez sécuriser les services système à

Étape 3 - Protéger SSH / SFTP

Après avoir terminé la configuration par défaut, descendez dans le même fichier de prison.local et mis à jour [ssh-ipables] Section comme ci-dessous.

[ssh-iptables] activé = true filter = sshd action = iptables [name = ssh, port = 22, protocole = tcp] sendmail-whois [name = ssh, dest = root, [e-mail protégé], sendername = "fail2ban"] logPath = / var / log / sécurisé maxretry = 3

Étape 4 - Protéger FTP

Protégeons votre serveur FTP (VSFTPD), recherchez l'entrée ci-dessous de [vSftpd-iptables] section et apporter des modifications comme ci-dessous. Si vous n'utilisez pas VSFTPD, vous pouvez ignorer cette section.

[vsftpd-iptables] activé = true filter = vsftpd action = iptables [name = vsftpd, port = 21, protocole = tcp] sendmail-whois [name = vsftpd, [e-mail protégé]] logpath = / var / log / vsftpd.journal maxretry = 5 bantime = 1800

Étape 5 - Gérer le service Fail2ban

Après avoir apporté toutes les modifications, enregistrez votre fichier et redémarrez le service Fail2ban en utilisant la commande suivante.

sudo systemctl redémarrer fail2ban.servicesudo systemctl activer fail2ban.service

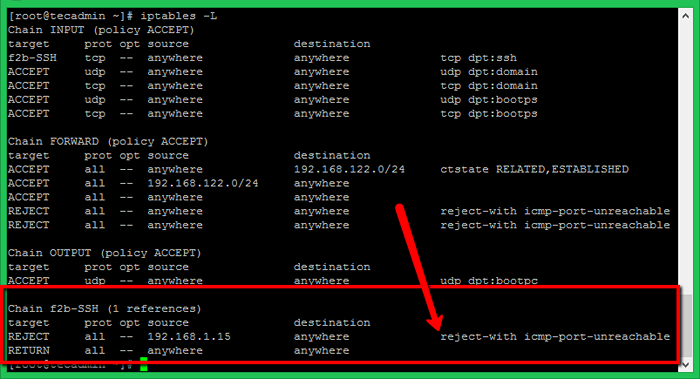

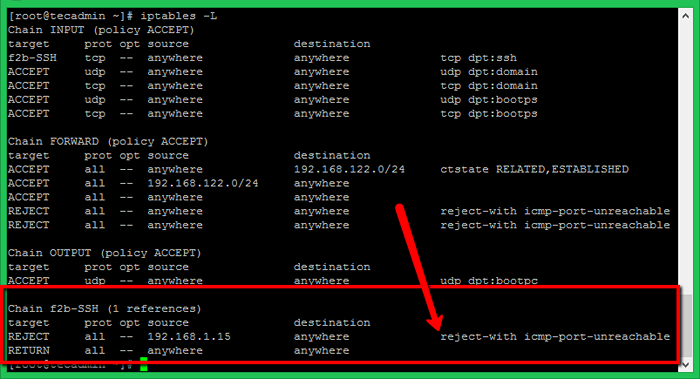

À des fins de test, j'ai essayé SSH avec les mauvaises références d'une autre machine. Après trois mauvaises tentatives, Fail2ban a bloqué cette IP via iptables avec rejeter ICMP. Vous pouvez voir les règles en iptables après avoir bloqué l'adresse IP comme ci-dessous. Pour les systèmes SSH uniquement, assurez-vous d'avoir un accès SSH à partir d'une autre IP avant de passer ces tests.

Conclusion

Ce tutoriel vous a aidé à installer et à configurer Fail2ban sur Ubuntu 20.04 Système LTS. De plus, vous avez fourni les détails de configuration pour sécuriser des services spécifiques comme SSH, SFTP et FTP.