Comment installer et configurer le serveur et le client NTP sur Debian

- 4061

- 872

- Clara Nguyen

Protocole de temps de réseau (NTP) présente une capacité unique pour les entreprises à synchroniser les horloges de tous les systèmes de l'entreprise. La synchronisation du temps est importante pour de nombreuses raisons allant des horodatages de l'application à la sécurité en passant par les entrées de journal appropriées.

Lorsque les systèmes d'une organisation maintiennent tous des temps d'horloge différents, il devient très difficile d'un point de vue de dépannage pour déterminer quand et dans quelles conditions un événement particulier pourrait se produire.

NTP Fournit un moyen facile de s'assurer que tous les systèmes maintiendront le bon moment qui à son tour peut simplifier considérablement le fardeau des administrateurs / support technique.

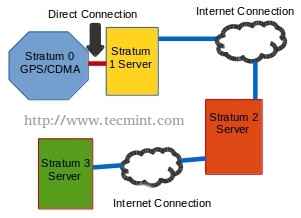

NTP Fonctionne sur la prémisse de la synchronisation avec les horloges de référence, également connues sous le nom de 'Stratum 0' les serveurs. Tous les autres serveurs NTP deviennent alors un serveur de strates de niveau inférieur en fonction de leur distance.

Le début de la chaîne NTP est un Stratum 1 serveur qui est toujours directement connecté à un Stratum 0 horloge de référence. De là, les serveurs de strates de niveau inférieur sont connectés via une connexion réseau à un serveur de niveau plus élevé.

Reportez-vous au diagramme ci-dessous pour un concept plus clair.

Diagramme NTP

Diagramme NTP Tout en configurant un Stratum 0 ou Stratum 1 Le serveur peut être fait, il est coûteux de le faire et, en tant que tel, ce guide se concentrera sur la configuration du serveur des strates inférieures.

Tecmint a une configuration d'hôte de base de NTP au lien suivant:

- Comment synchroniser le temps avec le serveur NTP

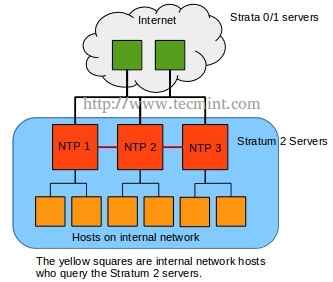

Où ce guide sera diffusé plutôt que d'avoir tous les hôtes sur le réseau interrogeant les serveurs PNT publics, une (ou une meilleure pratique, plusieurs) serveurs contacteront le système public NTP, puis offrira du temps à tous les hôtes au sein du réseau local.

Un serveur NTP interne est souvent idéal pour conserver la bande passante du réseau et assurer une sécurité accrue grâce à des restrictions et une cryptographie NTP. Pour voir comment cela diffère du premier diagramme, veuillez consulter le deuxième diagramme ci-dessous.

Diagramme NTP interne

Diagramme NTP interne Étape 1: Installation du serveur NTP

1. La première étape pour configurer une structure NTP interne consiste à installer le logiciel du serveur NTP. Le progiciel de Debian a appelé 'NTP'Contient actuellement tous les services publics de serveur nécessaires pour configurer une hiérarchie NTP. Comme pour tous les tutoriels sur la configuration du système, Racine ou Sudo L'accès est supposé.

# apt-get install ntp # dpkg --get-selections ntp [peut être utilisé pour confirmer que NTP est installé] # dpkg -s ntp [peut également être utilisé pour confirmer que le NTP est installé]

Étape 1: Configuration du serveur NTP

2. Une fois le NTP installé, il est temps de configurer les serveurs de strate supérieurs à interroger pour le temps. Le fichier de configuration de NTP est stocké à '/ etc / ntp.confli'et peut être modifié avec n'importe quel éditeur de texte. Ce fichier contiendra les noms de domaine entièrement qualifiés des serveurs de niveau supérieur, les restrictions définies pour ce serveur NTP et tout autre paramètre spécial pour les hôtes interrogeant ce serveur NTP.

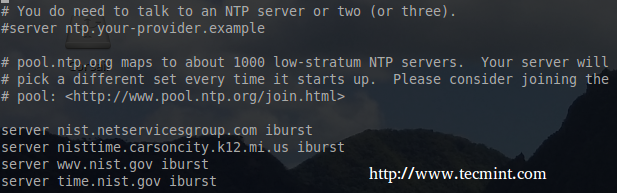

Pour démarrer le processus de configuration, les serveurs de niveau supérieur doivent être configurés. Debian par défaut mettra le pool Debian NTP dans le fichier de configuration. Ceux-ci sont bien dans la plupart des fins, mais un administrateur peut visiter Nist Pour spécifier certains serveurs ou pour utiliser tous les serveurs de NIST à la manchette ronde (méthode suggérée par Nist).

Pour ce tutoriel, des serveurs spécifiques seront configurés. Le fichier de configuration est divisé en certaines sections majeures et est configurée par défaut pour IPv4 et IPv6 (si vous souhaitez désactiver IPv6, il y en a mentionné plus tard). Pour démarrer le processus de configuration, le fichier de configuration doit être ouvert avec un éditeur de texte.

# nano / etc / ntp.confli

Les premières sections (disqueur, statsdir, et statistiques) sont bien définis sur les valeurs par défaut. La section suivante contient les serveurs de niveau supérieur à travers lesquels ce serveur doit demander l'heure. La syntaxe pour chaque entrée de serveur est très simple:

Heure du serveur de serveurs.nist.Gov ibasset  [ENTRÉE D'EMMELLE]

En règle générale, c'est une bonne idée d'avoir plusieurs serveurs de strates supérieures à choisir dans cette liste. Ce serveur interrogera tous les serveurs de la liste pour déterminer lequel est le plus fiable. Les serveurs de cet exemple ont été obtenus à partir de: http: // tf.nist.GOV / TF-CGI / serveurs.CGI.

Serveurs NTP

Serveurs NTP Étape 3: Configuration des restrictions NTP

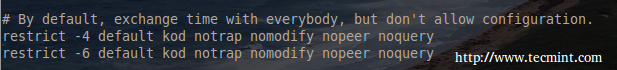

3. L'étape suivante consiste à configurer les restrictions NTP. Ceux-ci sont utilisés pour permettre ou refuser hôtes pour interagir avec le serveur NTP. La valeur par défaut pour NTP est de servir le temps à quiconque mais n'autorise pas la configuration sur les connexions IPv4 et IPv6.

Ce serveur est actuellement utilisé uniquement sur un réseau IPv4, donc IPv6 a été désactivé par deux moyens. La première chose faite pour désactiver IPv6 sur le serveur NTP a été de modifier les valeurs par défaut que le démon commence. Cela a été accompli en changeant la ligne dans '/ etc / par défaut / ntp'.

# nano / etc / par défaut / ntp

Ntpd_opts = '- 4 -g' [ajouter le ' -4 «À cette ligne pour dire à NTPD d'écouter uniquement IPv4]

Retour dans le fichier de configuration principal (/ etc / ntp.confli), le démon NTP sera automatiquement configuré pour partager le temps avec tous les hôtes IPv4 / 6 mais ne permettra pas de configuration. Cela peut être vu par les deux lignes suivantes:

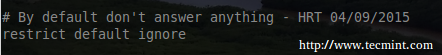

Configuration restreinte du NTP

Configuration restreinte du NTP NTPD Fonctionne sur une base non privée à moins que. Étant donné que IPv6 a été désactivé, le 'restreindre -6'Ligne peut être supprimée ou commenté avec un' #

Le réseau NTP restreint

Le réseau NTP restreint Cela modifie le comportement par défaut pour le NTP pour ignorer tous les messages. Cela peut sembler étrange, mais continuez à lire car les clauses restreintes seront utilisées pour améliorer l'accès à ce serveur NTP pour les hôtes qui ont besoin d'accès.

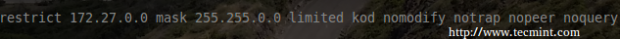

Maintenant, le serveur doit savoir qui est autorisé à interroger le serveur pendant le temps et ce qu'il est autorisé à faire avec le serveur NTP. Pour ce serveur, un réseau privé de 172.27.0.0/16 sera utilisé pour construire la strophe restreinte.

Réseau compatible NTP

Réseau compatible NTP Cette ligne informe le serveur d'autoriser tout hôte à partir du 172.27.0.0/16 réseau pour accéder au serveur pendant le temps. Les paramètres après le masque aident à contrôler ce que les hôtes de ce réseau peuvent faire lors de l'interrogation du serveur. Prenons un moment pour comprendre chacune de ces options de restriction:

- Limité: Indique que si un client doit abuser du nombre de paquets. Si le baiser de la mort est activé, il sera renvoyé à l'hôte abusif. Les taux sont configurables par un administrateur mais les valeurs par défaut sont supposées ici.

- Kod: Baiser de la mort. Si un hôte viole la limite des paquets au serveur, le serveur répondra avec S KOD Packet à l'hôte violant.

- Notrap: Messages de contrôle du mode déclin 6. Ces messages de contrôle sont utilisés pour les programmes de journalisation à distance.

- Nomodifier: Empêche les requêtes NTPQ et NTPDC qui modifieraient la configuration du serveur, mais les requêtes d'information sont toujours autorisées.

- Faire nouer: Cette option empêche les hôtes d'interroger le serveur pour obtenir des informations. Par exemple, sans cette option, les hôtes peuvent utiliser NTPDC ou NTPQ pour déterminer où un serveur de temps particulier obtient le temps ou d'autres serveurs de temps de pairs avec lesquels il peut communiquer.

- « Comment installer zabbix sur rhel 8

- Comment installer un certificat SSL gratuit pour Nginx sur Debian 10 »