Comment installer et sécuriser le serveur OpenSSH sur POP!_Os

- 1789

- 347

- Thomas Richard

OpenSSH est une mise en œuvre populaire open source du protocole Secure Shell (SSH), qui est utilisé pour se connecter en toute sécurité et gérer les systèmes distants sur un réseau. OpenSSH est inclus dans de nombreuses distributions Linux populaires, y compris la pop!_Os, et il fournit une large gamme d'outils et de services publics pour accéder et gérer en toute sécurité les systèmes distants.

Ce tutoriel vous aidera à installer et à sécuriser le serveur OpenSSH sur POP!_Os Linux. Dans ce tutoriel, nous couvrirons les sujets suivants:

- Installation du serveur OpenSSH sur POP!_Os

- Configuration du serveur OpenSSH

- Utilisation du client OpenSSH pour se connecter à un système distant

- Sécuriser le serveur OpenSSH

Étape 1: Installation du serveur OpenSSH sur POP!_Os

Les packages de serveur OpenSSH sont disponibles dans les référentiels système par défaut. Vous devez d'abord mettre à jour le cache de gestionnaire de packages en exécutant la commande suivante:

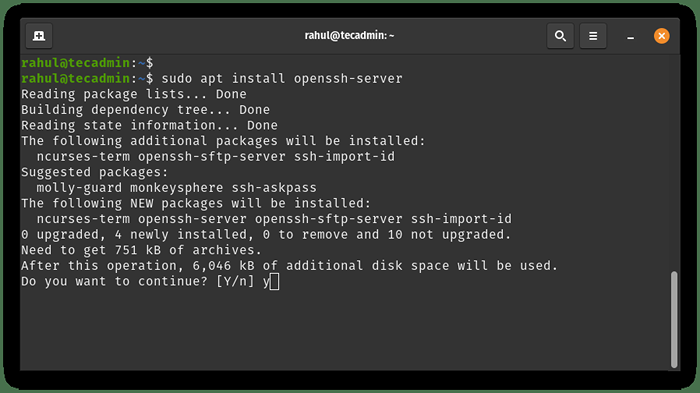

Mise à jour Sudo Apt Ensuite, installez le serveur OpenSSH par la commande mentionnée ci-dessous:

Sudo Apt Install OpenSSH-Server Appuyez sur «y» lorsque vous êtes invité à confirmer. Cela installera le serveur OpenSSH et toutes les dépendances nécessaires.

Installation du serveur OpenSSH

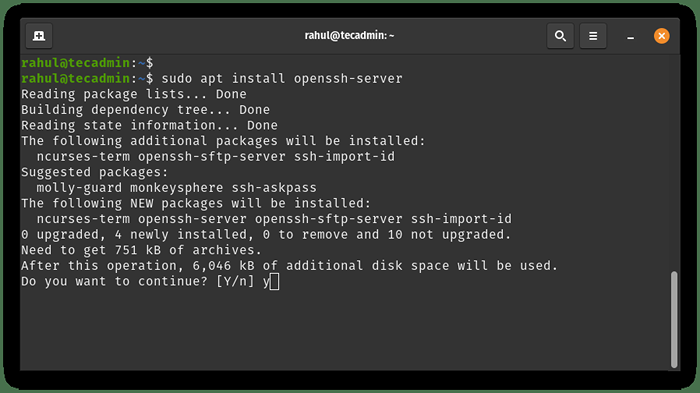

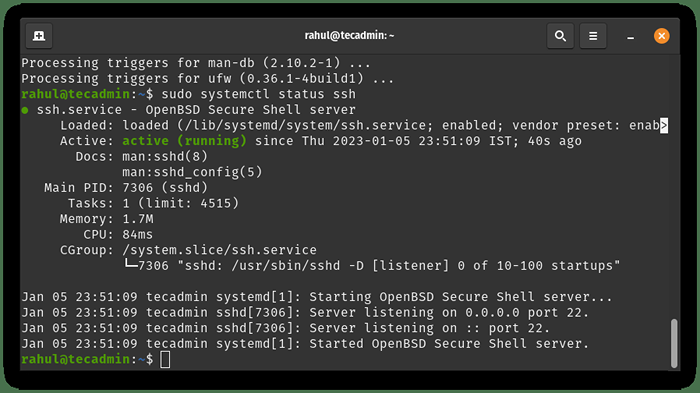

Installation du serveur OpenSSHUne fois l'installation terminée, le serveur OpenSSH sera automatiquement démarré et permettant de démarrer sur le démarrage. Vous pouvez vérifier l'état du service en exécutant le 'Systemctl Status SSH' commande.

Vérifier l'état du service OpenSSH

Vérifier l'état du service OpenSSHÉtape 2: Configuration du serveur OpenSSH:

Une fois le serveur OpenSSH installé, vous pouvez le configurer en modifiant le fichier de configuration principal, qui est situé à «/ Etc / ssh / sshd_config". Ce fichier contient un certain nombre d'options qui contrôlent le comportement du serveur OpenSSH.

AVERTISSEMENT: Soyez prudent, tout en modifiant le fichier de confirmation sur un système distant. Toute mauvaise entrée peut arrêter le service SSH et vous serez déconnecté du serveur.Certaines des options les plus importantes que vous pourriez souhaiter configurer comprennent:

- Port: Cette option spécifie le numéro de port sur lequel le serveur OpenSSH écoute. Par défaut, le serveur OpenSSH écoute le port 22, mais vous pouvez le modifier en n'importe quel numéro de port inutilisé si vous le souhaitez. Port 22

1 Port 22 - Permutrootlogin: Cette option contrôle si la connexion racine est autorisée sur SSH. Par défaut, la connexion racine est désactivée, mais vous pouvez l'activer en définissant cette option à «Oui». Permutrootlogin oui

1 Permutrootlogin oui - Autonntification PUBKEY Cette option contrôle si l'authentification de la clé publique est autorisée. Par défaut, l'authentification de la clé publique est activée, mais vous pouvez le désactiver en définissant cette option sur «non». Pubkeyauthentication oui

1 Pubkeyauthentication oui - PasswordAuthentication: Cette option contrôle si l'authentification du mot de passe est autorisée. Par défaut, l'authentification du mot de passe est activée, mais vous pouvez le désactiver en définissant cette option sur «non». PasswordAuthentication Non

1 PasswordAuthentication Non

Une fois que vous avez modifié le fichier de configuration du serveur OpenSSH, vous devez redémarrer le serveur OpenSSH pour appliquer les modifications. Vous pouvez le faire en exécutant la commande suivante:

sudo systemctl redémarrer ssh Étape 3: Utilisation du client OpenSSH pour se connecter à un système distant:

Pour vous connecter à un système distant à l'aide d'OpenSSH, vous devrez utiliser le client OpenSSH, qui est inclus dans la plupart des distributions Linux. Pour vous connecter à un système distant, vous devez connaître l'adresse IP ou le nom d'hôte du système, ainsi que le nom d'utilisateur et le mot de passe d'un compte utilisateur sur le système distant.

Pour vous connecter à un système distant, ouvrez un terminal et entrez la commande suivante:

# Syntaxe ssh username @ reote_system| 12 | # Syntaxssh nom d'utilisateur @ distote_system |

Remplacez «Nom d'utilisateur» par le nom d'utilisateur du compte d'utilisateur sur le système distant et «Remote_system» par l'adresse IP ou le nom d'hôte du système distant. Par exemple, pour se connecter à un système distant avec l'adresse IP 192.168.1.100 En tant qu'utilisateur «User1», vous entreriez la commande suivante:

ssh [e-mail protégé] Si c'est la première fois que vous vous connectez au système distant, vous serez invité à confirmer l'authenticité de l'hôte. Taper "Oui" continuer. Vous serez ensuite invité à saisir le mot de passe du compte d'utilisateur sur le système distant. Une fois que vous avez entré le mot de passe correct, vous serez connecté au système distant.

Étape 4: sécurisation du serveur OpenSSH:

Pour sécuriser le serveur OpenSSH, vous pouvez prendre plusieurs étapes:

- Utilisez des mots de passe solides: Assurez-vous que tous les comptes d'utilisateurs sur le serveur OpenSSH ont des mots de passe solides et uniques. Évitez d'utiliser des mots de passe faciles à deviner et utilisez une combinaison de lettres, de chiffres et de caractères spéciaux.

- Utilisez l'authentification de la clé publique: Au lieu d'utiliser des mots de passe pour l'authentification, envisagez d'utiliser l'authentification de la clé publique. Avec l'authentification de la clé publique, vous générez une paire de clés publiques et privées, et la clé publique est copiée dans le système distant. Lorsque vous vous connectez au système distant, vous utilisez la clé privée pour vous authentifier, au lieu d'un mot de passe. Ceci est plus sécurisé que l'authentification du mot de passe, car la clé privée est beaucoup plus difficile à deviner qu'un mot de passe.

- Limiter l'accès à des utilisateurs spécifiques: Au lieu de permettre à tout utilisateur de se connecter au serveur OpenSSH, envisagez de limiter l'accès à des utilisateurs spécifiques. Vous pouvez le faire en ajoutant les noms des utilisateurs autorisés à l'option "Autorcers" dans le fichier de configuration du serveur OpenSSH.

- Limiter l'accès à des adresses IP spécifiques: Si vous souhaitez seulement autoriser les connexions à partir d'adresses IP spécifiques, vous pouvez utiliser le «Autorisateurs» et «Denyusers» Options pour spécifier quels utilisateurs sont autorisés à se connecter à partir des adresses IP.

- Utilisez un pare-feu: Utilisez un pare-feu pour bloquer l'accès au serveur OpenSSH à partir d'adresses IP indésirables. Vous pouvez utiliser le service Firewalld sur pop!_Os pour configurer un pare-feu et autoriser les connexions uniquement à partir d'adresses IP spécifiques.

Conclusion

En résumé, OpenSSH est un outil puissant et flexible pour accéder et gérer en toute sécurité les systèmes distants. En suivant les étapes décrites dans cet article, vous pouvez installer et configurer le serveur OpenSSH sur POP!_OS, utilisez le client OpenSSH pour se connecter à un système distant et sécurisez le serveur OpenSSH pour protéger contre l'accès non autorisé.

- « Qu'est-ce que le grappe de haute disponibilité une introduction de base

- Comment installer PIP sur Ubuntu 22.04 »