Comment installer Debian sur un conteneur Luks existant

- 4238

- 1039

- Jeanne Dupont

Luks (configuration de la clé unifiée Linux) est la méthode de chiffrement standard de facto utilisé sur les systèmes basés sur Linux. Bien que le programme d'installation Debian soit parfaitement capable de créer un conteneur Luks, il n'a pas la capacité de reconnaître et donc de réutiliser un déjà existant. Dans cet article, nous voyons comment nous pouvons s’éloigner de ce problème en utilisant le programme d'installation «DVD1» et l'exécuter en mode «avancé».

Dans ce tutoriel, vous apprendrez:

- Comment installer Debian en «mode avancé»

- Comment charger les modules supplémentaires du programme d'installation nécessaires pour déverrouiller un appareil LUKS existant

- Comment effectuer l'installation sur un conteneur LUKS existant

- Comment ajouter une entrée dans le fichier crypttab du système nouvellement installé et régénérer son initramfs

Comment installer Debian sur un conteneur Luks existant

Comment installer Debian sur un conteneur Luks existant Exigences et conventions logicielles utilisées

| Catégorie | Exigences, conventions ou version logicielle utilisée |

|---|---|

| Système | Debian |

| Logiciel | Aucun logiciel spécifique nécessaire |

| Autre | Le programme d'installation de Debian DVD |

| Conventions | # - nécessite que les commandes Linux sont exécutées avec des privilèges racine soit directement en tant qu'utilisateur racine, soit par l'utilisation de Sudo commande$ - Exige que les commandes Linux sont exécutées en tant qu'utilisateur non privilégié régulier |

Le problème: réutiliser un conteneur Luks existant

Comme nous l'avons déjà dit, l'installateur Debian est parfaitement capable de créer et d'installer la distribution sur un conteneur Luks (une configuration typique est LVM sur LUKS), mais il ne peut pas actuellement reconnaître et ouvrir une

un; Pourquoi nous aurions besoin de cette fonctionnalité? Supposons, par exemple, nous avons déjà créé un conteneur Luks manuellement, avec des paramètres de chiffrement qui ne peuvent pas être affinés du programme d'installation de distribution, ou imaginez que nous avons un volume logique à l'intérieur du conteneur que nous ne voulons pas détruire (peut-être il contient des données); En utilisant la procédure standard du programme d'installation, nous serions obligés de créer un nouveau conteneur LUKS, et donc pour détruire celui existant. Dans ce tutoriel, nous verrons comment, avec quelques étapes supplémentaires, nous pouvons nous rendre ce problème.

Téléchargement du programme d'installation DVD

Pour pouvoir effectuer les actions décrites dans ce tutoriel, nous devons télécharger et utiliser le programme d'installation de Debian DVD, car il contient certaines bibliothèques qui ne sont pas disponibles dans le netinstall version. Pour télécharger l'image d'installation via Torrent, nous pouvons utiliser l'un des liens ci-dessous, selon l'architecture de notre machine:

- 64 bits

- 32 bits

À partir des liens ci-dessus, nous pouvons télécharger les fichiers torrent que nous pouvons utiliser pour obtenir l'image du programme d'installation. Ce que nous devons télécharger est le Dvd1 déposer. Pour obtenir l'installation ISO, nous devons utiliser un client torrent comme Transmission. Une fois l'image téléchargée, nous pouvons la vérifier en téléchargeant le correspondant Sha256sum et Sha256sum.signe fichiers et suivez ce tutoriel sur la façon de vérifier l'intégrité d'une image ISO de distribution Linux. Lorsque vous êtes prêt, nous pouvons écrire l'image sur une prise en charge qui peut être utilisée comme périphérique de démarrage: soit un (DVD ou USB), et démarrer notre machine à partir de celui-ci.

Utilisation du mode d'installation avancé

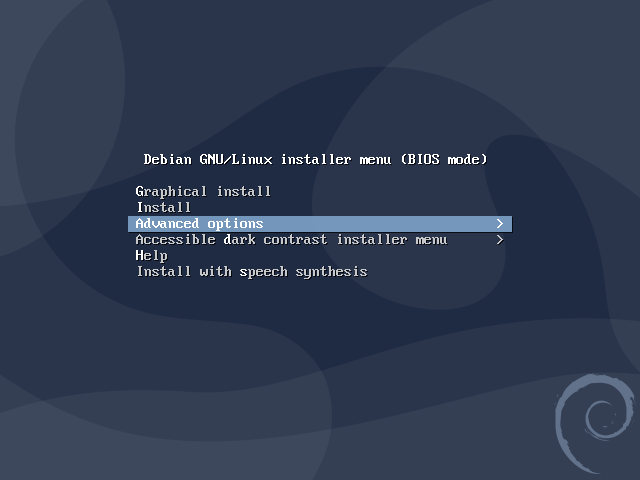

Lorsque nous démarrons la machine à l'aide de l'appareil que nous avons préparé, nous devons visualiser ce qui suit syslinux menu:

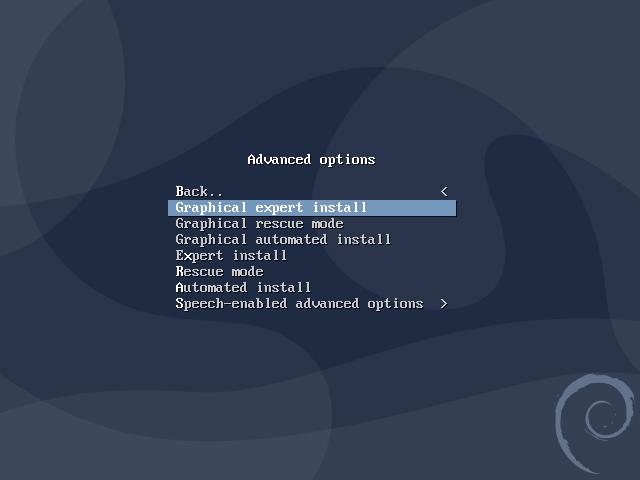

Nous sélectionnons le Options avancées entrée, puis Installation d'experts graphiques (ou Installation d'experts Si nous voulons utiliser le programme d'installation basé sur NCurses, qui utilise moins de ressources):

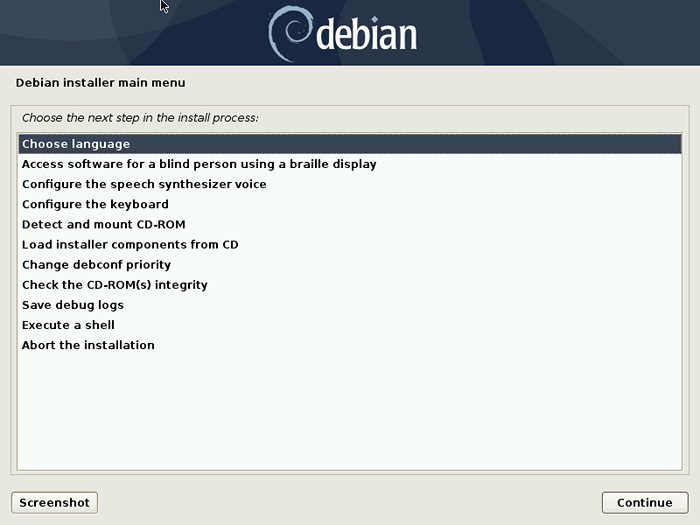

Une fois que nous avons sélectionné et confirmé l'entrée du menu, l'installateur sera démarré et nous visualiserons la liste des étapes d'installation:

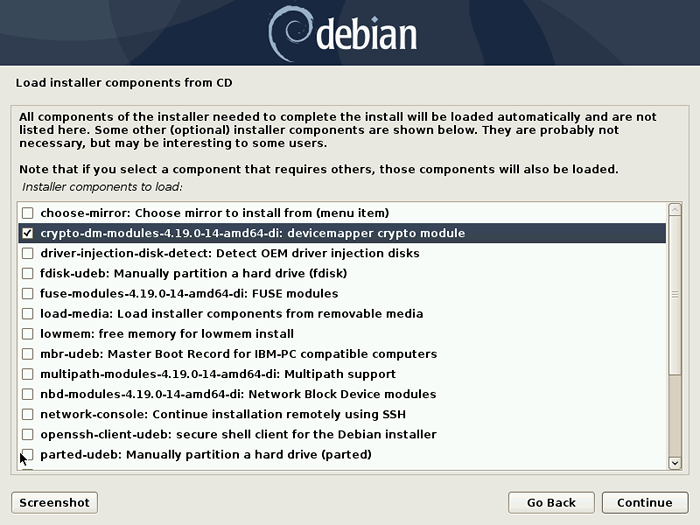

Nous suivons les étapes d'installation jusqu'à ce que nous arrivions sur le Chargez les composants du programme d'installation de CD un. Ici, nous avons la modification pour sélectionner les bibliothèques supplémentaires qui devraient être chargées par l'installateur. Le minimum que nous voulons sélectionner dans la liste est Modules crypto-dm et mode de sauvetage (Faites défiler la liste pour le voir):

Déverrouiller manuellement le conteneur LUKS existant et partitionner le disque

À ce stade, nous pouvons procéder comme d'habitude jusqu'à notre arrivée sur le Détecter les disques marcher. Avant d'effectuer cette étape, nous devons passer à un tty et ouvrez le conteneur LUKS existant à partir de la ligne de commande. Pour ce faire, nous pouvons appuyer sur le Ctrl + Alt + F3 combinaison des touches et appuyez sur Entrer Pour obtenir une invite. À partir de l'invite, nous ouvrons le périphérique LUKS en lançant la commande suivante:

# cryptsetup luksopen / dev / vda5 cryptdevice entrez la phrase passhrase pour / dev / vda5:

Dans ce cas, le périphérique LUKS était auparavant réglé sur le / dev / vda5 partition, vous devez bien sûr adapter cela à vos besoins. On nous demandera d'entrer dans le passhpras pour le conteneur afin de le déverrouiller. Le nom du mappeur de l'appareil que nous utilisons ici (cryptdevice) est ce que nous devrons utiliser plus tard dans le / etc / crypttab déposer.

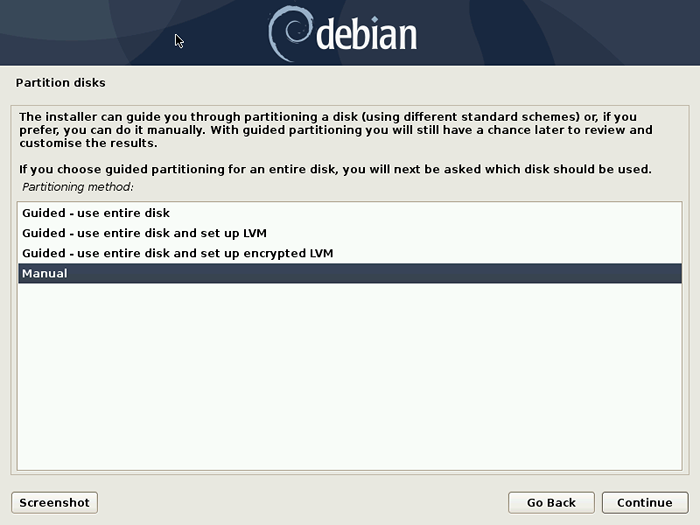

Une fois cette étape effectuée, nous pouvons revenir à l'installateur (Ctrl + Alt + F5) et procéder avec le Détecter les disques Et puis avec Disques de partition pas. Dans le Disques de partition menu Nous sélectionnons l'entrée «manuelle»:

Le dispositif LUKS déverrouillé et les volumes logiques contenus doivent apparaître dans la liste des partitions disponibles, prête à être utilisée comme cible pour notre configuration de système. Une fois que nous sommes prêts, nous pouvons continuer l'installation jusqu'à notre arrivée sur le Terminer l'installation marcher. Avant de l'exécuter, nous devons créer une entrée dans le système nouvellement installé crypttab Pour l'appareil LUKS, car il n'est pas créé par défaut, et recréez le système initramfs pour rendre le changement efficace.

Créer une entrée dans / etc / crypttab et recréer les initramfs

Revenons au retour au tty Nous avons utilisé avant (Ctrl + Alt + F3). Ce que nous devons faire maintenant, c'est d'ajouter manuellement une entrée dans le / etc / crypttab Fichier du système nouvellement installé pour le périphérique LUKS. Pour ce faire, nous devons monter la partition racine du nouveau système quelque part (utilisons le / mnt répertoire) et montez certains pseudo-filesystems qui fournissent des informations importantes sur les répertoires appropriés à l'intérieur. Dans notre cas, le système de fichiers racine est dans le / dev / debian-vg / root Volume logique:

# Mount / dev / debian-vg / root / mnt # mont / dev / mnt / dev # mont / sys / mnt / sys # mont / proc / mnt / proc

Depuis dans ce cas, nous avons une partition de démarrage distincte (/ dev / vda1), nous devons également le monter sur / mnt / botter:

# Mount / Dev / Vda1 / Mnt / Boot

À ce stade, nous devons chroot dans le système installé:

# chroot / mnt

Enfin, nous pouvons ouvrir le / etc / crypttab fichier avec l'un des éditeurs de texte disponibles, ((vi par exemple), et ajoutez l'entrée suivante:

cryptdevice / dev / vda5 Aucune luks

Le premier élément de la ligne ci-dessus est le nom du mappeur de l'appareil que nous avons utilisé ci-dessus lorsque nous avons déverrouillé le conteneur LUKS manuellement; Il sera utilisé à chaque fois que le conteneur est ouvert pendant le démarrage du système.

Le deuxième élément est la partition qui est utilisée comme périphérique LUKS (dans ce cas, nous l'avons référencé par chemin (/ dev / vda5), mais une meilleure idée serait de le référencer via Uuid).

Le troisième élément est l'emplacement du fichier clé utilisé pour ouvrir le conteneur: ici nous mettons aucun Comme nous n'en utilisons pas (suivez notre tutoriel sur la façon d'utiliser un fichier comme clé de périphérique LUKS si vous voulez savoir comment réaliser ce type de configuration).

Le dernier élément de la ligne héberge les options qui doivent être utilisées pour le périphérique crypté: ici nous venons d'utiliser luks Pour spécifier que l'appareil est un conteneur LUKS.

Une fois que nous avons mis à jour le / etc / crypttab dossier, nous pouvons continuer davantage et régénérer le initramfs. Sur les distributions basées sur Debian et Debian, pour effectuer cette action, nous utilisons Mise à jour-initramfs commande:

# update-initramfs -k all -c

Ici, nous avons utilisé le -c Option pour instruire la commande de créer un nouvel initramfs au lieu de mettre à jour un existant, et -k Pour spécifier pour quel noyau les initramfs devraient être créés. Dans ce cas, nous sommes passés tous comme argument, donc un pour chaque noyau existant sera généré.

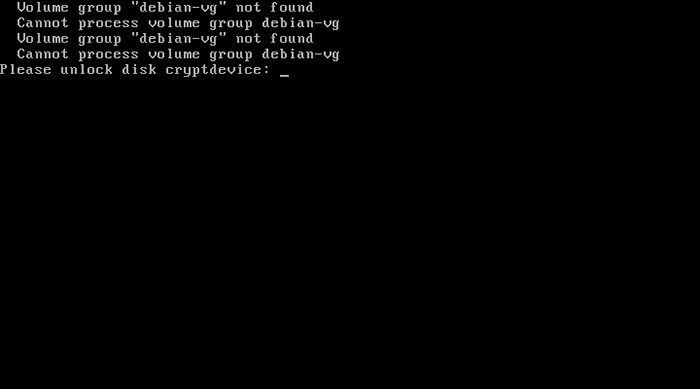

Une fois l'IniTRAMFS généré, nous retournons à l'installateur (Ctrl + Alt + F5) et procéder à la dernière étape: Terminer l'installation. Lorsque l'installation, nous aurons invité le redémarrage à accéder au système nouvellement installé. Si tout s'est déroulé comme prévu, pendant le démarrage du système, nous devons être invités à entrer dans la phrase secrète pour déverrouiller le conteneur LUKS:

Conclusions

Dans ce didacticiel, nous avons appris à solution de contournement une limitation du programme d'installation Debian qui n'est pas capable de reconnaître et d'ouvrir un conteneur Luks existant pour effectuer l'installation du système à l'intérieur de celui-ci. Nous avons appris à utiliser l'installateur en «mode avancé» pour pouvoir charger des modules supplémentaires qui nous permettent de déverrouiller le conteneur manuellement en passant à un TTY. Une fois le conteneur ouvert, il est correctement reconnu par l'installateur et peut être utilisé sans problèmes. La seule partie délicate de cette configuration est que nous devons nous rappeler de créer une entrée pour le conteneur dans le système nouvellement installé crypttab fichier et mettre à jour ses initramfs.

Tutoriels Linux connexes:

- Choses à installer sur Ubuntu 20.04

- Comment trouver des fichiers volumineux sur Linux

- Comment utiliser un fichier comme clé de périphérique LUKS

- Choses à faire après l'installation d'Ubuntu 20.04 Focal Fossa Linux

- Cryptage complet du disque avec veracrypt sur Ubuntu Linux

- Une introduction à l'automatisation Linux, des outils et des techniques

- Comment déverrouiller un volume LUKS sur le démarrage sur Raspberry Pi OS

- Choses à installer sur Ubuntu 22.04

- Comment utiliser Luks avec un en-tête détaché

- Mint 20: Mieux que Ubuntu et Microsoft Windows?