Comment installer Fail2ban pour protéger SSH sur Centos / Rhel 8

- 1061

- 17

- Maëlle Perez

Fail2ban est un outil gratuit, open-source et largement utilisé pour la prévention des intrusions qui analyse les fichiers journaux pour les adresses IP qui affichent des signes malveillants tels que trop d'échecs de mot de passe, et bien plus encore, et il les interdit (met à jour les règles de pare-feu pour rejeter les adresses IP). Par défaut, il est expédié avec des filtres pour divers services, notamment SSHD.

Lire aussi: Configuration initiale du serveur avec CentOS / RHEL 8

Dans cet article, nous expliquerons comment installer et configurer fail2ban protéger Ssh et améliorer Ssh Sécurité du serveur contre les attaques de force brute Centos / Rhel 8.

Installation de Fail2ban sur Centos / Rhel 8

Le fail2ban Le forfait n'est pas dans les référentiels officiels mais il est disponible dans le Epel dépôt. Après vous être connecté à votre système, accédez à une interface de ligne de commande, puis activez le référentiel EPEL sur votre système comme indiqué.

# DNF Installer EPEL-Release ou # DNF Installer https: // dl.fedoraproject.org / pub / epel / epel-libérer lest-8.noarch.RPM

Installez EPEL Repo sur CentOS et RHEL 8

Installez EPEL Repo sur CentOS et RHEL 8 Ensuite, installez le Fail2ban Package en exécutant la commande suivante.

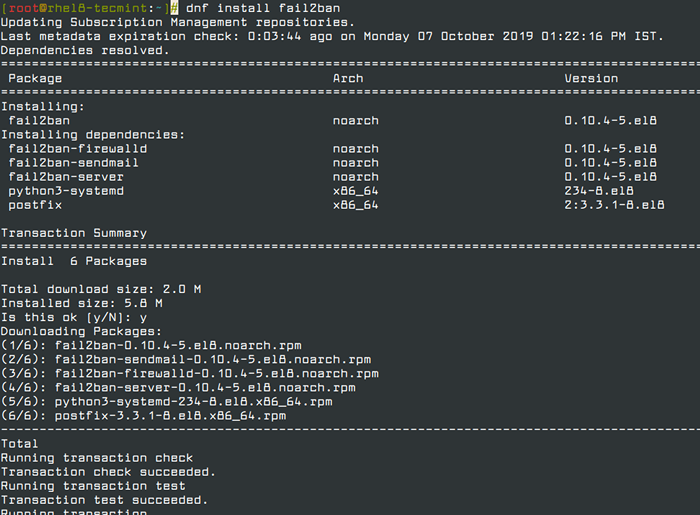

# DNF Install Fail2ban

Installer Fail2ban dans Centos et Rhel 8

Installer Fail2ban dans Centos et Rhel 8 Configuration de Fail2ban pour protéger SSH

Le fail2ban Les fichiers de configuration sont situés dans le / etc / fail2ban / Le répertoire et les filtres sont stockés dans le / etc / fail2ban / filtre.d/ Répertoire (le fichier de filtre pour SSHD est / etc / fail2ban / filtre.d / sshd.confli).

Le fichier de configuration global du serveur Fail2Ban est / etc / fail2ban / prison.confli, Cependant, il n'est pas recommandé de modifier ce fichier directement, car il sera probablement écrasé ou amélioré en cas de mise à niveau du package à l'avenir.

Comme alternative, il est recommandé de créer et d'ajouter vos configurations dans un prison.local fichier ou séparer .confli fichiers sous le / etc / fail2ban / prison.d/ annuaire. Notez que les paramètres de configuration définissent prison.local remaniera tout ce qui est défini dans prison.confli.

Pour cet article, nous créerons un fichier séparé appelé prison.local dans le / etc / fail2ban / Répertoire comme indiqué.

# vi / etc / fail2ban / prison.local

Une fois le fichier ouvert, copiez et collez la configuration suivante. Le [DÉFAUT] La section contient des options globales et [sshd] Contient des paramètres pour la prison SSHD.

[Par défaut] Ignoreip = 192.168.56.2/24 bantime = 21600 findtime = 300 maxretry = 3 banAction = iptables-multiport backend = systemd [sshd] activé = true

Configuration Fail2ban

Configuration Fail2ban Expliquons brièvement les options dans la configuration ci-dessus:

- ignorer: Spécifie la liste des adresses IP ou des noms d'hôte pour ne pas interdire.

- bantile: a spécifié le nombre de secondes pour lesquelles un hôte est interdit (i.E durée de l'interdiction efficace).

- maxret: Spécifie le nombre d'échecs avant qu'un hôte ne soit banni.

- trouver le temps: Fail2ban interdire un hôte s'il a généré «maxret" au cours de la dernière "trouver le temps»Secondes.

- banaction: Interdire l'action.

- backend: Spécifie le backend utilisé pour obtenir une modification du fichier journal.

La configuration ci-dessus signifie donc si une IP a échoué 3 fois dans le dernier 5 minutes, interdire pour 6 heures et ignorer l'adresse IP 192.168.56.2.

Ensuite, démarrez et activez le fail2ban Service pour l'instant et vérifiez s'il est opérationnel en utilisant la commande SystemCTL suivante.

# systemctl start fail2ban # systemctl activer fail2ban # systemctl status fail2ban

Démarrer le service Fail2ban

Démarrer le service Fail2ban La surveillance a échoué et interdit l'adresse IP à l'aide de Fail2ban-Client

Après configuration fail2ban sécuriser SSHD, vous pouvez surveiller les adresses IP échouées et interdites en utilisant le fail2ban-client. Pour afficher l'état actuel du serveur Fail2ban, exécutez la commande suivante.

# statut de l'échec 2ban

Vérifier le statut de la prison de Fail2ban

Vérifier le statut de la prison de Fail2ban Pour surveiller le SSHD prison, courir.

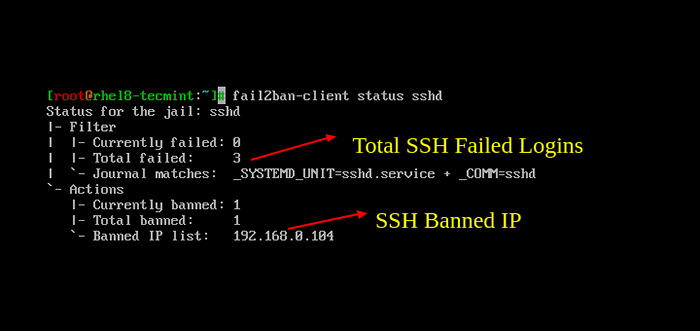

# Fail2ban-Client Status SSHD

Surveiller les connexions SSH échouées avec Fail2ban

Surveiller les connexions SSH échouées avec Fail2ban Pour débanter une adresse IP dans Fail2ban (dans toutes les prisons et la base de données), exécutez la commande suivante.

# Fail2ban-Client Unban 192.168.56.1

Pour plus d'informations sur Fail2ban, lisez les pages d'homme suivantes.

# Prison de l'homme.Conf # man fail2ban-client

Cela résume ce guide! Si vous avez des questions ou des pensées que vous souhaitez partager sur ce sujet, n'hésitez pas à nous joindre via le formulaire de rétroaction ci-dessous.

- « Comment installer Apache ActiveMQ sur Debian 10

- Comment installer un outil d'automatisation anible sur Centos / Rhel 8 »