Comment installer l'analyseur de journal Splunk sur Centos 7

- 2745

- 2

- Mohamed Brunet

Sabot est un logiciel puissant, robuste et entièrement intégré pour la gestion des journaux d'entreprise en temps réel pour collecter, stocker, rechercher, diagnostiquer et signaler tout journal et des données générées par la machine, y compris les journaux d'applications multiplices structurées, non structurées et complexes.

Il vous permet de collecter, stocker, indexer, rechercher, corréler, visualiser, analyser et signaler toutes les données de journal ou les données générées par la machine rapidement et de manière reproductible, pour identifier et résoudre les problèmes opérationnels et de sécurité.

De plus, Splunk prend en charge un large éventail de cas d'utilisation de la gestion des journaux tels que la consolidation des journaux et la rétention, la sécurité, le dépannage des opérations informatiques, le dépannage des applications ainsi que les rapports de conformité et bien plus encore.

Caractéristiques Splunk:

- Il est facilement évolutif et entièrement intégré.

- Prend en charge les sources de données locales et distantes.

- Permet d'indexer les données de la machine.

- Prend en charge la recherche et la corrélation de toutes données.

- Vous permet de percer et de monter et de pivoter sur les données.

- Prend en charge la surveillance et l'alerte.

- Prend également en charge les rapports et les tableaux de bord pour la visualisation.

- Fournit un accès flexible aux bases de données relationnelles, des données délimitées sur le champ en valeur séparée par les virgules (.CSV) Fichiers ou dans d'autres magasins de données d'entreprise tels que Hadoop ou NoSQL.

- Prend en charge un large éventail de cas d'utilisation de la gestion des journaux et bien plus encore.

Dans cet article, nous montrerons comment installer la dernière version de Sabot Analyseur de journal et comment ajouter un fichier journal (source de données) et rechercher dans les événements dans Centos 7 (fonctionne également sur Rhel distribution).

Configuration recommandée:

- Un serveur CentOS 7 ou un serveur RHEL 7 avec une installation minimale.

- Minimum 12 Go de RAM

Environnement de test:

- VPS Linode avec Centos 7 Installation minimale.

Installez l'analyseur de journaux Splunk pour surveiller les journaux CentOS 7

1. Accédez au site Web Splunk, créez un compte et prenez la dernière version disponible pour votre système à partir de la page de téléchargement Splunk Enterprise. Des packages RPM sont disponibles pour Red Hat, CentOS et des versions similaires de Linux.

Alternativement, vous pouvez le télécharger directement via le navigateur Web ou obtenir le lien de téléchargement, et utiliser WGET CommandV pour saisir le package via la ligne de commande comme indiqué.

# wget -o splunk-7.1.2-A0C72A66DB66-LINUX-2.6-x86_64.RPM 'https: // www.sabot.com / bin / splunk / downloadActivityServlet?architecture = x86_64 & plateforme = linux & version = 7.1.2 & Product = Splunk & FileName = Splunk-7.1.2-A0C72A66DB66-LINUX-2.6-x86_64.rpm & wget = true '

2. Une fois que vous avez téléchargé le package, installez le RPM de Splunk Enterprise Dans le répertoire par défaut / opt / splunk Utilisation du gestionnaire de packages RPM comme indiqué.

# rpm -i splunk-7.1.2-A0C72A66DB66-LINUX-2.6-x86_64.RPM AVERTISSEMENT: Splunk-7.1.2-A0C72A66DB66-LINUX-2.6-x86_64.RPM: En-tête V4 DSA / SHA1 Signature, ID de clé 653FB112: Nokey UserAdd: Impossible de créer le répertoire / opt / splunk complet

3. Ensuite, utilisez le Splunk Enterprise Interface de ligne de commande (CLI) pour démarrer le service.

# / opt / splunk / bin /./ Splunk Start

Lisez le SContrat de licence de logiciel Plunk en appuyant Entrer. Une fois que vous aurez terminé la lecture, on vous demandez-vous que vous êtes d'accord avec cette licence? Entrer Y continuer.

Êtes-vous d'accord avec cette licence? [O / N]: y Créez ensuite des informations d'identification pour le compte administrateur, votre mot de passe doit contenir au moins 8 caractères ASCII imprimables totaux.

Créer des informations d'identification pour le compte administrateur. Les caractères n'apparaissent pas à l'écran lorsque vous tapez le mot de passe. Le mot de passe doit contenir au moins: * 8 caractères ASCII imprimables totaux (s). Veuillez saisir un nouveau mot de passe: veuillez confirmer le nouveau mot de passe:

4. Si tous les fichiers installés sont intacts et que toutes les vérifications préliminaires passent, le démon du serveur Splunk (splunkd) sera démarré, une clé privée RSA 2048 bits sera générée et vous pourrez accéder à l'interface Web Splunk.

Tous les chèques préliminaires ont réussi. Démarrage du démon Splunk Server (Splunkd)… Génération d'une clé privée RSA 2048 bits… +++… +++ écrivant une nouvelle clé privée pour «privkeysecure.pem '----- Signature OK sujet = / cn = tecmint / o = splunkusser obtenant une clé privée CA écrivant la clé RSA réalisée [ok] en attente de serveur Web à http: // 127.0.0.1: 8000 Pour être disponible… fait si vous êtes coincé, nous sommes là pour vous aider. Recherchez des réponses ici: http: // docs.sabot.com L'interface Web Splunk est à http: // tecmint: 8000

5. Ensuite, Open Port 8000 sur quel serveur Splunk écoute, dans votre pare-feu à l'aide du pare-feu-CMD.

# Firewall-CMD --Add-Port = 8000 / TCP --permanent # Firewall-CMD - Reload

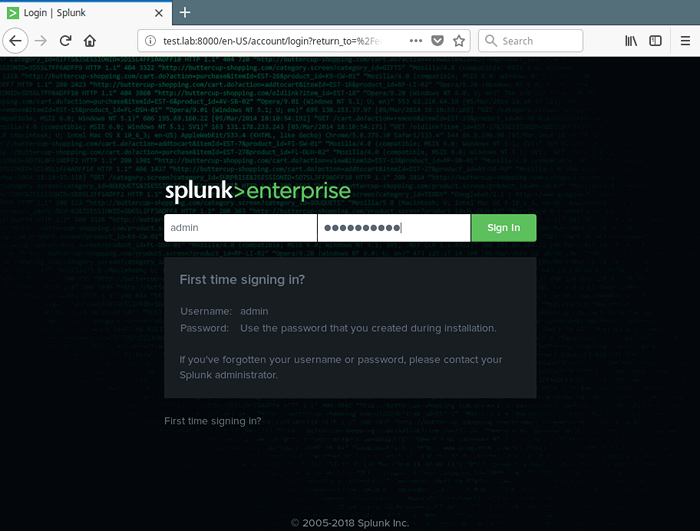

6. Ouvrez un navigateur Web et saisissez l'URL suivante pour accéder à l'interface Web Splunk.

http: // server_ip: 8000

Pour vous connecter, utilisez le nom d'utilisateur: administrer Et le mot de passe que vous avez créé pendant le processus d'installation.

Page de connexion Splunk

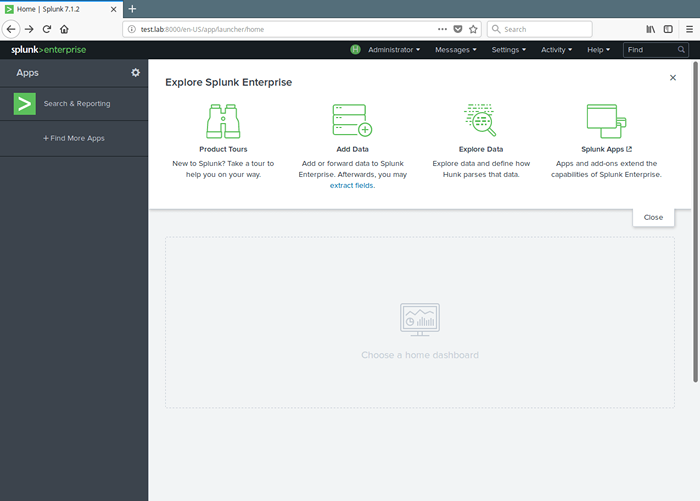

Page de connexion Splunk 7. Après une connexion réussie, vous atterrirez dans la console d'administration Splunk indiquée dans la capture d'écran suivante. Pour surveiller un fichier journal, par exemple / var / log / sécurisé, cliquer sur Ajouter des données.

Splunk ajouter des données

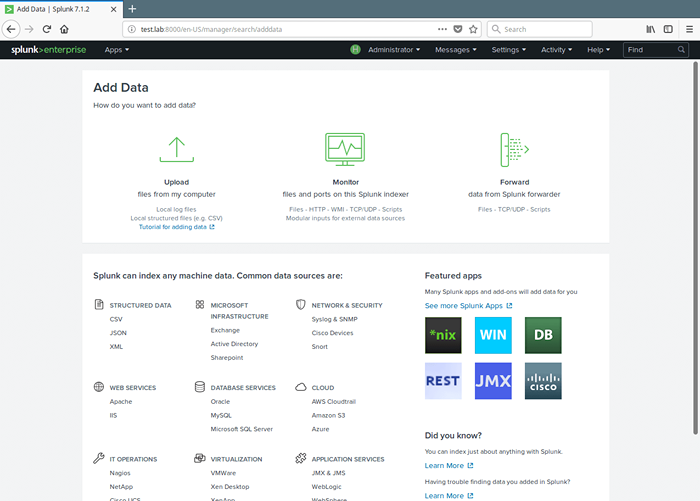

Splunk ajouter des données 8. Puis cliquez sur Moniteur Pour ajouter des données d'un fichier.

Fichier de données du moniteur Splunk

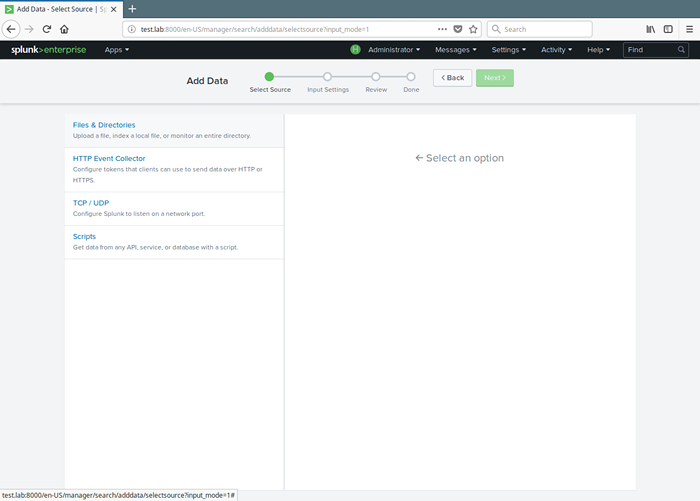

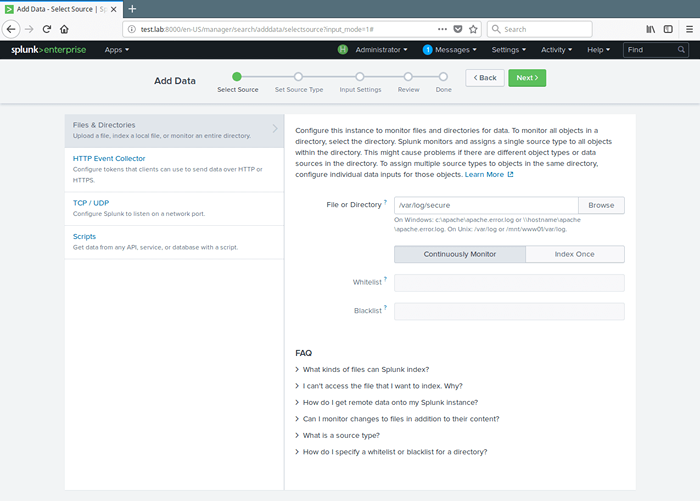

Fichier de données du moniteur Splunk 9. À partir de l'interface suivante, choisissez Fichiers et répertoires.

Sélectionnez le fichier et les répertoires Splunk

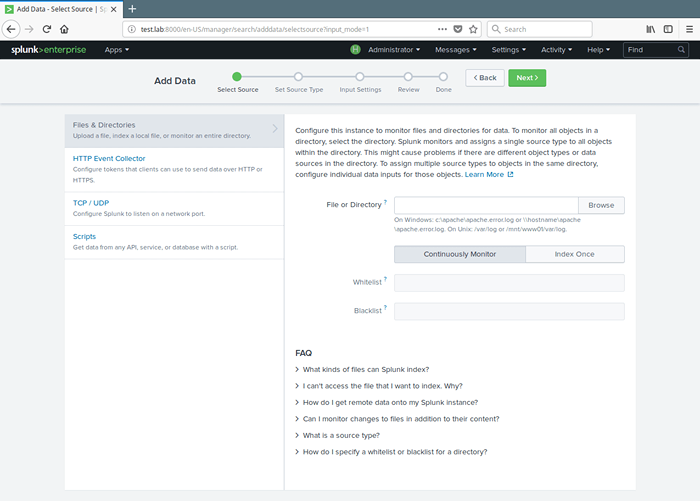

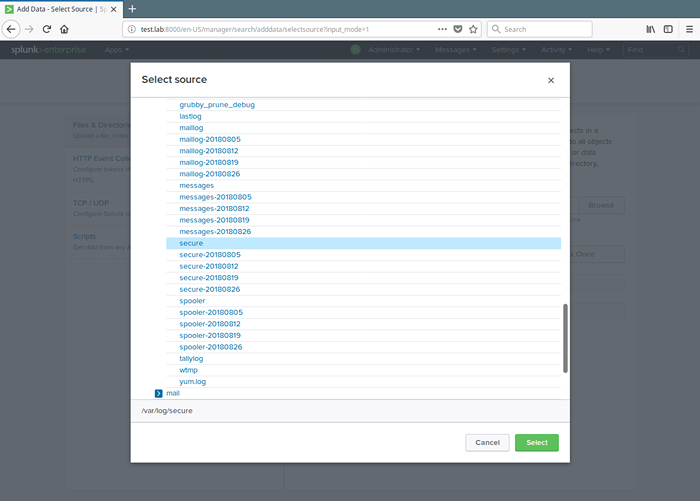

Sélectionnez le fichier et les répertoires Splunk dix. Puis configurez l'instance pour surveiller les fichiers et les répertoires pour les données. Pour surveiller tous les objets d'un répertoire, sélectionnez le répertoire. Pour surveiller un seul fichier, sélectionnez-le. Cliquer sur Parcourir Pour sélectionner la source de données.

Sélectionnez l'instance Splunk pour surveiller

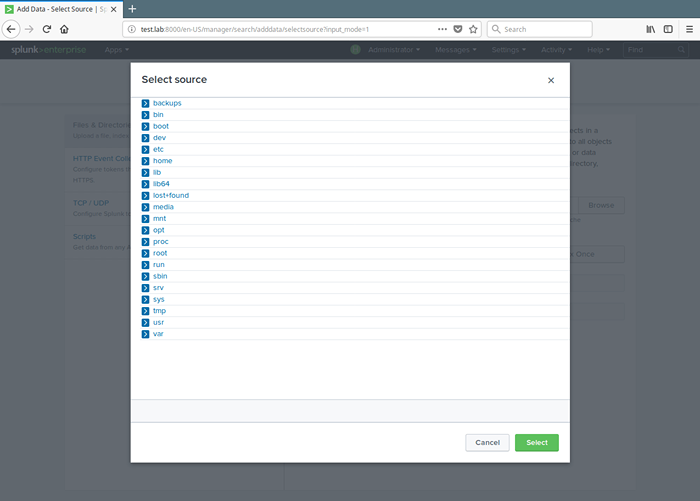

Sélectionnez l'instance Splunk pour surveiller 11. Une liste d'annuaires dans votre racine(/) Le répertoire vous sera affiché, accédez au fichier journal que vous souhaitez surveiller (/ var / log / sécurisé) et cliquez Sélectionner.

Sélectionnez la source de données du moniteur

Sélectionnez la source de données du moniteur  Sélectionnez le fichier de données du moniteur

Sélectionnez le fichier de données du moniteur 12. Après avoir sélectionné la source de données, sélectionnez Surveiller en continu Pour regarder ce fichier journal et cliquez sur Suivant Pour définir le type de source.

Définir les paramètres de la source de données du moniteur

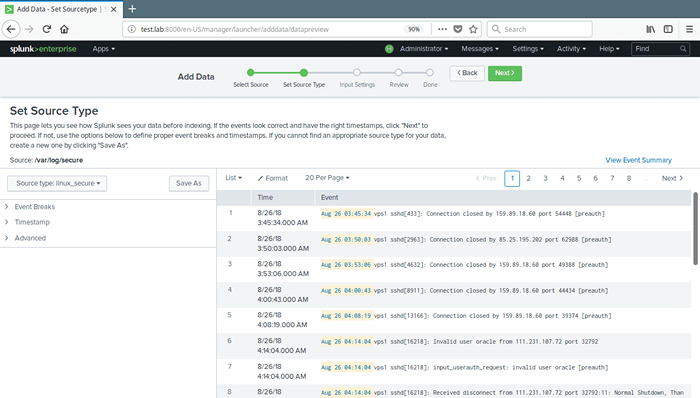

Définir les paramètres de la source de données du moniteur 13. Ensuite, définissez le type de source pour votre source de données. Pour notre fichier journal de test (/ var / log / sécurisé), Nous devons sélectionner Système d'exploitation → Linux_Secure; Cela permet à Splunk de savoir que le fichier contient des messages liés à la sécurité d'un système Linux. Puis clique Suivant procéder.

Définir le type de source de données

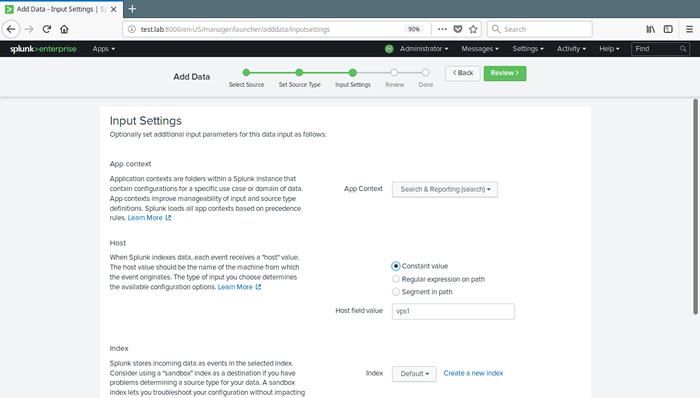

Définir le type de source de données 14. Vous pouvez éventuellement définir des paramètres d'entrée supplémentaires pour cette entrée de données. Sous Contexte de l'application, sélectionner Recherche et rapport. Puis clique Examen. Après avoir examiné, cliquez Soumettre.

Définir les paramètres d'entrée supplémentaires

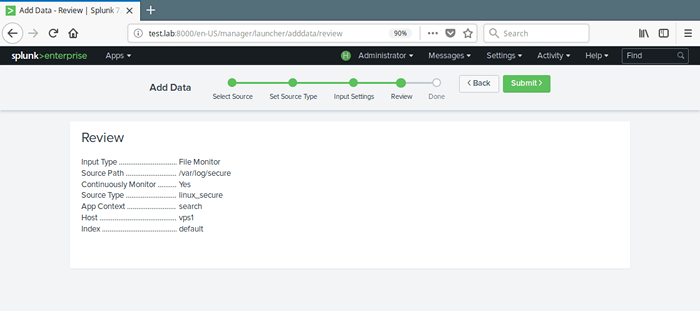

Définir les paramètres d'entrée supplémentaires  Passez en revue les paramètres de la source de données

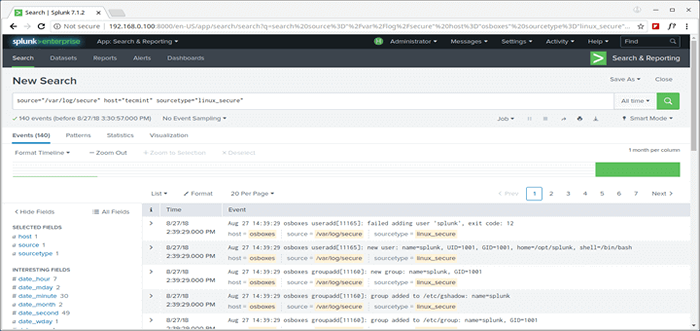

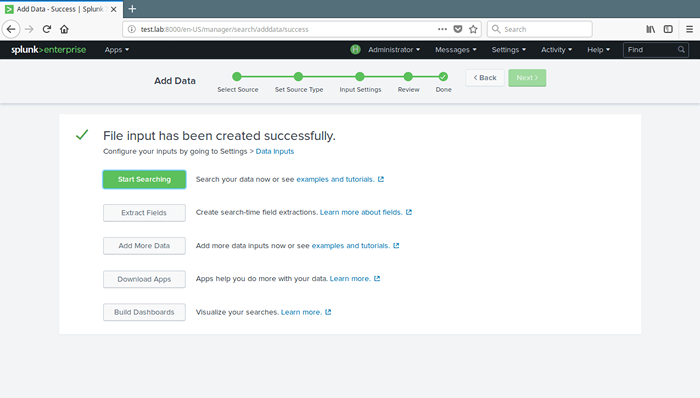

Passez en revue les paramètres de la source de données 15. Maintenant, votre entrée de fichier a été créée avec succès. Cliquer sur Commencez à rechercher Pour rechercher vos données.

Commencez à rechercher des données

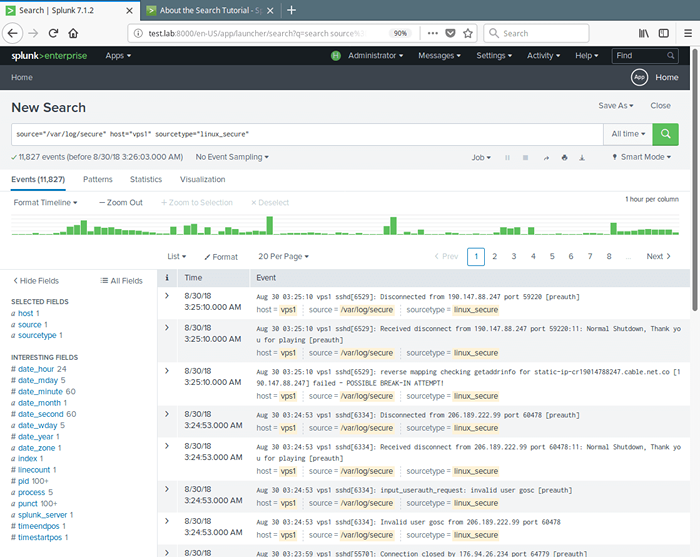

Commencez à rechercher des données  Surveiller les rapports de source de données

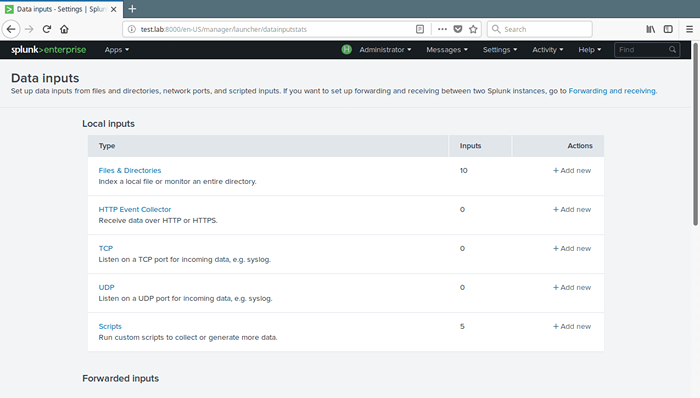

Surveiller les rapports de source de données 16. Pour afficher toutes vos entrées de données, accédez à Paramètres → Données → Entrées de données. Puis cliquez sur le type que vous souhaitez afficher par exemple Fichiers et répertoires.

Entrées de données Splunk

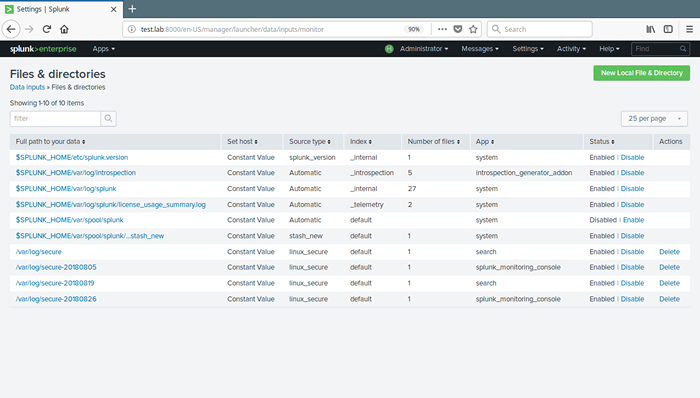

Entrées de données Splunk  Afficher toutes les entrées de données

Afficher toutes les entrées de données 17. Voici des commandes supplémentaires pour gérer (redémarrer ou arrêter) le démon splunk.

# / opt / splunk / bin /./ redémarrage de splunk # / opt / splunk / bin /./ Splunk Stop

À partir de maintenant, vous pouvez ajouter plus de sources de données (locale ou distante en utilisant Splunk Awardor), explorez vos données et / ou installer des applications Splunk pour améliorer sa fonctionnalité par défaut. Vous pouvez en faire plus en lisant la documentation Splunk fournie sur le site officiel.

Page d'accueil de Splunk: https: // www.sabot.com /

C'est tout pour le moment! Sabot est un logiciel de gestion des journaux d'entreprise puissant, robuste et entièrement intégré, en temps réel. Dans cet article, nous avons montré comment installer la dernière version de Splunk Log Analyzer sur CentOS 7. Si vous avez des questions ou des pensées à partager, utilisez le formulaire de commentaire ci-dessous pour nous joindre.

- « Comment installer la carte Web Roundcube sur Centos / Rhel 8/7

- Comment créer votre propre serveur VPN IPSec dans Linux »