Comment scrutant des rootkits, des déambulations et des exploits à l'aide de «Rootkit Hunter» dans Linux

- 4709

- 1051

- Mohamed Brunet

Les gars, si vous êtes un lecteur régulier de Tecmint.com vous remarquerez qu'il s'agit de notre troisième article sur les outils de sécurité. Dans nos deux articles précédents, nous vous avons donné tous les conseils sur la façon de sécuriser Apache et Systèmes Linux depuis Malware, Dos, et DDOS Attaques à l'aide de mod_security et mod_evasive et LMD (Linux Malware Detect).

Encore une fois, nous sommes là pour introduire un nouvel outil de sécurité appelé Rkhunter (ROOTKIT HUNTER). Cet article vous guidera sur une manière d'installer et de configurer RKH (ROOTKIT HUNTER) dans les systèmes Linux à l'aide du code source.

ROOTKIT HUNTER - SCANS SYSTÈMES LINUX POUR ROOTKITS, BACKDOORS ET EXPLOIGNES LOCALES

ROOTKIT HUNTER - SCANS SYSTÈMES LINUX POUR ROOTKITS, BACKDOORS ET EXPLOIGNES LOCALES Qu'est-ce que rkhunter?

Rkhunter (ROOTKIT HUNTER) est un outil de scanner basé sur UNIX / Linux open source pour les systèmes Linux publiés sous GPL qui scanne les portes bordées, rootkits et exploits locaux sur vos systèmes.

Il analyse les fichiers cachés, les mauvaises autorisations définies sur les binaires, les chaînes suspectes dans le noyau, etc. Pour en savoir plus sur Rkhunter et ses fonctionnalités, visitez http: // rkhunter.sourceforge.filet/.

Installez Rootkit Hunter Scanner dans Linux Systems

Étape 1: Téléchargement rkhunter

Tout d'abord, téléchargez la dernière version stable du Rkhunter outil en allant à http: // rkhunter.sourceforge.net / ou utiliser ce qui est ci-dessous Wget commande pour le télécharger sur vos systèmes.

# cd / tmp # wget http: // téléchargements.sourceforge.net / project / rkhunter / rkhunter / 1.4.6 / rkhunter-1.4.6.le goudron.gz

Étape 2: Installation de rkhunter

Une fois que vous avez téléchargé la dernière version, exécutez les commandes suivantes en tant que racine Utilisateur pour l'installer.

# TAR -XVF RKHUNTER-1.4.6.le goudron.gz # cd rkhunter-1.4.6 # ./ installateur.sh --fait par défaut - install

Échantillon de sortie

Vérification du système pour: ROOTKIT HUNTER INSTALLER Fichiers: Found une commande de téléchargement de fichiers Web: WGET Found Démarrage Installation: Vérification du répertoire d'installation "/ usr / local": il existe et est écrivable. Vérification des répertoires d'installation: répertoire / usr / local / share / doc / rkhunter-1.4.2: Création: OK Directory / USR / Local / Share / Man / Man8: existe et est écrivable. Répertoire / etc: existe et est écrit. Répertoire / usr / local / bin: existe et est écrivable. Répertoire / usr / local / lib64: existe et est écrit. Répertoire / var / lib: existe et est écrivable. Répertoire / usr / local / lib64 / rkhunter / scripts: Création: ok répertoire / var / lib / rkhunter / db: création: ok répertoire / var / lib / rkhunter / tmp: création: ok répertoire / var / lib / rkhunter / db / i18n: Création: OK Directory / var / lib / rkhunter / db / signatures: Création: OK Installation de Check_Modules.PL: OK Installation de Filehashsha.PL: OK Installation de statistiques.PL: OK Installation de ReadLink.SH: OK Installation de porte-creux.dat: ok installer des miroirs.dat: ok installer des programmes_bad.dat: ok installer Suspscan.dat: ok installer rkhunter.8: OK Installation de remerciements: OK Installation de changelog: OK Installation FAQ: OK Installation Licence: OK Installation de ReadMe: OK Installation de fichiers de support de langue: OK Installation de signatures Clamav: OK Installation de Rkhunter: OK Installation de RKHunter.conf: ok installation complète

Étape 3: Mise à jour de rkhunter

Courir le RKH Mise à jour pour remplir les propriétés de la base de données en exécutant la commande suivante.

# / usr / local / bin / rkhunter - update # / usr / local / bin / rkhunter --propupd

Échantillon de sortie

[ROOTKIT HUNTER Version 1.4.6] Vérification des fichiers de données RKHunter… Vérification des miroirs de fichier.dat [mis à jour] vérification des programmes de fichiers_bad.dat [pas de mise à jour] Vérification du fichier BackDoorports.dat [pas de mise à jour] Vérification du fichier Suspscan.dat [pas de mise à jour] Vérification du fichier i18n / cn [pas de mise à jour] Vérification du fichier i18n / de [pas de mise à jour] Vérification du fichier i18n / en [pas de mise à jour] Vérification du fichier i18n / tr [No Update] Vérification du fichier i18n / tr.UTF8 [Aucune mise à jour] Vérification du fichier i18n / zh [Aucune mise à jour] Vérification du fichier i18n / zh.UTF8 [Aucune mise à jour] Vérification du fichier i18n / ja [pas de mise à jour] Fichier créé: recherché 177 fichiers, trouvé 131, hachages manquants 1

Étape 4: Définition des alertes cronjob et e-mail

Créer un fichier appelé rkhunter.shot sous / etc / cron.quotidien/, qui analyse ensuite votre système de fichiers tous les jours et envoie des notifications par e-mail à votre identifiant de messagerie. Créez le fichier suivant à l'aide de votre éditeur préféré.

# vi / etc / cron.quotidien / rkhunter.shot

Ajoutez les lignes de code suivantes et remplacez «VosTervernamehere" avec votre "Nom du serveur" et "[Protégé par e-mail]" avec votre "Identifiant de messagerie".

#!/ bin / sh (/ usr / local / bin / rkhunter --versioncheck / usr / local / bin / rkhunter - update / usr / local / bin / rkhunter --cronjob --report-warnings-only) | / bin / courrier -s rkhunter quotidien (Putyourservernamehere)) ' [Protégé par e-mail]

Définissez l'autorisation d'exécution sur le fichier.

# chmod 755 / etc / cron.quotidien / rkhunter.shot

Étape 5: Analyse manuelle et utilisation

Pour scanner l'ensemble du système de fichiers, exécutez le Rkhunter En tant qu'utilisateur root.

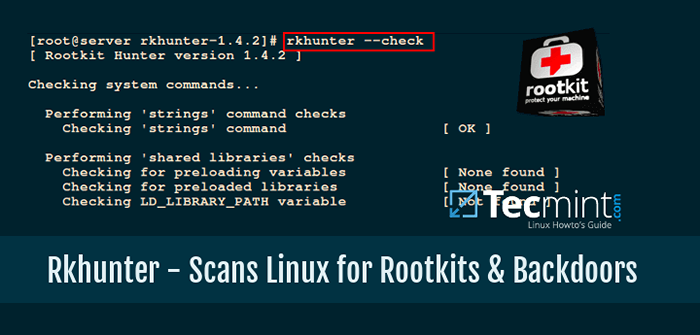

# rkhunter --check

Échantillon de sortie

[ROOTKIT HUNTER Version 1.4.6] Vérification des commandes du système… Exécution de commandes «chaînes» vérifie la commande de «chaînes» [ok] la réalisation de «bibliothèques partagées» vérifie les variables de préchargement [aucune] Vérification des bibliothèques préchargées [aucune] Vérification LD_LIBRARY_PAT Propriétés de fichiers Vérifiez la vérification des prérequis [ok] / usr / local / bin / rkhunter [ok] / usr / sbin / addUser [ok] / usr / sbin / chkconfig [ok] / usr / sbin / chroot [ok] / usr / SBIN / DEPMOD [OK] / USR / SBIN / FSCK [OK] / USR / SBIN / FUSER [OK] / USR / SBIN / GROUPADD [OK] / USR / SBIN / GROUPDEL [OK] / USR / SBIN / GROUPMOD [OK ] / usr / sbin / grpck [ok] / usr / sbin / ifconfig [ok] / usr / sbin / ifdown [avertissement] / usr / sbin / ifup [avertissement] / usr / sbin / init [ok] / usr / sbin / insmod [ok] / usr / sbin / ip [ok] / usr / sbin / lsmod [ok] / usr / sbin / lsof [ok] / usr / sbin / modinfo [ok] / usr / sbin / modprobe [ok] / usr / sbin / nologin [ok]/ usr / sbin / pwck [ok] / usr / sbin / rmmod [ok] / usr / sbin / itiné SESTATUS [OK] / USR / SBIN / SSHD [OK] / USR / SBIN / SULOGIN [OK] / USR / SBIN / SYSCTL [OK] / USR / SBIN / TCPD [OK] / USR / SBIN / USERADD [OK] / usr / sbin / userDel [ok] / usr / sbin / usermod [ok]… [appuyez sur pour continuer] à vérifier les rootkits… effectuer une vérification des fichiers et répertoires rootkit connus 55808 Trojan -Variante A [non trouvé] Adm Worm [non trouvé] ajakit rootkit [non trouvé] adore rootkit [non trouvé] kit apa [non trouvé]… [Appuyez sur pour continuer] effectuer des vérifications de rootkit supplémentaires. Fichiers et répertoires rootkit [Aucun trouvé] Vérification des chaînes RootKit possibles [Aucune trouvée]… [Appuyez sur pour continuer] Vérifier le réseau… Effectuer des vérifications sur les ports du réseau Vérification des ports de porte détromac Fichier de configuration SSH [Found] Vérification si l'accès racine SSH est autorisé [avertissement] Vérifier si le protocole SSH V1 est autorisé [AVERTIS La journalisation est autorisée [pas autorisée]… Résumé des vérifications du système ==================== FichierPropriétés Vérices… Fichiers vérifiés: 137 Fichiers suspects: 6 ROOTKIT CHECKS… ROOTKITS COMPRÉE: 383 ROOTKITS ROOTS POSSIBLES: 0 Applications CHECKS… Applications Vérifié: 5 Applications suspectes: 2 Les vérifications du système ont pris: 5 minutes et 38 secondes Fichier journal: / var / log / rkhunter.Un ou plusieurs avertissements ont été trouvés lors de la vérification du système. Veuillez vérifier le fichier journal (/ var / log / rkhunter.enregistrer)

La commande ci-dessus génère un fichier journal sous / var / log / rkhunter.enregistrer avec les résultats de chèque fabriqués par Rkhunter.

# CAT / VAR / LOG / RKHUNTER.enregistrer

Échantillon de sortie

[11:21:04] Exécution de Rootkit Hunter Version 1.4.6 sur Tecmint [11:21:04] [11:21:04] Info: La date de début est lun 21 décembre 11:21:04 IST 2020 [11:21:04] [11:21:04] Vérifier le fichier de configuration du fichier de configuration et options de ligne de commande… [11:21:04] Info: Le système d'exploitation détecté est «Linux» [11:21:04] Info: Found O / S Nom: Fedora Release 33 (Trente-trois) [11:21:04 ] Info: la ligne de commande est / usr / local / bin / rkhunter --check [11:21:04] Info: Environment Shell est / bin / bash; Rkhunter utilise Bash [11:21:04] Info: Utilisation du fichier de configuration '/ etc / rkhunter.Conf '[11:21:04] Info: Le répertoire d'installation est' / usr / local '[11:21:04] Info: Utilisation du langage' en '[11:21:04] Info: Utilisation' / var / lib / rkhunter / db 'comme répertoire de base de données [11:21:04] Info: Utilisation' / usr / local / lib64 / rkhunter / scripts 'comme répertoire de script de support [11:21:04] Info: en utilisant' / usr / local / sbin / usr / local / bin / usr / sbin / usr / bin / bin / sbin / usr / libexec / usr / local / libexec 'comme répertoires de commande [11:21:04] / rkhunter / tmp 'en tant que répertoire temporaire [11:21:04] Info: pas d'adresse par courrier configurée [11:21:04] Info: x sera automatiquement détecté [11:21:04] Info: trouvé La commande 'Basename': / usr / bin / basename [11:21:04] info: a trouvé la commande 'diff': / usr / bin / diff [11:21:04] info: a trouvé la commande 'dirname': / usr / bin / dirname [11:21:04] info: a trouvé la commande 'file': / usr / bin / file [11:21:04] info: a trouvé la commande 'find': / usr / bin / find [11:21:04] Info: a trouvé la commande 'ifconfig': / usr / sbin / ifconfig [11:21:04] info: a trouvé la commande 'ip': / usr / sbin / ip [11:21:04] info: a trouvé le Commande 'ipcs': / usr / bin / ipcs [11:21:04] info: a trouvé la commande 'LDD': / usr / bin / ldd [11:21:04] info: a trouvé la commande 'lsattr': / USR / BIN / LSATTR…

Pour plus d'informations et d'options, veuillez exécuter la commande suivante.

# rkhunter - help

Si vous avez aimé cet article, le partage est la bonne façon de dire merci.

- « Installez le dernier client de messagerie «Thunderbird» dans les systèmes Linux

- Comment migrer l'installation de Centos 8 vers Centos Stream »