Comment sécuriser Apache avec Free Let's Encrypt Certificat SSL sur Ubuntu et Debian

- 4662

- 1116

- Zoe Dupuis

Vous avez un nom de domaine nouvellement enregistré et votre serveur Web fonctionne avec un Certificat auto-signé SSL émis par vous qui provoque des maux de tête pour vos clients pendant qu'ils visitent le domaine en raison des erreurs générées par le certificat? Vous avez un budget limité et vous ne pouvez pas vous permettre d'acheter un certificat délivré par un CA de confiance? Lorsque cela est Escryptons Le logiciel entre en scène et sauve la journée.

Si vous cherchez à installer Escryptons pour Apache ou Nginx sur Rhel, Centos, Feutre ou Ubuntu et Debian, Suivez ces guides ci-dessous:

Configuration, cryptons pour sécuriser Apache sur Rhel et Centos 7/6

Configuration, cryptons pour sécuriser Nginx sur Ubuntu et Debian

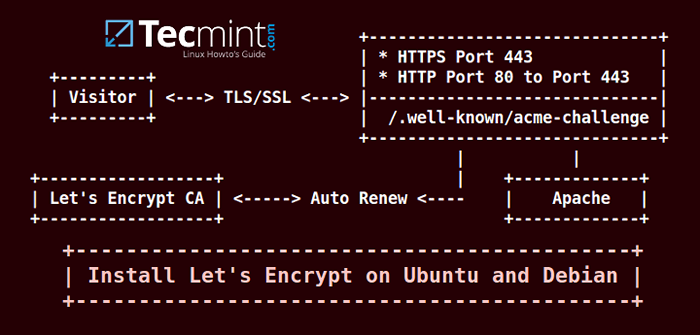

Escryptons est un Autorité de certification (Californie) qui vous facilite l'acquisition de gratuitement SSL / TLS Certificats nécessaires pour que votre serveur s'exécute en toute sécurité, en faisant une expérience de navigation fluide pour vos utilisateurs, sans aucune erreur.

Test de l'échantillon d'environnement

Sécuriser Apache avec Let's Encrypt Certificat SSL sur Debian et Ubuntu

Sécuriser Apache avec Let's Encrypt Certificat SSL sur Debian et Ubuntu Toutes les étapes requises pour générer un certificat sont, principalement, automatisées pour Apache serveur Web. Cependant, malgré votre logiciel de serveur Web, certaines étapes doivent être effectuées manuellement et les certificats doivent être installés manuellement, en particulier au cas où le contenu de votre site Web est servi par Nginx démon.

Ce tutoriel vous guidera sur la façon dont vous pouvez installer Escryptons logiciel sur Ubuntu ou Debian, Générez et obtenez un certificat gratuit pour votre domaine et comment vous pouvez installer manuellement le certificat dans Apache et Nginx webserVers.

Exigences

- Un nom de domaine enregistré public avec valide

UNEnregistrements pour pointer de l'adresse IP externe de votre serveur. Dans le cas où votre serveur est à l'origine d'un pare-feu, prenez les mesures nécessaires pour vous assurer que votre serveur est accessible à l'échelle de la parole à partir d'Internet en ajoutant des règles de port de port du côté du routeur. - Le serveur Web Apache installé avec le module SSL activé et l'hébergement virtuel activé, au cas où vous hébergez plusieurs domaines ou sous-domaines.

Étape 1: Installez Apache et activer le module SSL

1. Si vous n'avez pas le serveur Web Apache déjà installé sur votre machine, Issuez la commande suivante pour installer Apache Daemon.

$ sudo apt-get install apache2

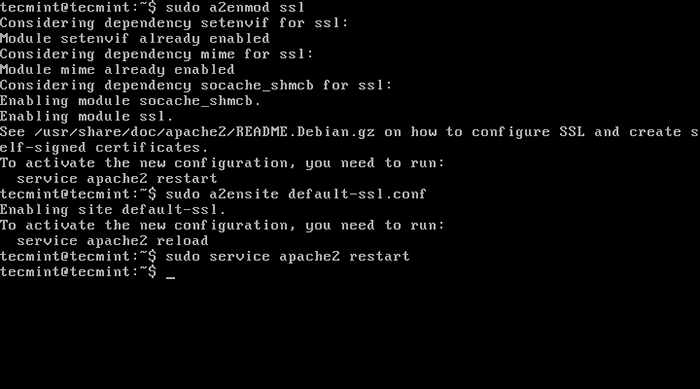

2. Activation du module SSL pour le serveur Web Apache sur Ubuntu ou Debian C'est assez simple. Activer le module SSL et activer l'hôte virtuel SSL par défaut Apache en émettant les commandes ci-dessous:

$ sudo a2enmod ssl $ sudo a2ensite default-ssl.Conf $ sudo Service apache2 redémarrer ou $ sudo systemctl redémarrer apache2.service

Activer le module SSL actif apache

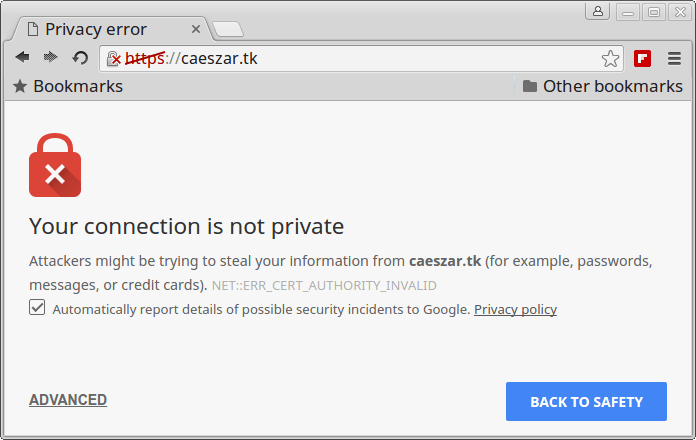

Activer le module SSL actif apache Les visiteurs peuvent désormais accéder à votre nom de domaine via Https protocole. Cependant, parce que le certificat auto-signé de votre serveur n'est pas délivré par une autorité de certificat de confiance, une alerte d'erreur serait affichée sur leurs navigateurs comme illustré sur l'image ci-dessous.

https: // yourDomain.com

Vérifiez le cryptage SSL sur le site Web

Vérifiez le cryptage SSL sur le site Web Étape 2: Installer gratuitement Client, Crypt Client

3. Pour installer Escryptons logiciel sur votre serveur, vous devez avoir git Package installé sur votre système. Émettez la commande suivante pour installer git logiciel:

$ sudo apt-get -y install git

4. Ensuite, choisissez un répertoire dans votre hiérarchie système où vous souhaitez cloner Escryptons référentiel GIT. Dans ce tutoriel, nous utiliserons / usr / local / Répertoire comme chemin d'installation pour Let's Encrypt.

Basculer vers / usr / local Répertoire et installation LetSenCrypt Client en émettant les commandes suivantes:

$ cd / usr / local $ sudo git clone https: // github.com / lesencrypt / lesencrypt

Étape 4: Générez un certificat SSL pour Apache

5. Le processus d'obtention d'un certificat SSL pour Apache est automatisé grâce au plugin Apache. Générer le certificat en émettant la commande suivante par rapport à votre nom de domaine. Fournissez votre nom de domaine en tant que paramètre au -d drapeau.

$ cd / usr / local / lesencrypt $ sudo ./ LETSENCRYPT-AUTO --APACHE -D YOT_DOMAIN.TLD

Par exemple, si vous avez besoin du certificat pour fonctionner sur plusieurs domaines ou sous-domaines, ajoutez-les tous en utilisant le -d Indicateur pour chaque enregistrement DNS supplémentaire valide après le nom de domaine de base.

$ sudo ./ LETSENCRYPT-AUTO --APACHE -D YOT_DOMAIN.tld -d www. ton domaine.TLD

6. Convenir à la licence, entrez une adresse e-mail pour la récupération et choisissez si les clients peuvent parcourir votre domaine en utilisant les deux protocoles HTTP (sécurisés et sans sécurité) ou rediriger toutes les demandes non sécurisées à HTTPS.

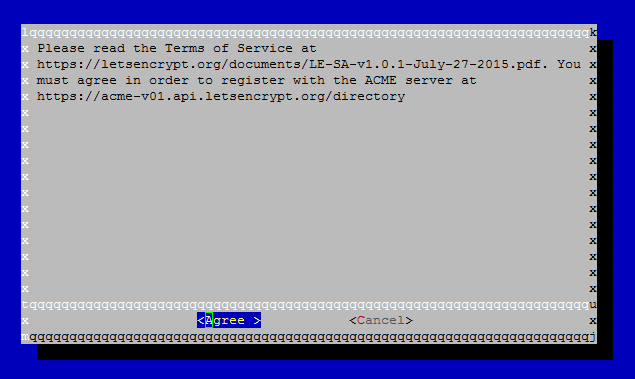

Accepter l'accord de linge

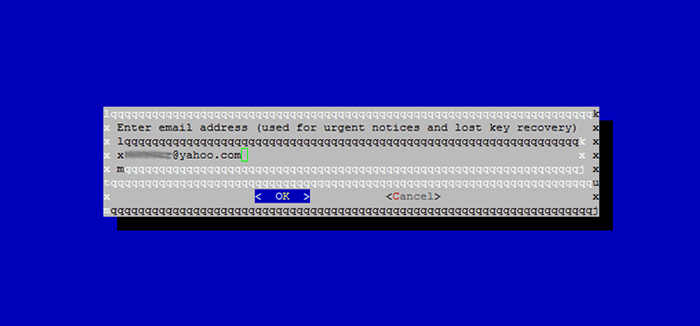

Accepter l'accord de linge  Entrer l'adresse e-mail

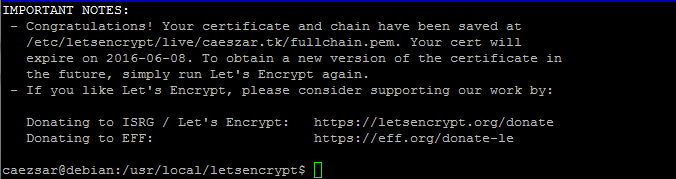

Entrer l'adresse e-mail 7. Une fois le processus d'installation terminé avec succès, un message de félicitations s'affiche sur votre console vous informant de la date d'expiration et de la façon dont vous pouvez tester la configuration comme illustré sur les captures d'écran ci-dessous.

LETSENCRYPRY FINITION D'INSTALLATION

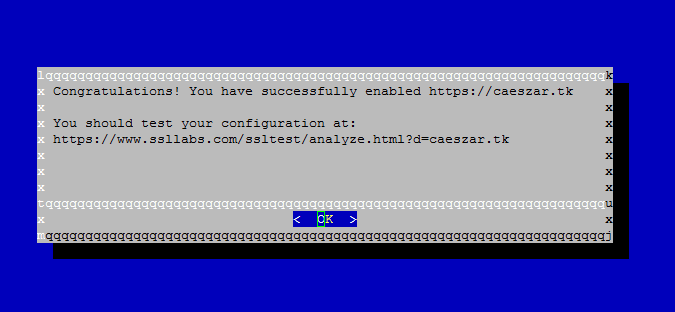

LETSENCRYPRY FINITION D'INSTALLATION  LetSencrypt activé sur le site Web

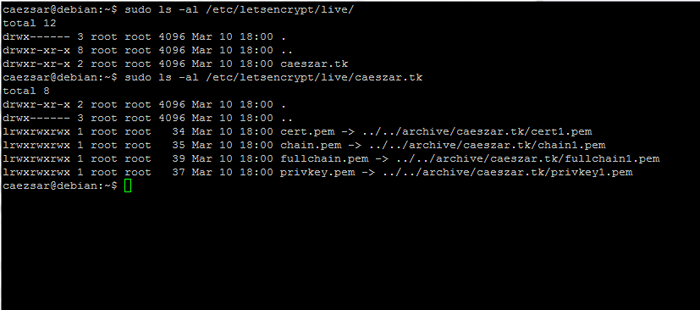

LetSencrypt activé sur le site Web Vous devriez maintenant pouvoir trouver vos fichiers de certificat à / etc / lesencrypt / live Répertoire avec une liste de répertoires simples.

$ sudo ls / etc / lesencrypt / live

Certificats SSL LETSENCRYPT

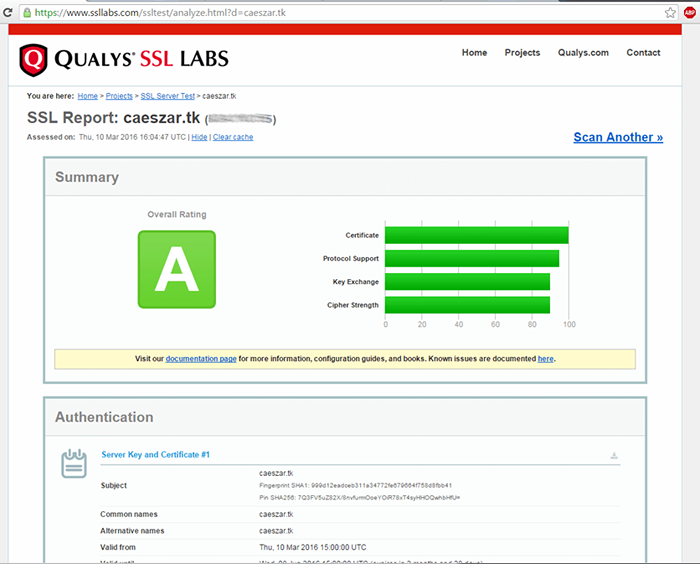

Certificats SSL LETSENCRYPT 8. Enfin, pour vérifier l'état de votre certificat SSL, visitez le lien suivant. Remplacer le nom de domaine en conséquence.

https: // www.sllabs.com / ssltest / analyser.html?d =ton domaine.TLD&dernier

Vérifiez le certificat SSL LETSECCRYPT sur le site Web

Vérifiez le certificat SSL LETSECCRYPT sur le site Web De plus, les visiteurs peuvent désormais accéder à votre nom de domaine en utilisant le protocole HTTPS sans aucune erreur apparaissant dans leurs navigateurs Web.

Étape 4: Auto Renew permet de crypter les certificats

9. Par défaut, les certificats délivrés par Escryptons l'autorité est valable pendant 90 jours. Afin de renouveler le certificat avant la date d'expiration, vous devez réexécuter manuellement le client en utilisant les drapeaux et les paramètres exacts comme précédemment.

$ sudo ./ LETSENCRYPT-AUTO --APACHE -D YOT_DOMAIN.TLD

Ou dans le cas de plusieurs sous-domaines:

$ sudo ./ LETSENCRYPT-AUTO --APACHE -D YOT_DOMAIN.tld -d www. ton domaine.TLD

dix. Le processus de renouvellement du certificat peut être automatisé pour s'exécuter en moins de 30 jours avant la date d'expiration en utilisant le calendrier Linux Cron Daemon.

$ sudo crontab -e

Ajoutez la commande suivante à la fin du fichier Crontab en utilisant une seule ligne:

0 1 1 * / 2 * CD / USR / LOCAL / LETSENCRYPT && ./ LetSencrypt-Auto Certonly --Apache --renew-by-Default - APACHE -D Domaine.tld >> / var / log / domaine.TLD-Renwing.journal 2> & 1

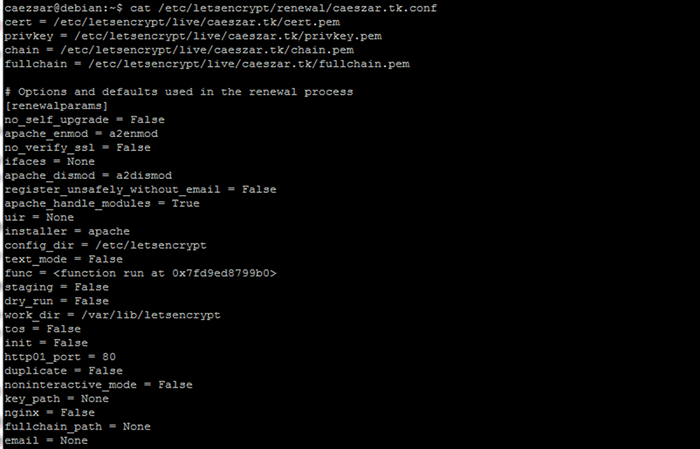

11. Les détails de votre fichier de configuration de domaine de renouvellement pour le logiciel de Let's Encrypt peuvent être trouvés dans / etc / lesencrypt / renouvellement / annuaire.

$ cat / etc / letsencrypt / renouvellement / Caeszar.tk.confli

LETSENCRYPT CONFIGURATION DE RÉNÉBIRATION DES DOMAINES SSL

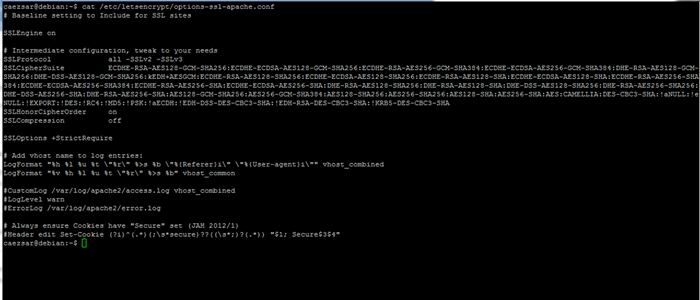

LETSENCRYPT CONFIGURATION DE RÉNÉBIRATION DES DOMAINES SSL Vous devez également vérifier le fichier / etc / LetSencrypt / Options-SSL-APACHE.confli Pour afficher le fichier de configuration SSL nouvellement pour Apache Webserver.

Vérifiez la configuration de la configuration SSL de LETSENCRYPT

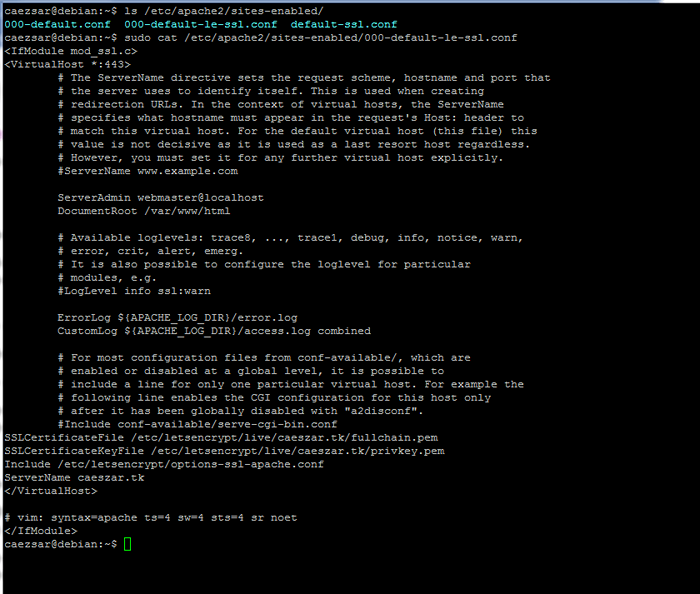

Vérifiez la configuration de la configuration SSL de LETSENCRYPT 12. En outre, le plugin APCACE Crypt modifie certains fichiers dans votre configuration de serveur Web. Afin de vérifier quels fichiers avaient été modifiés, énumérez le contenu de / etc / apache2 / sites compatible annuaire.

# ls / etc / apache2 / sites-compatible / # sudo chat / etc / apache2 / sites-compatible / 000-default-le-ssl.confli

Vérifier la configuration d'Apache

Vérifier la configuration d'Apache C'est tout pour le moment! Dans la prochaine série de tutoriels, discutera de la façon dont vous pouvez obtenir et installer un Escryptons certificat pour Nginx serveur Web sur Ubuntu et Debian et sur Centos aussi.

- « Comment configurer le certificat SSL gratuit pour Apache sur Debian 10

- Comment installer redis sur Ubuntu »