Comment sécuriser les connexions SSH avec le port de port sur les centos Linux

- 1113

- 276

- Victor Charpentier

Coup de port est une technique utilisée pour sécuriser les connexions ou l'accès au port à partir des utilisateurs indésirables. En utilisant cette technique, nous maintenons un ou plusieurs ports configurés précédemment fermés et ceux-ci ne seront ouverts qu'à l'aide d'une séquence de demandes à un certain nombre de ports .

Pour donner un exemple, si nous configurons l'accès à faire un coup de port au port 50, ce port ne sera ouvert que lorsque nous ferons des demandes aux ports 1000,2500,3000 dans cet ordre, ce qui nous a terminé, une fois que nous terminerons correctement la séquence, le pare-feu s'ouvrira Le port qui était auparavant fermé.Avec cela, nous ajoutons un autre niveau de sécurité à certains types de connexions à notre serveur.

Le client peut effectuer le port de port à l'aide de NMAP, Telnet ou un outil à ces fins.

Sécarons les connexions SSH en utilisant cette méthode sur un serveur exécutant Linux CentOS . Suivez les étapes ci-dessous comme racine.

Installer des conditions préalables

Installez les packages de bibliothèque LibPCAP comme exigence de Knock-Server

# yum install libpcap *

Installer le package Knock Server

Télécharger et installer le package RPM Knock-Server

# wget http: // li.nux.RO / Download / Nux / Misc / El6 / I386 / Knock-Server-0.5-7.EL6.nux.i686.RPM # RPM -IVH Knock-Server-0.5-7.EL6.nux.i686.RPM

Avant de configurer le démon Knockd, nous devons créer une règle iptable, le dépôt de toutes les connexions au port SSH, dans ce cas, nous utiliserons la valeur par défaut (22).

# iptables -a entrée -p tcp --dport 22 -j Drop # Service iptables Enregistrer

[Remarque: Ne pas utiliser ci-dessous la commande vous êtes connecté avec SSH à Server, il supprimera votre connexion actuelle]

OK, nous pouvons maintenant configurer notre démon Knockd afin que le port SSH s'ouvre après une séquence de coups de port correcte. Modifier le fichier de configuration de Knockd Ajouter des valeurs suivantes

# vi / etc / knockd.confli

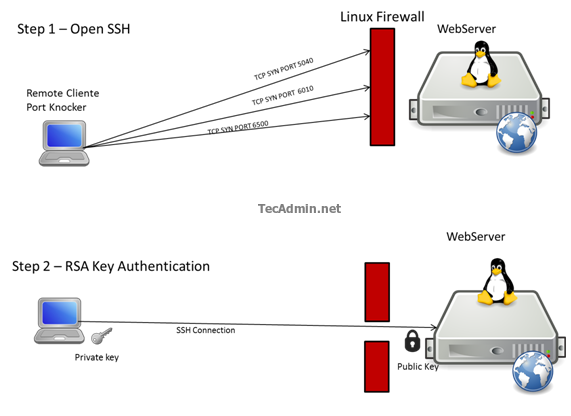

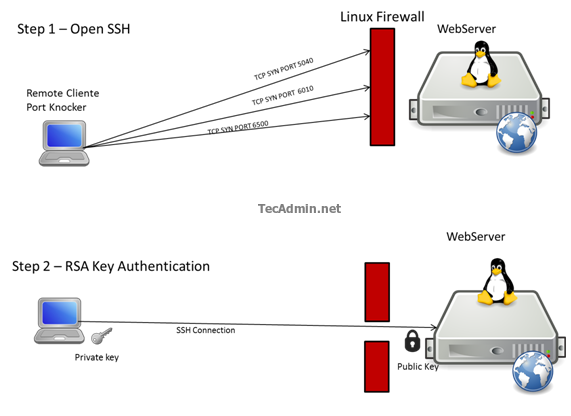

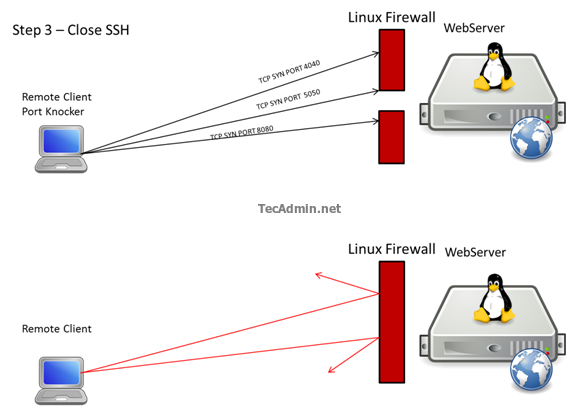

[Options] logfile = / var / log / knockd.Log [openssh] séquence = 5040,6010,6500 seq_timeout = 30 tcpflags = syn start_command = / sbin / iptables -i input -s% ip% -p tcp --dport 22 -j accepter [closessh] séquence = 4040.5050, 8080 seq_timeout = 30 command = / sbin / iptables -d entrée -s% ip% -p tcp --dport 22 -j accepter tcpflags = syn

Enregistrer le fichier et arrêter (: wq!)

Enfin démarrer le service Knockd

# Service Knockd Start

Comment utiliser le port de port de port de port

Ici pour ouvrir le port SSH, nous allons frapper les ports 5040 6010 6500 et lorsque la séquence sera terminée correctement, il exécutera une commande qui ajoutera une règle dans le pare-feu pour permettre la connexion à notre serveur Linux via le port 22 . Nous avons une autre directive pour fermer le port, coupant les ports 4040 5050 8080 Il exécutera une commande qui supprimera la règle du pare-feu qui nous a permis de faire la connexion via SSH.

Pour frapper les ports, vous pouvez utiliser l'outil NMAP ou Telnet comme suivant. Pour cet exemple, nous utilisons NMAP.

Pour ouvrir la connexion SSH

# NMAP -P 5040 Server-IP # NMAP -P 6010 Server-IP # NMAP -P 6500 Server-IP

Pour fermer la connexion

# NMAP -P 4040 Server-IP # NMAP -P 5050 Server-IP # NMAP -P 8080 Server-IP

Si nous voyons le journal knockd, nous aurons quelque chose comme ça

# queue / var / log / knockd.journal [2014-04-10 05:20] 192.168.1.184: OpenSSH: Stage 1 [2014-04-10 05:21] 192.168.1.184: OpenSSH: Stage 2 [2014-04-10 05:21] 192.168.1.184: OpenSSH: Stage 3 [2014-04-10 05:21] 192.168.1.184: OpenSSH: Open Sesame [2014-04-10 05:21] OpenSSH: Running Command: / sbin / iptables -i entrée -s 192.168.1.184 -p TCP --DPORT 22 -J Accepter

Je vais montrer un peu plus graphique .

Ceci est une brève représentation du processus, y compris l'authentification avec des clés RSA.

Ici, nous avons nos connexions distantes avec un bon niveau de sécurité et nous combinons avec l'authentification RSA, nous avons durci la connexion encore plus. Nous pouvons utiliser cette méthode pour sécuriser tout type de connexions à notre serveur Linux. Pour en savoir plus sur Visitez http: // www.zéroflux.org / projets / coup

- « Comment sauvegarder les crontabs de tous les utilisateurs sur Centos, Rhel, Ubuntu & Dabian

- Comment configurer S3CMD dans Windows et gérer les seaux S3 »