Comment définir les autorisations de répertoire SSH correctes dans Linux

- 3890

- 740

- Lucas Bernard

Pour que SSH fonctionne bien, il nécessite des autorisations correctes sur le ~ /.ssh ou / home / nom d'utilisateur /.ssh Répertoire: l'emplacement par défaut pour tous les fichiers de configuration SSH et d'authentification spécifiques à l'utilisateur. Les autorisations recommandées sont lire / écrire / exécuter pour l'utilisateur, et ne doit pas être accessible par groupe et autres.

Outre, ssh exige également que les fichiers du répertoire soient lire écrire autorisation pour l'utilisateur et ne pas être accessible par d'autres. Sinon, un utilisateur peut rencontrer l'erreur suivante:

Authentification refusée: mauvaise propriété ou modes pour le répertoire

Ce guide explique comment définir les autorisations correctes sur le .ssh Répertoire et les fichiers stockés dedans, sur les systèmes Linux.

Définir les autorisations de répertoire SSH correctes dans Linux

Si vous rencontrez jamais l'erreur ci-dessus, vous pouvez définir des autorisations de répertoire SSH correctes sur le .ssh répertoire utilisant le chod commande.

# chmod u + rwx, go-rwx ~ /.ssh ou # chmod 0700 ~ /.ssh

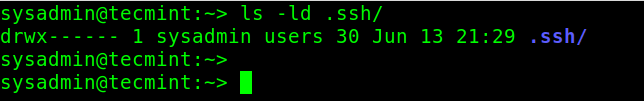

Pour vérifier les autorisations sur le ~ /.ssh répertoire, utilisez la commande LS avec le -l et -d drapeaux, comme ainsi:

# ls -ld .ssh /

Vérifiez les autorisations sur le répertoire SSH

Vérifiez les autorisations sur le répertoire SSH Voici quelques-uns des fichiers que vous trouverez dans le ~ /.ssh annuaire:

- Fichier de clés privés (e.g id_rsa) - La clé privée pour l'authentification, qui contient des informations très sensibles, il doit donc avoir des autorisations de lecture et d'écriture pour le propriétaire et ne pas être accessibles par groupe et autres, sinon, SSH refusera de se connecter.

- Clé publique (e.g .fichier de pub) - La clé publique pour l'authentification, qui contient également des informations sensibles, il devrait donc avoir des autorisations de lecture et d'écriture pour le propriétaire, l'autorisation en lecture seule par groupe et autres.

- autorisé_keys - Contient la liste des clés publiques qui peuvent être utilisées pour se connecter en tant que cet utilisateur. Il n'est pas très sensible mais devrait avoir des autorisations de lecture et d'écriture pour le propriétaire et ne pas être accessible par groupe et autres.

- connu_hosts - Stocke une liste de clés hôtes pour tous les hôtes auxquels l'utilisateur SSH s'est connecté. Il aurait dû lire et écrire des autorisations pour le propriétaire et ne pas être accessible par des groupes et autres.

- configurer - un fichier de configuration par utilisateur et devrait avoir des autorisations de lecture et d'écriture pour le propriétaire et ne doit pas être accessible par groupe et autres.

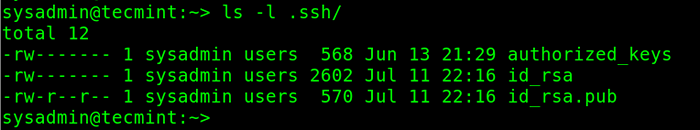

Par défaut, les fichiers sous le ~ /.ssh Le répertoire est créé avec l'ensemble des autorisations correctes. Pour vérifier leurs autorisations, exécutez la commande suivante dans votre répertoire domestique:

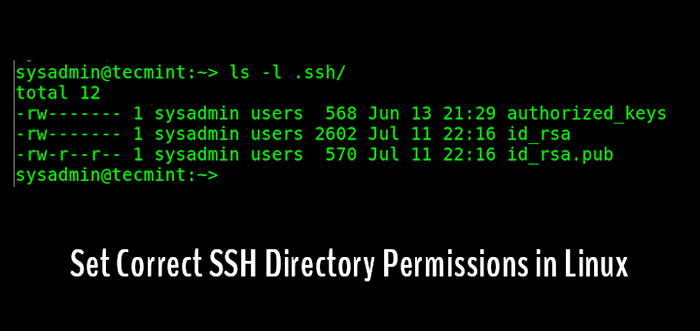

# ls -l .ssh /

Vérifiez les autorisations de fichiers sur le répertoire SSH

Vérifiez les autorisations de fichiers sur le répertoire SSH Si SSH se plaint de mauvaises autorisations sur l'un des fichiers ci-dessus, vous pouvez définir les autorisations correctes pour l'un des fichiers comme celui-ci:

# chmod u + rw, go-rwx .ssh / id_rsa # chmod u + rw, go-rwx .ssh / id_rsa.pub # chmod u + rw, go-rwx .ssh / autorisé_keys # chmod u + rw, go-rwx .ssh / connu_hosts # chmod u + rw, go-rwx .ssh / config ou # chmod 600 .ssh / id_rsa # chmod 600 .ssh / id_rsa.pub # chmod 600 .SSH / AUTORISE_KEYS # CHMOD 600 .ssh / connu_hosts # chmod 600 .ssh / config

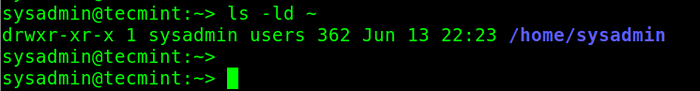

De plus, le répertoire domestique d'un utilisateur ne doit pas être inscrit par le groupe ou d'autres, comme le montre la capture d'écran suivante.

# ls -ld ~

Vérifiez les autorisations sur le répertoire utilisateur

Vérifiez les autorisations sur le répertoire utilisateur Pour supprimer les autorisations d'écriture pour le groupe et autres sur le répertoire domestique, exécutez cette commande:

# chmod go-w ~ ou # chmod 755 ~

Vous aimerez peut-être également lire les articles liés à SSH suivants:

- Comment sécuriser et durcir le serveur OpenSSH

- 5 meilleurs serveurs OpenSSH meilleures pratiques de sécurité

- Comment configurer la connexion sans mot de passe SSH dans Linux [3 étapes faciles]

- Comment bloquer les attaques de force brute SSH à l'aide de sshguard

- Comment utiliser le coup de port pour sécuriser le service SSH dans Linux

- Comment changer le port SSH dans Linux

C'est tout pour le moment! Utilisez la section des commentaires ci-dessous pour poser des questions ou ajouter vos réflexions à ce sujet.

- « IPTRAF-NG - Un outil de surveillance du réseau basé sur la console

- Linux Lite - Une distribution basée sur Ubuntu pour Linux Newbies »