Comment configurer le serveur de journalisation centralisé à l'aide de RSYSLOG

- 2575

- 76

- Romain Martinez

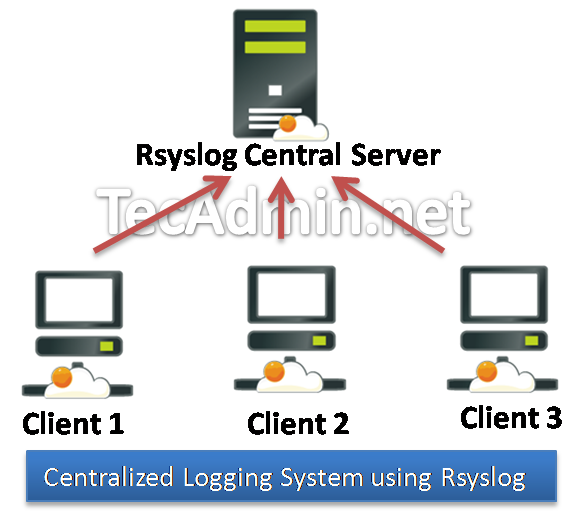

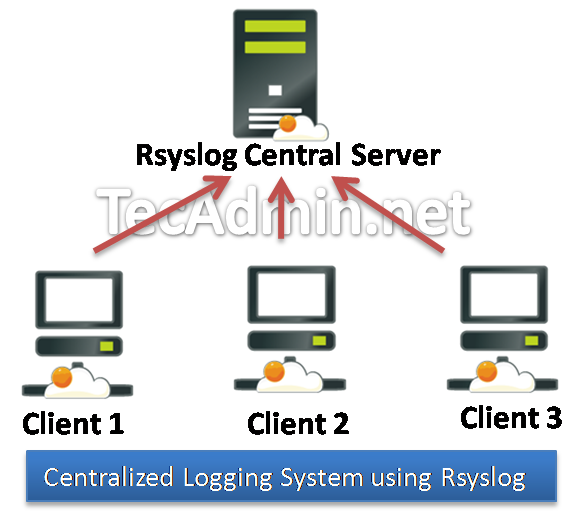

Rsyslog Le serveur de journalisation est-il utilisé dans les systèmes Linux. C'est une version améliorée de Syslog. RSYSLOG prend également en charge les bases de données ( Mysql, postgresql ) pour stocker des journaux. C'est le serveur de journalisation par défaut utilisé à partir de CentOS / RHEL 6 version. RSYSLOG est un service de système Syslog de version améliorée dans Linux. Cet article est destiné à configurer le serveur de journalisation centralisé dans notre environnement d'hébergement.

Cet article vous aidera à installer le service RSYSLOG sur CentOS / RHEL 5 et à configurer RSYSLOG pour envoyer tous les journaux à un serveur central. Notre objectif principal est que tous nos fichiers journaux doivent être sur place à partir de l'endroit où nous pouvons facilement les sauvegarder ou utiliser n'importe quel analyseur pour les analyser en un seul endroit. Nous n'avons pas besoin de configurer la sauvegarde sur chaque serveur individuellement.

Étape 1: Installez le service RSYSLOG

RSYSLOG est par défaut installé sur les systèmes basés sur RHEL à partir de la version RHEL 6. Installez le service RSYSLOG sur le système de journalisation centrale ainsi que les systèmes clients. Utilisez les commandes suivantes pour installer le service RSYSLOG dans la version antérieure des systèmes RHEL / CENTOS.

# yum install rsyslog

Après avoir installé Start Rsyslog Service et assurez-vous que Syslog est arrêté sur le serveur.

# Service syslog stop # chkconfig syslog off # service rsyslog start # chkconfig rsyslog on

Étape 2: Configurer RSYSLOG sur le serveur de journalisation centrale

Nous devons maintenant configurer RSYSLOG sur le serveur de journalisation centrale pour recevoir des journaux de clients distants et les stocker à différents endroits.

Étape 2.1: Autoriser SELINUX

Si vous avez SELINUX activé sur votre système, utilisez la commande suivante pour activer le trafic RSYSLOG sur le port 514.

# SEMANAGE -A -T SYSLOGD_PORT_T -P UDP 514

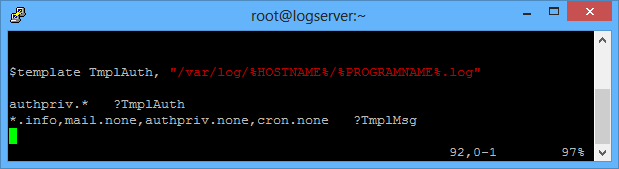

Étape 2.2: Configuration de l'emplacement du fichier journal

Modifiez maintenant le fichier de configuration RSYSLOG et configurez les emplacements pour générer des fichiers journaux dans le système.

# vim / etc / rsyslog.confli

et ajouter les lignes suivantes comme fin du fichier.

$ template tmplAuth, "/ var / log /% hostname% /% ProgramName%.Log "Authpriv.* ?TmplAuth *.infos, courrier.Aucun, Authpriv.Aucun, cron.aucun ?Tmplmsg

Étape 2.3: Activer le module et le protocole UDP

Supprimez également les commentaires des lignes suivantes (supprimez le #) dans le fichier de configuration RSYSLOG pour activer UDP.

$ Modload iMudp $ udpServerrun 514

Étape 2.4: Accès libre dans le pare-feu

Si vous utilisez des iptables pour protéger votre système, vous devez ajouter la règle suivante pour ouvrir le port

# iptables -a entrée -m état --state new -m udp -p udp --dport 514 -j accepter

Étape 2.5: redémarrer Rsyslog

Après avoir effectué des modifications ci-dessus dans le serveur central RSYSLOG, redémarrez le service à l'aide de la commande suivante.

# Service Rsyslog Redémarrer

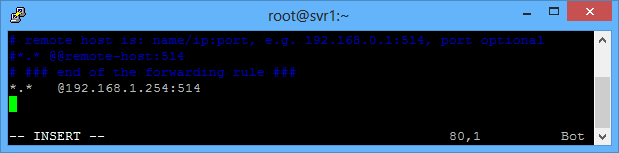

Étape 3: Configurer RSYSLOG sur les nœuds clients

Après avoir configuré le serveur centralisé RSYSLOG, permet de configurer le système des clients pour envoyer des journaux à Central Rsyslog Server. Connectez-vous à chaque nœud client et ajoutez la ligne suivante à la fin du fichier

# vim / etc / rsyslog.confli

Ajouter la ligne ci-dessous, modifier le nom d'hôte ou la propriété intelle.

*.* @ 192.168.1.254: 514 [ou] *.* @logserver.exemple.com: 514

et redémarrer le service RSYSLOG en utilisant la commande suivante.

# Service Rsyslog Redémarrer

Et votre configuration de serveur de journalisation centralisée a été terminée avec succès.