Comment configurer les systèmes de fichiers cryptés et échanger l'espace à l'aide de l'outil «cryptsetup» dans Linux - Partie 3

- 4487

- 367

- Anaïs Charles

UN LFCE (court pour Ingénieur certifié de la Fondation Linux ) est formé et possède l'expertise pour installer, gérer et résoudre les services de réseau dans les systèmes Linux, et est en charge de la conception, de la mise en œuvre et de la maintenance continue de l'architecture du système.

Système de fichiers Linux

Système de fichiers Linux Présentation du programme de certification de la Fondation Linux (LFCE).

L'idée derrière le chiffrement est de permettre aux personnes de confiance uniquement d'accéder à vos données sensibles et de la protéger de la chute entre les mauvaises mains en cas de perte ou de vol de votre machine / disque dur.

En termes simples, une clé est utilisée pour «serrure«Accès à vos informations, afin qu'elle soit disponible lorsque le système est en cours d'exécution et déverrouillé par un utilisateur autorisé. Cela implique que si une personne essaie d'examiner le contenu du disque (le brancher à son propre système ou en démarrant la machine avec un LiveCD / DVD / USB), il ne trouvera que des données illisibles au lieu des fichiers réels.

Dans cet article, nous discuterons de la façon de configurer des systèmes de fichiers chiffrés avec dm-crypt (abréviation du mappeur de l'appareil et cryptographie), l'outil de chiffrement standard au niveau du noyau. Veuillez noter que depuis dm-crypt est un outil au niveau des blocs, il ne peut être utilisé que pour chiffrer les appareils complets, les partitions ou les appareils en boucle (ne fonctionnera pas sur des fichiers ou des répertoires réguliers).

Préparation d'un dispositif d'entraînement / partition / boucle pour le cryptage

Puisque nous effacerons toutes les données présentes dans notre lecteur choisi (/ dev / sdb), tout d'abord, nous devons effectuer une sauvegarde de tout fichier important contenu dans cette partition AVANT procéder plus loin.

Essuyez toutes les données de / dev / sdb. Nous allons utiliser dd Commandez ici, mais vous pouvez également le faire avec d'autres outils tels que déchiqueter. Ensuite, nous créerons une partition sur cet appareil, / dev / sdb1, Suite à l'explication de la partie 4 - Créez des partitions et des systèmes de fichiers dans Linux de la série LFCS.

# dd if = / dev / urandom de = / dev / sdb bs = 4096

Test de support de chiffrement

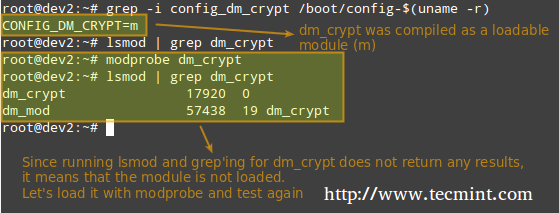

Avant de poursuivre, nous devons nous assurer que notre noyau a été compilé avec un support de chiffrement:

# grep -i config_dm_crypt / boot / config - $ (uname -r)

Vérifier le support de chiffrement

Vérifier le support de chiffrement Comme indiqué dans l'image ci-dessus, le dm-crypt Le module du noyau doit être chargé afin de configurer le chiffrement.

Installation de cryptsetup

Cryptsetup est une interface frontend pour créer, configurer, accéder et gérer les systèmes de fichiers chiffrés à l'aide dm-crypt.

# Aptitude Update && aptitude installer cryptSetUp [sur ubuntu] # yum Update && yum install cryptSetUp [sur centos] # zypper rafraîchissant && zypper install cryptSetUp [on openseSUS]

Configuration d'une partition cryptée

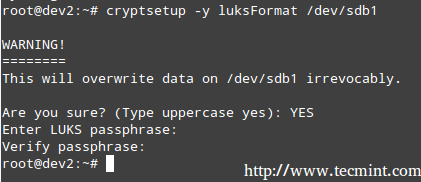

Le mode de fonctionnement par défaut pour cryptsetup est Luks (Configuration de la clé unifiée Linux) donc nous resterons avec. Nous commencerons par définir la partition LUKS et la phrase secrète:

# cryptsetup -y luksformat / dev / sdb1

Création d'une partition cryptée

Création d'une partition cryptée La commande ci-dessus s'exécute cryptsetup avec des paramètres par défaut, qui peuvent être répertoriés avec,

# cryptsetup --version

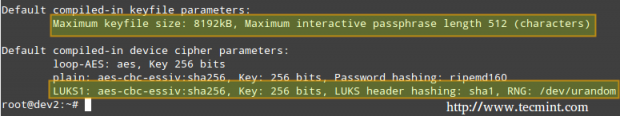

Paramètres cryptsetup

Paramètres cryptsetup Si vous souhaitez changer le chiffrer, hacher, ou clé paramètres, vous pouvez utiliser le -chiffrer, -hacher, et -de taille clé drapeaux, respectivement, avec les valeurs tirées de / proc / crypto.

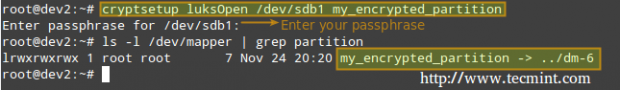

Ensuite, nous devons ouvrir la partition LUKS (nous serons invités à la phrase secrète que nous avons entrée plus tôt). Si l'authentification réussit, notre partition cryptée sera disponible à l'intérieur / dev / mapper avec le nom spécifié:

# cryptsetup luksopen / dev / sdb1 my_encrypted_partition

Partition cryptée

Partition cryptée Maintenant, nous allons formater la partition comme ext4.

# MKFS.ext4 / dev / mapper / my_encrypted_partition

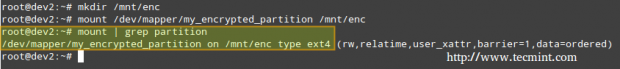

et créer un point de montage pour monter la partition cryptée. Enfin, nous pouvons vouloir confirmer si l'opération de montage a réussi.

# mkdir / mnt / enc # mont / dev / mapper / my_encrypted_partition / mnt / enc # Mount | partition Grep

Partition cryptée du mont

Partition cryptée du mont Lorsque vous avez fini d'écrire ou de lire à partir de votre système de fichiers crypté, débrachez-le simplement

# umount / mnt / encl

et fermer la partition Luks en utilisant,

# cryptesetup luksclose my_encrypted_partition

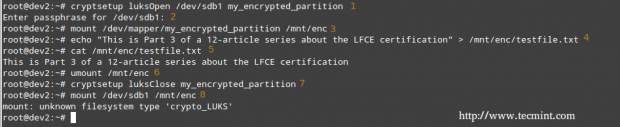

Test de cryptage

Enfin, nous vérifierons si notre partition cryptée est sûre:

1. Ouvrez la partition Luks

# cryptsetup luksopen / dev / sdb1 my_encrypted_partition

2. Entrez votre phrase secrète

3. Monter la partition

# Mount / Dev / Mapper / My_encrypted_Partition / Mnt / ENC

4. Créez un fichier factice à l'intérieur du point de montage.

# Echo "Ceci est la partie 3 d'une série de 12 articles sur la certification LFCE"> / mnt / ENC / TestFile.SMS

5. Vérifiez que vous pouvez accéder au fichier que vous venez de créer.

# CAT / MNT / ENC / TESTFILE.SMS

6. Débrouiller le système de fichiers.

# umount / mnt / encl

7. Fermez la partition Luks.

# cryptsetup luksclose my_encrypted_partition

8. Essayez de monter la partition en tant que système de fichiers ordinaire. Cela devrait indiquer une erreur.

# mont / dev / sdb1 / mnt / encl

Test de cryptage sur la partition

Test de cryptage sur la partition Encryptine l'espace d'échange pour une sécurité supplémentaire

Le phrase secrète Vous êtes entré plus tôt pour utiliser la partition cryptée est stockée dans RAM Mémoire pendant qu'il est ouvert. Si quelqu'un peut mettre la main sur cette clé, il pourra décrypter les données. Cela est particulièrement facile à faire dans le cas d'un ordinateur portable, car en hibernant le contenu de la RAM est maintenu sur la partition d'échange.

Pour éviter de laisser une copie de votre clé accessible à un voleur, cryptez la partition d'échange après ces étapes:

1 Créez une partition à utiliser comme échange avec la taille appropriée (/ dev / sdd1 Dans notre cas) et le crypter comme expliqué précédemment. Nommez-le juste "échanger" pour plus de commodité.'

2.Réglez-le comme échange et activez-le.

# mkswap / dev / mapper / swap # swapon / dev / mapper / swap

3. Ensuite, modifiez l'entrée correspondante dans / etc / fstab.

/ dev / mapper / swap Aucun échange sw 0 0

4. Enfin, modifier / etc / crypttab et redémarrer.

swap / dev / sdd1 / dev / urandom swap

Une fois le système terminé le démarrage, vous pouvez vérifier l'état de l'espace d'échange:

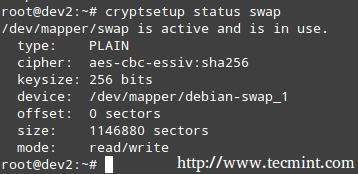

# échange de statut cryptsetup

Vérifier l'état du chiffrement du swap

Vérifier l'état du chiffrement du swap Résumé

Dans cet article, nous avons exploré comment crypter un espace de partition et d'échange. Avec cette configuration, vos données doivent être considérablement sûres. N'hésitez pas à expérimenter et n'hésitez pas à nous revenir si vous avez des questions ou des commentaires. Utilisez simplement le formulaire ci-dessous - nous serons plus que heureux de vous entendre!

Devenir ingénieur certifié Linux- « Comment installer, sécuriser le réglage des performances du serveur de base de données MARIADB

- Configuration des systèmes de fichiers Linux standard et configuration du serveur NFSV4 - Partie 2 »