Comment configurer l'authentification à deux facteurs pour SSH sur Fedora

- 3984

- 1068

- Jade Muller

Chaque jour, il semble y avoir de nombreuses violations de sécurité signalées où nos données sont en danger. Malgré le fait que SSH est un moyen sécurisé d'établir une connexion à distance à un système Linux, mais tout de même, un utilisateur inconnu peut accéder à votre machine Linux si elle vole vos clés SSH, même si vous désactivez les mots de passe ou autorisez uniquement les connexions SSH sur Clés publiques et privées.

Dans cet article, nous expliquerons comment mettre en place l'authentification à deux facteurs (2fa) pour ssh sur Feutre Distribution Linux en utilisant Google Authenticator pour accéder à un système Linux distant de manière plus sécurisée en fournissant un Totp (Le mot de passe unique basé sur le temps) Numéro généré au hasard par une application d'authentificateur sur un appareil mobile.

Lire aussi: Comment configurer l'authentification à deux facteurs pour les connexions SSH dans Centos et Debian

Notez que vous pouvez utiliser n'importe quelle application d'authentification bidirectionnelle pour votre appareil mobile qui est compatible avec le Totp algorithme. Il existe de nombreuses applications gratuites disponibles pour Android ou iOS qui prend en charge Totp et Google Authenticator, Mais cet article utilise Google Authenticator par exemple.

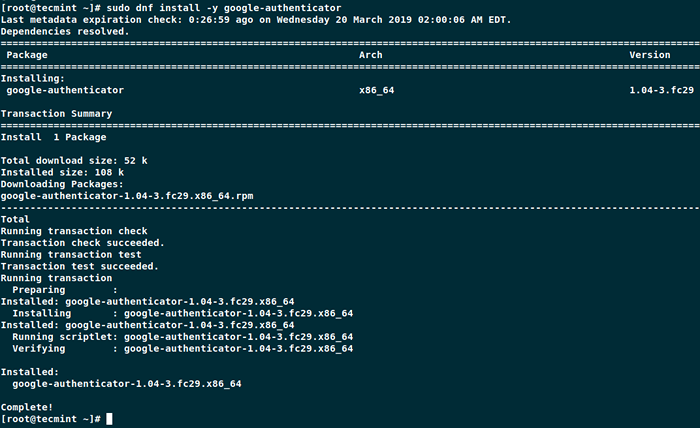

Installation de Google Authenticator sur Fedora

Tout d'abord, installez le Google Authenticator Application sur votre serveur Fedora à l'aide de la commande DNF suivante.

$ sudo dnf install -y google-authenticator

Installez Google Authenticator dans Fedora

Installez Google Authenticator dans Fedora Une fois Google Authenticator installé, vous pouvez maintenant exécuter l'application.

$ google-authenticatrice

La demande vous invite à un certain nombre de questions. Les extraits suivants vous montrent comment répondre pour une configuration raisonnablement sécurisée.

Voulez-vous que les jetons d'authentification soient basés sur le temps (O / N)yVoulez-vous que je mette à jour votre "/ home / utilisateur /.Fichier Google_Authenticator "(O / N)?y

Générer des jetons d'authentification

Générer des jetons d'authentification L'application vous fournit une clé secrète, un code de vérification et des codes de récupération. Gardez ces clés dans un emplacement sûr sécurisé, car ces clés sont le seul moyen d'accéder à votre serveur si vous perdez votre appareil mobile.

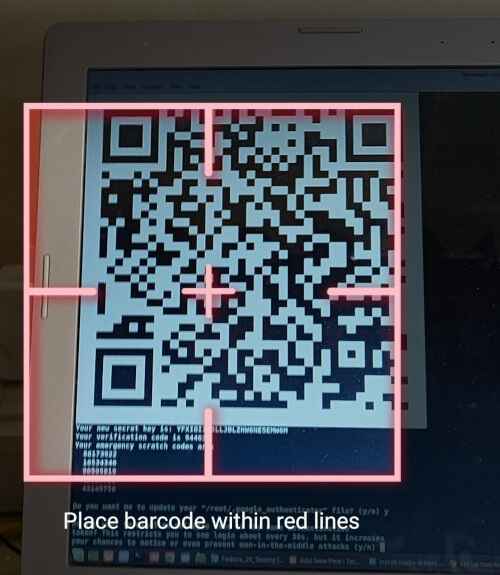

Configuration de l'authentification du téléphone mobile

Sur votre téléphone mobile, allez sur l'App Store jeu de Google ou iTunes et rechercher Google Authenticator et installer l'application.

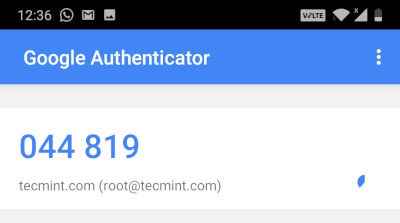

Ouvert Google Authenticator Application sur votre téléphone mobile et numériser le code QR affiché sur l'écran du terminal Fedora. Une fois l'analyse de code QR terminée, vous obtiendrez un numéro généré de manière aléatoire par l'application Authenticator et utiliserez ce numéro chaque fois que vous vous connectez à votre serveur Fedora à distance.

Analyser le code QR à l'aide de l'authentificateur

Analyser le code QR à l'aide de l'authentificateur Terminer la configuration Google Authenticatrice

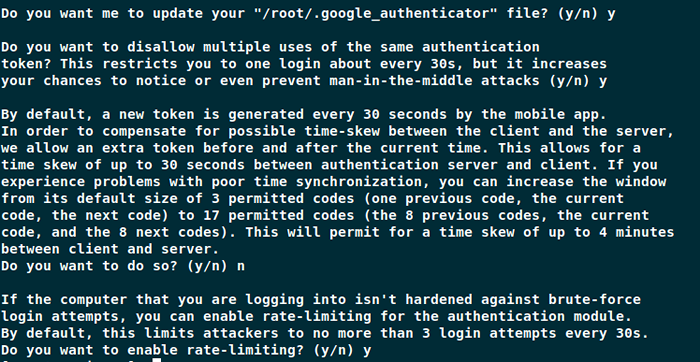

Le Google Authenticator L'application invite d'autres questions et l'exemple suivant montre comment y répondre pour configurer la configuration sécurisée.

Terminer Google Authenticator-Settup

Terminer Google Authenticator-Settup Vous devez maintenant configurer SSH pour utiliser la nouvelle authentification bidirectionnelle comme expliqué ci-dessous.

Configurer SSH pour utiliser Google Authenticator

Pour configurer SSH pour utiliser authentificateur Application, vous devez d'abord avoir une connexion SSH fonctionnelle en utilisant des clés SSH publiques, car nous désactiverons les connexions de mot de passe.

Ouvrir / etc / pam.d / sshd fichier sur votre serveur.

$ sudo vi / etc / pam.d / sshd

Commentez le Auth Subs Back-Password-Auth ligne dans le fichier.

#Auth Sublack Password-Auth

Ensuite, placez la ligne suivante à la fin du fichier.

Auth suffisant pam_google_authenticator.donc

Enregistrez et fermez le fichier.

Ensuite, ouvrez et modifiez le / etc / ssh / sshd_config déposer.

$ sudo vi / etc / ssh / sshd_config

Recherchez le ChallengeResponSauthentification la ligne et le changer en Oui.

ChallengeResponSeutinghentification Oui

Recherchez le PasswordAuthentication la ligne et le changer en Non.

PasswordAuthentication Non

Ensuite, placez la ligne suivante à la fin du fichier.

AuthenticationMethods publicKey, mot de passe publicy, clavier-interactif

Enregistrer et fermer le fichier, puis redémarrer SSH.

$ sudo systemctl redémarrer sshd

Tester l'authentification à deux facteurs sur Fedora

Essayez maintenant de vous connecter à votre serveur à distance, il vous demandera de saisir un code de vérification.

$ ssh [e-mail protégé] Le code de vérification:

Le code de vérification est généré au hasard sur votre téléphone mobile par votre application Authenticator. Étant donné que le code généré change toutes les quelques secondes, vous devez l'entrer rapidement avant qu'il n'en crée un nouveau.

Code de vérification des authentificateurs

Code de vérification des authentificateurs Si vous entrez le mauvais code de vérification, vous ne pouvez pas vous connecter au système et vous obtiendrez une erreur de permission suivante.

$ ssh [e-mail protégé] Code de vérification: code de vérification: code de vérification: autorisation refusée (clavier-interactif).

Conclusion

En implémentant cette authentification bidirectionnelle facile, vous avez ajouté une couche supplémentaire de sécurité à votre système, ainsi que cela rend plus difficile un utilisateur inconnu pour accéder à votre serveur.

- « Comment installer Linux Distribution Devuan sur Raspberry Pi 3

- Comment trouver et installer des applications logicielles dans Fedora Linux »