Installer et configurer la sécurité de configuration et le pare-feu (CSF) dans Linux

- 2903

- 649

- Anaïs Charles

Si vous regardez des offres d'emploi liées à l'informatique n'importe où, vous remarquerez une demande constante pour les professionnels de la sécurité. Cela ne signifie pas seulement que la cybersécurité est un domaine d'étude intéressant, mais aussi très lucratif.

Dans cet esprit, dans cet article, nous expliquerons comment installer et configurer Sécurité et pare-feu de configuration (aussi connu sous le nom CSF pour faire court), une suite de sécurité à part entière pour Linux, et partagez quelques cas d'utilisation typiques. Vous pourrez alors utiliser CSF En tant que pare-feu et système de détection de défaillance d'intrusion / de connexion pour durcir les serveurs dont vous êtes responsable.

Sans plus tarder, commençons.

Installation et configuration du CSF dans Linux

Pour commencer, veuillez noter que Perler et libwww est une condition préalable à installer CSF sur l'une des distributions prises en charge (Rhel et Centos, ouverte, Debian, et Ubuntu). Puisqu'il doit être disponible par défaut, aucune action n'est requise de votre part, sauf si l'une des étapes suivantes renvoie une erreur fatale (dans ce cas, utilisez le système de gestion des packages pour installer les dépendances manquantes).

# yum install perl-libwww-perl # apt install libwww-perl

Étape 1 - Téléchargez CSF

# cd / usr / src # wget https: // télécharger.configsenteur.com / csf.tgz

Étape 2 - Extraire le Tarball CSF

# TAR XZF CSF.TGZ # CD CSF

Étape 3 - Exécutez le script d'installation du CSF

Cette partie du processus vérifiera que toutes les dépendances sont installées, créent les structures et fichiers de répertoires nécessaires pour l'interface Web, détecter actuellement les ports ouvrir actuellement et vous rappeler de redémarrer le CSF et LFD Daemons après avoir terminé la configuration initiale.

# shin.sh # perl / usr / local / csf / bin / csftest.PL

La sortie attendue de la commande ci-dessus est la suivante:

Test ip_tables / iptable_filter… ok tester ipt_log… ok tester ipt_multiport / xt_multiport… ok tester ipt_reject… ok tester ipt_state / xt_state… ok tester ipt_limit / xt_limit… ok tests ipt_recent … Ok tester iptable_nat / ipt_dnat… ok Résultat: le CSF devrait fonctionner sur ce serveur

Étape 4: Désactivez le pare-feu et configurez le CSF

Désactiver pare-feu Si vous exécutez et configurez le CSF.

# SystemCTL Stop Firewalld # SystemCTL Désactiver Firewalld

Changement Test = "1" pour Test = "0" (sinon, le LFD Daemon ne parviendra pas à démarrer) et la liste des ports entrants et sortants en tant que liste séparée par des virgules (TCP_IN et TCP_OUT, respectivement) dans / etc / CSF / CSF.confli Comme indiqué dans la sortie ci-dessous:

# Test Indicateur - Active un travail cron qui efface les iptables en cas de problèmes de configuration # lorsque vous démarrez CSF. Cela devrait être activé jusqu'à ce que vous # êtes sûr que le pare-feu fonctionne - je.e. au cas où vous êtes verrouillé de votre serveur #! Alors n'oubliez pas de le régler sur 0 et de redémarrer le CSF lorsque vous êtes sûr que # tout va bien. L'arrêt du CSF supprimera la ligne de / etc / crontab # # # lfd ne démarre pas pendant que cela est activé Test = "0" # Autoriser les ports TCP entrants TCP_IN = "20,21,22,25,53,80,110,143 443 465 587 993 995" # Autoriser les ports TCP sortants Tcp_out = "20,21,22,25,53,80,110,113,443 587 993 995"

Une fois que vous êtes satisfait de la configuration, enregistrez les modifications et revenez à la ligne de commande.

Étape 5 - Redémarrer et tester le CSF

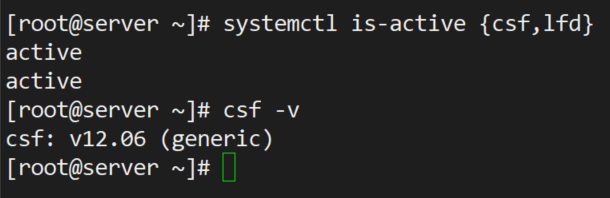

# SystemCTL Restart CSF, LFD # SystemCTL ENABLE CSF, LFD # SystemCTl IS-ACTIVE CSF, LFD # CSF -V

Test Config Security Firewall

Test Config Security Firewall À ce stade, nous sommes prêts à commencer à mettre en place des règles de pare-feu et de détection d'intrusion comme discuté suivant.

Configuration des règles de détection du LCR et des intrusions

Tout d'abord, vous voudrez inspecter les règles de pare-feu actuelles comme suit:

# CSF -L

Vous pouvez également les arrêter ou les recharger avec:

# csf -f # csf -r

respectivement. Assurez-vous de mémoriser ces options - vous en aurez besoin au fur et à mesure, en particulier pour vérifier après avoir apporté des modifications et redémarrer CSF et LFD.

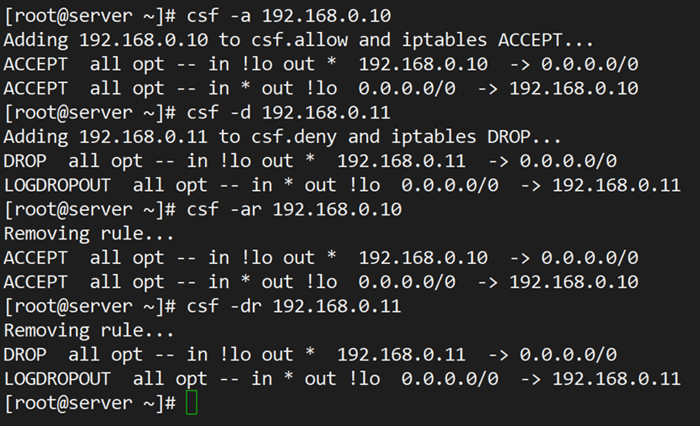

Exemple 1 - Autoriser et interdire les adresses IP

Pour permettre des connexions entrantes de 192.168.0.dix.

# CSF -a 192.168.0.dix

De même, vous pouvez nier les connexions provenant de 192.168.0.11.

# CSF -D 192.168.0.11

Vous pouvez supprimer chacune des règles ci-dessus si vous le souhaitez.

# CSF -ar 192.168.0.10 # CSF -DR 192.168.0.11

CSF Autoriser et refuser l'adresse IP

CSF Autoriser et refuser l'adresse IP Notez comment l'utilisation de -ardente ou -dr ci-dessus supprime les règles existantes d'autoriser et de refuser une adresse IP donnée.

Exemple 2 - limiter les connexions entrantes par source

Selon l'utilisation prévue de votre serveur, vous voudrez peut-être limiter les connexions entrantes à un nombre sûr sur une base portuaire. Pour ce faire, ouvrir / etc / CSF / CSF.confli et rechercher Connlimit. Vous pouvez spécifier plusieurs port; Paies de connexions séparées par des virgules. Par exemple,

Connlimit = "22; 2,80; 10"

ne permettra que 2 et dix Connexions entrantes de la même source aux ports TCP 22 et 80, respectivement.

Exemple 3 - Envoi d'alertes par e-mail

Il existe plusieurs types d'alerte que vous pouvez choisir. Chercher Email_alert paramètres / etc / CSF / CSF.confli et assurez-vous qu'ils sont prêts à "1" Pour recevoir l'alerte associée. Par exemple,

Lf_ssh_email_alert = "1" lf_su_email_alert = "1"

entraînera l'envoi d'une alerte à l'adresse spécifiée dans Lf_alert_to Chaque fois que quelqu'un se connecte avec succès via SSH ou passe à un autre compte en utilisant su commande.

Options de configuration du LCR et utilisation

Ces options suivantes sont utilisées pour modifier et contrôler la configuration CSF. Tous les fichiers de configuration de CSF sont situés sous / etc / csf annuaire. Si vous modifiez l'un des fichiers suivants, vous devrez redémarrer le démon CSF pour apporter des modifications.

- CSF.confli : Le fichier de configuration principal pour le contrôle du CSF.

- CSF.permettre : La liste des adresses IP et CIDR autorisées sur le pare-feu.

- CSF.refuser : La liste des adresses IP et CIDR refusées sur le pare-feu.

- CSF.ignorer : La liste des adresses IP et CIDR ignorées sur le pare-feu.

- CSF.*ignorer : La liste des divers fichiers ignorés d'utilisateurs, IP.

Retirer le pare-feu CSF

Si vous souhaitez supprimer CSF pare-feu complètement, exécutez simplement le script suivant situé sous / etc / csf / désinstaller.shot annuaire.

# / etc / csf / désinstaller.shot

La commande ci-dessus effacera complètement le pare-feu CSF avec tous les fichiers et dossiers.

Résumé

Dans cet article, nous avons expliqué comment installer, configurer et utiliser CSF En tant que pare-feu et système de détection d'intrusion. Veuillez noter que davantage de fonctionnalités sont décrites dans CSF.confli.

Par exemple, si vous êtes dans le secteur d'hébergement Web, vous pouvez intégrer CSF avec des solutions de gestion telles que cpanel, Whm, ou le bien connu webmin.

Avez-vous des questions ou des commentaires sur cet article? N'hésitez pas à nous envoyer un message en utilisant le formulaire ci-dessous. Nous avons hâte d'avoir de tes nouvelles!

- « Comment reconfigurer le package installé dans Ubuntu et Debian

- Comment nommer ou renommer les conteneurs Docker »