Installez et configurez PfBlockerNG pour la liste DNS Black dans le pare-feu PfSense

- 4962

- 112

- Maxence Arnaud

Dans un article précédent, l'installation d'une puissante solution de pare-feu FreeBSD connue sous le nom de PfSense a été discutée. PfSense, comme mentionné dans l'article précédent, est une solution de pare-feu très puissante et flexible qui peut utiliser un vieil ordinateur qui peut être ponte.

Cet article va parler d'un merveilleux package complémentaire pour PfSense appelé pfblockerng.

pfblockerng est un package qui peut être installé à PfSense pour offrir à l'administrateur du pare-feu la possibilité d'étendre les capacités du pare-feu au-delà du pare-feu traditionnel L2 / L3 / L4.

Alors que les capacités des attaquants et des cybercriminels continuent d'avancer, les défenses doivent également être mises en place pour contrecarrer leurs efforts. Comme pour tout dans le monde de l'informatique, il n'y a pas de solution unique répare tout le produit.

PfBlockerNG offre à PfSense la possibilité pour le pare-feu de prendre des éléments basés sur les décisions permettre / refuser comme la géolocalisation d'une adresse IP, le nom de domaine d'une ressource ou les notes Alexa de sites Web particuliers.

La possibilité de restreindre des éléments tels que les noms de domaine est très avantageux car il permet aux administrateurs de contrecarrer des tentatives de machines internes qui tentent de se connecter à des domaines mauvais connus (en d'autres termes, des domaines qui peuvent être connus pour avoir des logiciels malveillants, un contenu illégal ou autre des données insidieuses).

Ce guide parcourera la configuration d'un dispositif de pare-feu PfSense pour utiliser le package PfBlockerNG ainsi que quelques exemples de base de listes de blocs de domaine qui peuvent être ajoutées / configurées dans l'outil PfBlockerNG.

Exigences

Cet article fera quelques hypothèses et s'appuiera sur l'article d'installation précédent sur PfSense. Les hypothèses seront les suivantes:

- PfSense est déjà installé et n'a pas de règles actuellement configurées (Clean Slate).

- Le pare-feu n'a qu'un WAN et un port LAN (2 ports).

- Le schéma IP utilisé du côté LAN est de 192.168.0.0/24.

Il convient de noter que PfBlockerNG peut être configuré sur un pare-feu PfSense déjà en cours d'exécution / configuré. La raison de ces hypothèses ici est simplement pour le bien de la santé mentale et de nombreuses tâches qui seront effectuées, peuvent toujours être effectuées sur une boîte en ardoise non claire pfsense.

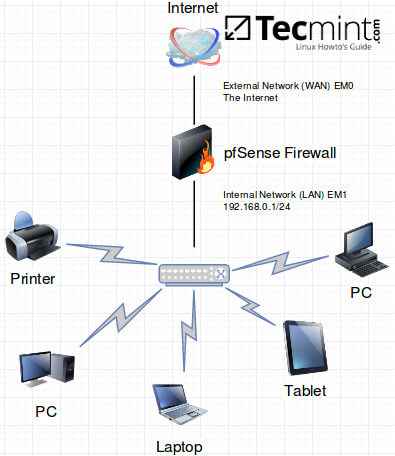

Diagramme de laboratoire

L'image ci-dessous est le diagramme de laboratoire pour l'environnement PfSense qui sera utilisé dans cet article.

diagramme de réseau PfSense

diagramme de réseau PfSense Installez pfBlockerNG pour pfSense

Avec le laboratoire prêt à partir, il est temps de commencer! La première étape consiste à se connecter à l'interface Web pour le pare-feu PfSense. Encore une fois, cet environnement de laboratoire utilise le 192.168.0.0/24 réseau avec le pare-feu agissant comme la passerelle avec une adresse de 192.168.0.1. Utilisation d'un navigateur Web et naviguer vers 'https: // 192.168.0.1'Affichera la page de connexion PfSense.

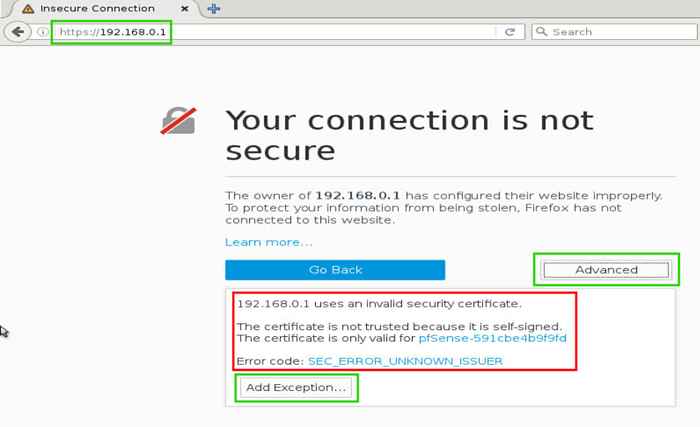

Certains navigateurs peuvent se plaindre du certificat SSL, cela est normal car le certificat est auto-signalé par le pare-feu PfSense. Vous pouvez accepter en toute sécurité le message d'avertissement et si vous le souhaitez, un certificat valide signé par un CA légitime peut être installé mais est au-delà de la portée de cet article.

PfSense SSL AVERTISSEMENT

PfSense SSL AVERTISSEMENT Après avoir réussi à cliquer surAvancé' et puis 'Ajouter une exception… ', cliquez pour confirmer l'exception de sécurité. La page de connexion PfSense s'affichera et permettra alors à l'administrateur de se connecter à l'appareil de pare-feu.

fenêtre de connexion PfSense

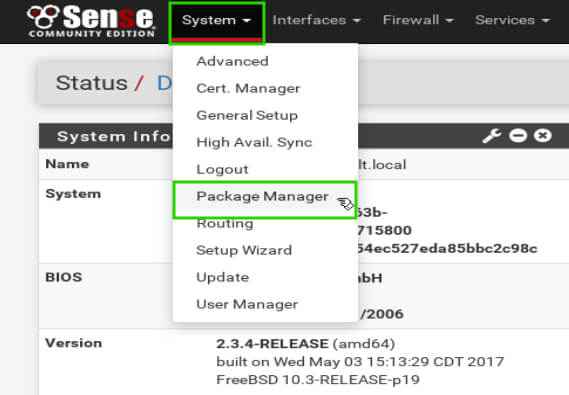

fenêtre de connexion PfSense Une fois connecté à la page PfSense principale, cliquez sur le 'Système'Drop down puis sélectionnez'Directeur chargé d'emballage'.

PfSense Package Manager

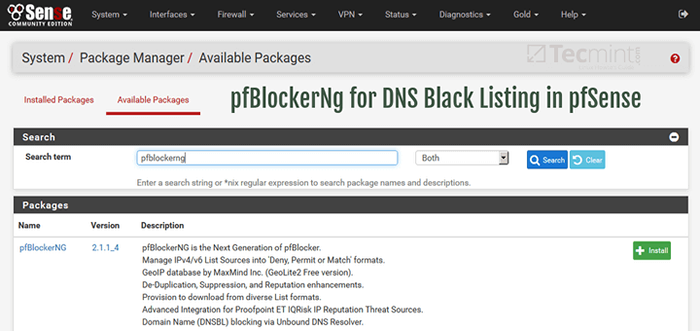

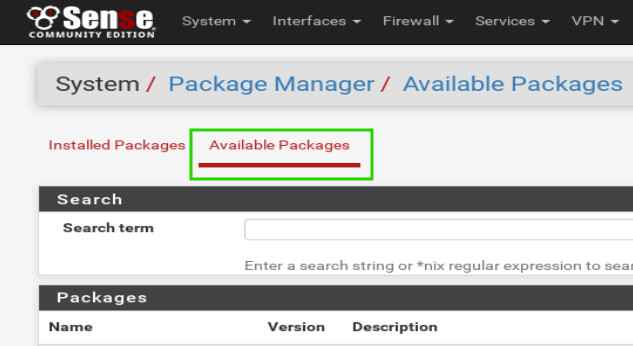

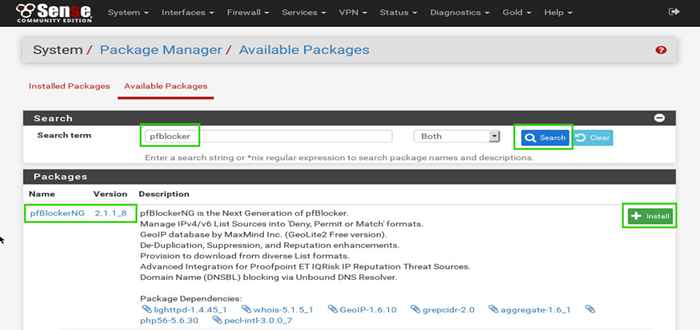

PfSense Package Manager Cliquer sur ce lien passera à la fenêtre du gestionnaire de packages. La première page à charger sera tous les packages actuellement installés et sera vide (encore une fois, ce guide supposait une installation pfSense propre). Cliquez sur le texte 'Forfaits disponibles'Pour être fourni une liste de packages installables pour PfSense.

pfSense disponibles

pfSense disponibles Une fois la 'Forfaits disponibles'Page Charges, Type'pfblocker' dans le 'Terme de recherche«Enclat et cliquez sur le»Recherche'. Le premier élément renvoyé doit être pfblockerng. Localisez le 'Installer'bouton à droite de la description de PfBlockerng et cliquez '+' Pour installer le package.

La page se rechargera et demandera à l'administrateur confirmer l'installation en cliquant surConfirmer'.

Installez pfBlockerNG pour pfSense

Installez pfBlockerNG pour pfSense Une fois confirmé, PfSense commencera à installer PfBlockerNG. Ne naviguez pas loin de la page d'installation! Attendez que la page affiche une installation réussie.

Installation de PfBlockerNG

Installation de PfBlockerNG Une fois l'installation terminée, la configuration de PfBlockerNG peut commencer. La première tâche qui doit être terminée est cependant quelques explications sur ce qui va se passer une fois que PfBlockerNG est correctement configuré.

Une fois PfBlockerNG configuré, les demandes DNS pour les sites Web doivent être interceptées par le pare-feu PfSense exécutant le logiciel PfBlockerNG. PfBlockerNG aura ensuite mis à jour les listes de mauvais domaines connus qui sont mappés à une mauvaise adresse IP.

Le pare-feu PfSense doit intercepter les demandes DNS afin de pouvoir filtrer les mauvais domaines et utilisera un résolveur DNS local connu sous le nom. Cela signifie que les clients de l'interface LAN doivent utiliser le pare-feu PfSense comme résolveur DNS.

Si le client demande un domaine qui figure sur les listes de blocs de PfBlockerNG, alors PfBlockerNG renverra une fausse adresse IP pour le domaine. Commençons le processus!

Configuration pfblockerng pour pfSense

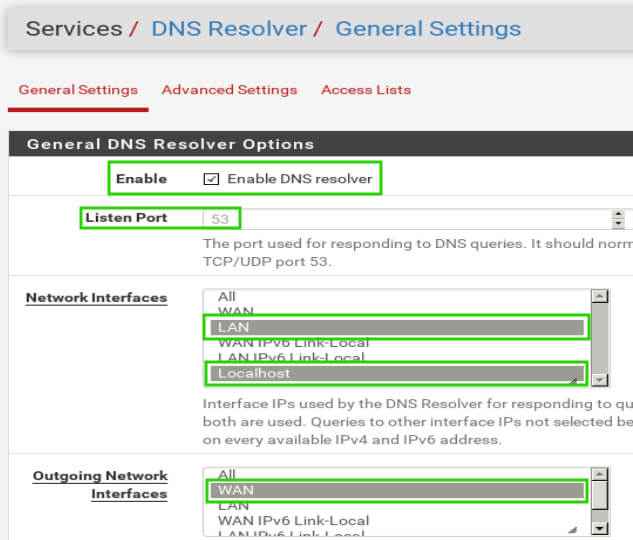

La première étape consiste à activer le DNS non lié Resolver sur le pare-feu Pfsense. Pour ce faire, cliquez sur le 'Prestations de service'menu déroulant puis sélectionnez'Resolver DNS'.

PfSense DNS Resolver

PfSense DNS Resolver Lorsque la page recharge, les paramètres généraux du résolveur DNS seront configurables. Cette première option qui doit être configurée est la case à cocher pour 'Activer le résolveur DNS'.

Les paramètres suivants consistent à définir le port d'écoute DNS (normalement le port 53), à définir les interfaces réseau sur lesquelles le résolveur DNS doit écouter (dans cette configuration, il devrait être le port LAN et localhost), puis définir le port de sortie (devrait être WAN dans cette configuration).

PfSense Activer DNS Resolver

PfSense Activer DNS Resolver Une fois les sélections faites, assurez-vous de cliquer surSauvegarder"En bas de la page, puis cliquez sur le"Appliquer les modifications'bouton qui apparaîtra en haut de la page.

L'étape suivante est la première étape de la configuration de PfBlockerNG spécifiquement. Accédez à la page de configuration PfBlockerNG sous la 'Pare-feu«menu puis cliquez sur»pfblockerng'.

Configuration PfBlockerNG

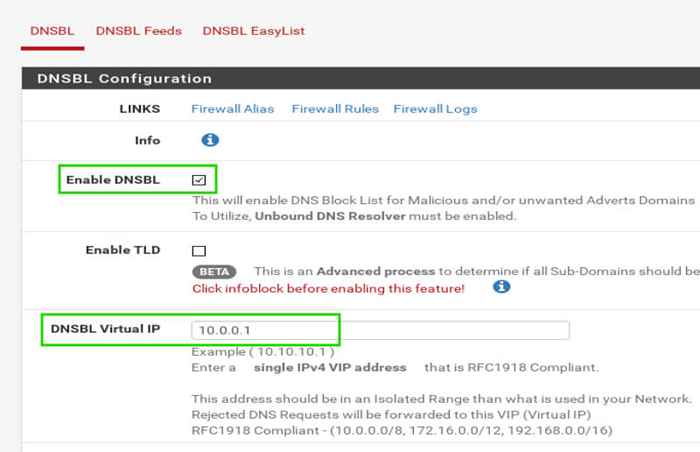

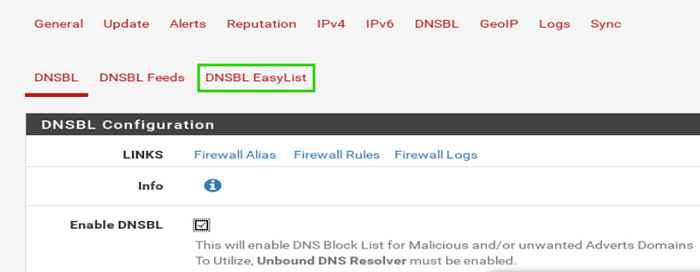

Configuration PfBlockerNG Une fois PfBlockerNG chargé, cliquez sur le 'Dnsbl'Tab d'abord pour commencer à configurer les listes DNS avant d'activer PfBlockerNG.

Configuration des listes DNS

Configuration des listes DNS Quand le 'Dnsbl`` Page Charges, il y aura un nouvel ensemble de menus sous les menus PfBlockerng (mis en évidence en vert ci-dessous). Le premier élément qui doit être abordé est le 'Activer DNSBL'cocher la case (mise en évidence en vert ci-dessous).

Cette case nécessitera le DNS non lié Resolver être utilisé sur la boîte PfSense afin d'inspecter les demandes DNS des clients LAN. Ne vous inquiétez pas, Unbound a été configuré plus tôt, mais cette boîte devra être cochée! L'autre élément qui doit être rempli sur cet écran est le 'IP virtuel DNSBL'.

Cette IP doit être dans la gamme de réseaux privés et non une IP valide sur le réseau dans lequel PfSense est utilisé. Par exemple, un réseau LAN 192.168.0.0/24 pourrait utiliser une propriété intellectuelle de dix.0.0.1 car il s'agit d'une IP privée et ne fait pas partie du réseau LAN.

Cette IP sera utilisée pour rassembler des statistiques ainsi que sur les domaines qui sont rejetés par PfBlockerNG.

Activer DNSBL pour PfSense

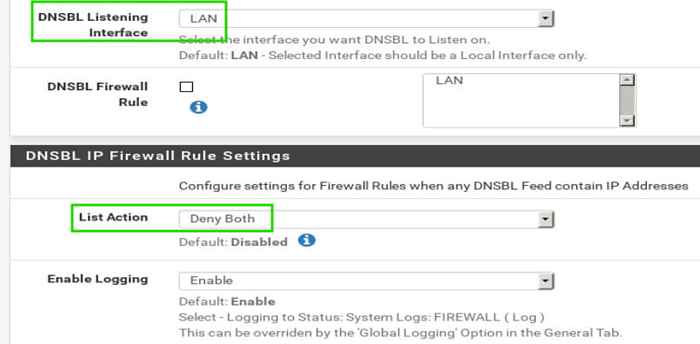

Activer DNSBL pour PfSense En faisant défiler la page, il y a quelques autres paramètres qui méritent d'être mentionnés. Le premier est le 'Interface d'écoute DNSBL'. Pour cette configuration et la plupart des configurations, ce paramètre doit être défini sur 'Lan'.

L'autre paramètre est 'Action de liste' sous 'Paramètres de pare-feu DNSBL IP'. Ce paramètre détermine ce qui devrait arriver lorsqu'un flux DNSBL fournit des adresses IP.

Les règles PfBlockerNG peuvent être configurées pour effectuer un certain nombre d'actions mais très probablement 'Nier les deux'sera l'option souhaitée. Cela empêchera les connexions entrantes et sortantes au domaine IP / sur le flux DNSBL.

Configurer dnsbl pour pfSense

Configurer dnsbl pour pfSense Une fois les éléments sélectionnés, faites défiler vers le bas de la page et cliquez sur le 'Sauvegarder' bouton. Une fois que la page est rechargée, il est temps de configurer les listes de blocs DNS qui doivent être utilisées.

PfBlockerNG fournit à l'administrateur deux options qui peuvent être configurées indépendamment ou ensemble en fonction de la préférence de l'administrateur. Les deux options sont des flux manuels d'autres pages Web ou listes faciles.

Pour en savoir plus sur les différents listes Easylists, veuillez visiter la page d'accueil du projet: https: // easylist.pour/

Configurer PfBlockerNG Easylist

Discutons et configurons d'abord les listes Easylists. La plupart des utilisateurs à domicile trouveront ces listes suffisantes ainsi que les moins marquantes administrativement.

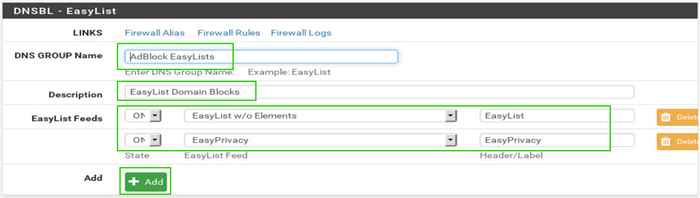

Les deux listes faciles disponibles dans PfBlockerNG sont 'Easylist sans cachette d'élément' et 'Easyprivacy'. Pour utiliser l'une de ces listes, cliquez d'abord sur le 'DNSBL Easylist' en haut de la page.

Configurer dnsbl easylist

Configurer dnsbl easylist Une fois que la page est rechargée, le Easylist La section de configuration sera mise à disposition. Les paramètres suivants devront être configurés:

- Nom du groupe DNS - Choix de l'utilisateur mais pas de caractères spéciaux

- Description - Choix de l'utilisateur, caractères spéciaux autorisés

- EasyList Feeds State - Si la liste configurée est utilisée

- Feedlist Easylist - Quelle liste à utiliser (EasyList ou EasyPrivacy) peut être ajoutée

- En-tête / étiquette - Choix de l'utilisateur mais pas de caractères spéciaux

Configuration EasyList pour pfSense

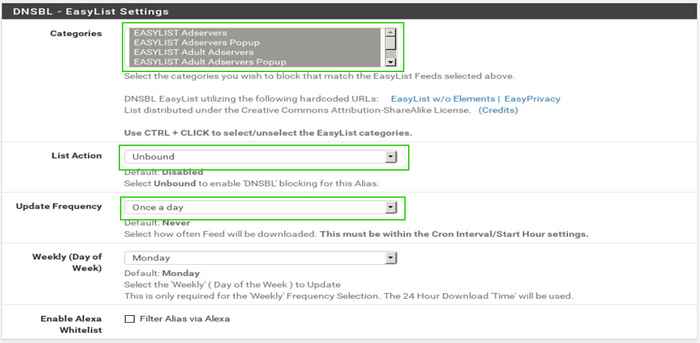

Configuration EasyList pour pfSense La section suivante est utilisée pour déterminer quelles parties des listes seront bloquées. Encore une fois, ce sont toutes la préférence des utilisateurs et plusieurs peuvent être sélectionnés si vous le souhaitez. Les paramètres importants du 'DNSBL - Paramètres EasyList' sont les suivants:

- Catégories - Les préférences de l'utilisateur et plusieurs peuvent être sélectionnées

- Action de liste - Doit être défini sur «non lié» afin d'inspecter les demandes DNS

- Fréquence de mise à jour - À quelle fréquence pfSense mettra à jour la liste des mauvais sites

Paramètres DNSBL EasyList

Paramètres DNSBL EasyList Lorsque les paramètres EasyList sont configurés selon les préférences de l'utilisateur, assurez-vous de faire défiler vers le bas de la page et de cliquer sur 'Sauvegarder' bouton. Une fois que la page recharge, faites défiler en haut de la page et cliquez sur le 'Mise à jouronglet.

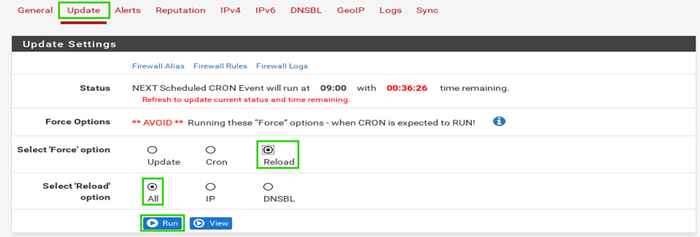

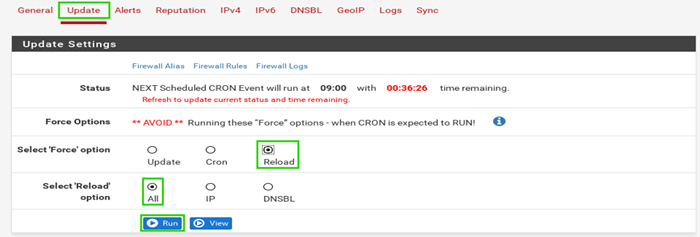

Une fois sur l'onglet Mise à jour, cochez le bouton radio pour 'Recharger«Et puis consultez le bouton radio pour»Tous'. Cela exécutera une série de téléchargements Web pour obtenir les listes de blocs sélectionnées sur la page de configuration EasyList plus tôt.

Cela doit être fait manuellement sinon les listes ne seront pas téléchargées avant la tâche Cron planifiée. Chaque fois que des modifications sont apportées (listes ajoutées ou supprimées) Assurez-vous d'exécuter cette étape.

Mettre à jour les paramètres EasyList

Mettre à jour les paramètres EasyList Regardez la fenêtre de journal ci-dessous pour toute erreur. Si tout s'est déroulé, les machines clients du côté LAN du pare-feu devraient être en mesure d'interroger le pare-feu PfSense pour les mauvais sites connus et de recevoir de mauvaises adresses IP en retour. Encore une fois, les machines clients doivent être définies pour utiliser la boîte PfSense comme résolveur DNS!

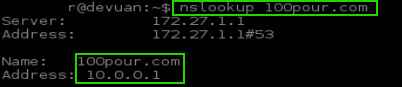

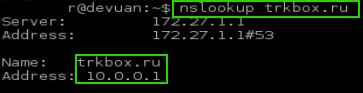

Vérifiez NSlookup pour les erreurs

Vérifiez NSlookup pour les erreurs Remarquez dans le nslookup ci-dessus que l'URL renvoie la fausse IP configurée plus tôt dans les configurations PfBlockerNG. C'est le résultat souhaité. Cela entraînerait une demande à l'URL '100%.com'Être dirigé vers la fausse adresse IP de 10.0.0.1.

Configurer les flux DNSBL pour PfSense

Contrairement à Adblock Easylists, Il existe également la possibilité d'utiliser d'autres listes noires DNS dans PfBlockerNG. Il existe des centaines de listes qui sont utilisées pour suivre la commande et le contrôle des logiciels malveillants, les logiciels espions, les logiciels publicitaires, les nœuds TOR et toutes sortes d'autres listes utiles.

Ces listes peuvent souvent être extraites dans PfBlockerNG et également utilisées comme autres listes noires DNS. Il existe plusieurs ressources qui fournissent des listes utiles:

- https: // forum.pfSense.org / index.php?Sujet = 114499.0

- https: // forum.pfSense.org / index.php?Sujet = 102470.0

- https: // forum.pfSense.org / index.php?Sujet = 86212.0

Les liens ci-dessus fournissent des threads sur le forum de PfSense où les membres ont publié une grande collection des listes qu'ils utilisent. Certaines des listes préférées de l'auteur incluent les éléments suivants:

- http: // adaway.org / hôtes.SMS

- http: // www.Malwaredomainlist.com / hostslist / hôtes.SMS

- http: // pgl.yo-yo.org / adservers / serverlist.php?hostformat = hosts & mimeType = PlainText

- https: // zeustracker.abus.CH / Blocklist.php?Télécharger = DomainBlockList

- https: // gist.githubusercontent.com / BBCAN177 / 4A8BF37C131BE4803CB2 / RAW

Encore une fois, il y a des tonnes d'autres listes et l'auteur encourage fortement que les individus recherchent plus / autres listes. Continuons cependant les tâches de configuration.

La première étape consiste à reprendre à nouveau dans le menu de configuration de PfBlockerng via 'Pare-feu' -> 'pfblockerng' -> 'Dsnbl'.

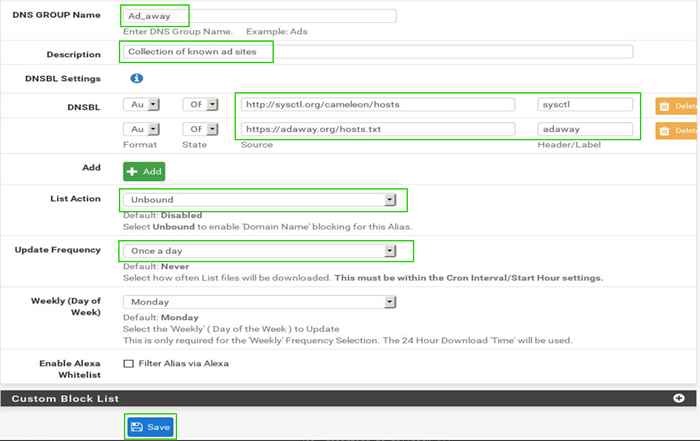

Une fois sur la page de configuration DNSBL à nouveau, cliquez sur le 'Aliments DNSBL«Texte puis cliquez sur le»Ajouter'bouton une fois que la page se rafraîchit.

Configurer les flux DNSBL pour PfSense

Configurer les flux DNSBL pour PfSense Le bouton Ajouter permettra à l'administrateur d'ajouter plus de listes de mauvaises adresses IP ou de noms DNS au logiciel PFBlockerNG (les deux éléments déjà dans la liste sont l'auteur de Testing). Le bouton Ajouter amène l'administrateur à une page où les listes DNSBL peuvent être ajoutées au pare-feu.

Configuration DNS Badlist

Configuration DNS Badlist Les paramètres importants de cette sortie sont les suivants:

- Nom du groupe DNS - Utilisateur choisi

- Description - Utile pour garder les groupes organisés

- Paramètres DNSBL - Ce sont les listes réelles

- État - Que cette source soit utilisée ou non et comment elle est obtenue

- Source - Le lien / source de la liste noire DNS

- En-tête / étiquette - Choix de l'utilisateur; Pas de caractères spéciaux

- Action de liste - Se mettre à décrocher

- Fréquence de mise à jour - À quelle fréquence la liste doit être mise à jour

Une fois ces paramètres définis, cliquez sur le sauvegarder bouton en bas de la page. Comme pour toute modification de PfBlockerNG, les modifications prendront effet sur le prochain intervalle CRON programmé ou l'administrateur peut forcer manuellement un rechargement en naviguant vers le 'Mise à jouronglet, cliquez sur le 'Recharger"Bouton radio, puis cliquez sur le"Tous' bouton radio. Une fois ceux-ci sélectionnés, cliquez sur le 'Courir' bouton.

DNSBL Feeds Update Paramètres

DNSBL Feeds Update Paramètres Regardez la fenêtre de journal ci-dessous pour toute erreur. Si tout s'est déroulé comme prévu, testez que les listes fonctionnent en essayant simplement de faire un NSlookup d'un client du côté LAN à l'un des domaines répertoriés dans l'un des fichiers texte utilisés dans la configuration DNSBL.

Regarder la recherche DNS

Regarder la recherche DNS Comme on peut le voir dans la sortie ci-dessus, le périphérique PfSense renvoie l'adresse IP virtuelle qui a été configurée dans PfBlockerNG comme la mauvaise IP pour les domaines de la liste noire.

À ce stade, l'administrateur pourrait continuer à régler les listes en ajoutant plus de listes ou en créant des listes de domaine / IP personnalisé. PfBlockerNG continuera de rediriger ces domaines restreints vers une fausse adresse IP.

Merci d'avoir lu cet article sur PfBlockerNG. Veuillez montrer votre appréciation ou votre support pour le logiciel PfSense ainsi que PfBlockerNG en contribuant de toute façon possible au développement continu de ces deux produits merveilleux. Comme toujours, commentez ci-dessous avec toute suggestion ou questions!

- « Comment réparer la vulnérabilité de la sambacry (CVE-2017-7494) dans les systèmes Linux

- Comment désactiver les commandes d'arrêt et de redémarrage dans Linux »