Installez le proxy Tor sur Ubuntu 20.04 Linux

- 3696

- 315

- Jeanne Dupont

Tor est un logiciel gratuit qui permet à un utilisateur d'avoir un anonymat complet en ligne. Il peut être utilisé pour éviter que les sites Web et les applications suivent votre emplacement ou tentent de vous identifier. Il le fait en achetant vos données réseau via un pool de serveurs du monde entier, tout en supprimant les informations d'identification des en-têtes de paquets.

Il est souvent utilisé pour éviter les blocs régionaux comme Netflix ou YouTube. Certains utilisateurs l'aiment car il empêche les sociétés de suivi des publicités de créer un profil sur vous en fonction de vos habitudes de navigation et de diffuser des annonces personnalisées. Pourtant, d'autres sont juste un peu paranoïaques et apprécient l'assurance que personne ne peut espionner leur activité Internet.

Vous pouvez utiliser Tor sur Ubuntu 20.04 Focal Fossa en installant le client TOR. Nous vous montrerons comment le configurer dans ce guide, qui inclut la configuration du navigateur et l'activation de toutes vos commandes de shell pour exécuter le réseau de Tor.

Dans ce tutoriel, vous apprendrez:

- Comment installer Tor sur Ubuntu 20.04

- Testez votre connexion réseau via Tor

- Comment torrifier votre coquille temporairement ou persistante

- Activer et utiliser le port de contrôle TOR

- Configurer le navigateur Web pour utiliser le réseau Tor

Comment utiliser le réseau Tor pour parcourir en ligne sur Ubuntu 20.04 Desktop / Server

Comment utiliser le réseau Tor pour parcourir en ligne sur Ubuntu 20.04 Desktop / Server | Catégorie | Exigences, conventions ou version logicielle utilisée |

|---|---|

| Système | Installé Ubuntu 20.04 ou Ubuntu 20 amélioré.04 FOCAL FOSSA |

| Logiciel | Tor |

| Autre | Accès privilégié à votre système Linux en tant que racine ou via le Sudo commande. |

| Conventions | # - Exige que les commandes Linux soient exécutées avec des privilèges racine soit directement en tant qu'utilisateur racine, soit par l'utilisation de Sudo commande$ - Exige que les commandes Linux soient exécutées en tant qu'utilisateur non privilégié régulier |

Installez Tor sur Ubuntu 20.04

- Tout d'abord, nous devons installer Tor sur notre système. Ouvrez un terminal et saisissez la commande suivante pour l'installer:

$ sudo apt install tor

- Par défaut, Tor fonctionne sur le port 9050. Vous pouvez confirmer que Tor est opérationnel correctement en utilisant le

SSCommande dans le terminal:

Copie$ SS -NLT State RECV-Q Send-Q Adresse locale: Adresse de pair du port: Processus de port Écouter 0 4096 127.0.0.53% lo: 53 0.0.0.0: * Écoutez 0 5 127.0.0.1: 631 0.0.0.0: * Écoutez 0 4096 127.0.0.1: 9050 0.0.0.0: *Un autre moyen rapide de vérifier si Tor est installé et de voir quelle version vous exécutez avec cette commande:

$ tor --version tor version 0.4.2.7.

TOR TEST CONNECTION NETROWAL CONNECTION

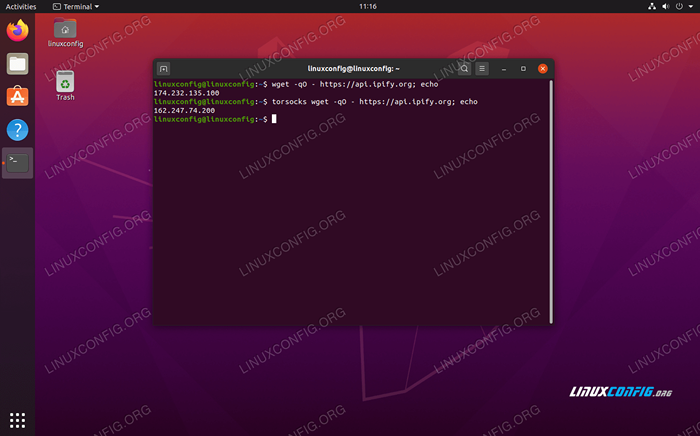

- Voyons Tor en action et assurez-vous qu'il fonctionne à quel point il est censé. Nous le ferons en obtenant une adresse IP externe à partir du réseau Tor. Tout d'abord, vérifiez quelle est votre adresse IP actuelle:

$ wget -qo - https: // api.ipify.org; Echo 147.232.135.100

- Ensuite, nous allons exécuter la même commande mais la préfacer avec

torse. De cette façon, la commande est exécutée via notre client TOR à la place.$ torsocks wget -qo - https: // api.ipify.org; Echo 162.247.74.200

Voyez comment notre adresse IP change lors de l'utilisation du préfixe de commande Torsocks

Voyez comment notre adresse IP change lors de l'utilisation du préfixe de commande Torsocks

Vous devriez voir une adresse IP différente maintenant. Cela signifie que notre demande a été acheminée via le réseau TOR avec succès.

Comment «torrifier» votre coquille

- Évidemment, préfacer chaque commande liée au réseau avec

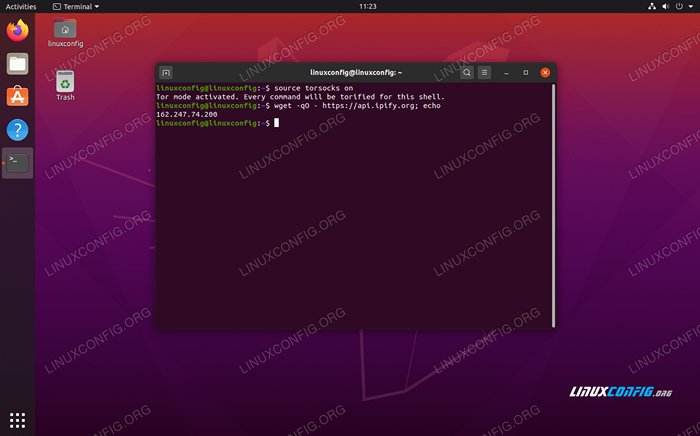

torseva vieillir rapidement. Si vous souhaitez utiliser le réseau Tor par défaut pour les commandes de shell, vous pouvez torrifier votre shell avec cette commande:$ Source Torsocks sur le mode tor activé. Chaque commande sera torrifiée pour ce shell.

- Pour vous assurer que cela a fonctionné, essayez de récupérer votre adresse IP sans utiliser

torsePréfixe de commande:$ wget -qo - https: // api.ipify.org; Echo 162.247.74.200

Allumez le mode tor pour torrifier la coque

Allumez le mode tor pour torrifier la coque - La coquille torrifiée ne persistera que pour la session en cours. Si vous ouvrez de nouveaux terminaux ou redémarrez votre PC, le shell sera retourné à votre connexion ordinaire. Tourner

torseEn permanence pour toutes les nouvelles sessions de shell et après le redémarrage, utilisez cette commande:$ echo ". torsocks sur ">> ~ /.bashrc

- Si vous avez besoin de basculer

torseMode Off encore, entrez simplement:$ Source Torsocks Off Mode Tor Désactivé. La commande ne passera plus Tor.

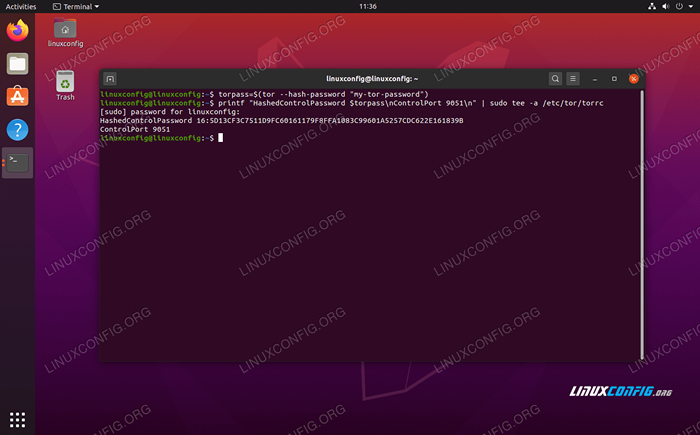

Activer le port de contrôle TOR

Afin d'interagir avec l'installation de Tor sur notre système, nous devons activer le port de contrôle de Tor. Une fois activé, Tor acceptera les connexions sur le port de commande et vous permettra de contrôler le processus Tor via diverses commandes.

- Pour commencer, nous protégerons la connexion TOR avec la commande suivante. Nous utilisons

My-TOR-Passworddans cet exemple.$ torpass = $ (Tor - Hash-Password "My-TOR-Password")

- Ensuite, utilisez cette commande pour activer le port de contrôle TOR et insérer notre mot de passe précédemment haché:

$ printf "hashedControlPassword $ torpass \ nControlport 9051 \ n" | Sudo Tee -a / etc / tor / torc

Générer un hachage de mot de passe TOR

Générer un hachage de mot de passe TOR - Vous pouvez vérifier le contenu de votre

/ etc / tor / torcFichier de configuration pour confirmer que les paramètres de mot de passe de hachage ont été correctement inclus.$ tail -2 / etc / tor / torrc hashedControlpassword 16: 5d13cf3c7511d9fc60161179f8ffa1083c99601a5257cdc622e161839b Controlport 9051

- Redémarrez pour appliquer les modifications:

$ sudo systemctl redémarrer tor

- Maintenant, vous devriez pouvoir voir le service Tor fonctionner sur les deux ports

9050et9051:

CopieSS -NLT State RECV-Q Send-Q Adresse locale: Adresse de pair du port: Processus de port Écouter 0 4096 127.0.0.53% lo: 53 0.0.0.0: * Écoutez 0 5 127.0.0.1: 631 0.0.0.0: * Écoutez 0 4096 127.0.0.1: 9050 0.0.0.0: * Écoutez 0 4096 127.0.0.1: 9051 0.0.0.0: *

Connectez-vous au port de commande TOR

- Maintenant, nous pouvons nous connecter au port de contrôle Tor pour communiquer avec Tor et émettre des commandes. Par exemple, ici nous utilisons le

telnetcommande pour demander un nouveau circuit Tor et un cache effacer:

Copie$ telnet 127.0.0.1 9051 Essayant 127.0.0.1… . Connecté à 127.0.0.1. Le caractère d'échappement est '^]'. Authentifiez "My-TOR-PASSWORD" 250 OK Signal Newnym 250 OK Signal ClearDnscache 250 OK QUIT 250 Close Connection Connexion Fermée par Host Foreign.En ligne 5, nous sommes entrés

AUTHENTIFIERcommande et notre mot de passe TOR. Sur la ligne 7 et la ligne 9, nous avons demandé à Tor un nouveau circuit et un cache propre. De toute évidence, vous devez connaître quelques commandes pour tirer très usage du port de contrôle, c'est pourquoi nous avons lié une liste de commandes ci-dessus. Connexion au port de commande TOR

Connexion au port de commande TOR - La communication avec le port de commande TOR peut également être scénarisée. Considérez l'exemple suivant, qui demandera un nouveau circuit (adresse IP) de Tor:

Copie$ Source Torsocks Off Mode Tor Désactivé. La commande ne passera plus Tor. $ torsocks wget -qo - https: // api.ipify.org; Echo 103.1.206.100 $ echo -e 'authentifie "my-tor-password" \ r \ nsignal newnym \ r \ nquit' | NC 127.0.0.1 9051 250 OK 250 OK 250 CLOCAGE CONNEXION $ TORSOCKS WGET -QO - HTTPS: // API.ipify.org; Echo 185.100.87.206La magie se produit sur la ligne 5, où plusieurs commandes TOR sont tendues ensemble. Le

wgetLes commandes montrent comment l'adresse IP de notre connexion a changé après avoir demandé un circuit propre. Ce script peut être exécuté chaque fois que vous devez obtenir un nouveau circuit.

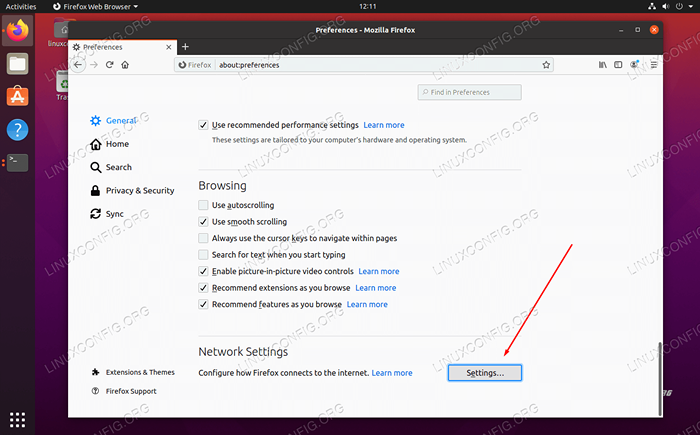

Configurer le navigateur Web pour utiliser le réseau Tor

Pour parcourir le Web de manière anonyme via Tor, nous devons configurer notre navigateur Web pour acheminer le trafic via notre hôte TOR local. Voici comment vous configureriez cela sur le navigateur Web par défaut d'Ubuntu, Firefox. Les instructions pour d'autres navigateurs Web seront très similaires.

- Ouvrez le panneau Paramètres dans le menu ou en tapant

À propos: Préférencesdans la barre d'adresse. Faites défiler tout le long pour trouver les «paramètres réseau» et cliquez sur le bouton «Paramètres». Ouvrez le menu des paramètres réseau dans votre navigateur Web

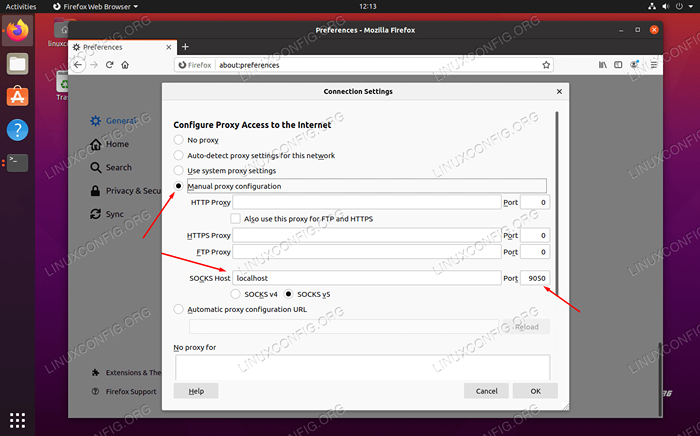

Ouvrez le menu des paramètres réseau dans votre navigateur Web - Dans ce menu, sélectionnez «Configuration de proxy manuelle» et entrez

hôte localSous le champ "Host Socks". Pour le port, entrez9050. Voir la capture d'écran ci-dessous pour l'apparence du vôtre. Configurer l'hôte des chaussettes dans les paramètres réseau

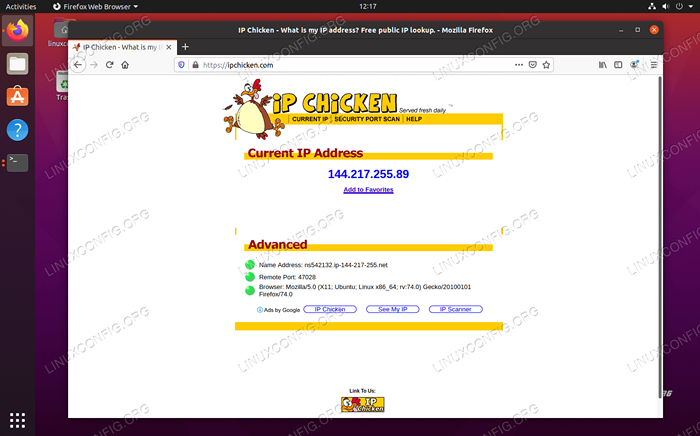

Configurer l'hôte des chaussettes dans les paramètres réseau - Lorsque vous avez fini d'entrer dans ces paramètres, cliquez sur OK. Vous pouvez confirmer que les modifications ont pris effet en accédant à un site Web comme IP Chicken pour vous assurer que vous êtes connecté au réseau Tor. Ceci est une étape recommandée à chaque fois que vous souhaitez vous assurer que vous parcourez de manière anonyme.

Nous naviguons de manière anonyme, d'où la nouvelle adresse IP du réseau Tor

Nous naviguons de manière anonyme, d'où la nouvelle adresse IP du réseau Tor

Conclusion

L'utilisation de Tor est un excellent moyen de maintenir l'anonymat sur Internet. C'est totalement gratuit et ne prend que quelques minutes à configurer. Vous pouvez exercer beaucoup de contrôle sur votre connexion TOR si vous prenez un peu de temps pour comprendre comment fonctionne le port de contrôle, comme nous l'avons montré dans cet article.

En utilisant ce que vous avez appris dans ce guide, vous pouvez vous assurer que toute votre activité Internet sortante est masquée, que vous utilisiez un navigateur Web ou que vous émettiez des commandes du terminal. Bien sûr, d'autres applications peuvent également être configurées pour utiliser Tor, il vous suffit de les configurer pour vous connecter à vos chaussettes localhost.

Tutoriels Linux connexes:

- Installez le proxy Tor sur Ubuntu 22.04 Linux

- Choses à installer sur Ubuntu 20.04

- Installation des en-têtes de noyau de Manjaro Linux

- Reprenez votre confidentialité et votre sécurité à l'ère numérique

- Comment télécharger des vidéos en ligne à partir de la ligne de commande Linux…

- Tutoriel de configuration de Squid Proxy sur Linux

- Choses à faire après l'installation d'Ubuntu 20.04 Focal Fossa Linux

- OpenLitespeed comme proxy inversé

- Configuration de ZFS sur Ubuntu 20.04

- Une introduction à l'automatisation Linux, des outils et des techniques

- « Installer Ubuntu 20.04 sur Raspberry Pi

- Comment installer Intellij Idea sur Ubuntu 20.04 Linux Desktop »