Intégrer Ubuntu 16.04 à AD en tant que membre du domaine avec Samba et Winbind - Partie 8

- 5011

- 1175

- Clara Nguyen

Ce tutoriel décrit comment rejoindre une machine Ubuntu dans un Samba4 Active Directory domaine afin d'authentifier PUBLICITÉ comptes avec local ACL Pour les fichiers et les répertoires ou pour créer et cartographier des partages de volume pour les utilisateurs du contrôleur de domaine (agissez un serveur de fichiers).

Exigences:

- Créez une infrastructure Active Directory avec Samba4 sur Ubuntu

Étape 1: Configurations initiales pour rejoindre Ubuntu à Samba4 AD

1. Avant de commencer à rejoindre un Ubuntu héberger dans un Active Directory DC Vous devez vous assurer que certains services sont correctement configurés sur la machine locale.

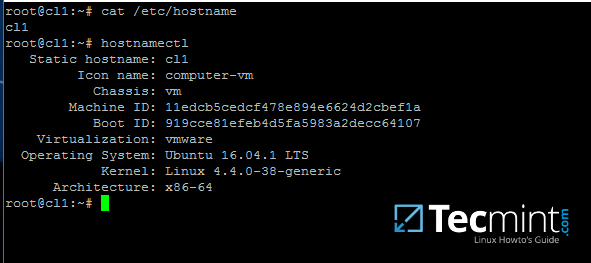

Un aspect important de votre machine représente le nom d'hôte. Configurez un nom de machine approprié avant de rejoindre le domaine à l'aide de hostnamectl commande ou par édition manuelle / etc / nom d'hôte déposer.

# hostnamectl set-hostname your_machine_short_name # cat / etc / hostname # hostnamectl

Définir le nom d'hôte système

Définir le nom d'hôte système 2. À l'étape suivante, ouvrez et modifiez manuellement les paramètres du réseau machine avec les configurations IP appropriées. Les paramètres les plus importants ici sont les adresses IP DNS qui pointent vers votre contrôleur de domaine.

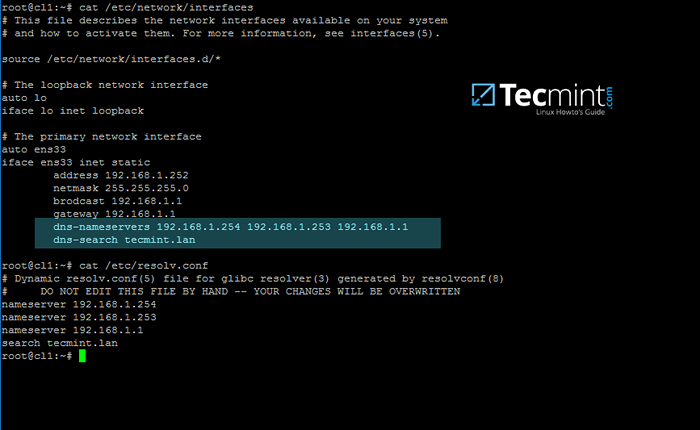

Modifier / etc / réseau / interfaces fichier et ajouter DNS-NameServers déclaration avec vos adresses publicitaires et votre nom de domaine appropriés comme illustré sur la capture d'écran ci-dessous.

Assurez-vous également que les mêmes adresses IP DNS et le nom de domaine sont ajoutés à / etc / résolv.confli déposer.

Configurer les paramètres du réseau pour l'annonce

Configurer les paramètres du réseau pour l'annonce Sur la capture d'écran ci-dessus, 192.168.1.254 et 192.168.1.253 sont les adresses IP du Samba4 ad dc et Tecmint.lan représente le nom du domaine AD qui sera interrogé par toutes les machines intégrées dans le royaume.

3. Redémarrez les services réseau ou redémarrez la machine afin d'appliquer les nouvelles configurations réseau. Publier un ping-ping commande contre votre nom de domaine afin de tester si la résolution DNS fonctionne comme prévu.

Le Ad dc devrait rejouer avec son FQDN. Dans le cas où vous avez configuré un serveur DHCP dans votre réseau pour affecter automatiquement les paramètres IP pour vos hôtes LAN, assurez-vous d'ajouter des adresses IP AD DC aux configurations DNS du serveur DHCP.

# SystemCTL Restart Networking.service # ping -c2 your_domain_name

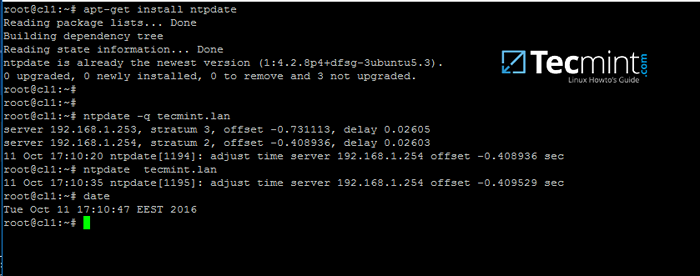

4. La dernière configuration importante requise est représentée par la synchronisation temporelle. Installer ntpdate package, requête et temps de synchronisation avec le Ad dc En émettant les commandes ci-dessous.

$ sudo apt-get install ntpdate $ sudo ntpdate -q your_domain_name $ sudo ntpdate your_domain_name

Synchronisation du temps avec AD

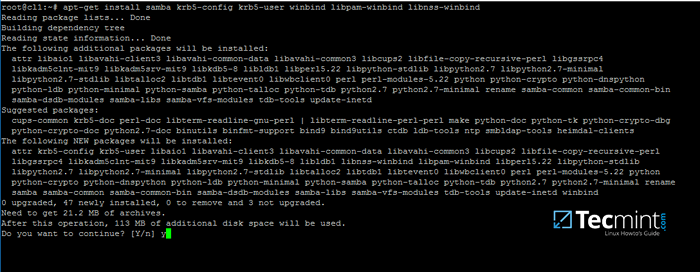

Synchronisation du temps avec AD 5. À l'étape suivante, installez le logiciel requis par Ubuntu Machine pour être entièrement intégré dans le domaine en exécutant la commande ci-dessous.

$ sudo apt-get install samba krb5-config krb5-user winbind libpam-winbind libnss-winbind

Installer Samba4 dans le client Ubuntu

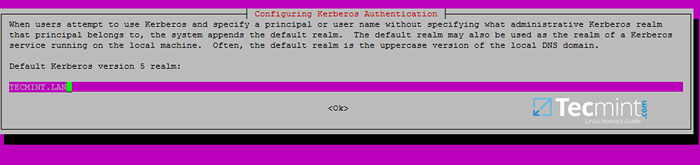

Installer Samba4 dans le client Ubuntu Pendant que les packages Kerberos sont installés, vous devez être invité à saisir le nom de votre domaine par défaut. Utilisez le nom de votre domaine avec des majuscules et appuyez sur Entrer clé pour continuer l'installation.

Ajouter le nom de domaine AD

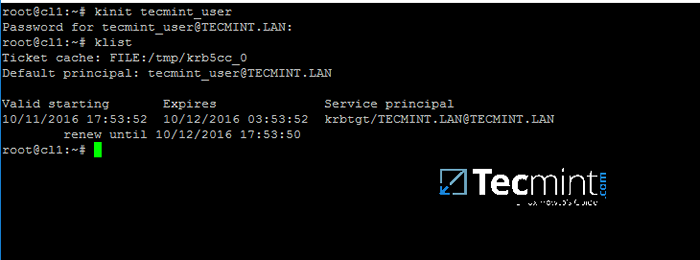

Ajouter le nom de domaine AD 6. Une fois tous les packages terminés l'installation, testez Kerberos Authentification par rapport à un compte administratif publicitaire et énumérez le billet en émettant les commandes ci-dessous.

# kinit ad_admin_user # klist

Vérifiez l'authentification de Kerberos avec une annonce

Vérifiez l'authentification de Kerberos avec une annonce Étape 2: Rejoignez Ubuntu à Samba4 AD DC

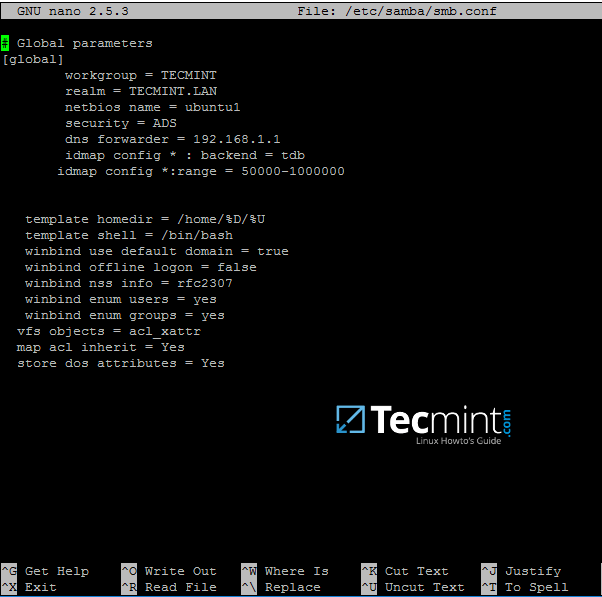

7. La première étape pour intégrer la machine Ubuntu dans le Samba4 Active Directory Le domaine consiste à modifier le fichier de configuration de Samba.

Sauvegardez le fichier de configuration par défaut de Samba, fourni par le gestionnaire de packages, afin de commencer par une configuration propre en exécutant les commandes suivantes.

# mv / etc / samba / smb.conf / etc / samba / smb.confli.# nano / etc / samba / smba initial.confli

Sur le nouveau fichier de configuration Samba, ajoutez les lignes ci-dessous:

[mondial] Workgroup = Tecmint Realm = Tecmint.Lan netbios name = ubuntu securit.168.1.1 IDMAP Config *: backend = TDB IDMAP Config *: range = 50000-1000000 Template homeDir = / Home /% d /% u Template shell = / bin / bash winbind Utilisez le domaine par défaut = True Winbind Offline Logon = False Winbind NSS info = RFC2307 Utilisateurs de l'énumération WinBind = Yes Winbind Enum Groupes = Oui Objets VFS = ACL_XATTR MAP ACL HÉRIS = Oui Store Attributes DOS = Oui

Configurer la samba pour l'annonce

Configurer la samba pour l'annonce Remplacer groupe de travail, royaume, nom netbios et transfert DNS Variables avec vos propres paramètres personnalisés.

Le Winbind Utiliser le domaine par défaut Causes de paramètres vigilance Service pour traiter tout nom d'utilisateur d'annonces non qualifié comme utilisateurs de l'annonce. Vous devez omettre ce paramètre si vous avez des noms de comptes système locaux qui chevauchent les comptes d'annonces.

8. Vous devez maintenant redémarrer tous les démons de samba et arrêter et supprimer les services inutiles et activer le système de services Samba en émettant les commandes ci-dessous.

$ sudo systemctl redémarrer smbd nmbd winbind $ sudo systemctl stop samba-ad-dc $ sudo systemctl activer smbd nmbd winbind

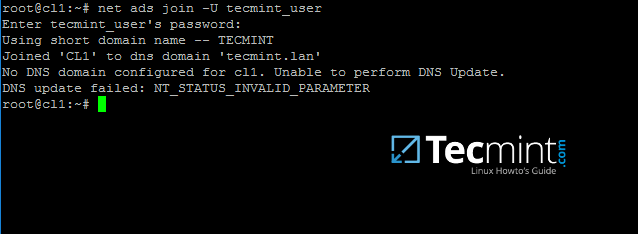

9. Rejoignez la machine Ubuntu pour Samba4 ad dc en émettant la commande suivante. Utilisez le nom d'un compte AD DC avec les privilèges de l'administrateur afin que la liaison au royaume fonctionne comme prévu.

$ sudo net annonces jointe -u ad_admin_user

Rejoignez Ubuntu à Samba4 AD DC

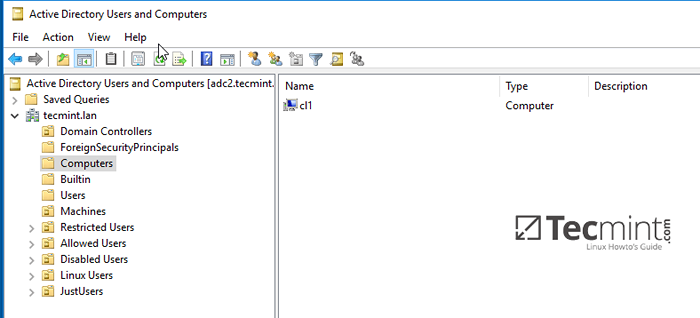

Rejoignez Ubuntu à Samba4 AD DC dix. À partir d'une machine Windows avec des outils RSAT installés, vous pouvez ouvrir Ad uc et naviguer vers Des ordinateurs récipient. Ici, votre machine rejointe Ubuntu devrait être répertoriée.

Confirmer le client Ubuntu dans Windows AD DC

Confirmer le client Ubuntu dans Windows AD DC Étape 3: Configurer l'authentification des comptes d'annonces

11. Afin d'effectuer l'authentification pour les comptes d'annonces sur la machine locale, vous devez modifier certains services et fichiers sur la machine locale.

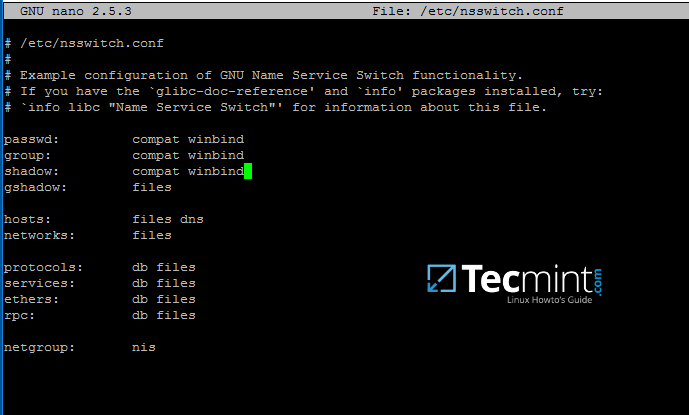

Tout d'abord, ouvrez et modifiez Le nom de service de nom (NSS) fichier de configuration.

$ sudo nano / etc / nsswitch.confli

Valeur suivante de Winbind pour les lignes Passwd et Group comme illustré sur l'extrait ci-dessous.

Passwd: Compat Winbind Group: Compat Winbind

Configurer l'authentification des comptes d'annonces

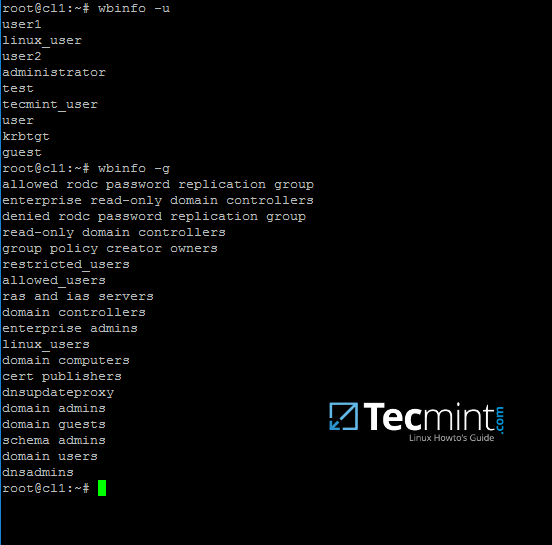

Configurer l'authentification des comptes d'annonces 12. Afin de tester si la machine Ubuntu a été intégrée avec succès à REALM RUN wbinfo commande pour répertorier les comptes et groupes de domaine.

$ wbinfo -u $ wbinfo -g

Liste des comptes et groupes de domaine publicitaire

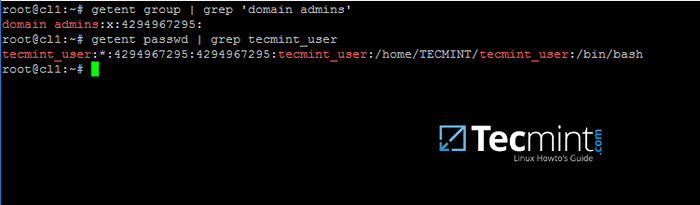

Liste des comptes et groupes de domaine publicitaire 13. Vérifiez également le module NSSwitch Winbind en émettant le gent commande et tuyaux les résultats via un filtre tel que grep Pour restreindre la sortie uniquement pour des utilisateurs ou des groupes de domaine spécifiques.

$ Sudo Getent Passwd | grep your_domain_user $ Sudo Getent Group | Grep 'Domain Admins'

Vérifiez les utilisateurs et groupes du domaine publicitaire

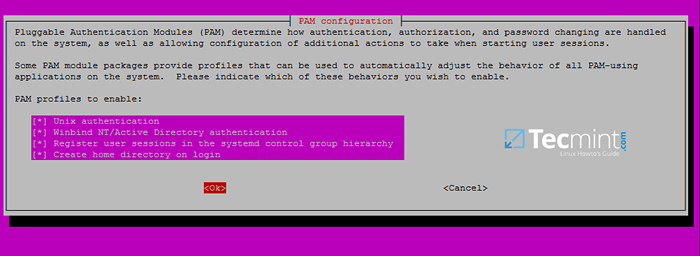

Vérifiez les utilisateurs et groupes du domaine publicitaire 14. Afin d'authentifier sur une machine Ubuntu avec des comptes de domaine, vous devez exécuter pam-up-update Commande avec les privilèges racine et ajoutez toutes les entrées requises pour le service Winbind et pour créer automatiquement des répertoires domestiques pour chaque compte de domaine lors de la première connexion.

Vérifiez toutes les entrées en appuyant [espace] clé et frapper d'accord Pour appliquer la configuration.

$ sudo pam-uut-update

Authentifier Ubuntu avec des comptes de domaine

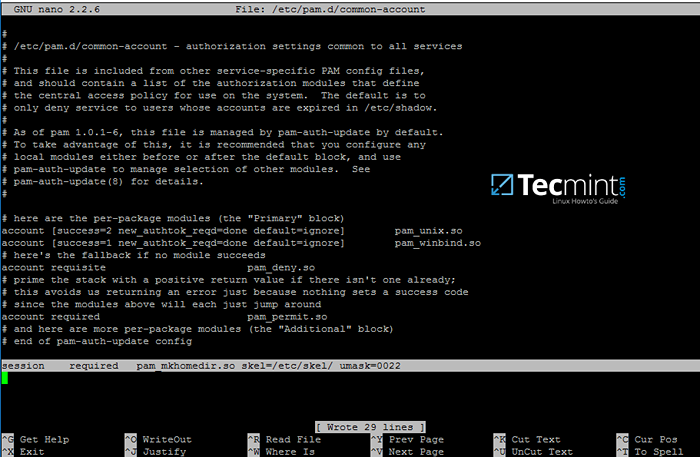

Authentifier Ubuntu avec des comptes de domaine 15. Sur Debian Systems, vous devez modifier manuellement / etc / pam.d / compte commun Fichier et la ligne suivante afin de créer automatiquement des maisons pour les utilisateurs de domaine authentifiés.

Session requise PAM_MKHOMEDIR.donc skel = / etc / skel / umask = 0022

Authentifier Debian avec des comptes de domaine

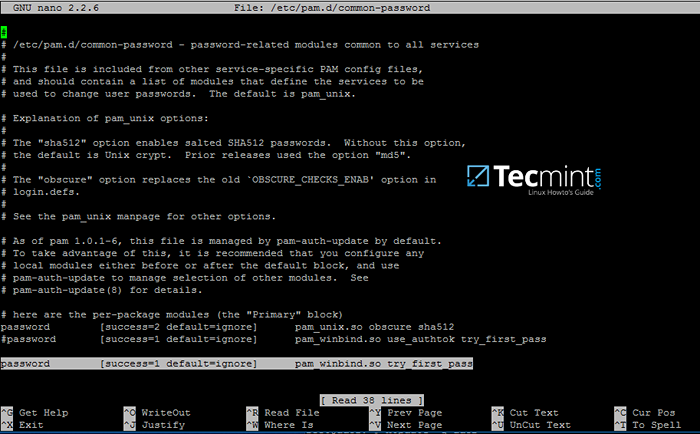

Authentifier Debian avec des comptes de domaine 16. Afin de Active Directory Les utilisateurs pour pouvoir modifier le mot de passe à partir de la ligne de commande dans Linux Open / etc / pam.D / mot de passe commun fichier et supprimer le use_authtok Déclaration de la ligne de mot de passe pour enfin regarder comme sur l'extrait ci-dessous.

mot de passe [Success = 1 default = ignore] pam_winbind.Alors try_first_pass

Les utilisateurs autorisés à modifier le mot de passe

Les utilisateurs autorisés à modifier le mot de passe 17. Pour authentifier l'hôte Ubuntu avec un compte Samba4 AD Utilisez le paramètre de nom d'utilisateur de domaine après la commande su -. Exécutez la commande ID pour obtenir des informations supplémentaires sur le compte AD.

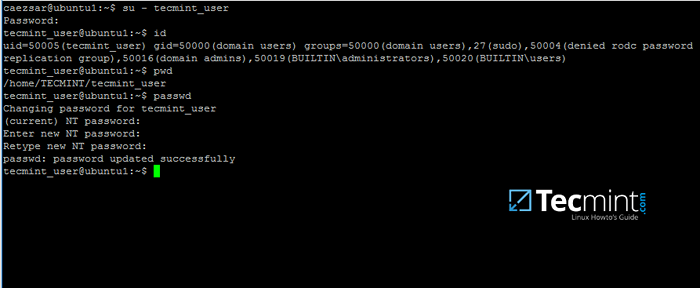

$ su - Votre_AD_USER

Trouver des informations sur l'utilisateur d'annonces

Trouver des informations sur l'utilisateur d'annonces Utilisez la commande pwd pour voir votre répertoire actuel de domaine et votre commande passwd si vous souhaitez modifier le mot de passe.

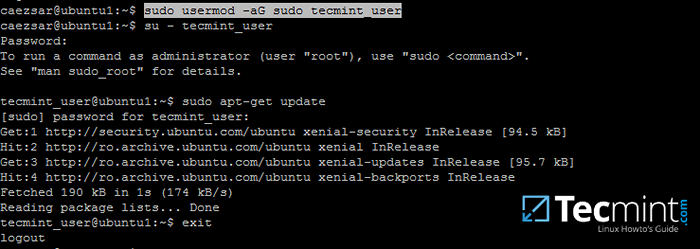

18. Pour utiliser un compte de domaine avec des privilèges racine sur votre machine Ubuntu, vous devez ajouter le nom d'utilisateur AD au groupe système sudo en émettant la commande ci-dessous:

$ sudo usermod -ag sudo votre_domain_user

Connectez-vous à Ubuntu avec le compte de domaine et mettez à jour votre système en exécutant Mise à jour apt-get Commande pour vérifier si l'utilisateur du domaine a des privilèges racine.

Ajouter un groupe de racines utilisateur Sudo

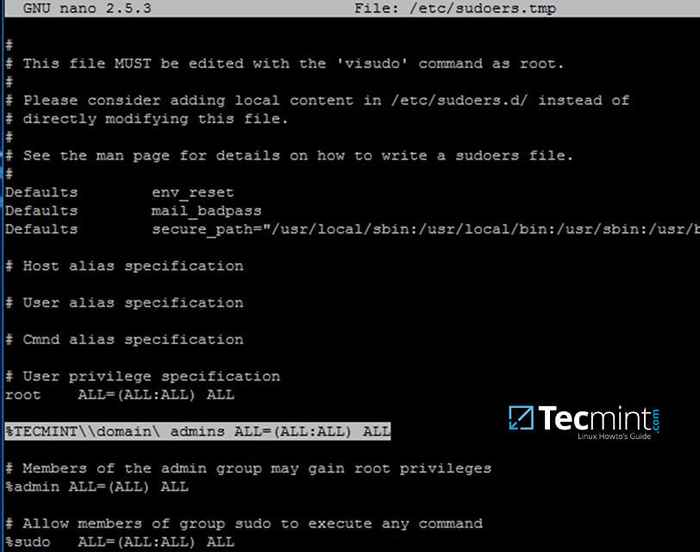

Ajouter un groupe de racines utilisateur Sudo 19. Pour ajouter des privilèges racine pour un groupe de domaine, Open End Modifier / etc / sudoers fichier utilisant visudo commander et ajouter la ligne suivante comme illustré sur la capture d'écran ci-dessous.

% Your_domain \\ your_domain \ group all = (tout: tout) tout

Ajouter les privilèges racine au groupe de domaine

Ajouter les privilèges racine au groupe de domaine Utilisez des barres à barres pour échapper aux espaces contenus dans le nom de votre groupe de domaine ou pour échapper à la première barre de barre. Dans l'exemple ci-dessus, le groupe de domaine pour Tecmint Le royaume est nommé «Administrateurs du domaine".

Le signe de pourcentage précédent (%) Le symbole indique que nous faisons référence à un groupe, pas à un nom d'utilisateur.

20. Dans le cas où vous exécutez la version graphique d'Ubuntu et que vous souhaitez vous connecter sur le système avec un utilisateur de domaine, vous devez modifier le gestionnaire d'affichage LightDM en édition / usr / share / lightdm / lightdm.confli.D / 50-UBUNTU.confli fichier, ajouter les lignes suivantes et redémarrer la machine pour refléter les modifications.

greeter-show-manueal-login = True Greeter-Hide-Users = True

Il devrait maintenant pouvoir effectuer des connexions sur Ubuntu Desktop avec un compte de domaine en utilisant soit Votre_Domain_Username ou [Protégé par e-mail] _domain.TLD ou your_domain \ your_domain_usename format.

- « 8 meilleures téléspectateurs de documents PDF pour les systèmes Linux

- Rejoignez Centos 7 Desktop à Samba4 AD en tant que membre du domaine - Partie 9 »