Intégrez Ubuntu à Samba4 AD DC avec SSSD et Royaume - Partie 15

- 4922

- 545

- Lucas Bernard

Ce tutoriel vous guidera sur la façon de rejoindre un Bureau Ubuntu machine dans un Samba4 Active Directory domaine avec SSSD et Royaume Services afin d'authentifier les utilisateurs contre un Active Directory.

Exigences:

- Créez une infrastructure Active Directory avec Samba4 sur Ubuntu

Étape 1: Configurations initiales

1. Avant de commencer à rejoindre Ubuntu dans un Active Directory, assurez-vous que le nom d'hôte est correctement configuré. Utiliser hostnamectl commande pour définir le nom de la machine ou modifier manuellement / etc / nom d'hôte déposer.

$ sudo hostnamectl set-hostname your_machine_short_hostname $ cat / etc / hostname $ hostnamectl

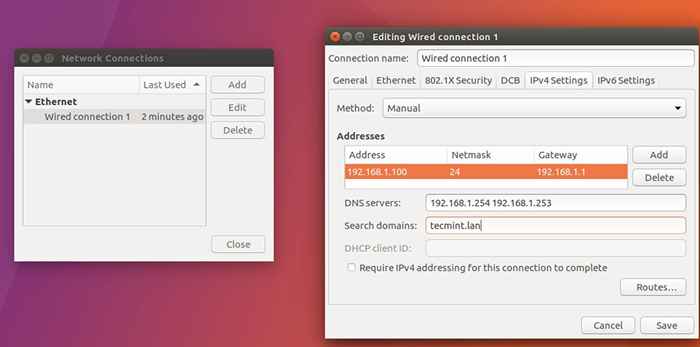

2. À l'étape suivante, modifiez les paramètres de l'interface du réseau machine et ajoutez les configurations IP appropriées et les adresses du serveur IP DNS correct pour pointer le contrôleur de domaine AD Samba comme illustré dans la capture d'écran ci-dessous.

Si vous avez configuré un serveur DHCP dans vos locaux pour affecter automatiquement les paramètres IP pour vos machines LAN avec les adresses IP AD DNS appropriées, vous pouvez ignorer cette étape et avancer.

Configurer l'interface réseau

Configurer l'interface réseau Sur la capture d'écran ci-dessus, 192.168.1.254 et 192.168.1.253 représente les adresses IP des contrôleurs de domaine Samba4.

3. Redémarrez les services réseau pour appliquer les modifications à l'aide de l'interface graphique ou de la ligne de commande et émettez une série de commande de ping contre votre nom de domaine afin de tester si la résolution DNS fonctionne comme prévu. Utiliser aussi héberger Commande pour tester la résolution DNS.

$ sudo systemctl redémarrage du réseautage.Service $ Hôte de votre_domain.tld $ ping -c2 your_domain_name $ ping -c2 adc1 $ ping -c2 adc2

4. Enfin, assurez-vous que le temps de la machine est synchronisé avec Samba4 AD. Installer ntpdate Package et temps de synchronisation avec l'annonce en émettant les commandes ci-dessous.

$ sudo apt-get install ntpdate $ sudo ntpdate your_domain_name

Étape 2: Installez les packages requis

5. Sur cette étape, installez le logiciel nécessaire et les dépendances nécessaires afin de rejoindre Ubuntu dans Samba4 AD DC: Royaume et SSSD prestations de service.

$ sudo apt install adcli realmd krb5-user samba-common-bin samba-libs samba-db-modules sssd sssd-tools libnss-sss libpam-sss packagekit policykit-1

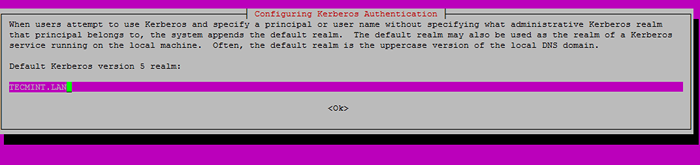

6. Entrez le nom du royaume par défaut avec des majuscules et appuyez sur Entrer clé pour continuer l'installation.

Définir le nom du royaume

Définir le nom du royaume 7. Ensuite, créez le SSSD Fichier de configuration avec le contenu suivant.

$ sudo nano / etc / sssd / sssd.confli

Ajouter les lignes suivantes à SSSD.confli déposer.

[NSS] filter_groups = root filter_users = root reconnection_retries = 3 [pam] reconnection_retries = 3 [sssd] domaines = tecmint.lan config_file_version = 2 services = nss, pam default_domain_suffix = tecmint.Lan [domaine / tecmint.lan] ad_domain = tecmint.lan krb5_realm = tecmint.LAN REALMD_TAGS = MANAGES-SYSTÈME RAPIDÉE-SAMBA CACHE_CREDENTIELS = True ID_Provider = AD KRB5_STORE_PASSWORD_IF_OFFLINE = VRAI ad Access_Provider = ad ldap_schema = ad dyndns_update = true dyndns_refresh_interval = 43200 dyndns_update_ptr = true dyndns_ttl = 3600

Assurez-vous de remplacer le nom de domaine dans les paramètres suivants en conséquence:

domaines = tecmint.lan default_domain_suffix = tecmint.Lan [domaine / tecmint.lan] ad_domain = tecmint.lan krb5_realm = tecmint.Lan

8. Ensuite, ajoutez les autorisations appropriées pour le fichier SSSD en émettant la commande ci-dessous:

$ sudo chmod 700 / etc / sssd / sssd.confli

9. Maintenant, ouvrez et modifiez Royaume Fichier de configuration et ajouter les lignes suivantes.

$ sudo nano / etc / realmd.confli

Royaume.confli Extrait de fichiers:

[actif-directory] OS-name = Linux Ubuntu OS-Version = 17.04 [Service] Installation automatique = oui [utilisateurs] Home par défaut = / home /% d /% u par défaut-shell = / bin / bash [tecmint.lan] utilisateur-principal = Oui Names entièrement qualifiés = Non

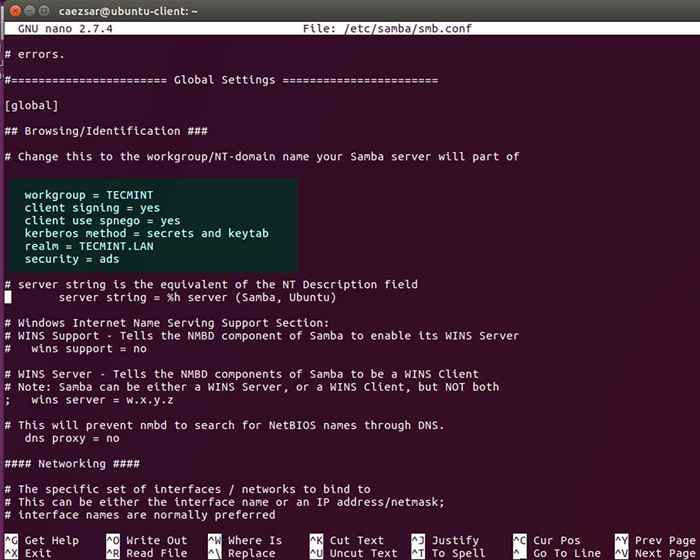

dix. Le dernier fichier que vous devez modifier appartient à Samba Daemon. Ouvrir / etc / samba / smb.confli fichier pour l'édition et ajouter le bloc de code suivant au début du fichier, après le [mondial] Section comme illustré sur l'image ci-dessous.

WorkGroup = Tecmint Client Signing = Oui Client Utilisez SPNEGO = YES KERBEROS Méthode = secrets et Keytab Realm = Tecmint.Sécurité LAN = publicités

Configurer le serveur Samba

Configurer le serveur Samba Assurez-vous de remplacer le nom de domaine valeur, en particulier le valeur du royaume Pour correspondre à votre nom de domaine et courir comparmage Commande afin de vérifier si le fichier de configuration ne contient aucune erreur.

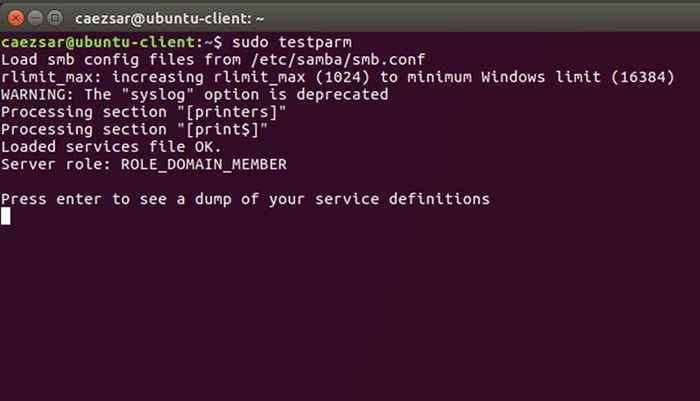

$ sudo testparm

Tester la configuration de la samba

Tester la configuration de la samba 11. Après avoir apporté toutes les modifications requises, testez l'authentification de Kerberos à l'aide d'un compte administratif publicitaire et énumérez le billet en émettant les commandes ci-dessous.

$ sudo kinit [Protégé par e-mail] $ sudo klist

Vérifiez l'authentification de Kerberos

Vérifiez l'authentification de Kerberos Étape 3: Rejoignez Ubuntu à Samba4 Realm

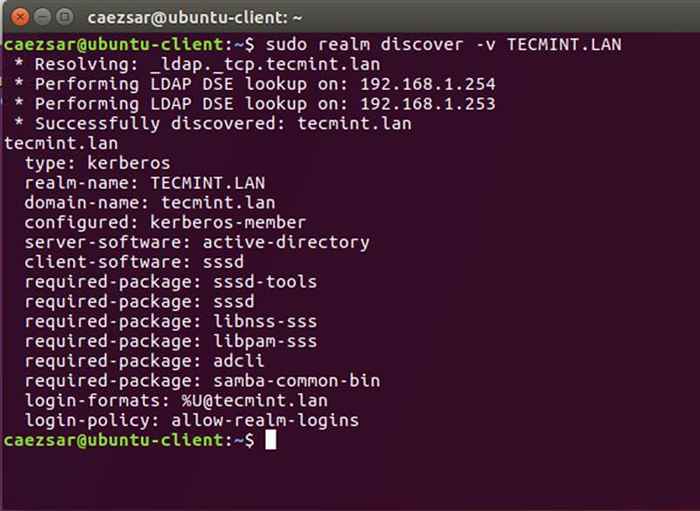

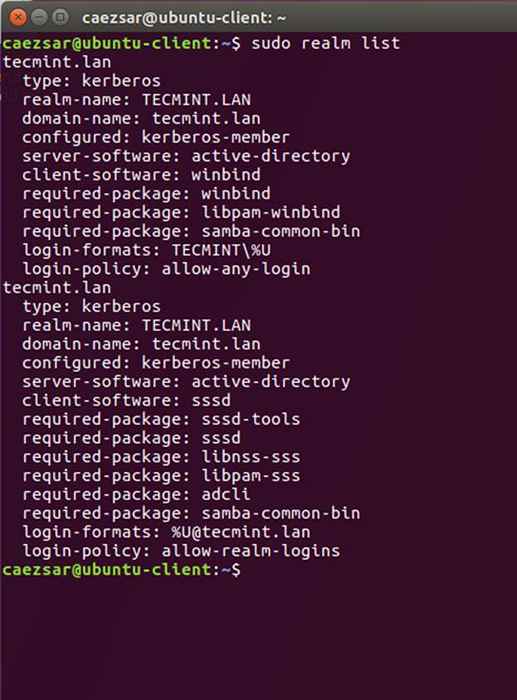

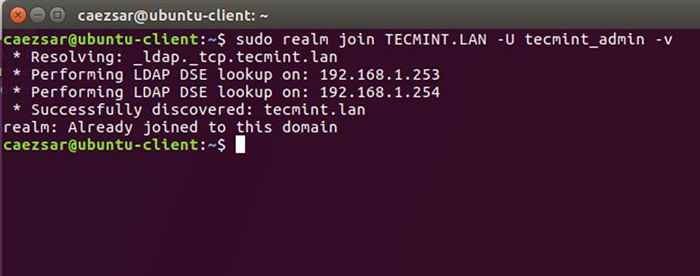

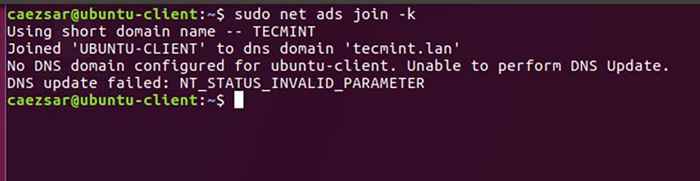

12. Pour rejoindre Ubuntu Machine à Samba4 Active Directory Issue suivant la série de commandes comme illustré ci-dessous. Utilisez le nom d'un compte AD DC avec les privilèges d'administrateur afin que la liaison au domaine fonctionne comme prévu et remplacez la valeur du nom de domaine en conséquence.

Domaine de Discover -V de ragem de Sudo $.TLD $ sudo ragem Liste $ sudo royaume rejoindre Tecmint.LAN -U AD_ADMIN_USER -V $ sudo Net ADS JOIN -K

Rejoignez Ubuntu à Samba4 Realm

Rejoignez Ubuntu à Samba4 Realm  Liste des informations sur le domaine du royaume

Liste des informations sur le domaine du royaume  Ajouter l'utilisateur au domaine du royaume

Ajouter l'utilisateur au domaine du royaume  Ajouter un domaine au royaume

Ajouter un domaine au royaume 13. Une fois la liaison du domaine.

Permis de royaume $ sudo - tout

Par la suite, vous pouvez autoriser ou refuser l'accès à un compte d'utilisateur de domaine ou à un groupe utilisant la commande Realm comme présenté sur les exemples ci-dessous.

$ sudo rènem Deny -a $ realm permis - Domaine des Groupes.Tld \ Linux Admins '$ realm permis [Protégé par e-mail] $ REALM Permis Domain \\ User2

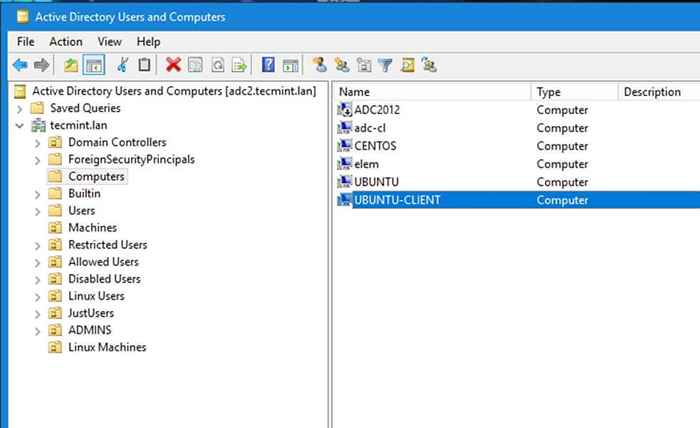

14. À partir d'une machine Windows avec des outils RSAT installés, vous pouvez ouvrir Ad uc et naviguer vers Des ordinateurs conteneur et vérifier si un compte d'objet avec le nom de votre machine a été créé.

Confirmer le domaine ajouté à AD DC

Confirmer le domaine ajouté à AD DC Étape 4: Configurer l'authentification des comptes d'annonces

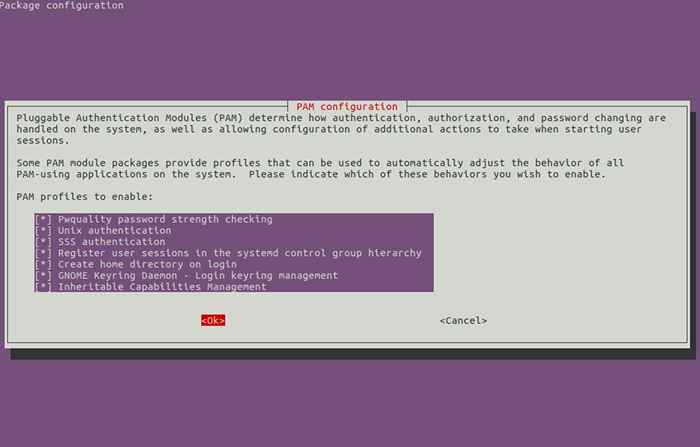

15. Afin d'authentifier sur une machine Ubuntu avec des comptes de domaine, vous devez exécuter pam-up-update commande avec les privilèges racine et activer tous les profils PAM, y compris l'option pour créer automatiquement des répertoires domestiques pour chaque compte de domaine lors de la première connexion.

Vérifiez toutes les entrées en appuyant [espace] clé et frapper d'accord Pour appliquer la configuration.

$ sudo pam-uut-update

Configuration PAM

Configuration PAM 16. Sur les systèmes modifier manuellement / etc / pam.d / compte commun Fichier et la ligne suivante afin de créer automatiquement des maisons pour les utilisateurs de domaine authentifiés.

Session requise PAM_MKHOMEDIR.donc skel = / etc / skel / umask = 0022

17. Si les utilisateurs Active Directory ne peuvent pas modifier leur mot de passe à partir de la ligne de commande dans Linux, ouvrez / etc / pam.D / mot de passe commun fichier et supprimer le use_authtok Déclaration de la ligne de mot de passe pour enfin regarder comme sur l'extrait ci-dessous.

mot de passe [Success = 1 default = ignore] pam_winbind.Alors try_first_pass

18. Enfin, redémarrez et activez le service REALMD et SSSD pour appliquer les modifications en émettant les commandes ci-dessous:

$ sudo systemctl redémarrer le sssd SSSD $ sudo systemctl activer le royaume SSSD

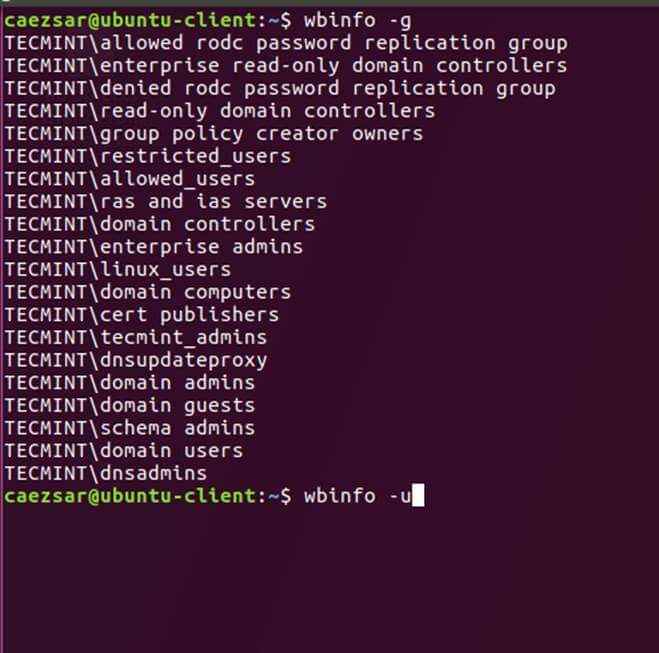

19. Afin de tester si la machine Ubuntu a été intégrée avec succès à Realm Run Installer Winbind Package et Exécuter wbinfo commande pour répertorier les comptes et groupes de domaine comme illustré ci-dessous.

$ sudo apt-get install winbind $ wbinfo -u $ wbinfo -g

Répertoriez les comptes de domaine

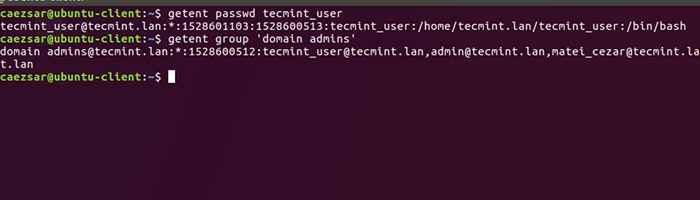

Répertoriez les comptes de domaine 20. Vérifiez également le module NSSwitch Winbind en émettant le gent commande contre un utilisateur ou groupe de domaine spécifique.

$ Sudo Getent passwd your_domain_user $ sudo gentent groupe 'Domain Admins'

Vérifiez Winbind NSSwitch

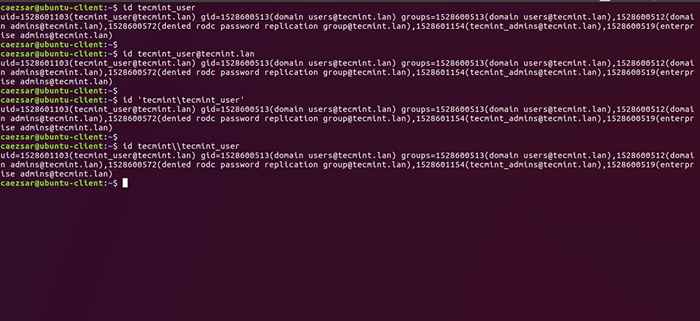

Vérifiez Winbind NSSwitch 21. Vous pouvez également utiliser Linux identifiant Commande pour obtenir des informations sur un compte d'annonce comme illustré sur la commande ci-dessous.

$ id tecmint_user

Vérifiez les informations sur l'utilisateur de l'annonce

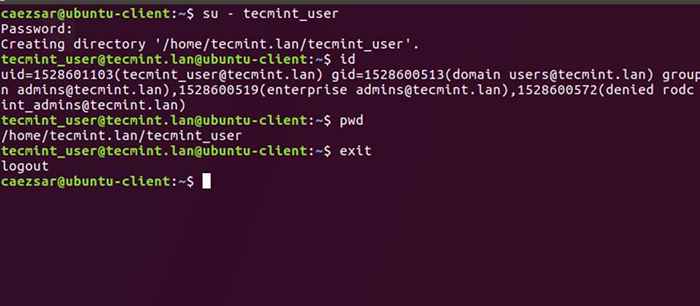

Vérifiez les informations sur l'utilisateur de l'annonce 22. Pour authentifier l'hôte Ubuntu avec un compte Samba4 AD Utilisez le paramètre de nom d'utilisateur de domaine après su - commande. Courir identifiant commande pour obtenir des informations supplémentaires sur le compte d'annonce.

$ su - Votre_AD_USER

Authentification des utilisateurs publicitaires

Authentification des utilisateurs publicitaires Utiliser PWD Commande pour voir le répertoire de travail actuel de votre domaine et la commande passwd si vous souhaitez modifier le mot de passe.

23. Pour utiliser un compte de domaine avec des privilèges racine sur votre machine Ubuntu, vous devez ajouter le nom d'utilisateur AD au groupe système sudo en émettant la commande ci-dessous:

$ sudo usermod -ag sudo [e-mail protégé]

Connectez-vous à Ubuntu avec le compte de domaine et mettez à jour votre système en exécutant mise à jour apte commande pour vérifier les privilèges racine.

24. Pour ajouter des privilèges racine pour un groupe de domaine, Open End Modifier / etc / sudoers fichier utilisant visudo commander et ajouter la ligne suivante comme illustré.

% domaine \ [e-mail protégé] tout = (tout: tout) tout

25. Pour utiliser l'authentification du compte de domaine pour Ubuntu Desktop Modify Léger Display Manager par édition / usr / share / lightdm / lightdm.confli.D / 50-UBUNTU.confli fichier, ajouter les deux lignes suivantes et redémarrer le service Lightdm ou redémarrer la machine Appliquer les modifications.

greeter-show-manueal-login = True Greeter-Hide-Users = True

Connectez-vous à Ubuntu Desktop avec un compte de domaine en utilisant soit Votre_Domain_Username ou [Protégé par e-mail] _domain.TLD syntaxe.

26. Pour utiliser le format de nom court pour les comptes AD Samba, modifier / etc / sssd / sssd.confli fichier, ajouter la ligne suivante dans [SSSD] bloc comme illustré ci-dessous.

full_name_format =% 1 $ s

et redémarrer le démon SSSD pour appliquer les modifications.

$ sudo systemctl redémarrer SSSD

Vous remarquerez que l'invite bash passera au nom court de l'utilisateur de l'annonce sans ajouter le nom de nom de domaine.

27. Dans le cas où vous ne pouvez pas vous connecter à cause de énumérer = vrai Argument établi dans SSSD.confli Vous devez effacer la base de données Cached SSSD en émettant la commande ci-dessous:

$ rm / var / lib / sss / db / cache_tecmint.lan.LDB

C'est tout! Bien que ce guide se concentre principalement sur l'intégration avec un SAMBA4 Active Directory, les mêmes étapes peuvent être appliquées afin d'intégrer Ubuntu aux services REALMD et SSSD dans un Microsoft Windows Server Active Directory.

- « Comment configurer les formats de journal d'accès et d'erreur personnalisés dans nginx

- INSECRES - Un outil pour trouver des ressources non sécurisées sur les sites HTTPS »