LFCA apprend la gestion des comptes d'utilisateurs - partie 5

- 3790

- 450

- Victor Charpentier

En tant qu'administrateur du système Linux, vous serez chargé d'assurer le flux fluide de toutes les opérations informatiques dans votre organisation. Étant donné que certaines opérations informatiques sont liées, un administrateur de systèmes porte généralement de nombreux chapeaux, notamment en tant que base de données ou administrateur réseau.

Cet article est Partie 5 de la série LFCA, ici dans cette partie, vous vous familiarisez avec les commandes d'administration du système général pour créer et gérer les utilisateurs dans un système Linux.

Gestion des comptes d'utilisateurs dans Linux

L'une des principales responsabilités d'un administrateur de systèmes Linux est de créer et de gérer les utilisateurs dans un système Linux. Chaque compte d'utilisateur a 2 identificateurs uniques: le nom d'utilisateur et le ID de l'utilisateur (Uid).

Essentiellement, il existe 3 principales catégories d'utilisateurs dans Linux:

Utilisateur de racine

Le racine L'utilisateur est l'utilisateur le plus puissant d'un système Linux et est généralement créé pendant le processus d'installation. L'utilisateur racine a une puissance absolue dans le système Linux ou tout autre système d'exploitation de type Unix. L'utilisateur peut accéder à toutes les commandes, fichiers et répertoires et modifier le système à sa préférence.

L'utilisateur racine peut mettre à jour le système, installer et désinstaller des packages, ajouter ou supprimer d'autres utilisateurs, accorder ou révoquer les autorisations et effectuer toute autre tâche d'administration du système sans aucune restriction.

L'utilisateur racine peut à peu près n'importe quoi sur le système. L'hypothèse des systèmes de type Linux et Unix est que vous savez très bien ce que vous faites avec le système. Cela dit, l'utilisateur racine peut facilement casser le système. Tout ce qu'il faut, c'est que vous exécutez une commande fatale, et le système sera en fumée.

Pour cette raison, les commandes en cours d'exécution car l'utilisateur racine est très découragé. Au lieu de cela, les bonnes pratiques exigent que vous deviez configurer un utilisateur sudo. C'est-à-dire accorder des privilèges sudo à un utilisateur régulier pour effectuer certaines tâches administratives et restreindre certaines tâches uniquement à l'utilisateur.

Utilisateur régulier

Un utilisateur régulier est un utilisateur de connexion normal qui peut être créé par un administrateur de systèmes. Habituellement, il y a une disposition pour en créer une pendant le processus d'installation. Cependant, vous pouvez toujours créer autant d'utilisateurs réguliers que nécessaire après l'installation.

Un utilisateur régulier ne peut effectuer que des tâches et accéder aux fichiers et répertoires pour lesquels il est autorisé. Si nécessaire, un utilisateur régulier peut bénéficier de privilèges élevés pour effectuer des tâches de niveau administratif. Les utilisateurs réguliers peuvent également être supprimés ou handicapés lorsque le besoin s'en fait.

Compte de service

Il s'agit d'un compte non-login qui est créé lorsqu'un progiciel est installé. Ces comptes sont utilisés par les services pour exécuter des processus du système. Ils ne sont pas conçus ou destinés à effectuer des tâches de routine ou d'administration dans le système.

Fichiers de gestion des utilisateurs

Les informations sur les utilisateurs d'un système Linux sont stockées dans les fichiers suivants:

- Le / etc / passwd déposer

- Le / etc / groupe déposer

- Le / etc / gshadow déposer

- Le / etc / ombre déposer

Comprenons chaque fichier et ce qu'il fait:

Le fichier / etc / passwd

Le / etc / passwd Le fichier contient pas mal d'informations sur les utilisateurs qui sont contenus dans divers domaines. Pour afficher le contenu du fichier, utilisez simplement la commande Cat comme indiqué.

$ cat / etc / passwd

Voici un extrait de la sortie.

Tecmint: X: 1002: 1002: Tecmint ,,,: / home / tecmint: / bin / bash

Concentrons-nous sur la première ligne et étouffons les différents champs. À partir de l'extrême gauche, nous avons ce qui suit:

- Le nom d'utilisateur: Ceci est le nom de l'utilisateur, dans ce cas, Tecmint.

- Le Mot de passe: La deuxième colonne représente le mot de passe crypté de l'utilisateur. Le mot de passe n'est pas imprimé en texte brut, plutôt un espace réservé X Le signe est utilisé.

- Le Uid: Ceci est l'utilisateur IDENTIFIANT. C'est un identifiant unique pour chaque utilisateur.

- Le Gid: C'est le ID de groupe.

- Une brève description ou un résumé de l'utilisateur.

- Ceci est le chemin vers le répertoire personnel de l'utilisateur. Pour l'utilisateur de Tecmint, nous avons / Home / Tecmint.

- Ceci est le shell de connexion. Pour les utilisateurs de connexion réguliers, cela est généralement représenté comme / bac / bash. Pour les comptes de service tels que SSH ou MySQL, cela est généralement représenté comme / bin / false.

Le fichier / etc / groupe

Ce fichier contient des informations sur les groupes d'utilisateurs. Lorsqu'un utilisateur est créé, le shell crée automatiquement un groupe qui correspond au nom d'utilisateur de l'utilisateur. Ceci est connu comme le groupe principal. L'utilisateur est ajouté au groupe principal lors de la création.

Par exemple, si vous créez un utilisateur appelé bob, Le système crée automatiquement un groupe appelé bob et ajoute l'utilisateur bob au groupe.

$ cat / etc / groupe Tecmint: X: 1002:

Le / etc / groupe Le fichier a 3 colonnes. De l'extrême gauche, nous avons:

- Nom de groupe. Chaque nom de groupe doit être unique.

- Mot de passe de groupe. Habituellement représenté par un espace personnel X.

- ID de groupe (GID)

- Les membres du groupe. Ce sont des membres qui appartiennent au groupe. Ce champ est laissé vide si l'utilisateur est le seul membre du groupe.

NOTE: Un utilisateur peut être membre de plusieurs groupes. De même, un groupe peut avoir plusieurs membres.

Pour confirmer les groupes auxquels un utilisateur appartient, exécutez la commande:

Nom d'utilisateur des groupes

Par exemple, pour vérifier les groupes que l'utilisateur Tecmint appartient à, exécutez la commande:

$ Groupes Tecmint

La sortie confirme que l'utilisateur appartient à deux groupes: Tecmint et Sudo.

Tecmint: Tecmint Sudo

Le fichier / etc / gshadow

Ce fichier contient chiffré ou 'assombri'Les mots de passe pour les comptes de groupe et, pour des raisons de sécurité, ne peuvent pas être accessibles par les utilisateurs réguliers. Il n'est lisible que par l'utilisateur racine et les utilisateurs avec les privilèges sudo.

$ sudo chat / etc / gshadow Tecmint:!::

De l'extrême gauche, le fichier contient les champs suivants:

- Nom de groupe

- Mot de passe de groupe chiffré

- Admin du groupe

- Les membres du groupe

Le fichier / etc / ombre

Le / etc / ombre Les fichiers stocke les mots de passe réels des utilisateurs dans un format haché ou chiffré. Encore une fois, les champs sont séparés par le côlon et prennent le format indiqué.

$ sudo chat / etc / ombre Tecmint: 6 $ IAVR8PAXXNWMFH6J $ IJEIUHEO5DRKWCXQ.Bfgurukn4jww7j4cwjx7uhh1: 18557: 0: 99999: 7 :::

Le fichier a 9 champs. À partir de l'extrême gauche que nous avons:

- Le nom d'utilisateur: Ceci est votre nom de connexion.

- Le Mot de passe de l'utilisateur. Ceci est présenté dans un format haché ou crypté.

- Le Dernier changement de mot de passe. C'est la date depuis que le mot de passe a été modifié et est calculé depuis la date de l'époque. Epoch est le 1er janvier 1970.

- Le Âge du mot de passe minimum. Il s'agit du nombre minimum de jours qui doivent s'écouler avant qu'un mot de passe puisse être défini.

- Le Âge du mot de passe maximum. C'est le nombre maximum de jours après quoi un mot de passe doit être modifié.

- Le période d'avertissement. Comme son nom l'indique, il s'agit du nombre de jours peu de temps avant qu'un mot de passe expire qu'un utilisateur est informé de l'expiration de mot de passe imminente.

- Le période d'inactivité. Le nombre de jours après un mot de passe expire qu'un compte utilisateur est désactivé sans que l'utilisateur ne modifie le mot de passe.

- Le date d'expiration. La date à laquelle le compte d'utilisateur a expiré.

- Champ réservé. - C'est laissé vide.

Comment ajouter des utilisateurs dans un système Linux

Pour Debian et Ubuntu distributions, le adducteur L'utilitaire est utilisé pour ajouter des utilisateurs.

La syntaxe est assez simple et simple.

# Nom d'utilisateur AddUser

Par exemple, pour ajouter un utilisateur appelé bob, exécuter la commande

# AddUser Bob

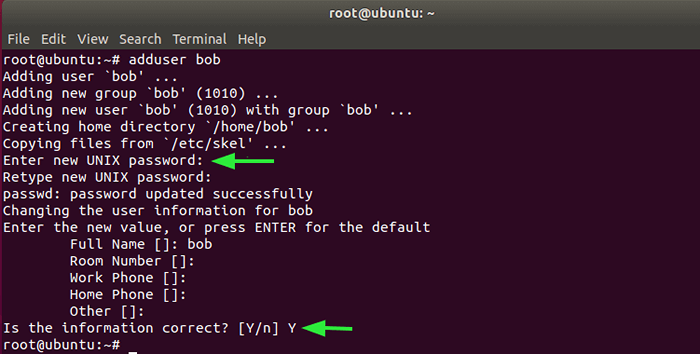

De la sortie, un utilisateur appelé 'bob'est créé et est ajouté à un groupe nouvellement créé appelé'bob'. De plus, le système crée également un répertoire domestique et copie des fichiers de configuration.

Par la suite, vous serez invité au mot de passe du nouvel utilisateur, puis le confirmerez ensuite. Le shell vous invitera également au nom complet de l'utilisateur et à d'autres informations facultatives telles que la salle NO et le téléphone de travail. Cette information n'est pas vraiment nécessaire, il est donc sûr de les sauter. Enfin, appuyez sur 'Y' Pour confirmer que les informations fournies sont correctes.

Ajouter l'utilisateur dans Ubuntu

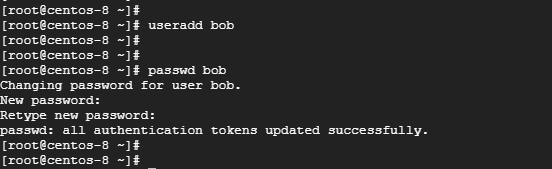

Ajouter l'utilisateur dans Ubuntu Pour Rhel & Des centos systèmes, utilisez la commande userAdd.

# useradd bob

Ensuite, définissez le mot de passe pour l'utilisateur à l'aide du passage Commande comme suit.

# passwd bob

Ajouter l'utilisateur dans CentOS

Ajouter l'utilisateur dans CentOS Comment supprimer les utilisateurs dans un système Linux

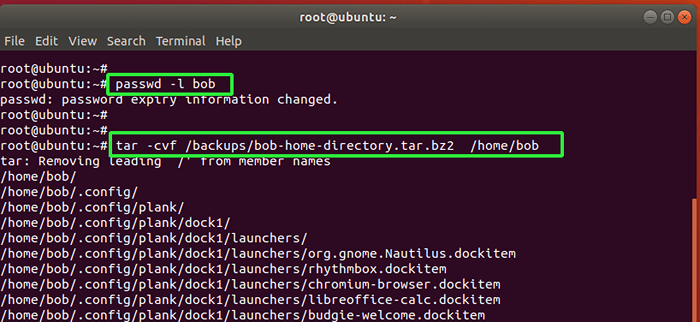

Pour supprimer un utilisateur du système, il est conseillé de verrouiller d'abord l'utilisateur de la connexion dans le système comme indiqué.

# passwd -l bob

Si vous le souhaitez, vous pouvez sauvegarder les fichiers de l'utilisateur à l'aide de la commande TAR.

# TAR -CVF / BACKUPS / Bob-Home-Directory.le goudron.BZ2 / Home / Bob

Verrouiller le compte d'utilisateur dans Linux

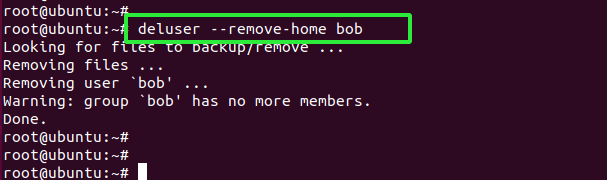

Verrouiller le compte d'utilisateur dans Linux Enfin, pour supprimer l'utilisateur avec le répertoire domestique, utilisez le déchiqueter Commande comme suit:

# DILUSER - Remarqueur-Home Bob

Supprimer l'utilisateur dans Linux

Supprimer l'utilisateur dans Linux De plus, vous pouvez utiliser le userdel Commande comme indiqué.

# userdel -r bob

Les deux commandes suppriment complètement l'utilisateur à côté de leurs répertoires domestiques.

Conclusion

C'était un aperçu des commandes de gestion des utilisateurs qui s'avéreront utiles, surtout lors de la gestion des comptes d'utilisateurs dans votre environnement de bureau. Essayez-les de temps en temps pour affiner vos compétences en administration du système.

Devenez un associé IT Certified IT (LFCA)- « GDU - Un analyseur d'utilisation du disque assez rapide pour Linux

- LFCA apprenez à gérer l'heure et la date dans Linux - Partie 6 »