Restreindre l'accès au commutateur Cisco en fonction de l'adresse IP

- 3458

- 52

- Rayan Lefebvre

Pour plus de sécurité, je voulais restreindre l'accès à mon passage Cisco SG300-10 à une seule adresse IP dans mon sous-réseau local. Après avoir initialement configuré mon nouveau commutateur il y a quelques semaines, je n'étais pas content de savoir que toute personne connectée à mon réseau.

J'ai fini par passer à travers le manuel de 500 pages pour comprendre comment bloquer toutes les adresses IP sauf celles que je voulais pour l'accès à la direction. Après de nombreux tests et plusieurs messages sur les forums Cisco, je l'ai compris! Dans cet article, je vous guiderai à travers les étapes pour configurer les règles de profils d'accès et de profils pour votre commutateur Cisco.

Table des matièresNote: La méthode suivante que je vais décrire vous permet également de restreindre l'accès à n'importe quel nombre de services activés sur votre commutateur. Par exemple, vous pouvez restreindre l'accès à SSH, HTTP, HTTPS, Telnet ou tous ces services par adresse IP.

Créer un profil et des règles d'accès à la gestion

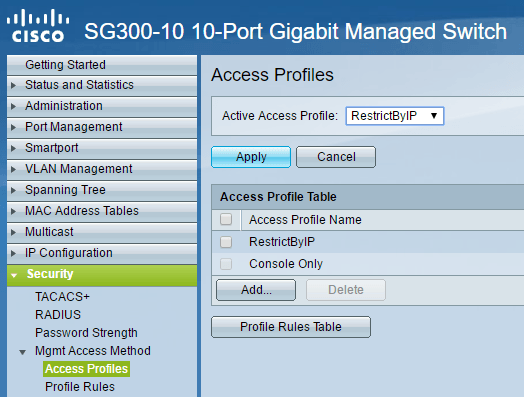

Pour commencer, connectez-vous à l'interface Web pour votre commutateur et développez Sécurité puis développer Méthode d'accès MGMT. Allez-y et cliquez sur Profils d'accès.

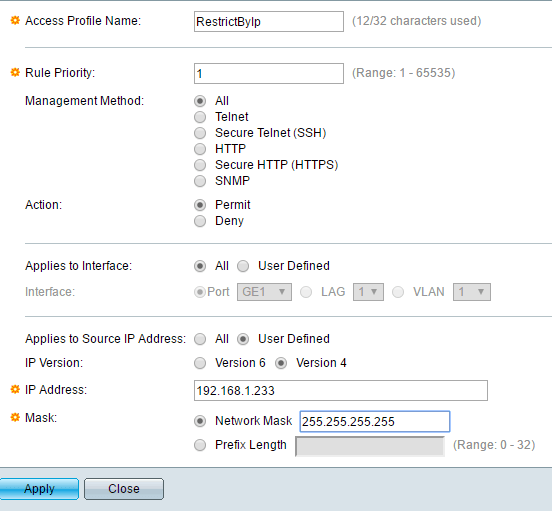

En haut, donnez un nom à votre nouveau profil. Tous les autres champs se rapportent à la première règle qui sera ajoutée au nouveau profil. Pour Priorité de règle, Vous devez choisir une valeur entre 1 et 65535. La façon dont Cisco fonctionne est que la règle avec la priorité la plus basse est appliquée en premier. S'il ne correspond pas, alors la règle suivante avec la priorité la plus basse est appliquée.

Dans mon exemple, j'ai choisi une priorité de 1 Parce que je veux que cette règle soit traitée en premier. Cette règle sera celle qui autorisera l'adresse IP que je souhaite donner accès au commutateur. Sous Méthode de gestion, Vous pouvez soit choisir un service spécifique ou choisir tout, qui restreindra tout. Dans mon cas, j'ai choisi tout parce que je n'ai de toute façon SSH et HTTPS et je gère les deux services à partir d'un seul ordinateur.

Notez que si vous souhaitez sécuriser uniquement SSH et HTTPS, vous devrez créer deux règles distinctes. Le Action ne peut être que Refuser ou Permis. Pour mon exemple, j'ai choisi Permis car ce sera pour l'IP autorisée. Ensuite, vous pouvez appliquer la règle à une interface spécifique sur l'appareil ou vous pouvez simplement le laisser à Tous pour qu'il s'applique à tous les ports.

Sous S'applique à l'adresse IP source, Nous devons choisir Défini par l'utilisateur Ici, puis choisissez Version 4, À moins que vous ne travailliez dans un environnement IPv6 dans lequel vous choisissez la version 6. Tapez maintenant l'adresse IP qui sera autorisée à accéder et à saisir un masque de réseau qui correspond à tous les bits pertinents à examiner.

Par exemple, puisque mon adresse IP est 192.168.1.233, toute l'adresse IP doit être examinée et j'ai donc besoin d'un masque de réseau de 255.255.255.255. Si je voulais que la règle s'applique à tout le monde sur l'ensemble du sous-réseau, alors j'utiliserais un masque de 255.255.255.0. Cela signifierait quiconque avec un 192.168.1.L'adresse x serait autorisée. Ce n'est pas ce que je veux faire, évidemment, mais j'espère que cela explique comment utiliser le masque de réseau. Notez que le masque réseau n'est pas le masque de sous-réseau de votre réseau. Le masque de réseau indique simplement quels bits devraient examiner lors de l'application de la règle.

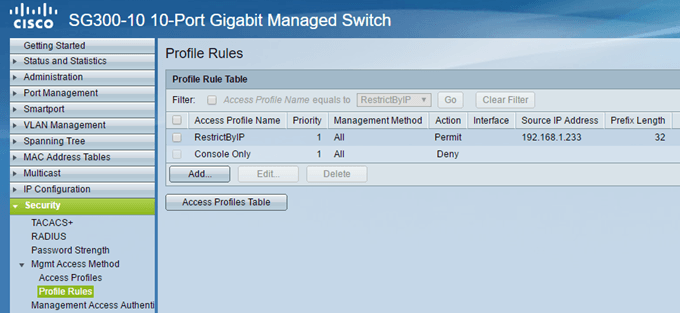

Cliquez sur Appliquer Et vous devriez maintenant avoir un nouveau profil d'accès et une nouvelle règle! Cliquer sur Règles de profil Dans le menu de gauche et vous devriez voir la nouvelle règle répertoriée en haut.

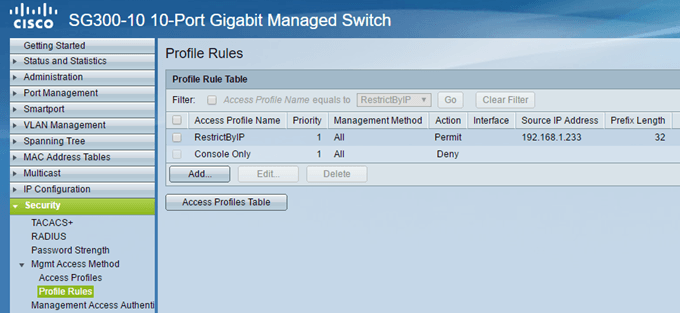

Maintenant, nous devons ajouter notre deuxième règle. Pour ce faire, cliquez sur le Ajouter bouton affiché sous le Tableau de règles de profil.

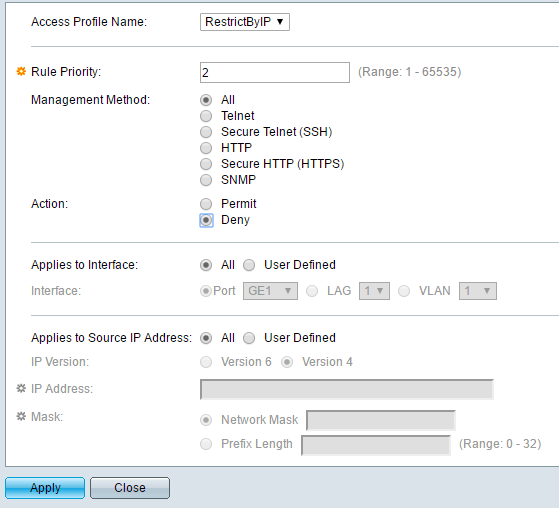

La deuxième règle est vraiment simple. Tout d'abord, assurez-vous que le nom du profil d'accès est le même que nous venons de créer. Maintenant, nous donnons juste à la règle une priorité de 2 et choisir Refuser pour le Action. Assurez-vous que tout le reste est réglé sur Tous. Cela signifie que toutes les adresses IP seront bloquées. Cependant, puisque notre première règle sera traitée en premier, cette adresse IP sera autorisée. Une fois qu'une règle est appariée, les autres règles sont ignorées. Si une adresse IP ne correspond pas à la première règle, elle arrivera à cette deuxième règle, où elle correspondra et sera bloquée. Bon!

Enfin, nous devons activer le nouveau profil d'accès. Pour faire ça, retourne à Profils d'accès et sélectionnez le nouveau profil dans la liste déroulante en haut (à côté de Profil d'accès actif). Assurez-vous de cliquer Appliquer Et tu devrais être prêt à partir.

N'oubliez pas que la configuration n'est actuellement enregistrée que dans la configuration en cours d'exécution. Assurez-vous d'aller à Administration - Gestion de fichiers - Copier / enregistrer la configuration Pour copier la configuration en cours dans la configuration de démarrage.

Si vous souhaitez autoriser plus d'un accès à l'adresse IP au commutateur, créez simplement une autre règle comme la première, mais donnez-lui une priorité plus élevée. Vous devrez également vous assurer que vous modifiez la priorité pour le Refuser règle afin qu'il ait une priorité plus élevée que tous les Permis règles. Si vous rencontrez des problèmes ou si vous ne pouvez pas faire fonctionner cela, n'hésitez pas à publier dans les commentaires et j'essaierai d'aider. Apprécier!

- « Activer l'authentification de la clé publique pour SSH sur les commutateurs Cisco SG300

- Comprendre les autorisations Linux et l'utilisation de CHMOD »