Essentials de la série RHCSA de la virtualisation et de l'administration des invités avec KVM - Partie 15

- 2771

- 826

- Noa Faure

Si vous recherchez le mot virtualiser dans un dictionnaire, vous constaterez que cela signifie «Pour créer une version virtuelle (plutôt que réelle) de quelque chose". En informatique, le terme virtualisation fait référence à la possibilité d'exécuter plusieurs systèmes d'exploitation simultanément et isolés l'un des autres, en plus du même système physique (matériel), connu dans le schéma de virtualisation que héberger.

Série RHCSA: Essentials de la virtualisation et de l'administration des invités avec KVM - Partie 15

Série RHCSA: Essentials de la virtualisation et de l'administration des invités avec KVM - Partie 15 Grâce à l'utilisation du moniteur de machine virtuelle (également connue sous le nom hyperviseur), machines virtuelles (appelées invités) sont fournis des ressources virtuelles (i.e. CPU, RAM, stockage, interfaces réseau, pour n'en nommer que quelques-unes) du matériel sous-jacent.

Dans cet esprit, il est clair de voir que l'un des principaux avantages de la virtualisation est les économies de coûts (dans l'infrastructure de l'équipement et du réseau et en termes d'effort de maintenance) et une réduction substantielle de l'espace physique requis pour s'adapter à tout le matériel nécessaire.

Étant donné que ce bref commentaire ne peut pas couvrir toutes les méthodes de virtualisation, je vous encourage à vous référer à la documentation répertoriée dans le résumé pour plus de détails sur le sujet.

Veuillez garder à l'esprit que le présent article est destiné à être un point de départ pour apprendre les bases de la virtualisation en Rhel 7 Utilisation de KVM (machine virtuelle basée sur le noyau) avec des services publics de ligne de commande, et non une discussion approfondie du sujet.

Vérification des exigences matérielles et installation des packages

Afin de configurer la virtualisation, votre processeur doit le prendre en charge. Vous pouvez vérifier si votre système répond aux exigences avec la commande suivante:

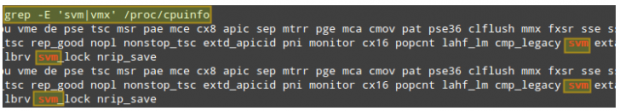

# grep -e 'svm | vmx' / proc / cpuinfo

Dans la capture d'écran suivante, nous pouvons voir que le système actuel (avec un DMLA microprocesseur) prend en charge la virtualisation, comme indiqué par SVM. Si nous avions un processeur basé sur Intel, nous verrions vmx Au lieu de cela dans les résultats de la commande ci-dessus.

Vérifier le support KVM

Vérifier le support KVM De plus, vous devrez faire activer les capacités de virtualisation dans le firmware de votre hôte (Bios ou Uefi).

Installez maintenant les packages nécessaires:

- Qemu-kvm est un virtualiseur open source qui fournit une émulation matérielle pour l'hyperviseur KVM tandis que Qemu-IMG fournit un outil de ligne de commande pour manipuler les images disque.

- libvirt Comprend les outils pour interagir avec les capacités de virtualisation du système d'exploitation.

- libvirt-python contient un module qui permet aux applications écrites en python d'utiliser l'interface fournie par libvirt.

- libguestfs-tools: Divers Administrateur système outils de ligne de commande pour les machines virtuelles.

- verrouillage: Autres utilitaires de ligne de commande pour l'administration de la machine virtuelle.

# yum Update && yum install qemu-kvm qemu-iMg libvirt libvirt-python libguestfs-tools vir-install

Une fois l'installation terminée, assurez-vous de démarrer et d'activer le libvirtd service:

# systemctl start libvirtd.Service # SystemCTL Activer LibVirtd.service

Par défaut, chaque machine virtuelle ne pourra communiquer avec le reste du même serveur physique et avec l'hôte lui-même. Pour permettre aux invités d'atteindre d'autres machines à l'intérieur de notre réseau BR0, par exemple) par,

1. ajoutant la ligne suivante à notre configuration principale de NIC (très probablement / etc / sysconfig / réseau-scripts / ifcfg-enp0s3):

Bridge = BR0

2. Création du fichier de configuration pour BR0 (/ etc / Sysconfig / Network-Scripts / IFCFG-BR0) Avec ces contenus (notez que vous devrez peut-être modifier l'adresse IP, l'adresse de la passerelle et les informations DNS):

Device = BR0 Type = Bridge BootProto = statique iPaddr = 192.168.0.18 Masque de réseau = 255.255.255.0 passerelle = 192.168.0.1 nm_controlled = no defRoute = oui peerdns = oui peerRoutes = oui ipv4_failure_fatal = non ipv6Init = oui ipv6_autoconf = oui ipv6_defroute = oui ipv6_peerdns = oui ipv6_peerroutes = oui dn6_fail.8.8.8 dns2 = 8.8.4.4

3. Enfin, permettant le transfert de paquets en fabriquant, dans / etc / sysctl.confli,

filet.ipv4.ip_forward = 1

et charger les modifications de la configuration actuelle du noyau:

# sysctl -p

Notez que vous devrez peut-être également dire pare-feu que ce type de trafic devrait être autorisé. N'oubliez pas que vous pouvez vous référer à l'article sur ce sujet dans cette même série (partie 11: contrôle du trafic réseau à l'aide de Firewalld et Iptables) si vous avez besoin d'aide pour le faire.

Pages: 1 2- « Shilpa Nair partage son expérience d'entrevue sur Redhat Linux Package Management

- Série RHCSA Revue sur les commandes essentielles et la documentation système - Partie 1 »