Secure ProfTPD Connexions à l'aide du protocole TLS / SSL sur RHEL / CENTOS 7

- 2140

- 513

- Mohamed Brunet

Par sa nature FTP Le protocole a été conçu comme un protocole non sécurisé et toutes les données et mots de passe sont transférés en texte brut, ce qui rend le travail d'un tiers très facile à intercepter toutes les transactions client-serveur FTP, en particulier les noms d'utilisateur et les mots de passe utilisés dans le processus d'authentification.

Activer SSL sur ProfTPD dans RHEL / CENTOS

Activer SSL sur ProfTPD dans RHEL / CENTOS Exigences

- Installation du serveur ProfTPD sur RHEL / CENTOS 7

- Activer le compte anonyme du serveur ProfTPD dans RHEL / CentOS 7

Ce tutoriel vous guidera sur la façon dont vous pouvez sécuriser et crypter FTP communication Proftpd Servir dans Centos/ /Rhel 7, en utilisant TLS (Sécurité de la couche de transport) avec une extension FTPS explicite (pensez à FTPS comme ce que HTTPS est pour le protocole HTTP).

Étape 1: Créer un fichier de configuration du module ProfTPD TLS

1. Comme indiqué dans le tutoriel ProfTPD précédent concernant le compte anonyme, ce guide utilisera également la même approche sur la gestion des fichiers de configurations futurs ProfTPD que les modules, avec l'aide de activé et Disabled_mod Répertoires, qui hébergeront toutes les capacités étendues du serveur.

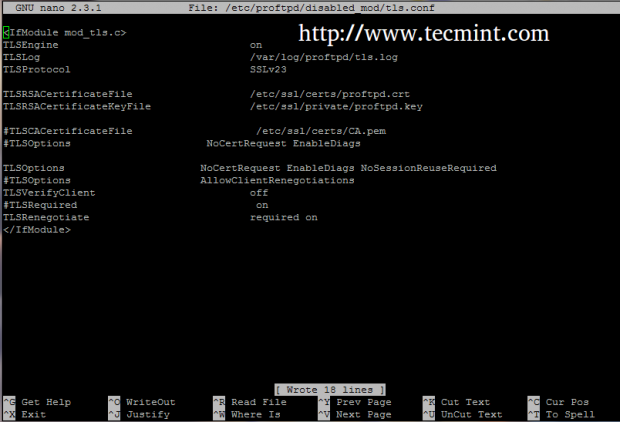

Alors, créez un nouveau fichier avec votre éditeur de texte préféré nommé TLS.confli dans Disabled_mod Path ProfTPD et ajoutez les directives suivantes.

# nano / etc / proftpd / handicap.confli

Ajouter un extrait de configuration de fichier TLS.

Tlsengine sur tlslog / var / log / proftpd / tls.journal tlsprotocol sslv23 tlsrsacertificatefile / etc / ssl / certs / proftpd.CRT TLSRSACERTIFATATEKEYFILE / ETC / SSL / PRIVÉ / PROFTPD.clé #tlscacertificatefile / etc / ssl / certs / ca.pem tlsoptions nocerTrequest ENablediags NOSESSESSEUSERECKEDURED TlsverifyClient Off tlSrequure sur tlsrenegotiate requise sur

Créer une configuration TLS

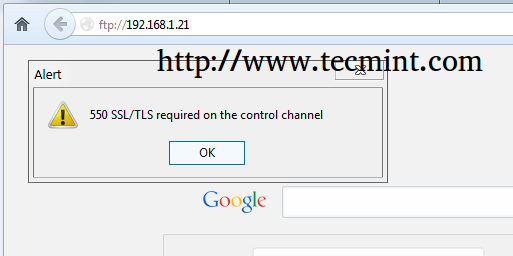

Créer une configuration TLS 2. Si vous utilisez des navigateurs ou des clients FTP qui ne prennent pas en charge les connexions TLS, commentez la ligne TlSrequired on Afin d'autoriser les connexions TLS et non TLS en même temps et évitez le message d'erreur comme dans la capture d'écran ci-dessous.

Autoriser les connexions TLS

Autoriser les connexions TLS Étape 2: Créer des fichiers de certificat SSL pour TLS

3. Après avoir créé le fichier de configuration du module TLS. Cela permettra FTP sur TLS sur ProfTPD, vous devez générer un certificat SSL et une clé afin d'utiliser une communication sécurisée sur le serveur ProfTPD à l'aide de OpenSSL emballer.

# Yum Install OpenSSL

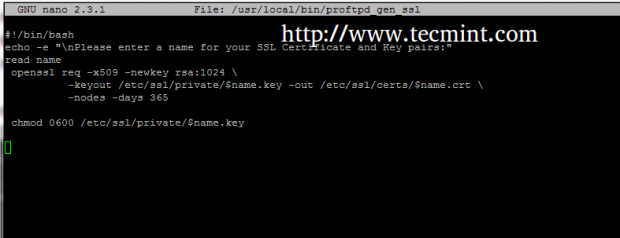

Vous pouvez utiliser une seule commande longue pour générer un certificat SSL et des paires de clés, mais pour simplifier les choses, vous pouvez créer un script bash simple qui générera des paires SSL avec le nom souhaité et attribuer les autorisations correctes pour le fichier clé.

Créer un fichier bash nommé proftpd_gen_ssl sur / usr / local / bin / ou sur tout autre chemin système exécutable (défini par $ Chemin variable).

# nano / usr / local / bin / proftpd_gen_ssl

Ajouter le contenu suivant.

#!/ bin / bash echo -e "\ nplease Entrez un nom pour votre certificat SSL et vos paires de clés:" Le nom de lecture OpenSSL REQ -X509 -NEWKEY RSA: 1024 \ -Keyout / etc / ssl / private / $ nom.clé -out / etc / ssl / certs / $ nom.CRT \ -Nodes -Days 365 \ Chmod 0600 / etc / ssl / private / $ Name.clé

Créer un certificat SSL

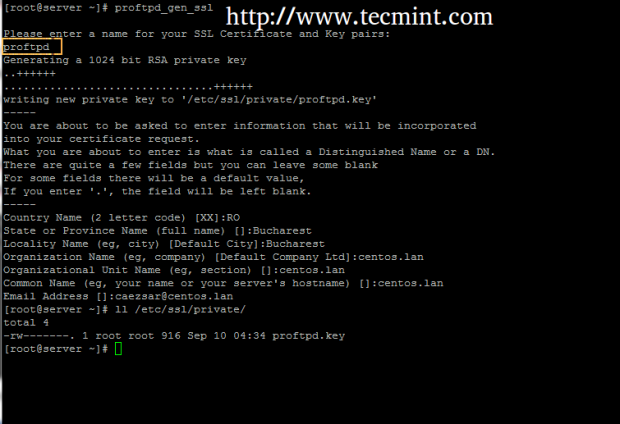

Créer un certificat SSL 4. Une fois que vous avez créé le fichier ci-dessus, attribuez-le avec des autorisations d'exécution, assurez-vous que / etc / ssl / privé Le répertoire existe et exécutez le script pour créer un certificat SSL et des paires de clés.

# chmod + x / usr / local / bin / proftpd_gen_ssl # mkdir -p / etc / ssl / private # proftpd_gen_ssl

Créer un certificat et une clé ProfTPD SSL

Créer un certificat et une clé ProfTPD SSL Fournir le certificat SSL avec les informations invitées requises qui sont explicites, mais prêtez attention Nom commun Pour correspondre à votre hôte Nom de domaine complet - Fqdn.

Étape 3: Activer TLS sur ProfTPD Server

5. Comme le fichier de configuration TLS créé plus tôt indique déjà le certificat SSL et le fichier de clé droit, la seule chose qui reste est d'activer le module TLS en créant un lien symbolique de TLS.confli déposer à mod activé répertoire et redémarrage Daemon proftpd pour appliquer les modifications.

# ln -s / etc / professe.conf / etc / proftpd / actived_mod / # systemctl redémarrer proftpd

Activer TLS sur ProfTPD

Activer TLS sur ProfTPD 6. Pour désactiver le module TLS TLS.confli liaison systématique de activé Répertoire et redémarrer le serveur ProfTPD pour appliquer les modifications.

# rm / etc / proftpd / activé_mod / tls.conf # systemctl redémarrer Proftpd

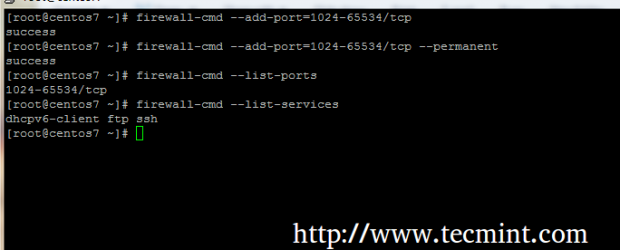

Étape 4: Ouvrez le pare-feu pour permettre la communication FTP sur TLS

7. Pour que les clients accédaient à ProfTPD et sécurissent des fichiers de transfert dans Mode passif vous devez ouvrir toute la gamme de port entre 1024 et 65534 sur le pare-feu RHEL / Centos, en utilisant les commandes suivantes.

# Firewall-Cmd --Add-Port = 1024-65534 / TCP # Firewall-Cmd --Add-Port = 1024-65534 / TCP --permanent # Firewall-Cmd - List-ports # Firewall-Cmd --list- services # pare-feu-CMD - Reload

Autoriser les connexions sécurisées ProfTPD

Autoriser les connexions sécurisées ProfTPD C'est ça. Maintenant, votre système est prêt à accepter la communication FTP sur TLS d'un côté client.

Étape 5: Accédez à ProfTPD sur TLS des clients

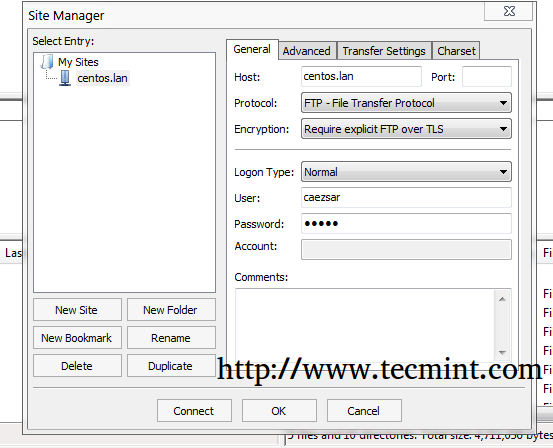

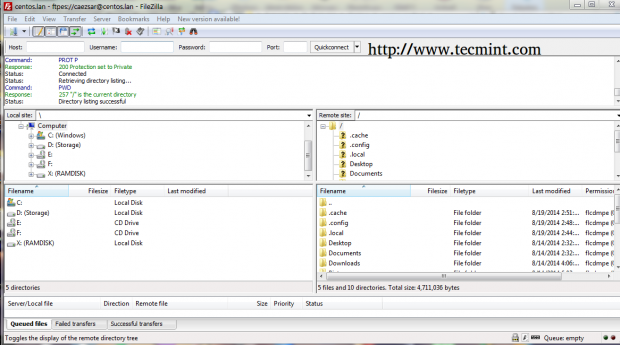

8. Les navigateurs Web n'ont généralement pas de prise en charge intégrée pour le protocole FTP sur TLS, donc toutes les transactions sont livrées sur FTP non crypté. L'un des plus excellents clients FTP est Filezilla, qui est entièrement open source et peut fonctionner sur presque tous les principaux systèmes d'exploitation.

Pour accéder à FTP sur TLS depuis Filezilla Open Chef de site, choisir FTP sur Protocole et Nécessitent un FTP explicite sur TLS sur Chiffrement menu déroulant, sélectionnez-vous Type de connexion comme Normal, Entrez vos informations d'identification FTP et frappez Connecter Pour communiquer avec le serveur.

Accéder à ProfTPD sur TLS

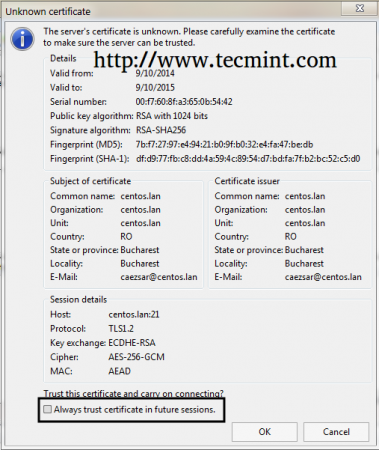

Accéder à ProfTPD sur TLS 9. Si c'est la première fois que vous vous connectez à ProfTPD Server une fenêtre contextuelle avec le nouveau certificat devrait apparaître, cocher la case ça dit TOUJOURS CERTIFICAT CERTIFICAT pour les futures sessions Et frappez D'ACCORD Pour accepter le certificat et s'authentifier au serveur ProfTPD.

Acceptez le certificat ProfTPD

Acceptez le certificat ProfTPD  Liste du répertoire Secure ProfTPD

Liste du répertoire Secure ProfTPD Si vous prévoyez d'utiliser d'autres clients que Filezilla pour accéder en toute sécurité aux ressources FTP, assurez-vous qu'ils prennent en charge FTP sur le protocole TLS. Quelques bons exemples pour les clients FTP qui peuvent parler FTPS sont WinSCP pour les plates-formes Windows et GFTP ou Lftp (ligne de commande) pour Nix.

- « 5 meilleurs outils d'archive de ligne de commande pour Linux - Partie 1

- Gérer plusieurs disques de gestion du volume logique à l'aide d'E / S de rayures »