Configuration de la surveillance en temps réel avec des «ganglions» pour les grilles et les grappes de serveurs Linux

- 1027

- 233

- Lucas Bernard

Depuis que les administrateurs système sont en charge de la gestion des serveurs et des groupes de machines, des outils comme les applications de surveillance ont été leurs meilleurs amis. Vous connaissez probablement des outils comme Nagios, Zabbix, Icinga, et Central. Bien que ce soit les poids lourds de la surveillance, les configurer et profiter pleinement de leurs fonctionnalités peuvent être quelque peu difficiles pour les nouveaux utilisateurs.

Dans cet article, nous vous présenterons Ganglions, Un système de surveillance qui est facilement évolutif et permet de visualiser une grande variété de métriques système des serveurs et grappes Linux (plus des graphiques) en temps réel.

Installez la surveillance du gangila à Linux

Installez la surveillance du gangila à Linux Ganglions vous permet de configurer grilles (emplacements) et groupes (groupes de serveurs) pour une meilleure organisation.

Ainsi, vous pouvez créer une grille composée de toutes les machines dans un environnement éloigné, puis regrouper ces machines en petits ensembles en fonction d'autres critères.

De plus, l'interface Web des ganglions est optimisée pour les appareils mobiles et vous permet également d'exporter des données en .CSV et .json formats.

Notre environnement de test consistera en un centre Centos 7 Adresse IP du serveur 192.168.0.29) où nous allons installer Ganglions, Et un Ubuntu 14.04 machine (192.168.0.32), la boîte que nous voulons surveiller via l'interface Web des ganglions.

Tout au long de ce guide, nous nous référerons au Centos 7 Système comme nœud maître et dans la boîte Ubuntu comme machine surveillée.

Installation et configuration des ganglions

Pour installer les services publics de surveillance dans le nœud maître, Suivez ces étapes:

1. Activez le référentiel EPEL, puis installez des ganglions et des services publics connexes à partir de là:

# yum Update && yum install epel-release # yum install ganglia rrdtool ganglia-gmetad ganglia ganglia-web

Les packages installés dans l'étape au-dessus avec les ganglions, l'application elle-même, remplissent les fonctions suivantes:

rrdtool, La base de données à la ronde, est un outil utilisé pour stocker et afficher la variation des données au fil du temps à l'aide de graphiques.ganglise-gmetadLe démon est-il qui recueille les données de surveillance de la hôtes que vous voulez surveiller. Dans ces hôtes et dans le nœud maître il est également nécessaire d'installer ganglise (Le démon de surveillance lui-même):web ganglienFournit le Frontend Web où nous verrons les graphiques historiques et les données sur les systèmes surveillés.

2. Configurer l'authentification pour le Ganglions interface Web (/ usr / share / ganglions). Nous utiliserons l'authentification de base telle que fournie par Apache.

Si vous souhaitez explorer des mécanismes de sécurité plus avancés, reportez-vous à la section d'autorisation et d'authentification des documents Apache.

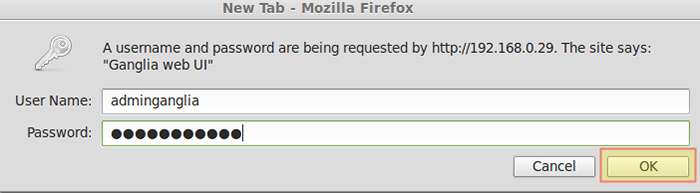

Pour atteindre cet objectif, créez un nom d'utilisateur et attribuer un mot de passe pour accéder à une ressource protégée par Apache. Dans cet exemple, nous créerons un nom d'utilisateur appelé adminganglia et attribuer un mot de passe de notre choix, qui sera stocké dans / etc / httpd / auth.basique (N'hésitez pas à choisir un autre répertoire et / ou nom de fichier - tant qu'Apache a lu les autorisations sur ces ressources, tout ira bien):

# htpasswd -c / etc / httpd / auth.Adminganglia de base

Entrez le mot de passe pour Adminganglia deux fois avant de continuer.

3. Modifier / etc / httpd / confre.d / ganglions.confli comme suit:

Alias / Ganglia / USR / Share / Ganglia AuthType Basic Authname "Ganglia Web UI" AuthbasicProvider Fichier AuthUserFile "/ etc / Httpd / Auth.Basic "Exiger de l'utilisateur Adminganglia

4. Modifier / etc / ganglions / gmetad.confli:

Tout d'abord, utilisez la directive GridName suivie d'un nom descriptif pour la grille que vous configurez:

Gridname "Office à domicile"

Ensuite, utilisez la source de données suivi d'un nom descriptif pour le cluster (groupe de serveurs), un intervalle de sondage en secondes et l'adresse IP du maître et des nœuds surveillés:

DATA_SOURCE "Labs" 60 192.168.0.29: 8649 # Master Node Data_Source "Labs" 60 192.168.0.32 # nœud surveillé

5. Modifier / etc / ganglions / gmond.confli.

un) Assurez-vous que le bloc de cluster ressemble comme suit:

cluster name = "Labs" # Le nom dans la directive DATA_SOURCE dans GMETAD.Conf propriétaire = "non spécifié" latlong = "non spécifié" url = "non spécifié"

b) Dans le UDP_SEND_CHANEL bloquer, commenter le mcast_join directif:

udp_send_channel #mcast_join = 239.2.11.71 hôte = port localhost = 8649 ttl = 1

c) Enfin, commentez le mcast_join et lier les directives dans le udp_recv_channel bloc:

udp_recv_channel #mcast_join = 239.2.11.71 ## Commentaire Out Port = 8649 #bind = 239.2.11.71 ## Commentaire

Enregistrer les modifications et quitter.

6. Port ouvert 8649 / UDP et permettre aux scripts PHP (exécuter via Apache) de se connecter au réseau à l'aide du SELINUX BOOLEAN nécessaire:

# Firewall-Cmd --Add-Port = 8649 / UDP # Firewall-Cmd --Add-Port = 8649 / UDP --permanent # setSebool -p httpd_can_network_connect 1

7. Redémarrez Apache, Gmetad et Gmond. Assurez-vous également qu'ils sont en mesure de démarrer sur le démarrage:

# systemctl redémarrer httpd gmetad gmond # systemctl activer httpd gmetad httpd

À ce stade, vous devriez être en mesure d'ouvrir l'interface Web des ganglions à http: // 192.168.0.29 / ganglions et connecter avec les titres de compétences de #Étape 2.

Interface Web de gangila

Interface Web de gangila 8. Dans le Ubuntu hôte, nous ne ferons que l'installation gangliseur, l'équivalent de ganglise dans Centos:

$ Sudo Aptitude Update && aptitude installer Ganglia-Monitor

9. Modifier le / etc / ganglions / gmond.confli fichier dans la boîte surveillée. Cela devrait être identique au même fichier dans le nœud maître sauf que les lignes commentées dans le grappe, UDP_SEND_CHANNEL, et udp_recv_channel doit être activé:

cluster name = "Labs" # Le nom dans la directive DATA_SOURCE dans GMETAD.Conf propriétaire = "non spécifié" latlong = "non spécifié" url = "non spécifié" udp_send_channel mcast_join = 239.2.11.71 hôte = port localhost = 8649 ttl = 1 udp_recv_channel mcast_join = 239.2.11.71 ## Commentaire Out Port = 8649 Bind = 239.2.11.71 ## Commentaire

Ensuite, redémarrez le service:

$ Sudo Service Ganglia-Monitor Restart

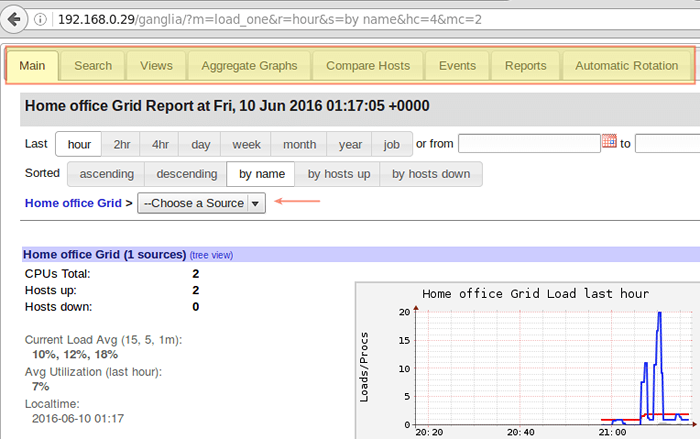

dix. Actualiser l'interface Web et vous devriez être en mesure de visualiser les statistiques et les graphiques pour les deux hôtes à l'intérieur du Grille de bureau à domicile / / Cluster de laboratoires (Utilisez le menu déroulant à côté de Grille de bureau à domicile Pour choisir un cluster, Laboratoires dans notre cas):

Rapport sur la grille du bureau des ganglions

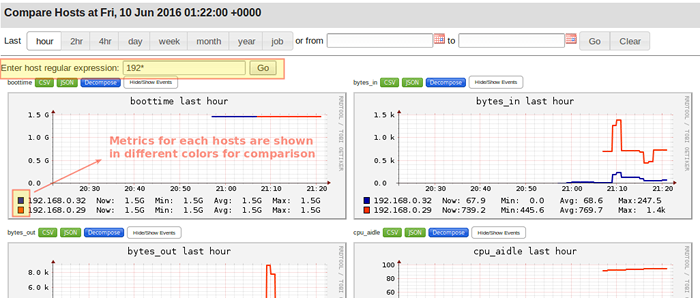

Rapport sur la grille du bureau des ganglions À l'aide des onglets de menu (surlignés ci-dessus), vous pouvez accéder à de nombreuses informations intéressantes sur chaque serveur individuellement et en groupes. Vous pouvez même comparer les statistiques de tous les serveurs dans un cluster côte à côte à l'aide de l'onglet Comparez Hosts.

Choisissez simplement un groupe de serveurs en utilisant une expression régulière et vous pourrez voir une comparaison rapide de la façon dont ils se comportent:

Informations sur le serveur hôte des ganglions

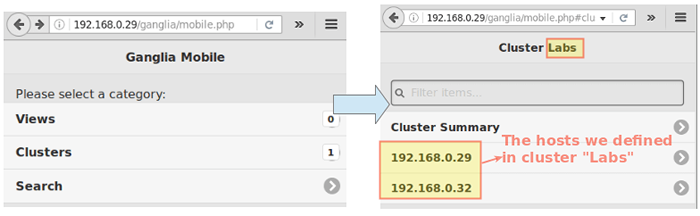

Informations sur le serveur hôte des ganglions L'une des fonctionnalités que je trouve personnellement les plus attrayantes est le résumé adapté aux mobiles, à laquelle vous pouvez accéder Mobile languette. Choisissez le cluster qui vous intéresse, puis l'hôte individuel:

Vue de résumé des ganglions mobiles amicaux

Vue de résumé des ganglions mobiles amicaux Résumé

Dans cet article, nous avons introduit Ganglions, Une solution de surveillance puissante et évolutive pour les grilles et les grappes de serveurs. N'hésitez pas à installer, à explorer et à jouer avec les ganglions autant que vous le souhaitez (en passant, vous pouvez même essayer des ganglions dans une démo fournie sur le site officiel du projet.

Pendant que vous y êtes, vous découvrirez également que plusieurs entreprises bien connues dans le monde informatique ou non utilisent des ganglions. Il y a beaucoup de bonnes raisons à celles en plus de celles que nous avons partagées dans cet article, avec une facilité d'utilisation et des graphiques ainsi que des statistiques (c'est agréable de mettre un visage au nom, n'est-ce pas?) être probablement au sommet.

Mais ne vous contentez pas de nous croire sur parole, essayez-le vous-même et n'hésitez pas à nous laisser une ligne en utilisant le formulaire de commentaire ci-dessous si vous avez des questions.

- « Comment lire l'entrée awk de Stdin dans Linux - Partie 7

- Vlock - Un moyen intelligent de verrouiller la console virtuelle ou le terminal de l'utilisateur à Linux »