Configuration du serveur VPN Softether sur Ubuntu 16.04 Xenial Xerus Linux

- 2778

- 495

- Mohamed Brunet

Introduction

Que vous souhaitiez être en mesure de vous connecter à distance à votre réseau d'entreprise ou de construire un réseau virtuel entre deux points distants, via un réseau non sécurisé (par exemple: Internet), vous aurez en quelque sorte besoin d'un VPN (réseau privé virtuel). Un VPN vous permet de vous connecter en toute sécurité à un LAN distant (réseau local) via Internet ou les réseaux non fiables.

Softether est un serveur VPN open source, une alternative à OpenVPN. On pense que c'est le logiciel VPN multi-protocole le plus puissant et le plus facile à utiliser au monde.

Notre article concerne comment configurer Softether sur Ubuntu Xenial Xerus Linux.

Ce dont tu auras besoin

- Ubuntu 16.04 Xenial Xerus Linux

- Un espace disque disponible de 30 Go est recommandé

- Un privilège racine

Notez que les binaires utilisés pour cet article sont des architectures x64. Si votre machine n'est pas x64, vous devez choisir les binaires appropriés.

Conventions

# - exige que les commandes Linux soient exécutées avec des privilèges racine soit directement en tant qu'utilisateur racine, soit par l'utilisation de Sudo commande

$ - exige que les commandes Linux soient exécutées en tant qu'utilisateur non privilégié régulier

> - Commande donnée à exécuter à partir de l'interface de ligne de commande vpncmd

Préparer le serveur

Améliorer le système:

$ sudo apt mise à jour $ sudo apt mise à niveau

Installer (s'il n'est pas encore installé) essentiel à des fins de compilation:

$ sudo apt install build-essentiel

Installation doucement

Fetch Softether Sources

Reprenons les sources Softeteth (la dernière version est la version 4.22 Sorti le 2016-11-27)::

$ wget http: // www.téléchangée doucement.com / fichiers / softéther / v4.22-9634-BETA-2016.11.27-Tree / Linux / Softether_VPN_SERVER / 64BIT _-_ Intel_X64_OR_AMD64 / Softetet-VpnServer-V4.22-9634-BETA-2016.11.27-LINUX-X64-64 bits.le goudron.gz

Débordant les sources

$ tar xzf softetether-vpnserver-v4.22-9634-BETA-2016.11.27-LINUX-X64-64 bits.le goudron.gz

Après une décompression réussie, nous trouvons un dossier nommé vpnserver Dans notre répertoire actuel.

Installer à partir des sources

$ cd vpnserver $ sudo make

Pendant le processus d'installation, nous devrons taper 1 Pour lire l'accord de licence, tapez 1 encore pour confirmer que nous avons lu le contrat de licence et enfin taper 1 Pour convenir de l'accord de licence.

Après l'installation, nous pouvons passer par la sortie pour confirmer que l'ensemble du processus s'est déroulé correctement sans aucune erreur.

Une fois que tout est fait correctement, nous pourrons exécuter le serveur VPN à partir du dossier d'installation en utilisant cette commande:

$ sudo ./ VPNServer Start

Faisons mieux en le configurant comme un démon.

Configuration comme un démon

Suivons ces étapes pour configurer notre serveur VPN en tant que démon.

Déplacez le dossier d'installation vers / usr / local

$ cd… $ sudo mv vpnserver / usr / local

Donner les droits appropriés aux fichiers

$ cd / usr / local / vpnserver / $ sudo chmod 600 * $ sudo chmod 700 vpnserver $ sudo chmod 700 vpncmd

Avant d'aller plus loin, vérifions que le serveur VPN peut fonctionner normalement sur notre serveur. Il est important de faire ce chèque avant de commencer vpnserver.

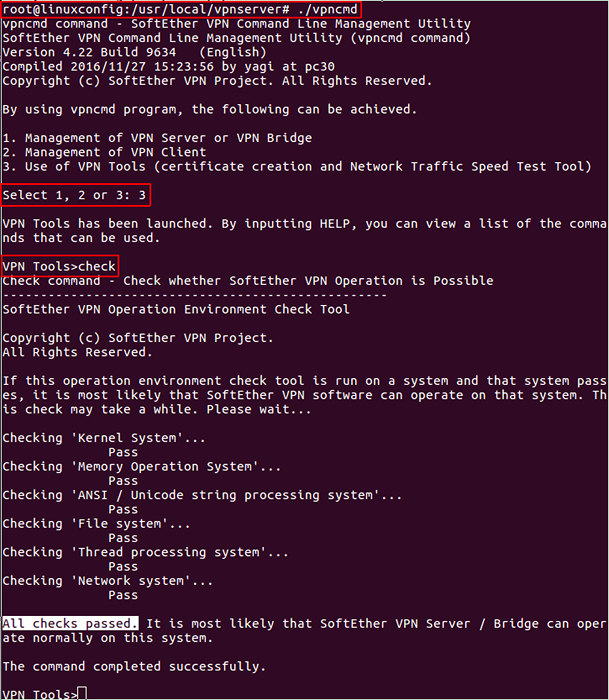

- Courir le

vpncmdcommande - Taper

3 - Puis taper

vérifier

$ cd / usr / local / vpnserver / $ sudo ./ vpncmd

Si tout est bien fait, nous devrions recevoir un message «Tous les chèques passés» à la fin de l'opération.

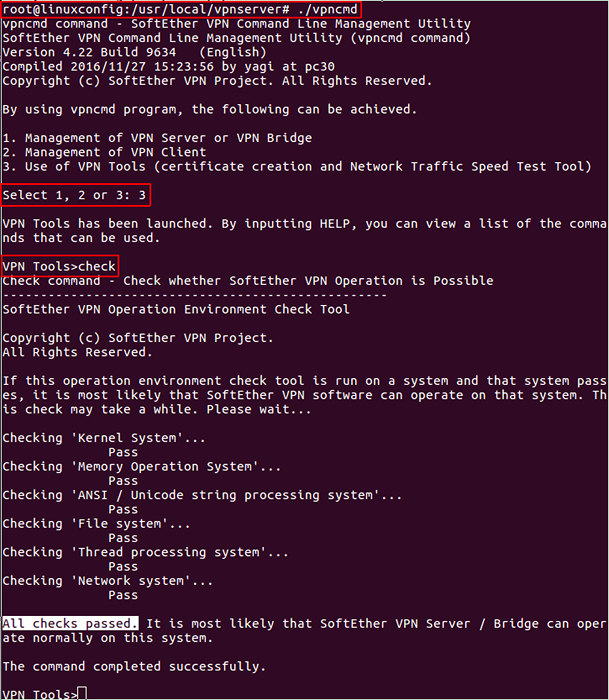

Créer un service Systemd

Créer le fichier / lib / systemd / system / vpnserver.service

$ sudo vi / lib / systemd / système / vpnserver.service

Et mettez le contenu suivant à l'intérieur:

[Unité] Description = serveur VPN Softether après = réseau.Target [Service] type = FORKING EXECSTART = / USR / LOCAL / VPNSERVER / VPNSERVER START EXECTOP = / USR / LOCAL / VPNSERVER / VPNSERVER STOP [INSTAT] WANDBY = Multi-User.cible

Maintenant, le serveur VPN démarre automatiquement sur le démarrage, et nous sommes en mesure de gérer le VPNServer en utilisant systemctl.

Préparer le serveur VPN douce pour une utilisation

Softether offre de nombreux cas d'utilisation: VPN ad hoc, accès à distance à LAN, LAN à LAN Bridge, etc. Dans cet article, nous le configurons pour «l'accès à distance à LAN».

Nous allons d'abord créer un hub virtuel, puis faire une sorte de lien entre ça hub virtuel et le réseau serveur (le LAN d'entreprise).

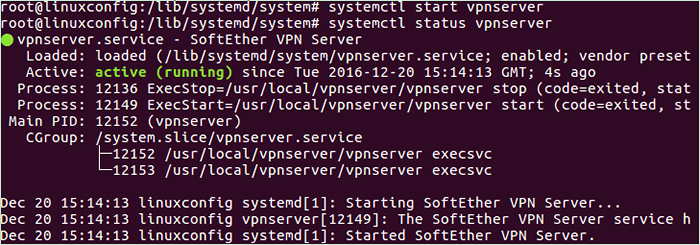

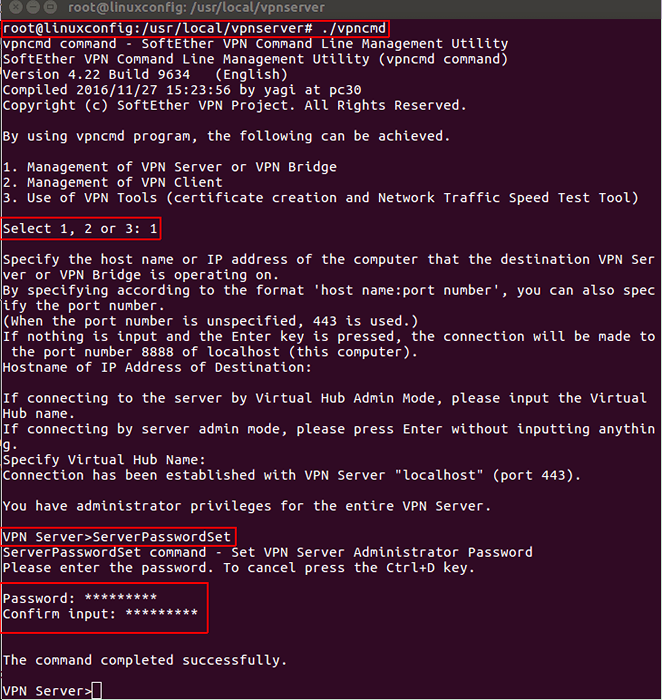

Définir un mot de passe administrateur pour VPNCMD

Pour des raisons évidentes, il est recommandé de définir immédiatement un mot de passe d'administration pour vpncmd Dès que le serveur VPN est installé. Cela se fait à travers le vpncmd utilitaire:

$ cd / usr / local / vpnserver / $ sudo ./ vpncmd

Comme indiqué dans l'image ci-dessus, nous sélectionnons 1 Pour «Gestion du serveur VPN ou du pont VPN», appuyez simplement sur Entrer pour les questions suivantes jusqu'à ce que nous obtenions VPN Server> rapide. À l'invite de commande, nous tapons Serverpasswordset.

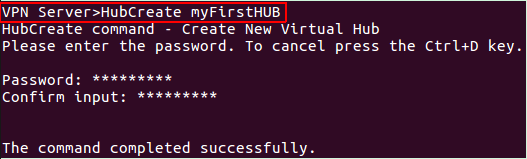

Créer un hub virtuel

En utilisant vpncmd, Nous allons créer un hub virtuel Nommé «MyFiRSTHUB»:

$ cd / usr / local / vpnserver / $ sudo ./ vpncmd> hubcreate myfirsthub

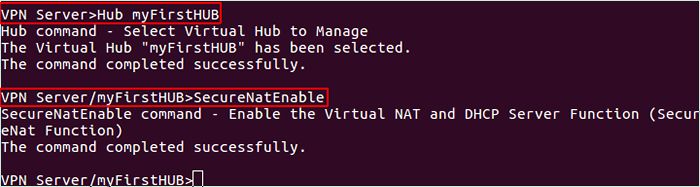

Connectez le centre virtuel au réseau de serveurs

Afin de permettre aux clients d'atteindre le réseau de serveur, nous devons lier le hub virtuel au LAN. Cela peut être fait en utilisant une connexion de pont locale ou en utilisant le Securenat fonction.

Dans notre cas, le Securenat La fonction sera utilisée. Securenat La fonction permet d'utiliser le serveur VPN comme simple passerelle réseau, serveur DHCP ou simple passerelle pour accéder à distance.

Sélectionnons notre hub virtuel et activer Securenat fonction.

$ cd / usr / local / vpnserver / $ sudo ./ vpncmd> hub myFiRSTHUB> Securenatenable

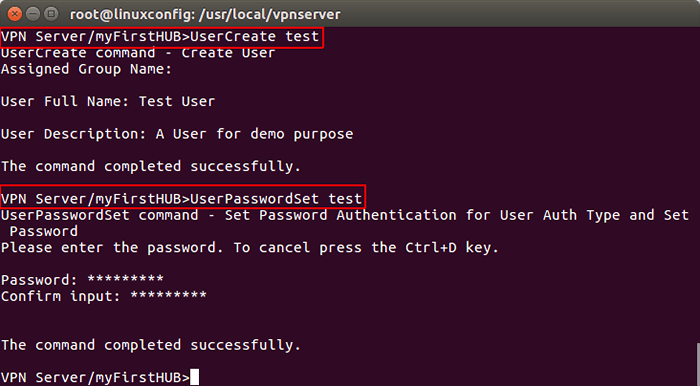

Créer des utilisateurs

Commande pour créer un utilisateur: Créer des utilisateurs

Après la création de l'utilisateur, nous devons définir un mot de passe. Notez qu'il est possible d'utiliser d'autres méthodes d'authentification: NTLM, RAYON, etc. La méthode d'authentification par défaut est le «mot de passe».

Commande pour définir le mot de passe: Userpasswordset

Configuration du client

Softether fournit des clients pour de nombreux SG, y compris Linux.

Télécharger le client

Nous utiliserons wget commande pour télécharger le client.

$ wget http: // www.téléchangée doucement.com / fichiers / softéther / v4.22-9634-BETA-2016.11.27-Tree / Linux / Softether_VPN_Client / 64bit _-_ Intel_X64_OR_AMD64 / Softetet-VpnClient-V4.22-9634-BETA-2016.11.27-LINUX-X64-64 bits.le goudron.gz

Débordant les sources

$ Tar XZF Softetether-VpnClient-V4.22-9634-BETA-2016.11.27-LINUX-X64-64 bits.le goudron.gz

Installer à partir des sources

La compilation client est similaire au serveur.

$ cd vpnclient $ sudo

Après l'installation, nous modifions les autorisations de fichiers comme suit:

$ sudo chmod 600 * $ sudo chmod 700 vpnclient $ sudo chmod 700 vpncmd

Nous pouvons maintenant démarrer le client VPN et faire la configuration requise pour se connecter au serveur.

$ sudo ./ vpnclient start $ sudo ./ vpncmd

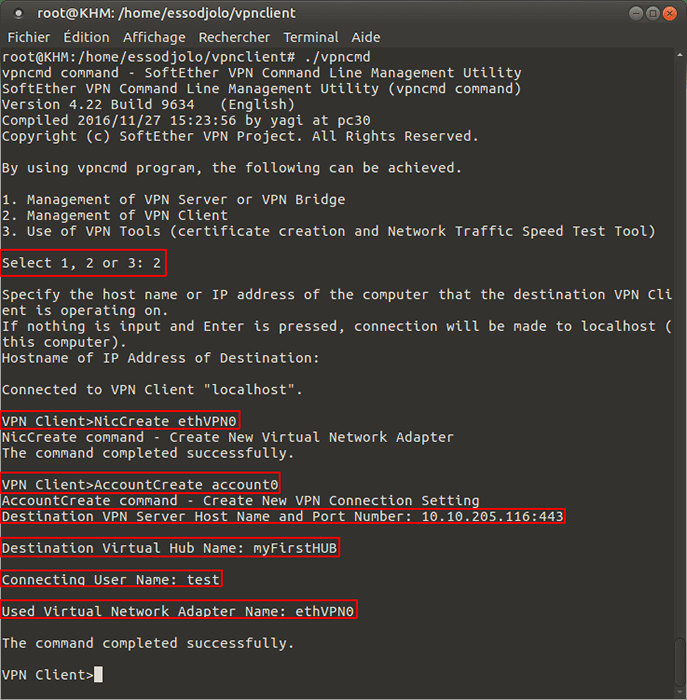

Sélectionner 2 Pour saisir «Gestion du client VPN». Et effectuez ces actions:

- Créer un adaptateur virtuel (utiliser

Nicréate, Donnez «n'importe quel» nom que vous voulez) - Créer une connexion VPN (

Accoureate Account0) - Spécifiez le nom d'hôte et le numéro de port du serveur de destination (serveur: port)

- Sélectionnez le

hub virtuelÀ quoi vous voulez être connecté (dans notre cas, nous utilisons «MyFiRSTHUB» créé sur le serveur) - Entrez le nom d'utilisateur

- Utilisez l'adaptateur virtuel créé précédemment

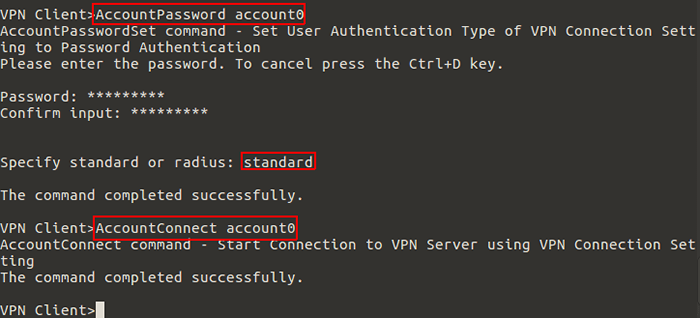

Maintenant, nous pouvons lancer la connexion client VPN. Avant de le faire, nous devons spécifier le mot de passe pour l'utilisateur que nous avons précédemment configuré dans la connexion VPN.

> AccountPassword Compte0> Standard> AccountConnect Acte0

Le client est maintenant connecté mais aucune adresse IP n'est affectée à l'adaptateur virtuel. Comme dernière étape, nous devons demander une adresse IP au serveur VPN. On peut utiliser ifconfig commande pour trouver l'adaptateur virtuel VPN (préfixé par vpn_) puis utiliser dhclient commande pour demander une adresse IP.

$ sudo dhclient vpn_ethvpn0

Après cette commande, le client VPN obtiendra une adresse IP à partir du serveur VPN Softether et peut communiquer avec le LAN distant.

Merci pour votre intérêt pour cet article. Nous apprécions vos questions et améliorations.

Tutoriels Linux connexes:

- Comment configurer un serveur OpenVPN sur Ubuntu 20.04

- Choses à installer sur Ubuntu 20.04

- Ubuntu de base 22.04 Configuration de la connexion client / serveur OpenVPN

- Choses à faire après l'installation d'Ubuntu 20.04 Focal Fossa Linux

- Choses à installer sur Ubuntu 22.04

- Choses à faire après l'installation d'Ubuntu 22.04 Jammy Jellyfish…

- Ubuntu 20.04 Guide

- Ubuntu 20.04 astuces et choses que vous ne savez peut-être pas

- Une introduction à l'automatisation Linux, des outils et des techniques

- Comment créer un VPN sur Ubuntu 20.04 Utilisation de Wireguard

- « Installation des derniers binaires de langue GO sur Ubuntu 16.04 Xenial Xerus Linux

- Début avec des conteneurs LXD sur Ubuntu 16.04 »