Configurer la réplication Sysvol à travers deux Samba4 AD DC avec RSYNC - Partie 6

- 3815

- 872

- Rayan Lefebvre

Ce sujet couvrira Sysvol réplication sur deux Contrôleurs de domaine Samba4 Active Directory effectué à l'aide de quelques puissants outils Linux, tels que l'utilitaire de synchronisation de fichiers RSYNC, le protocole de démon de planification CRON et de SSH.

Exigences:

- Rejoignez Ubuntu 16.04 comme contrôleur de domaine supplémentaire à Samba4 AD DC - Partie 5

Étape 1: Synchronisation du temps précise à travers DCS

1. Avant de commencer à reproduire le contenu du sysvol Répertoire sur les deux contrôleurs de domaine Vous devez fournir un moment précis pour ces machines.

Si le retard est supérieur à 5 minutes sur les deux directions et que leurs horloges ne sont pas correctement synchronisées, vous devriez commencer à rencontrer divers problèmes avec les comptes d'annonces et la réplication du domaine.

Pour surmonter le problème du temps à dériver entre deux ou plusieurs contrôleurs de domaine, vous devez installer et configurer le serveur NTP sur votre machine en exécutant la commande ci-dessous.

# apt-get install ntp

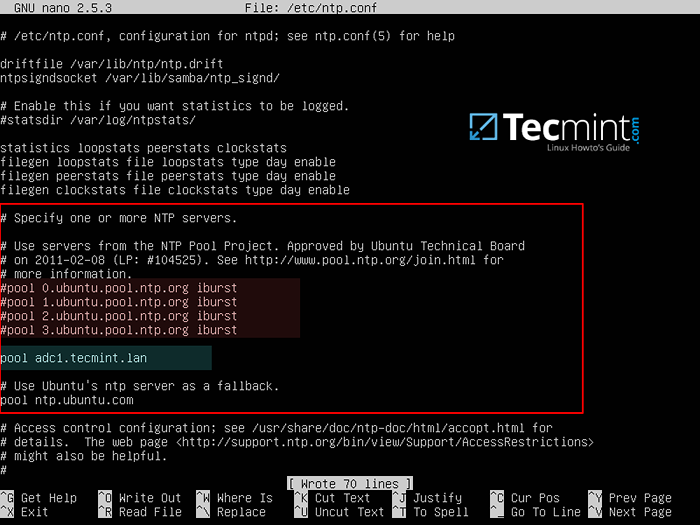

2. Une fois NTP Daemon installé, ouvrez le fichier de configuration principal, commentez les pools par défaut (ajoutez un # devant chaque ligne de piscine) et ajoutez une nouvelle piscine qui pointera vers le principal Samba4 ad dc fqdn avec NTP serveur installé, comme suggéré sur l'exemple ci-dessous.

# nano / etc / ntp.confli

Ajouter les lignes suivantes à NTP.confli déposer.

piscine 0.ubuntu.piscine.NTP.org ibasserst #pool 1.ubuntu.piscine.NTP.org ibasset #pool 2.ubuntu.piscine.NTP.org ibasserst #pool 3.ubuntu.piscine.NTP.org ibasset pool adc1.Tecmint.LAN # Utilisez le serveur NTP d'Ubuntu comme repli. Pool NTP.ubuntu.com

Configurer NTP pour Samba4

Configurer NTP pour Samba4 3. Ne fermez pas encore le fichier, passez au bas du fichier et ajoutez les lignes suivantes pour que d'autres clients puissent interroger et synchroniser l'heure avec ce serveur NTP, émettant des demandes NTP signées, au cas où le DC principal va hors ligne:

restreindre la source notrap nomodify noquery mssntp ntpsigndsocket / var / lib / samba / ntp_signd /

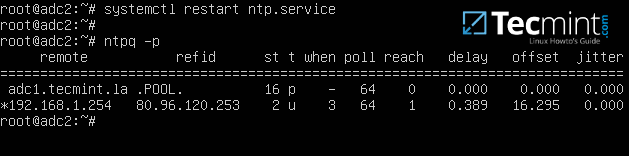

4. Enfin, enregistrez et fermez le fichier de configuration et redémarrez le démon NTP afin d'appliquer les modifications. Attendez quelques secondes ou minutes pour le temps de synchroniser et d'émettre ntpq commande afin d'imprimer l'état de résumé actuel du adc1 pair en synchronisation.

# systemctl redémarrer ntp # ntpq -p

Synchroniser le temps NTP avec Samba4 AD

Synchroniser le temps NTP avec Samba4 AD Étape 2: Replication Sysvol avec First DC via RSYNC

Par défaut, Samba4 ad dc ne fonctionne pas Sysvol réplication via Dfs-r (Réplication du système de fichiers distribué) ou la FRS (Service de réplication de fichiers).

Cela signifie que Stratégie de groupe Les objets ne sont disponibles que si le premier contrôleur de domaine est en ligne. Si le premier DC devient indisponible, les paramètres de stratégie de groupe et les scripts de connexion ne s'appliqueront pas davantage sur les machines Windows inscrites dans le domaine.

Pour surmonter cet obstacle et obtenir une forme rudimentaire de réplication sysvol, nous planifierons une commande Linux RSync combinée à un tunnel crypté SSH avec une authentification SSH basée sur des clés afin de transférer en toute sécurité GPO Objets du premier contrôleur de domaine au deuxième contrôleur de domaine.

Cette méthode garantit GPO Cohérence des objets entre les contrôleurs de domaine, mais présente un énorme inconvénient. Cela ne fonctionne que dans une direction parce que rsync Transfert toutes les modifications de la source CC vers la destination DC lors de la synchronisation des répertoires GPO.

Les objets qui n'existent plus sur la source seront également supprimés de la destination. Afin de limiter et d'éviter tout conflit, toutes les modifications GPO ne doivent être effectuées que sur le premier DC.

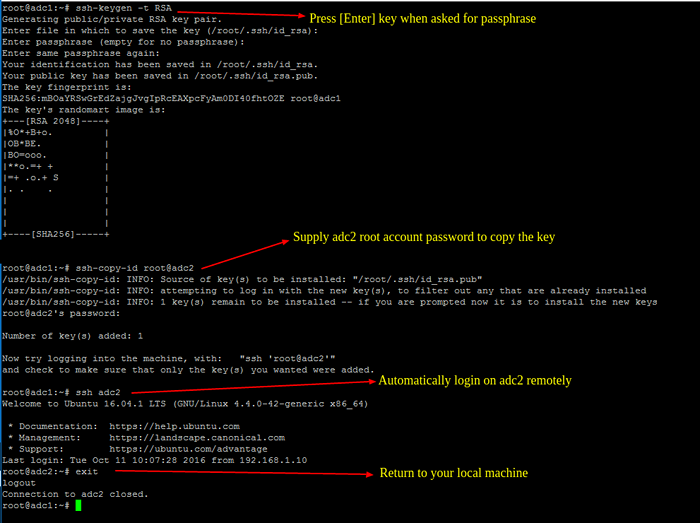

5. Pour démarrer le processus de Sysvol réplication, générez d'abord une clé SSH sur la première Samba AD DC et transférez la clé au deuxième CC en émettant les commandes ci-dessous.

N'utilisez pas un phrase secrète pour cette clé pour que le transfert planifié s'exécute sans interférence de l'utilisateur.

# ssh-keygen -t RSA # ssh-copy-id [e-mail protégé] # ssh adc2 # exit

Générer une clé SSH sur Samba4 DC

Générer une clé SSH sur Samba4 DC 6. Après avoir assuré que l'utilisateur racine du premier Dc peut se connecter automatiquement sur la seconde Dc, Exécutez ce qui suit Rsync commander avec --à sec paramètre pour simuler la réplication sysvol. Remplacer adc2 par conséquent.

# RSYNC --Dry-run -xaavz --chmod = 775 - Delete-After --Progress --stats / var / lib / samba / sysvol / [e-mail protégé]: / var / lib / samba / sysvol /

7. Si le processus de simulation fonctionne comme prévu, exécutez à nouveau la commande RSYNC sans le --à sec Option afin de reproduire réellement les objets GPO sur vos contrôleurs de domaine.

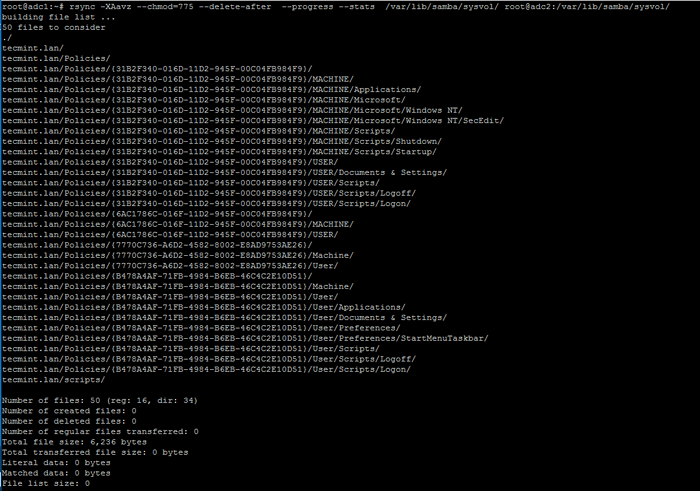

# RSYNC -XAAVZ --CHMOD = 775 - Delete-After --Progress --stats / Var / Lib / Samba / Sysvol / [Email Protected]: / var / lib / samba / sysvol /

SAMBA4 AD DC SYSVOL Replication

SAMBA4 AD DC SYSVOL Replication 8. Une fois le processus de réplication Sysvol terminé, connectez-vous au contrôleur de domaine de destination et répertoriez le contenu de l'un des répertoires d'objets GPO en exécutant la commande ci-dessous.

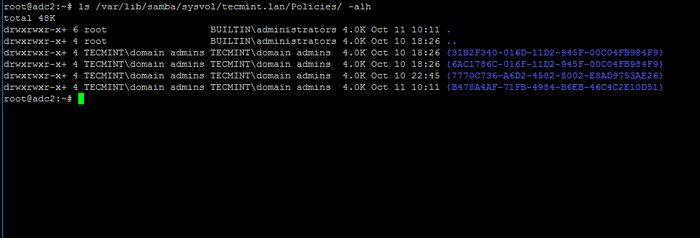

Les mêmes objets GPO du premier CC doivent également être reproduits ici.

# ls -alh / var / lib / samba / sysvol / your_domain / policiers /

Vérifiez la réplication Samba4 DC Sysvol

Vérifiez la réplication Samba4 DC Sysvol 9. Pour automatiser le processus de Stratégie de groupe réplication (transport du répertoire sysvol sur le réseau), planifiez un travail root pour exécuter la commande RSYNC utilisée plus tôt toutes les 5 minutes en émettant la commande ci-dessous.

# crontab -e

Ajoutez la commande RSYNC pour exécuter toutes les 5 minutes et diriger la sortie de la commande, y compris les erreurs, dans le fichier journal / var / log / sysvol-replication.enregistrer .Dans le cas où quelque chose ne fonctionne pas comme prévu, vous devriez consulter ce fichier afin de résoudre le problème.

* / 5 * * * * RSYNC -XAAVZ --CHMOD = 775 - Delete-After --Progress --stats / Var / Lib / Samba / Sysvol / [Email Protected]: / var / lib / samba / sysvol /> / var / log / sysvol-replication.journal 2> & 1

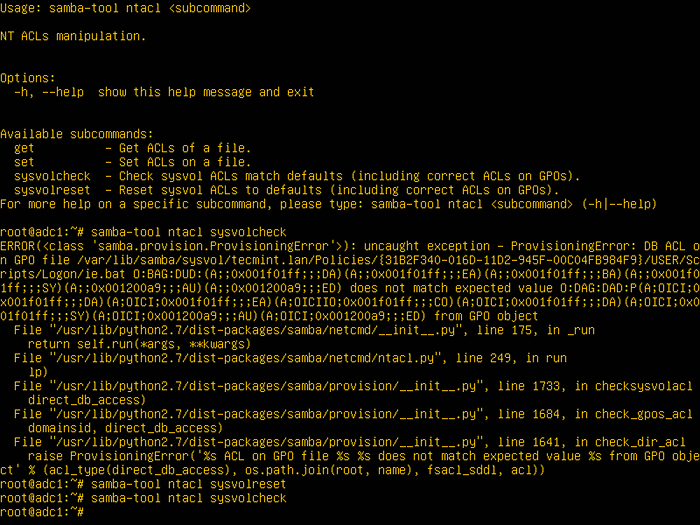

dix. En supposant qu'à l'avenir, il y aura des problèmes connexes avec Sysvol ACL Autorisations, vous pouvez exécuter les commandes suivantes afin de détecter et de réparer ces erreurs.

# samba-tool ntacl sysvolcheck # samba-tool ntacl sysvolreset

Correction des autorisations Sysvol ACL

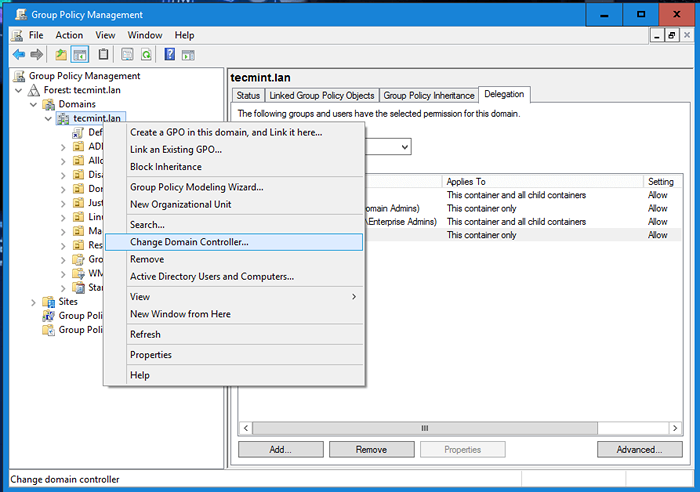

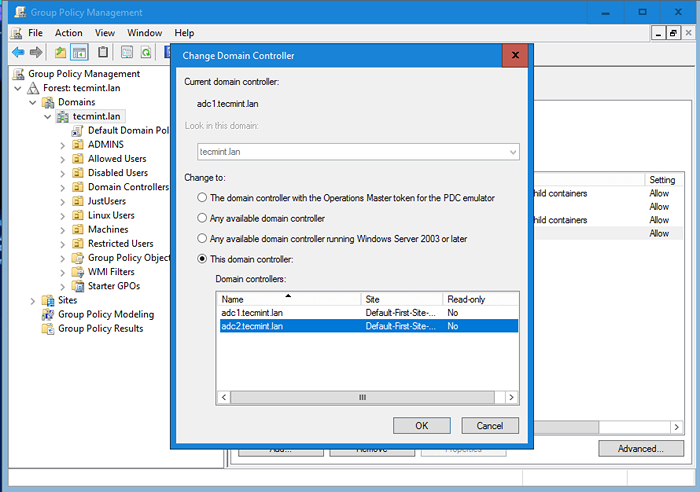

Correction des autorisations Sysvol ACL 11. Dans le cas où le premier Samba4 ad dc avec FSMO rôle comme "Émulateur PDC"Devient indisponible, vous pouvez forcer le Console de gestion des politiques de groupe installé sur un Microsoft Windows Système à se connecter uniquement au deuxième contrôleur de domaine en choisissant l'option de contrôleur de domaine de modification et en sélectionnant manuellement la machine cible comme illustré ci-dessous.

Changer le contrôleur de domaine Samba4

Changer le contrôleur de domaine Samba4  Sélectionnez le contrôleur de domaine Samba4

Sélectionnez le contrôleur de domaine Samba4 Lorsqu'il est connecté à la seconde Dc depuis Console de gestion des politiques de groupe, vous devez éviter d'apporter toute modification à votre domaine Stratégie de groupe. Quand le premier Dc redeviendra disponible, Commande RSYNC détruira toutes les modifications apportées à ce deuxième contrôleur de domaine.

- « Début avec Bitbucket pour le contrôle de version

- Apprenez les bases de la fonctionnalité des E / S Linux (entrée / sortie) »