Shorewall - un pare-feu de haut niveau pour la configuration des serveurs Linux

- 2709

- 424

- Romain Martinez

La mise en place d'un pare-feu à Linux peut être très intimidante pour un débutant, ou pour quelqu'un qui ne connaît pas très bien iptables. Heureusement, il existe une solution très facile à utiliser Clôture.

Installez le pare-feu de Shorewall à Linux

Installez le pare-feu de Shorewall à Linux Dans ce tutoriel en plusieurs parties, je vais vous aider à démarrer avec Clôture, et vous guider à travers des sujets plus avancés avec ce système de pare-feu génial.

Qu'est-ce que Shorewall?

Clôture est essentiellement un front-end à iptables, mais c'est un environnement de ligne frontal qui utilise un certain nombre de fichiers texte pour sa configuration. Alors que Clôture est un système de pare-feu robuste qui peut être mis à l'échelle sur de très grands réseaux qui servent de nombreuses machines, nous allons commencer avec une configuration de base à deux interfaces et clouer les bases.

Une configuration à deux interfaces se compose d'une machine avec deux ports Ethernet, un arrivant et un qui sort du réseau local.

Installation de Shorewall à Linux

Clôture Peut être installé à l'aide d'outils APT-Get et Yum Package Manager.

Sur Debian / Ubuntu / Linux Mint

$ sudo apt-get install shorewall6

Sur rhel / centos / fedora

$ sudo yum install shorewall6

Après l'installation, nous devons copier un exemple de configuration à partir du «/ usr / share / doc / shorewall"Répertoire du répertoire par défaut de Shorewall"/ etc / shorewalL ".

$ sudo cp / usr / share / doc / shorewall / exemple / deux interfaces / * / etc / shorewall

Puis CD à / etc / Shorewall.

$ cd / etc / shorewall

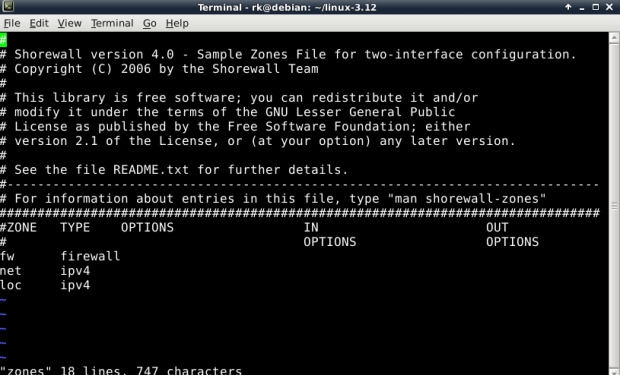

Si nous jetons un coup d'œil dans ce répertoire, nous voyons un tas de fichiers et clôture.confli déposer. Shorewall considère le réseau comme un groupe de zones différentes, donc le premier fichier que nous voulons jeter un coup d'œil, c'est le "/ etc / Shorewall / Zones" déposer.

Zones

Zones Ici, nous voyons qu'il y a trois zones définies par défaut: filet, localiser, et tous. Il est important de noter que Clôture traite la machine à pare-feu elle-même comme sa propre zone et la stocke dans une variable appelée $ Fw. Vous verrez cette variable dans le reste des fichiers de configuration.

Le "/ etc / Shorewall / Zones"Le fichier est assez explicite. Tu as le zone nette (interface face à Internet), le localiser zone (Interface face à LAN), et tous, qui est tout.

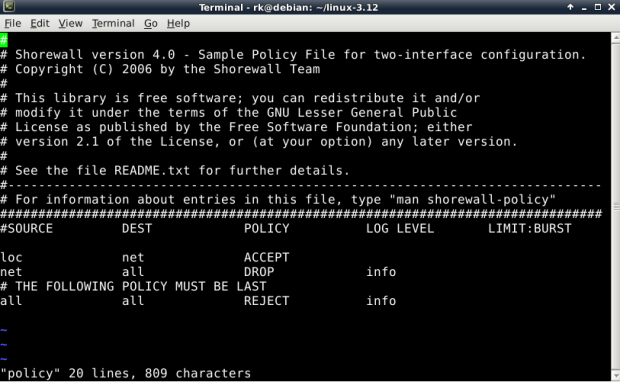

Politique

Politique Cette configuration abandonne ce qui suit:

- Il permet toutes les demandes de connexion du zone locale (Lan) au zone nette (l'Internet).

- Supprime toutes les demandes de connexion (ignore) de la zone nette vers le pare-feu et le Lan.

- Rejette et enregistre toutes les autres demandes.

Le Niveau de journal Bit devrait être familier à quiconque a fait l'administration avec Apache, Mysql, ou tout autre nombre d'autres Fosser programmes. Dans ce cas, nous disons Clôture Pour utiliser le niveau d'information de l'exploitation forestière.

Si vous souhaitez avoir votre pare-feu à votre disposition pour administrer à partir de votre LAN, vous pouvez ajouter les lignes suivantes à votre "/ etc / Shorewall / Policy" déposer.

#Source dest Dest Policy Log Level Limit: Burst loc $ fw accepter $ fw loc accepte

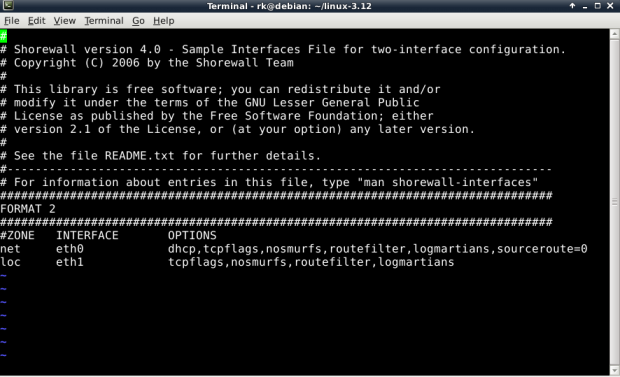

Maintenant que nos zones et notre politique sont définies, nous devons configurer nos interfaces. Vous faites cela en modifiant le «/ etc / rivage / interfaces" déposer.

Interfaces

Interfaces Ici, nous avons défini notre interface Face à Internet comme ETH0 au zone nette. Du côté LAN, nous avons réglé l'autre interface, ETH1, au zone locale. Veuillez ajuster ce fichier pour viser correctement votre configuration.

Les différentes options que vous pouvez placer pour l'une ou l'autre de ces interfaces sont étendues et sont mieux expliquées en détail sur la page de l'homme.

$ Man Shorewall-Interfaces

Une descente rapide de certains d'entre eux est la suivante:

- nosmurfs - Filtrez des paquets avec adresse de diffusion comme source.

- logmartiens - paquets de journal avec adresse source impossible.

- Routefilter - Filtrage de l'itinéraire du noyau pour l'anti-adversaire.

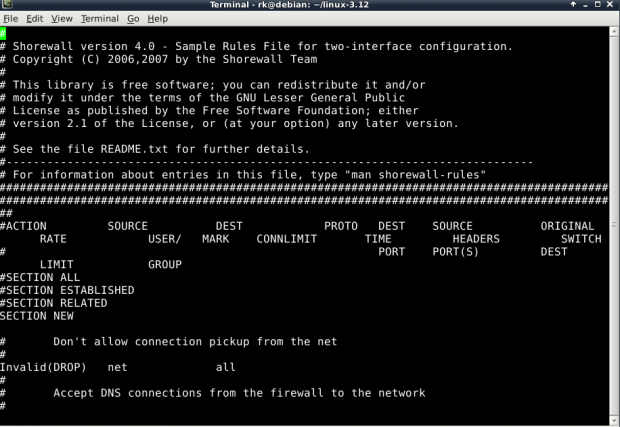

Bien sûr, maintenant que notre système est à pare-feu, nous allons avoir besoin de certaines connexions pour être autorisées afin d'obtenir ce que nous devons faire. Vous les définissez dans le dossier des règles à «/ etc / Shorewall / Règles".

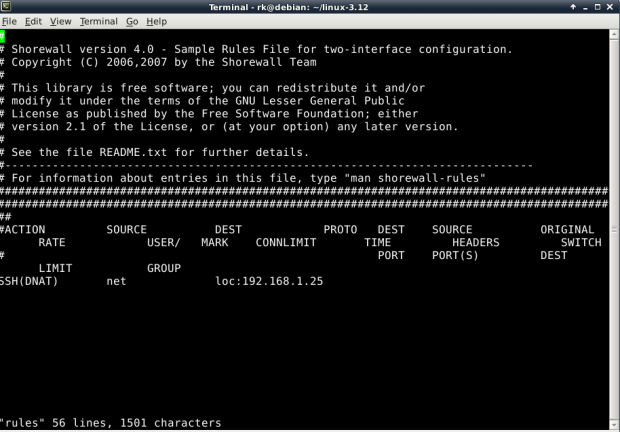

Règles

Règles Ce fichier semble déroutant au début, principalement parce que les colonnes se chevauchent, mais les en-têtes sont assez explicites. Tout d'abord, vous avez le Colonne d'action, qui décrit ce que vous voulez effectuer.

Ensuite, vous avez un SOURCE en-tête où vous définissez le zone où le paquet est originaire. Ensuite, vous avez votre Destruction, ou destination, qui est le zone ou adresse IP de la destination. Permet d'utiliser un exemple.

Supposons que vous vouliez exécuter un Ssh serveur derrière votre pare-feu sur la machine avec l'adresse IP de 192.168.1.25. Non seulement vous allez devoir ouvrir un port dans votre pare-feu, mais vous devrez dire au pare-feu que tout trafic venant sur le port 22 doit être acheminé vers la machine à 192.168.1.25.

Ceci est connu comme Remise des portes. C'est une caractéristique commune sur la plupart pare-feu/ /routeurs. Dans "/ etc / Shorewall / Règles«, Vous accomplissez cela en ajoutant une ligne comme ceci:

Ssh (dnat) net loc: 192.168.1.25

Stroniation du port SSH

Stroniation du port SSH Ci-dessus, nous avons défini tout Ssh paquets destinés provenant du zone nette au pare-feu doit être en déroute (Dnat) au port 22 sur la machine avec adresse 192.168.1.25.

C'est appelé Traduction d'adresse réseau ou Nat. Le "D"Raconte simplement Clôture que c'est un Nat Pour une adresse de destination.

Pour que cela fonctionne, vous devez avoir Nat Support activé dans votre noyau. Si tu as besoin Nat Et ne l'avez pas, veuillez consulter mon tutoriel sur la recompilation d'un noyau Debian.

Liens de référence

Page d'accueil de Shorewall

Dans le prochain article, nous allons parcourir des sujets plus avancés, mais il devrait y avoir beaucoup ici pour vous aider à démarrer pour l'instant. Comme toujours, veuillez consulter les pages de l'homme pour une compréhension plus approfondie.

Lire aussi : Exploration des options de configuration du pare-feu de Shorewall et de ligne de commande

- « Oracle Database 11G Release 2 Installation sur RHEL / CENTOS 6.x / 5.x / 4.X

- Noyau 3.12 Sortie - Installer et compiler dans Debian Linux »