SSH_SCAN - Vérifie la configuration et la stratégie de votre serveur SSH dans Linux

- 2716

- 552

- Thomas Richard

ssh_scan est un prototype de configuration SSH et un scanner de stratégie SSH faciles à utiliser pour les serveurs Linux et Unix, inspiré du guide de sécurité Mozilla OpenSSH, qui fournit une recommandation de stratégie de base raisonnable pour les paramètres de configuration SSH tels que les chiffres, les Mac et Kexalgos et bien plus encore et bien plus encore et bien plus encore et bien plus encore et bien plus encore et bien plus encore et bien plus.

Il présente certains des avantages suivants:

- Il a des dépendances minimales, SSH_SCAN utilise uniquement Ruby et Bindata natifs pour faire son travail, pas de fortes dépendances.

- Il est portable, vous pouvez utiliser SSH_SCAN dans un autre projet ou pour l'automatisation des tâches.

- Il est facile à utiliser, indiquez-le simplement sur un service SSH et obtenez un rapport JSON sur ce qu'il prend en charge et son statut de politique.

- Il est également configurable, vous pouvez créer vos propres politiques personnalisées qui correspondent à vos exigences de politique spécifiques.

Lire suggérée: Comment installer et configurer le serveur OpenSSH dans Linux

Comment installer SSH_SCAN dans Linux

Il y a trois façons d'installer ssh_scan et ils sont:

Pour installer et exécuter en tant que gemme, type:

----------- Sur Debian / Ubuntu ----------- $ sudo apt-get install ruby gems $ sudo gem install ssh_scan ----------- Sur Centos / Rhel ----------- # yum install ruby rubygem # gem install ssh_scan

Pour courir à partir d'un conteneur Docker, Type:

# docker tire mozilla / ssh_scan # docker run -it mozilla / ssh_scan / app / bin / ssh_scan -t github.com

Pour installer et exécuter à partir de la source, type:

# git clone https: // github.com / mozilla / ssh_scan.git # cd ssh_scan # gpg2 - keyserver hkp: // clés.gnupg.net --recv-keys 409b6b1796c275462a1703113804bb82d39dc0e3 # curl -ssl https: // get.RVM.IO | bash -s stable # RVM Installer 2.3.1 # RVM Utilisez 2.3.1 # GEM INSTALLATION BUNDLER # Installation du bundle # ./ bin / ssh_scan

Comment utiliser ssh_scan dans Linux

La syntaxe pour l'utilisation de SSH_SCAN est la suivante:

$ ssh_scan -t ip-address $ ssh_scan -t server-hostname

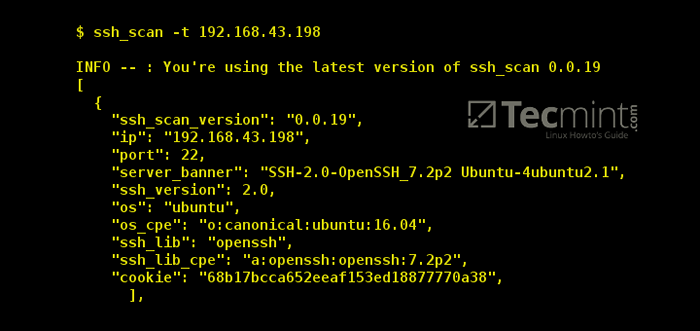

Par exemple pour scanner les configurations SSH et la stratégie de serveur 92.168.43.198, entrer:

$ ssh_scan -T 192.168.43.198

Remarque Vous pouvez également passer un [IP / Range / Hostname] au -t Option comme indiqué dans les options ci-dessous:

$ ssh_scan -T 192.168.43.198 200,205 $ SSH_SCAN -T Test.Tecmint.lan

Échantillon de sortie

I, [2017-05-09T10: 36: 17.913644 # 7145] Info -: Vous utilisez la dernière version de SSH_SCAN 0.0.19 ["ssh_scan_version": "0.0.19 "," IP ":" 192.168.43.198 "," port ": 22," server_banner ":" ssh-2.0-OpenSSH_7.2p2 Ubuntu-4ubuntu2.1 "," ssh_version ": 2.0, "OS": "Ubuntu", "OS_CPE": "O: Canonical: Ubuntu: 16.04 "," SSH_LIB ":" OpenSSH "," SSH_LIB_CPE ":" A: OpenSSH: OpenSSH: 7.2P2 "," Cookie ":" 68B17BCCA652EEAF153ED18877770A38 "," KEY_ALGORITHMS ": [" [Email Protected] "," Ecdh-Sha2-Nistp256 "," ECDH-SHA2-NISTP384 " Hellman-group-Exchange-Sha256 "," Diffie-Hellman-Group14-Sha1 "]," Server_host_key_algorithms ": [" SSH-RSA "," RSA-SHA2-512 "," RSA-SHA2-256 "," ECDSA sha2-nistp256 "," ssh-ed25519 "]," Encryption_algorithms_client_to_server ": [" [e-mail protégé] "," aes128-ctr "," aes192-ctr "," aes256-ctr "," [e-mail] "," [Protégé par e-mail] "]," Encryption_algorithms_server_to_client ": [" [e-mail protégé] "," AES128-CTR "," AES192-CTR "," AES256-CTR "," [Email Protected] "," [Courriel Protégé] " ], "mac_algorithms_client_to_server": ["[e-mail protégé]", "[e-mail protégé]", "[e-mail protégé]", "[e-mail protégé]", "[e-mail protégé]", "[e-mail protégé]", " [Protégé par e-mail] "," HMAC-SHA2-256 "," HMAC-SHA2-512 "," HMAC-Sha1 "],"mac_algorithms_server_to_client": ["[e-mail protégé]", "[e-mail protégé]", "[e-mail protégé]", "[e-mail protégé]", "[e-mail protégé]", "[e-mail protégé]", "[e-mail Protégé] "," HMAC-Sha2-256 "," HMAC-Sha2-512 "," HMAC-Sha1 "]," Compression_algorithms_client_to_server ": [" Aucun "," [e-mail protégé] "]," Compression_algorithms_server_to_client ": [" Aucun "," [e-mail protégé] "]," Languages_Client_To_Server ": []," Languages_Server_To_Client ": []," Hostname ":" Tecmint "," AUTH_METHODS ": [" PublicKey "," Mot de passe "]," Fingerprints " : "RSA": "Known_bad": "False", "MD5": "0e: D0: D7: 11: F0: 9b: F8: 33: 9c: AB: 26: 77: E5: 66: 9e: F4 "," Sha1 ":" FC: 8d: D5: A1: BF: 52: 48: A6: 7E: F9: A6: 2F: AF: CA: E2: F0: 3A: 9A: B7: FA "," SHA256 ":" FF: 00: B4: A4: 40: 05: 19: 27: 7C: 33: AA: DB: A6: 96: 32: 88: 8E: BF: 05: A1: 81: C0: A4: A8: 16: 01: 01: 0b: 20: 37: 81: 11 "," start_time ":" 2017-05-09 10:36:17 +0300 "," end_time ":" 2017-05-09 10:36:18 +0300 ","scan_duration_seconds": 0.221573169, "DUPLICATE_HOST_KEY_IPS": [], "Compliance": "Policy": "Mozilla Modern", "Conforant": false, "Recommandations": ["Supprimer ces algos d'échange clés: Diffie-Hellman-Group14-Sha1", "Supprimer ces algos Mac: [Protégé par e-mail], [Protégé par e-mail], [Protégé par e-mail], HMAC-Sha1", "Supprimer ces méthodes d'authentification: mot de passe"], "références": ["https: // wiki.mozilla.org / Security / Guidelines / OpenSSH "]]

Vous pouvez utiliser -p Pour spécifier un autre port, -L pour activer le bûcheron et -V Pour définir le niveau de verbosité comme indiqué ci-dessous:

$ ssh_scan -T 192.168.43.198 -P 22222 -L SSH-SCAN.journal des informations

De plus, utilisez un fichier de stratégie personnalisé (par défaut est Mozilla moderne) avec le -P ou --stratégie [fichier] ainsi:

$ ssh_scan -T 192.168.43.198 -L SSH-SCAN.log -v info -p / path / to / personnalisé / stratégie / fichier

Tapez ceci pour afficher toutes les options d'utilisation SSH_SCAN et plus d'exemples:

$ ssh_scan -h

Échantillon de sortie

ssh_scan v0.0.17 (https: // github.com / mozilla / ssh_scan) Utilisation: ssh_scan [Options] -T, - Target [ip / range / hostname] ip / ranges / hostname to scan -f, - file [filepath] Chemin de fichier du fichier contenant ip / plage / HostNames pour scan -t, - timeout [secondes] Timeout par connexion, après quoi SSH_SCAN abandonne le fichier hôte -l, - logger [Path du fichier journal] Activer le fichier Logger -o, --from_json [filepath] pour lire JSON Sortie du fichier -o, --output [filepath] pour écrire la sortie JSON sur -p, --port [port] port (par défaut: 22) -p, - Policy [fichier] Fichier de stratégie personnalisé (par défaut: Mozilla Modern) --threads [numéro] Nombre de threads de travail (par défaut: 5) - Fingerprint-DB [fichier] Emplacement du fichier de la base de données d'empreintes digitales (par défaut: ./empreintes.db) - Suppress-update-status ne vérifiez pas les mises à jour -U, --Unit-test [fichier] lancer les codes de sortie appropriés en fonction de l'état de conformité -v [std_logging_level], --verbosity -v, --vory affiche juste juste Version info -h, - help afficher ces exemples de message: ssh_scan -t 192.168.1.1 serveur SSH_SCAN -T.exemple.com ssh_scan -t :: 1 ssh_scan -t :: 1 -t 5 ssh_scan -f hôtes.TXT SSH_SCAN -O Sortie.sortie JSON SSH_SCAN -O.JSON -O RESCAN_OUTPUT.JSON SSH_SCAN -T 192.168.1.1 -P 22222 SSH_SCAN -T 192.168.1.Sortie 1 -P 22222 -L.log -v info ssh_scan -t 192.168.1.1 -p Custom_policy.yml ssh_scan -t 192.168.1.1 --Unit-Test -p Custom_Policy.YML

Consultez quelques artils utiles sur le serveur SSH:

- Connexion sans mot de passe SSH en utilisant SSH Keygen en 5 étapes faciles

- 5 meilleures pratiques pour sécuriser le serveur SSH

- Restreindre l'accès des utilisateurs SSH à certains répertoires à l'aide de la prison chrootée

- Comment configurer les connexions SSH personnalisées pour simplifier l'accès à distance

Pour plus de détails, visitez le référentiel SSH_SCAN GITHUB: https: // github.com / mozilla / ssh_scan

Dans cet article, nous vous avons montré comment configurer et utiliser SSH_SCAN dans Linux. Connaissez-vous des outils similaires? Faites-nous savoir via le formulaire de rétroaction ci-dessous, y compris toute autre réflexion concernant ce guide.

- « Ttyload - montre un graphique à code couleur de la moyenne de la charge Linux dans le terminal

- Comment protéger le mot de passe un fichier VIM dans Linux »