Utilisez netstat pour voir les ports d'écoute et le PID sous Windows

- 4547

- 217

- Emilie Colin

Dans un autre article, nous avons expliqué les ports d'ordinateur et ce pour quoi ils sont utilisés. En dehors de cela, que pouvons-nous faire avec les informations du port? Étant donné que tout le trafic à l'intérieur et à l'extérieur de l'ordinateur passe par les ports, nous pouvons les vérifier pour voir ce qu'ils font. Peut-être que le port n'écoute pas le trafic? Peut-être que quelque chose utilise un port qui ne devrait pas être?

Nous allons utiliser la commande Windows netstat Pour voir nos ports d'écoute et PID (ID de processus). Nous allons également voir ce que nous pouvons faire avec ces informations.

Table des matières

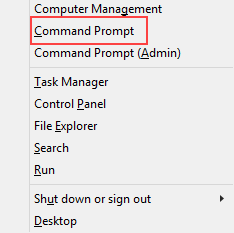

- Entrez la commande

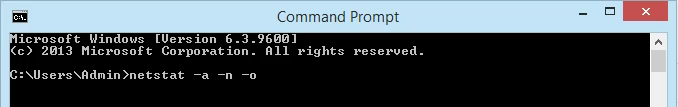

netstat -a -n -o

. Les paramètres de netstat sont précédés d'un trait d'union, pas d'une barre de barre avant comme de nombreuses autres commandes. Le -a dit de nous montrer toutes les connexions actives et les ports sur lesquels l'ordinateur écoute.

Le -n indique à Netstat d'afficher les adresses IP et les ports uniquement comme des nombres. Nous lui disons de ne pas essayer de résoudre les noms. Cela rend un affichage plus rapide et plus net. Le -o dit à netstat d'inclure le pid. Nous utiliserons le PID plus tard pour savoir quel processus utilise un port spécifique.

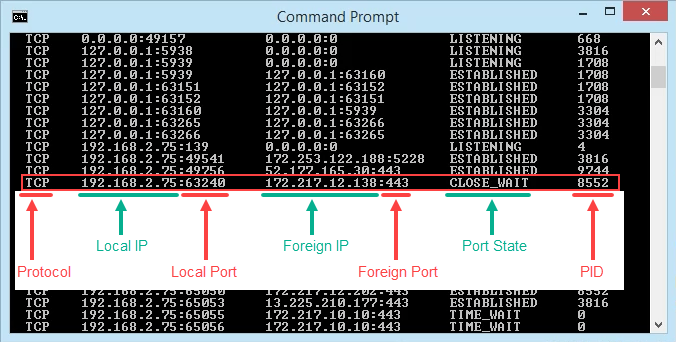

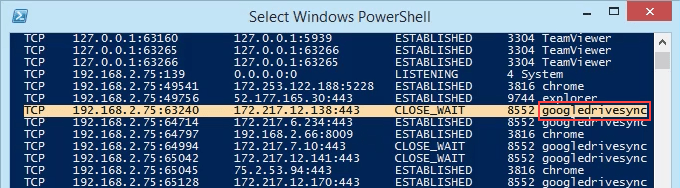

- Afficher les résultats et prendre note des adresses, des numéros de port, de l'état et du PID. Disons que nous voulons savoir ce qui utilise le port 63240. Notez que son PID est 8552 et qu'il se connecte à l'adresse IP 172.217.12.138 sur le port 443.

Que utilise ce port?

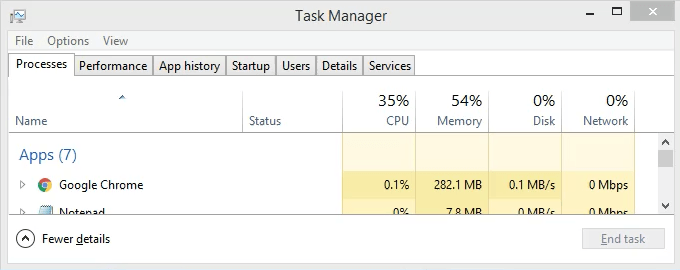

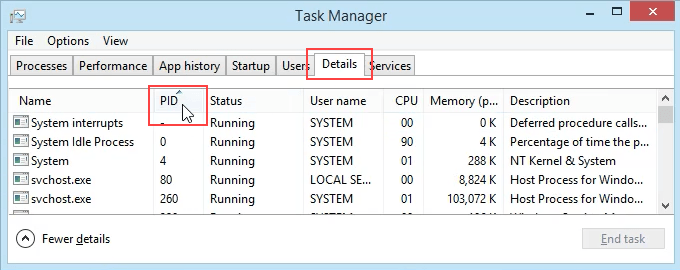

- Gestionnaire de tâches ouvert. Cela se fait le plus facilement en utilisant la combinaison de clés Ctrl + Shift + ESC.

- Clique sur le Détails languette. Pour rendre cela plus facile à trouver, cliquez sur le Piquer En-tête de colonne pour trier les pids numériquement.

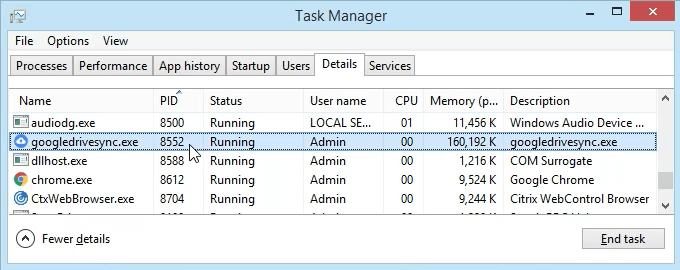

- Faites défiler vers le bas 8552 et voir quel processus il s'agit. Dans ce cas, c'est googledriveSync.exe. Mais est-ce vraiment? Parfois, les virus peuvent se faire ressembler à des processus légitimes.

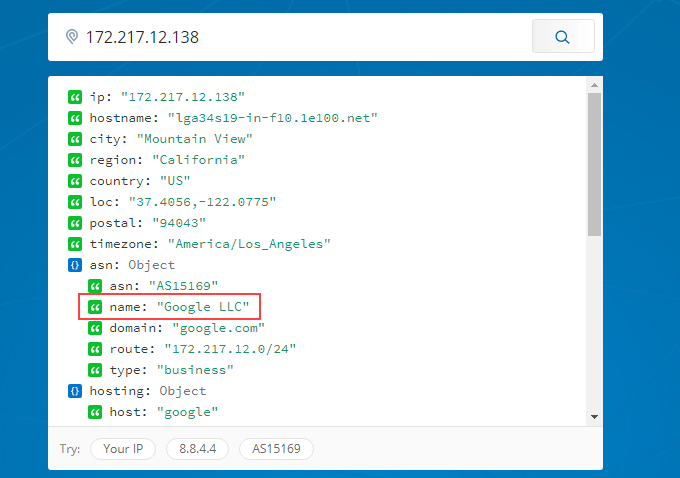

- Dans un navigateur Web, allez sur ipinfo.Io. Entrez l'adresse IP 172.217.12.138. Comme nous pouvons le voir, l'adresse IP est enregistrée sur Google. Donc ce googledrivesync.EXE est légitime.

Comment obtenir le port de port, de PID et de processus dans PowerShell

PowerShell est la nouvelle façon la plus récente de Microsoft d'utiliser une interface de ligne de commande avec Windows. Nous disons plus récents, mais c'est là pour plusieurs versions. Vous devriez apprendre PowerShell même si vous êtes un utilisateur à domicile.

La plupart des commandes Windows fonctionnent également dans PowerShell, et nous pouvons les combiner avec les applets de commande de PowerShell - prononcé commandes. Joe à Winteltools.com fournit le script de cette méthode.

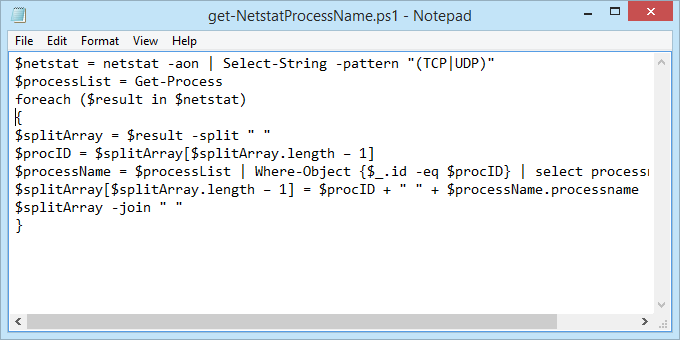

- Ouvrir Bloc-notes et entrez le code suivant:

$ netstat = netstat -aon | Select-string -Pattern "(tcp | udp)" $ processList = get-process foreach ($ résultat en netstat) $ SclitArray = $ result -split "" $ prodic = $ STANDARRAY [$ STANDARRAY.Longueur - 1] $ processName = $ processList | Où-objet $ _.id -eq $ procid | Sélectionnez ProcessName $ SplitArray [$ SplitArray.Longueur - 1] = $ procid + "" + $ processName.ProcessName $ SplitArray -Join ""

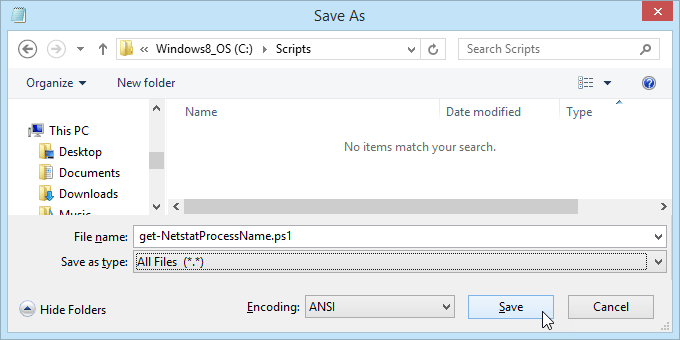

- Enregistrer le fichier en tant que get-netstatprocessName.PS1. Assurez-vous de noter où il est sauvé. Il est important de changer le Sauvegarder comme type: pour Tous les fichiers (*.*) ou il sera enregistré comme Get-NetStatProcessName.PS1.SMS Et ça ne fonctionnera pas pour nous.

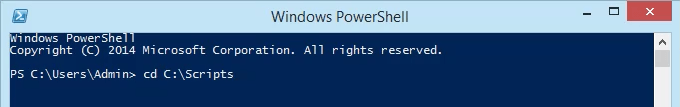

- Ouvrir Powershell et accéder à l'emplacement dans lequel le script a été enregistré. Dans ce cas, c'est

CD C: \ Scripts

. Frapper Entrer Pour exécuter la commande.

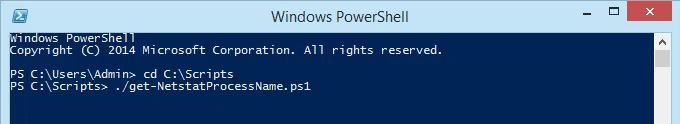

- Exécutez le script à l'aide de points de point pour le faire fonctionner. Cela signifie utiliser ./ / Avant le nom du fichier. La commande sera

./ get-netstatprocessName.PS1

- Maintenant, nous pouvons voir toutes les informations traditionnelles de netstat plus le nom du processus. Plus besoin d'ouvrir le gestionnaire de tâches.

Va les chercher

Nous avons couvert deux façons d'utiliser la commande netstat pour voir les ports d'écoute. Il peut être utilisé soit dans l'ancienne invite de commande ou dans un script PowerShell. Avec les informations qu'il peut nous donner, nous avons examiné comment cela peut nous aider à comprendre ce que fait notre ordinateur.

Si vous pensiez que Netstat est un excellent utilitaire, jetez un œil à d'autres utilitaires Windows TCP / IP comme Tracert, IPConfig et NSlookup. Ou utilisez Resource Monitor pour mieux voir le site Web caché et les connexions Internet. Vous pouvez faire beaucoup pour voir exactement ce que fait votre ordinateur.

Avez-vous utilisé netstat pour résoudre un problème? S'il vous plaît dites-nous ce que vous avez fait. Toute question sur la façon d'utiliser netstat? Veuillez nous demander dans les commentaires ci-dessous.

- « Limiter la bande passante sur un routeur sans fil Netgear

- Supprimer les contacts en double sur iPhone »