Utilisation d'OpenSSH avec une authentification à deux facteurs ajoutant une couche de sécurité supplémentaire

- 3336

- 223

- Maxence Arnaud

OpenSSH est une suite logicielle largement utilisée pour un accès à distance sécurisé aux systèmes et aux serveurs sur Internet. Il fournit un canal de communication crypté entre deux systèmes, empêchant l'accès non autorisé et l'écoute. Cependant, s'appuyer uniquement sur un mot de passe pour l'authentification peut laisser votre système vulnérable aux attaques brutales et à deviner le mot de passe. L'authentification à deux facteurs (2FA) offre une couche supplémentaire de sécurité à OpenSSH en obligeant les utilisateurs à fournir une information supplémentaire, généralement un code unique généré par une application mobile, en plus de leur mot de passe.

Dans cet article, nous explorerons comment configurer OpenSSH avec l'authentification à deux facteurs sur un serveur Linux, ajoutant une couche supplémentaire de sécurité à votre accès à distance.

Étape 1: Installation de Google Authenticator

La première étape consiste à installer l'application Google Authenticator sur le serveur. Google Authenticator est une application mobile largement utilisée qui génère des codes uniques pour 2FA. Il est disponible pour les appareils Android et iOS.

Pour installer Google Authenticator sur un serveur Linux, utilisez la commande suivante:

sudo apt-get install libpam-google-authenticator Utilisation des systèmes basés sur RHEL:

sudo yum install google-authenticator Cela installera le module Google Authenticator pour les modules d'authentification enfichables (PAM) sur votre serveur.

Étape 2: Configuration de Google Authenticator

Une fois que vous avez installé Google Authenticator, vous devez le configurer pour votre compte utilisateur. Pour ce faire, exécutez la commande suivante:

Google-authenticteur Cela vous invitera avec une série de questions pour configurer Google Authenticator pour votre compte d'utilisateur. Les questions comprennent:

- Voulez-vous que les jetons d'authentification soient basés sur le temps (O / N)?

- Si vous perdez votre téléphone, vous pouvez récupérer vos jetons à partir des codes de sauvegarde. Voulez-vous activer cette fonctionnalité (O / N)?

- Voulez-vous avoir besoin d'un code de confirmation chaque fois que vous vous connectez (O / N)?

Répondez aux questions en fonction de votre préférence. Une fois la configuration terminée, Google Authenticator générera un code QR que vous pouvez numériser à l'aide de l'application Google Authenticator sur votre appareil mobile.

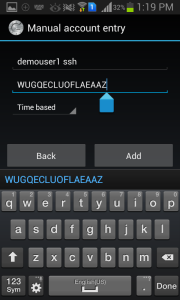

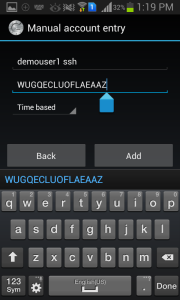

https: // www.Google.com / graphique?CHS = 200x200 & chld = m | 0 & cht = qr & chl = otpauth: // totp / [e-mail protégé]% 3FSecret% 3dwugqecluoflaaaZ Votre nouvelle clé secrète est: wugqecluoflaaaaz votre code de vérification est 002879 Vos codes de grattage d'urgence sont: 52979690 49230818 19888383375010101979690 49230818 moi pour mettre à jour votre "~ /.google_authenticator "fichier (y / n) y voulez-vous interdire plusieurs utilisations du même jeton d'authentification? Cela vous limite à une connexion environ les années 30, mais cela augmente vos chances de remarquer ou même d'empêcher les attaques de l'homme au milieu (O / N), les jetons sont bons pendant 30 secondes et afin de compenser possible pour possible Consultant du temps entre le client et le serveur, nous permettons un jeton supplémentaire avant et après l'heure actuelle. Si vous rencontrez des problèmes avec une mauvaise synchronisation du temps, vous pouvez augmenter la fenêtre de sa taille par défaut de 1: 30 minutes à environ 4 minutes. Voulez-vous le faire (O / N) Y Si l'ordinateur dans lequel vous vous connectez n'est pas durci par rapport aux tentatives de connexion par force brute, vous pouvez activer la limitation de taux pour le module d'authentification. Par défaut, cela limite les attaquants à pas plus de 3 tentatives de connexion toutes les années 30. Voulez-vous activer la limitation de débit (y / n) y

Google Authenticator vous montrera avec une clé secrète et de nombreux «codes de grattage d'urgence.«Les codes d'urgence ne peuvent être utilisés qu'une seule fois en cas de clé secrète perdue, alors notez-les dans un endroit sûr.

Utilisez l'application Google Authenticator dans vos téléphones Android, iPhone ou BlackBerry pour générer du code de vérification en entrant une clé secrète. Vous pouvez également scanner le code à barres fourni dans l'URL pour le faire.

Vous pouvez également utiliser des applications Java pour générer des codes de vérification. Utilisez le lien ci-dessous pour obtenir des détails.

http: // blog.jcuff.net / 2011/02 / Cli-Java-basé sur Google-Authenticator.html

Étape 3: Configuration d'OpenSSH

Maintenant que vous avez configuré Google Authenticator pour votre compte d'utilisateur, vous devez configurer OpenSSH pour l'utiliser.

- Pour ce faire, modifiez le «/ Etc / pam.d / sshd ” Fichier à l'aide de votre éditeur de texte préféré:

sudo nano / etc / pam.d / sshdAjoutez la ligne suivante en haut du fichier:

Auth exigé pam_google_authenticator.donc1 Auth exigé pam_google_authenticator.donc Enregistrez et fermez le fichier.

- Ensuite, modifiez le «/ Etc / ssh / sshd_config» déposer:

sudo nano / etc / ssh / sshd_configTrouvez la ligne qui commence par «ChallengeResponSeutinghentification» et changer sa valeur en oui:

ChallengeResponSeutinghentification Oui1 ChallengeResponSeutinghentification Oui Enregistrez et fermez le fichier.

- Enfin, redémarrez le service SSH pour que les modifications prennent effet:

SUDO SHERE SSH Redémarrer

Étape 4: Test

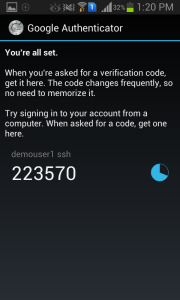

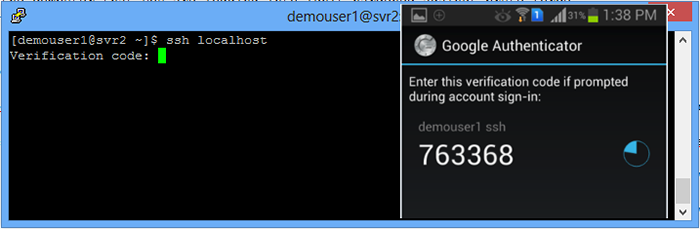

Maintenant que vous avez configuré OpenSSH avec l'authentification à deux facteurs, vous pouvez le tester en essayant de vous connecter à votre serveur à partir d'une machine distante. Lorsque vous êtes invité à votre mot de passe, vous serez également invité à un code de vérification de l'application Google Authenticator sur votre appareil mobile.

Si vous avez tout configuré correctement, vous devriez être en mesure de vous connecter avec succès à votre serveur en utilisant à la fois votre mot de passe et le code de vérification.

Conclusion

L'utilisation d'OpenSSH avec l'authentification à deux facteurs est un moyen simple mais efficace d'ajouter une couche supplémentaire de sécurité à votre accès à distance. En obligeant les utilisateurs à fournir une information supplémentaire, comme un code ponctuel généré par une application mobile, vous pouvez réduire considérablement le risque d'accès non autorisé à votre système.

En suivant les étapes décrites dans cet article, vous pouvez facilement configurer OpenSSH avec l'authentification à deux facteurs sur votre serveur Linux. N'oubliez pas de toujours garder votre serveur et votre application Google Authenticator mise à jour pour assurer la meilleure sécurité possible.

Il convient de noter que bien que 2FA puisse améliorer considérablement la sécurité, il n'est pas infaillible. Les attaquants peuvent toujours utiliser l'ingénierie sociale ou d'autres méthodes pour inciter les utilisateurs à révéler leurs mots de passe ou leurs codes de vérification. Par conséquent, il est important de mettre en œuvre également d'autres mesures de sécurité, telles que les changements de mot de passe réguliers, les politiques de mot de passe solides et les systèmes de détection d'intrusion, pour protéger davantage votre système.

En conclusion, l'utilisation d'OpenSSH avec l'authentification à deux facteurs peut améliorer considérablement la sécurité de votre accès à distance. En suivant les étapes décrites dans cet article, vous pouvez facilement configurer 2FA pour votre OpenSSH sur votre serveur Linux. Gardez toujours votre système et votre application Google Authenticator pour assurer la meilleure sécurité possible.

- « Comment ajouter des enregistrements SPF pour tous les comptes sur CPanel Server

- Comment sauvegarder et cloner les partitions de disques à l'aide de la commande DD dans Linux »