Qui est root? Pourquoi la racine existe-t-elle?

- 675

- 53

- Thomas Richard

Vous êtes-vous déjà demandé pourquoi il y a un compte spécial nommé racine en linux? Savez-vous quelles sont les meilleures pratiques recommandées pour utiliser ce compte? Êtes-vous conscient des scénarios où il doit être utilisé et de ceux où il ne? Si vous avez répondu "Oui" à une ou plusieurs de ces questions, continuez à lire.

Dans cet article, nous fournirons une référence avec des informations sur le compte racine que vous voudrez garder à portée.

Qu'est-ce que Root?

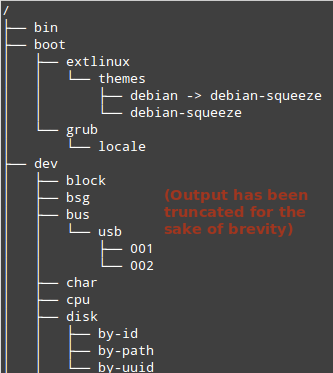

Pour commencer, gardons à l'esprit que la hiérarchie des répertoires des systèmes d'exploitation de type UNIX a été conçue comme une structure en forme d'arbre. Le point de départ est un répertoire spécial représenté par une barre de barre avant (/) avec tous les autres répertoires qui se ramifient initialement. Puisque cela est analogue à un vrai arbre, / / est appelé le répertoire racine.

Dans l'image suivante, nous pouvons voir la sortie de:

$ arbre -d / | moins

qui illustre l'analogie entre / / et le racine d'un arbre.

Hiérarchie des répertoires en Linux

Hiérarchie des répertoires en Linux Bien que les raisons de la dénomination du racine les comptes ne sont pas tout à fait claire, cela est probablement dû au fait que racine est le seul récit ayant des autorisations d'écriture à l'intérieur / /.

En outre, racine a accès à tous les fichiers et commandes dans n'importe quel système d'exploitation de type Unix et il est souvent appelé le superutilisateur pour cette raison.

Sur une note latérale, le racine annuaire (/) ne doit pas être confondu avec /racine, qui est le répertoire domestique de l'utilisateur racine. En fait, /racine est un sous-répertoire de / /.

Avoir accès aux autorisations radiculaires

Quand nous parlons de racine (ou SuperUser) Privileges, nous nous référons aux autorisations que ce compte a sur le système. Ces privilèges incluent (sans s'y limiter) la possibilité de modifier le système et d'accorder à d'autres utilisateurs certaines autorisations d'accès à ses ressources.

L'utilisation imprudente de cette puissance peut entraîner au mieux la corruption du système et la défaillance totale au pire. C'est pourquoi les directives suivantes sont acceptées comme les meilleures pratiques lorsqu'il s'agit d'accéder aux privilèges du compte racine:

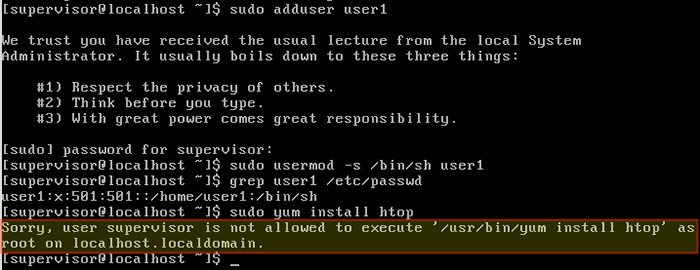

Initialement, utilisez le racine compte pour fonctionner visudo. Utilisez cette commande pour modifier / etc / sudoers pour accorder les privilèges de superutilisateurs minimaux qu'un compte donné (e.g. Superviseur) a besoin.

Cela peut inclure, par exemple, la possibilité de créer (addUser) et Modifier les comptes d'utilisateurs (UserMod) - et rien d'autre.

Aller de l'avant, se connecter en tant que superviseur et Utilisez Sudo pour effectuer des tâches de gestion des utilisateurs. Vous remarquerez que tenter d'effectuer d'autres tâches qui nécessitent des autorisations de superutilisatrices (supprimer les packages, par exemple) devraient échouer.

Exécuter des commandes sans privilèges sudo

Exécuter des commandes sans privilèges sudo Répétez les deux étapes ci-dessus chaque fois que cela est nécessaire, et une fois terminé, utilisez le sortie commander pour revenir immédiatement à votre compte improvisé immédiatement.

À ce stade, vous devriez vous demander, sont les autres tâches qui apparaissent sur une base périodique qui nécessitent des privilèges de superutilisateurs? Dans l'affirmative, accordez les autorisations nécessaires dans / etc / sudoers soit pour un compte ou un groupe donné, et continuez à éviter l'utilisation du compte racine dans la mesure possible.

Résumé

Ce message peut servir de référence pour l'utilisation appropriée du racine compte dans un système d'exploitation de type Unix. N'hésitez pas à l'ajouter à vos signets et à revenir autant de fois que vous le souhaitez!

Comme toujours, envoyez-nous une note en utilisant le formulaire de commentaire ci-dessous si vous avez des questions ou des suggestions sur cet article. Nous avons hâte d'avoir de tes nouvelles!

- « Comment exécuter automatiquement les commandes / scripts pendant le redémarrage ou le démarrage

- Comment sécuriser un serveur FTP à l'aide de SSL / TLS pour le transfert de fichiers sécurisé dans CentOS 7 »