Wireguard - Un tunnel VPN rapide, moderne et sécurisé pour Linux

- 3613

- 130

- Maxence Arnaud

Givré est un moderne, sécurisé, multiplateforme et à usage général VPN implémentation qui utilise une cryptographie de pointe. Il vise à être rapide, plus simple, plus maigre et plus fonctionnel que IPSec et il a l'intention d'être plus performant que Openvpn.

Il est conçu pour une utilisation dans diverses circonstances et peut être déployé sur des interfaces intégrées, des routeurs de squelette entièrement chargés et des superordinateurs; et fonctionne sur les systèmes d'exploitation Linux, Windows, MacOS, BSD, iOS et Android.

Lecture recommandée: 13 meilleurs services VPN avec abonnement à vie

Il présente une interface extrêmement basique mais puissante qui vise à être simple, aussi facile à configurer et à déployer que SSH. Ses caractéristiques clés incluent une interface réseau simple, un routage des clés cryptographiques, une itinérance intégrée et une prise en charge des conteneurs.

Notez qu'au moment de la rédaction du présent.0 Libération, tandis que d'autres sont déjà là (fonctionne bien).

Dans cet article, vous apprendrez à installer et à configurer Givré dans Linux pour créer un tunnel VPN entre deux hôtes Linux.

Environnement de test

Pour ce guide, notre configuration (nom d'hôte et IP publique) est la suivante:

Node 1: Tecmint-Appserver1: 10.20.20.4 Node 2: Tecmint-Dbserver1: 10.20.20.3

Comment installer Wireguard dans les distributions Linux

Connectez-vous à vos deux nœuds et installez Givré en utilisant la commande appropriée suivante pour vos distributions Linux comme suit.

Installez Wireguard dans Rhel 8

$ sudo yum install https: // dl.fedoraproject.org / pub / epel / epel-libérer lest-8.noarch.RPM $ Sudo abonnement-Manager Repos - ENTABLE CODERADEAY-BUILDER-FOR-RHEL-8 - $ (Arch) -rpms $ sudo yum Copr activer JDOSS / WIREUARD $ sudo yum install wireguard-dkms wireguard-tools

Installez Wireguard dans Centos 8

$ sudo yum install epel-lilease $ sudo yum config-manager --set-compatibletools $ sudo yum copr activer jdoss / wireguard $ sudo yum install wireguard-dkms wireguard-tools

Installez Wire Guil dans RHEL / CENTOS 7

$ sudo yum install https: // dl.fedoraproject.org / pub / epel / epel-libérer-LATEST-7.noarch.RPM $ sudo curl -o / etc / yum.se soustraire.D / JDOSS-WIREGUARD-EPEL-7.repo https: // copr.fedorainfracloud.org / coprs / jdoss / wireguard / repo / epel-7 / jdoss-fireguard-epel-7.repo $ sudo yum install wireguard-dkms wireguard-tools

Installez Wire Guéré dans Fedora

$ sudo dnf installer wireguard-tools

Installez Wireguard dans Debian

# echo "Deb http: // deb.Debian.Org / Debian / Instable Main "> / etc / APT / Sources.liste.D / instable.Liste # Printf 'Package: * \ npin: version a = Unstable \ npin-priority: 90 \ n'> / etc / apt / préférences.d / limit-insable # APT Update # apt install wireguard

Installez Wireguard dans Ubuntu

$ sudo add-apt-repository ppa: wireguard / wireguard $ sudo apt-get update $ sudo apt-get install wireguard

Installez Wireguard dans OpenSUSE

$ sudo zypper addRepo -f Obs: // Network: VPN: wireguard wireguard $ sudo zypper install wireguard-kmp-default wireguard-tools

Configuration d'un tunnel VPN Wireguard entre deux hôtes Linux

Lorsque l'installation de givré est complet sur les deux nœuds, vous pouvez redémarrer vos nœuds ou ajouter le module Wireguard du noyau Linux en utilisant la commande suivante sur les deux nœuds.

$ sudo modprobe wireguard ou # modprobe wireguard

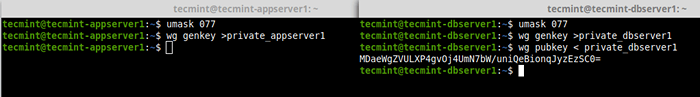

Ensuite, générez des clés publiques et privées codées de base64 en utilisant le wg Utilité sur les deux nœuds comme indiqué.

---------- Sur le nœud 1 ---------- $ umask 077 $ wg genkey> private_appServer1 ---------- Sur le nœud 2 ---------- $ umask 077 $ wg genkey> private_dbserver1 $ wg pubkey < private_dbserver1

Générer des clés sur les deux nœuds

Générer des clés sur les deux nœuds Ensuite, vous devez créer une interface réseau (E.g wg0) pour wiregaurd sur les pairs comme indiqué ci-dessous. Puis attribuer des adresses IP à la nouvelle interface réseau créée (pour ce guide, nous utiliserons le réseau 192.168.dix.0/24).

---------- Sur le nœud 1 ---------- $ sudo ip lien Ajouter de devanne de type wg0 wireguard $ sudo ip addr addr 192.168.dix.1/24 DEV WG0 ---------- Sur le nœud 2 ---------- $ sudo ip lien Ajouter de devanne de type wg0 wireguard $ sudo ip addr addr 192.168.dix.2/24 dev Wg0

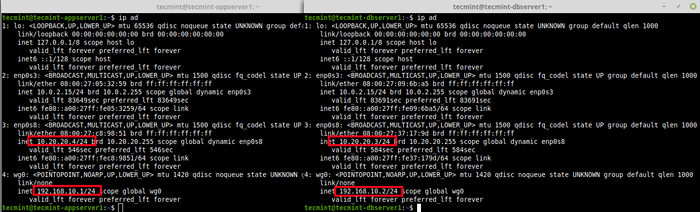

Pour afficher les interfaces réseau jointes sur les pairs et leurs adresses IP, utilisez la commande IP suivante.

$ ip annonce

Afficher les interfaces réseau avec les adresses IP

Afficher les interfaces réseau avec les adresses IP Ensuite, attribuez la clé privée pour chaque pair au wg0 interface réseau et afficher l'interface comme indiqué.

---------- Sur le nœud 1 ---------- $ sudo wg set wg0 private-key ./ private_appServer1 $ sudo ip lien set wg0 up ---------- Sur le nœud 2 ---------- $ sudo wg set wg0 private-key ./ private_dbserver1 $ sudo ip lien set wg0 up

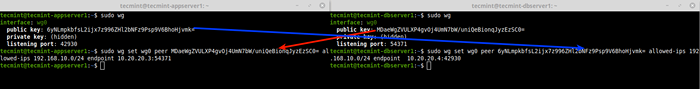

Maintenant que les deux liens sont chacun avec des clés privées associées, exécutez le wg Utilitaire sans aucun argument pour récupérer la configuration des interfaces Wireguard sur les pairs. Créez ensuite votre tunnel VPN Wireguard comme suit.

Le pair (Clé publique), IPS autorisés (masque réseau / sous-réseau) et point final (IP publique: port) sont du pair opposé.

---------- Sur Node1 (utilisez les IPS et la clé publique du nœud 2) ---------- $ sudo wg $ sudo wg set wg0 peer mdaewgzvulxp4gvoj4umn7bw / uniqebionqjyzezsc0 = allow-ips 192.168.dix.0/24 Point de terminaison 10.20.20.3: 54371 ---------- Sur Node2 (utilisez les IPS et la clé publique du nœud 1) ---------- $ sudo wg $ sudo wg set wg0 peer 6ynlmpkbfsl2ijx7z996zhl2bnfz9psp9v6bhohjvmk = permis-ips 192.168.dix.0/24 Point de terminaison 10.20.20.4: 42930

Créer un tunnel VPN Wireguard entre les machines Linux

Créer un tunnel VPN Wireguard entre les machines Linux Tester le tunnel VPN Wireguard entre les systèmes Linux

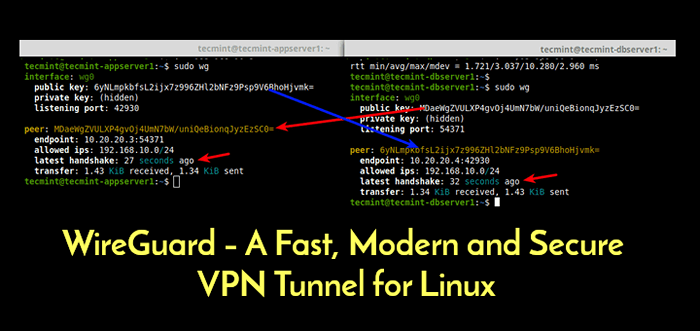

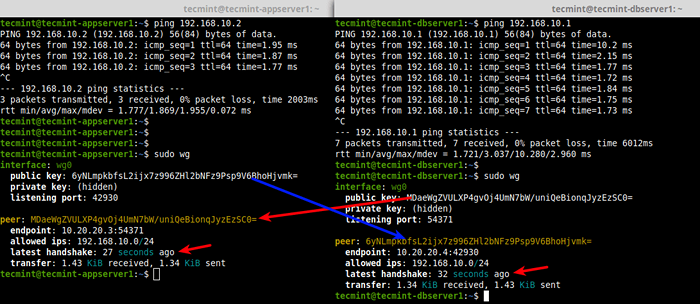

Une fois le tunnel VPN Wireguard créé, ping le pair opposé en utilisant l'adresse de l'interface réseau Wireguard. Ensuite, exécutez le wg Utilitaire à nouveau pour confirmer une poignée de main entre les pairs comme indiqué.

---------- Sur le nœud 1 ---------- $ ping 192.168.dix.2 $ sudo wg ---------- Sur le nœud 2 ---------- $ ping 192.168.dix.1 $ sudo wg

Tester le tunnel VPN Wireguard entre les machines Linux

Tester le tunnel VPN Wireguard entre les machines Linux C'est tout pour le moment! Givré est une solution VPN moderne, sécurisée, simple mais puissante et facile à configurer pour l'avenir. Il subit un développement intensif et fonctionne donc en cours. Vous pouvez obtenir plus d'informations, en particulier sur son travail interne interne et d'autres options de configuration de la page d'accueil de Wire Guérique.

- « PYIDM - Une alternative open source à IDM (gestionnaire de téléchargement Internet)

- Apprenez la structure des données Python Set / Frozenset - Partie 4 »