WPSCAN - Un scanner de vulnérabilité WordPress de boîte noire

- 4441

- 1137

- Emilie Colin

Wordpress est partout sur le Web; C'est le système de gestion de contenu le plus populaire et le plus utilisé (CMS) là-bas. Votre site Web ou blog est-il alimenté par Wordpress? Saviez-vous que les pirates malveillants attaquent toujours les sites WordPress chaque minute? Si vous ne l'avez pas fait, maintenant vous savez.

La première étape vers la sécurisation de votre site Web ou de votre blog consiste à effectuer une évaluation de la vulnérabilité. Il s'agit simplement d'une opération pour identifier les lacunes de sécurité communes (connues du public), dans votre site ou son architecture sous-jacente.

Lire aussi: WPSEKU - Un scanner de vulnérabilité pour trouver des problèmes de sécurité dans WordPress

Dans cet article, nous vous montrerons comment installer et utiliser le Wpscan, Un scanner gratuit créé pour les professionnels de la sécurité et les agents de site Web pour tester la sécurité de leurs sites Web.

Comment installer WPSCAN dans les systèmes Linux

Le moyen recommandé d'installer et de courir Wpscan est d'utiliser l'image officielle Docker, cela vous aidera à supprimer les problèmes d'installation (généralement des problèmes de dépendance).

Vous devriez faire installer Docker et fonctionner sur votre système, sinon commencez par l'installer en utilisant les éléments suivants, qui utilisera le programme Curl pour télécharger et exécuter un script shell qui ajoutera le référentiel Docker à votre système et installera les packages nécessaires.

$ sudo curl -fssl https: // get.docker.com | shot

Une fois la Docker est installé avec succès, démarrez le service, permettez-le de démarrer automatiquement à l'heure du démarrage du système et de vérifier s'il est opérationnel comme suit.

# sudo systemctl start docker # sudo systemctl activer docker # sudo systemctl status docker

Ensuite, tirez le WPSCAN Docker image utilisant la commande suivante.

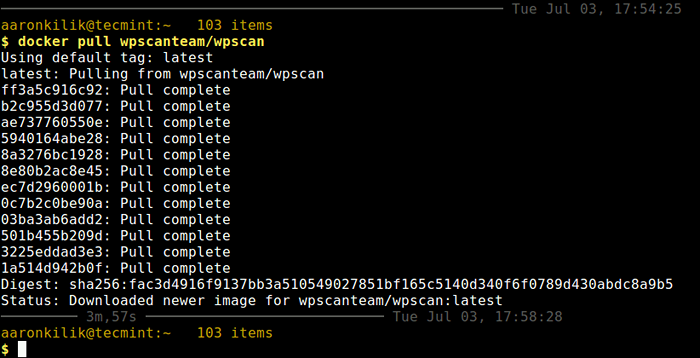

$ docker tire wpscanteam / wpscan

Télécharger l'image WPSCAN Docker

Télécharger l'image WPSCAN Docker Une fois WPSCAN Docker Image téléchargée, vous pouvez répertorier les images Docker sur votre système à l'aide de la commande suivante.

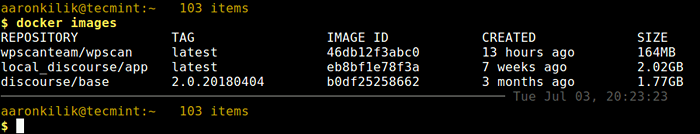

$ images docker

Énumérez les images Docker

Énumérez les images Docker En regardant la sortie de l'écran suivant, l'image du référentiel WPSCAN est wpscanteam / wpscan que vous utiliserez dans la section suivante.

Comment effectuer un scan de vulnérabilité WordPress à l'aide de WPSCAN

La façon la plus simple d'effectuer un scan de vulnérabilité en utilisant Wpscan est de fournir l'URL de votre site Web WordPress comme indiqué (remplacer www.exemple.com avec l'URL de votre site).

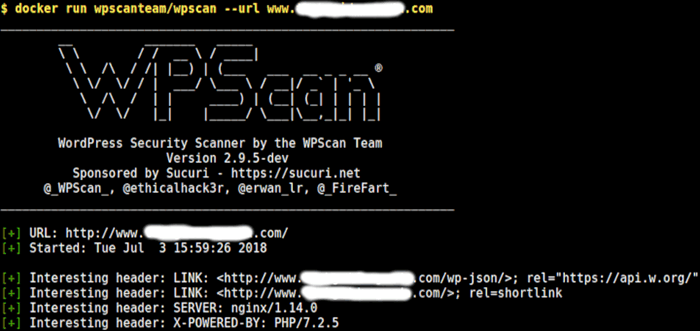

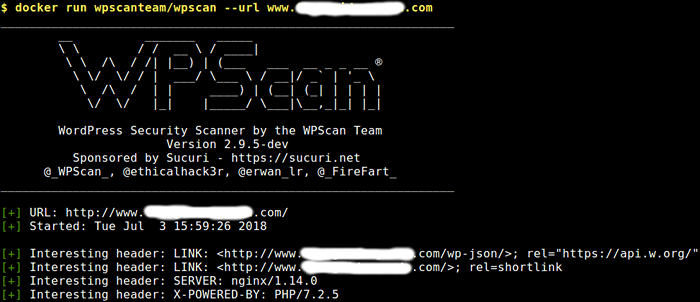

$ docker run wpscanteam / wpscan --url www.exemple.com

WPSCAN essaiera de trouver des en-têtes HTTP intéressants tels que SERVEUR (type de serveur Web et version) et X-alimenté par X (Version PHP); Il recherchera également toutes les API exposées, le lien de flux RSS et les utilisateurs.

Ensuite, il continuera à énumérer la version WordPress et vérifie si elle est à jour ou s'il y a des vulnérabilités associées au numéro de version détectée. De plus, il essaiera de détecter le thème ainsi que des plugins installés pour le trouver, ils sont à jour.

Scan WordPress pour les vulnérabilités

Scan WordPress pour les vulnérabilités Vous pouvez effectuer une force brute de mot de passe Wordlist sur les utilisateurs énumérés en utilisant 30 Threads en utilisant la commande suivante. Le --liste de mots et --threads indicateurs pour spécifier la liste de mots et définir le nombre de threads réceptivement.

$ docker run wpscanteam / wpscan --url www.exemple.com - listlist wordList_file.txt --threads 30

Pour réaliser une force de mot de passe de mot de bouche sur la force brute sur le «Admin» Nom d'utilisateur uniquement, exécutez la commande suivante.

$ docker run wpscanteam / wpscan --url www.exemple.com - listlist wordList_file.txt - username admin

Alternativement, vous pouvez monter une liste de mots locale sur votre système dans le conteneur Docker et démarrer une attaque BruteForce pour l'administrateur utilisateur.

$ docker run -it --rm -v ~ / wordlists: / wordlists wpscanteam / wpscan --url www.exemple.com - WordList / Wordlists / WordList_file.txt - username admin

Pour énumérer les plugins installés, exécutez la commande suivante.

$ docker run wpscanteam / wpscan --url www.exemple.com - énumérer p

Si l'énumération des plugins installés ne suffit pas, vous pouvez exécuter tous les outils d'énumération comme indiqué.

$ docker run wpscanteam / wpscan --url www.exemple.com - énumérer

Pour activer le débogage de sortie, utilisez le --débogage Flag, et redirigez la sortie en fichier pour une analyse ultérieure.

$ docker run wpscanteam / wpscan --url www.exemple.com --debug-sortie 2> débogage.enregistrer

Enfin et surtout, vous pouvez mettre à jour la base de données de WPSCAN à la dernière version en exécutant la commande suivante.

$ docker run wpscanteam / wpscan - upDate

Vous pouvez voir le Docker et Wpscan Aidez les messages avec ces commandes.

$ docker -h $ docker run wpscanteam / wpscan -h

Référentiel WPSCAN GitHub: https: // github.com / wpscanteam / wpscan

C'est tout pour le moment! Wpscan est un puissant scanner de vulnérabilité WordPress Box Box que vous devriez avoir dans votre arsenal d'outils de sécurité Web. Dans ce guide, nous avons montré comment installer et utiliser WPSCAN avec quelques exemples de base. Posez des questions ou partagez vos réflexions avec nous dans les commentaires.

- « LFCS Comment utiliser la commande GNU 'SED' pour créer, modifier et manipuler des fichiers dans Linux - partie 1

- 2 façons de réécrire les dernières commandes exécutées dans Linux »