WPSEKU - Un scanner de vulnérabilité pour trouver des problèmes de sécurité dans WordPress

- 1667

- 191

- Mohamed Brunet

WordPress est un système de gestion de contenu (CMS) gratuit et open-source et très personnalisable qui est utilisé par des millions à travers le monde pour exécuter des blogs et des sites Web entièrement fonctionnels. Parce que c'est le CMS le plus utilisé, il y a tellement de problèmes / vulnérabilités de sécurité WordPress potentiels pour se préoccuper.

Cependant, ces problèmes de sécurité peuvent être traités, si nous suivons les meilleures pratiques de sécurité WordPress courantes. Dans cet article, nous vous montrerons comment utiliser Wpseku, Un scanner de vulnérabilité WordPress dans Linux, qui peut être utilisé pour trouver des trous de sécurité dans votre installation WordPress et bloquer les menaces potentielles.

Wpseku est un simple scanner de vulnérabilité WordPress écrit à l'aide de python, il peut être utilisé pour analyser les installations WordPress locales et distantes pour trouver des problèmes de sécurité.

Comment installer WPSEKU - Scanner de vulnérabilité WordPress dans Linux

À installer Wpseku Dans Linux, vous devez cloner la version la plus récente de Wpseku de son référentiel GitHub comme indiqué.

$ cd ~ $ git clone https: // github.com / m4ll0k / wpseku

Une fois que vous l'avez obtenu, montez dans le Wpseku répertoire et exécutez-le comme suit.

$ cd wpseku

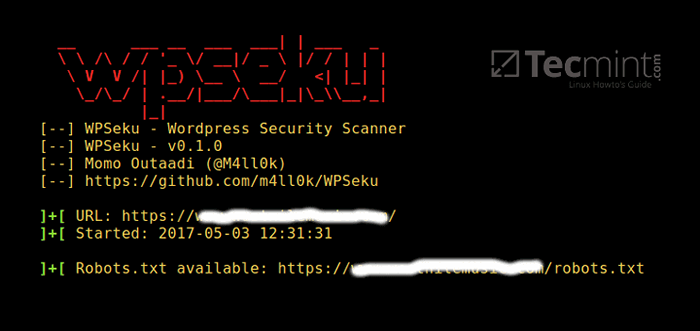

Maintenant, exécutez le Wpseku en utilisant le -u Option pour spécifier votre URL d'installation WordPress comme celle-ci.

$ ./ wpseku.py -u http: // yourDomain.com

Scanner de vulnérabilité WordPress

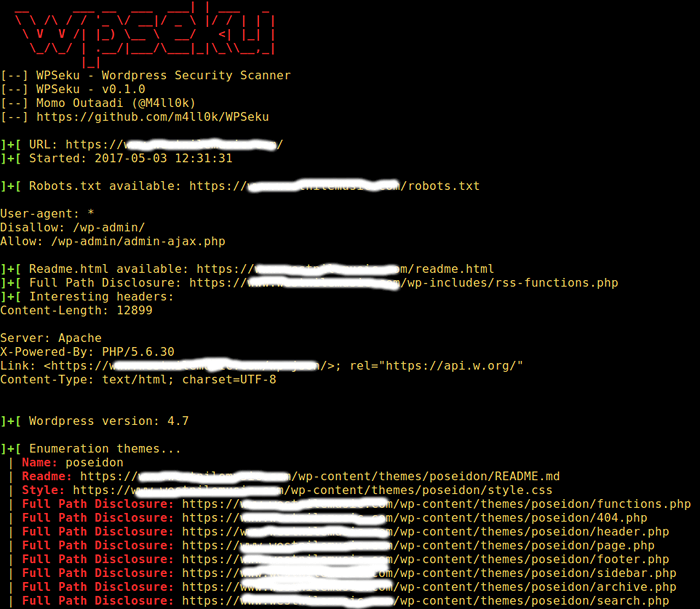

Scanner de vulnérabilité WordPress La commande ci-dessous recherchera les scripts de site croisé, l'inclusion de fichiers locaux et les vulnérabilités d'injection SQL dans vos plugins WordPress à l'aide du -p Option, vous devez spécifier l'emplacement des plugins dans l'URL:

$ ./ wpseku.py -u http: // yourDomain.com / wp-contenu / plugins / wp / wp.php?id = -p [x, l, s]

La commande suivante exécutera une connexion par mot de passe de force brute et une connexion par mot de passe via XML-RPC à l'aide de l'option -b. En outre, vous pouvez définir un nom d'utilisateur et une liste de mots en utilisant le --utilisateur et --liste de mots Options respectivement comme indiqué ci-dessous.

$ ./ wpseku.py -u http: // yourdodian.com - Nom d'utilisateur d'utiliser - liste de mots de la liste de mots.txt -b [l, x]

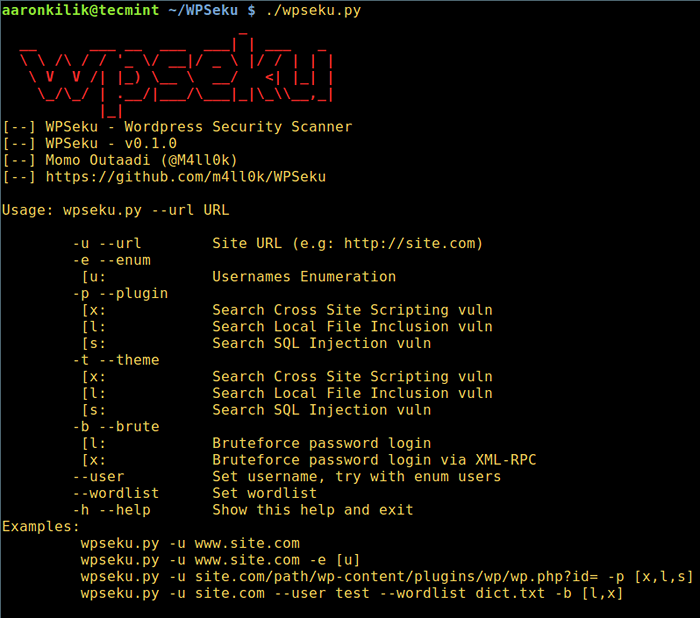

Pour afficher toutes les options d'utilisation de WPSEKU, tapez.

$ ./ wpseku.py - help

Aide du scanner de vulnérabilité WPSEKU WordPress

Aide du scanner de vulnérabilité WPSEKU WordPress Référentiel Wpseku Github: https: // github.com / m4ll0k / wpseku

C'est ça! Dans cet article, nous vous avons montré comment obtenir et utiliser WPSEKU pour la numérisation de vulnérabilité WordPress dans Linux. WordPress est sécurisé mais seulement si nous suivons les meilleures pratiques de sécurité WordPress. Avez-vous des pensées à partager? Si oui, utilisez la section des commentaires ci-dessous.

- « Comment protéger le mot de passe un fichier VIM dans Linux

- Comment installer et exécuter VLC Media lecteur comme root dans Linux »