Yum-Cron - Installez automatiquement les mises à jour de sécurité dans Centos 7

- 3954

- 1241

- Emilie Colin

Dans un monde de cybermenaces et de violations émergentes et en constante évolution, l'application des mises à jour de la sécurité contribuera grandement à la sauvegarde de votre système contre les menaces potentielles. Et quelle joie ce serait si l'application de ces mises à jour est effectuée automatiquement sans votre intervention!

Cela signifie que vous vous souciez moins de mettre à jour manuellement votre système et de vous concentrer sur d'autres tâches d'administration du système.

Lecture recommandée: DNF-Automatique - Installez automatiquement les mises à jour de sécurité dans CentOS 8

Dans ce tutoriel, vous apprendrez à utiliser mium-cron Pour installer et configurer automatiquement les mises à jour de sécurité sur votre Centos 7 système.

Alors qu'est-ce que Yum-Cron?

Mium-cron est un module miam et outil de ligne de commande qui permet à un utilisateur de configurer un travail cron pour le gestionnaire de packages Yum.

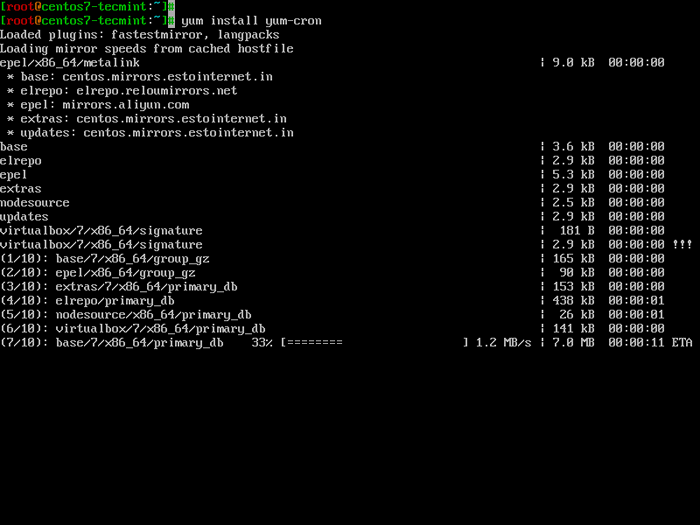

Étape 1: Installation de l'utilitaire Yum-Cron dans Centos 7

Le Mium-cron vient préinstallé sur Centos 7, Mais si pour une raison quelconque, il n'est pas présent, vous pouvez l'installer en exécutant la commande.

# yum install yum-crron

Installez Yum-Cron dans Centos 7

Installez Yum-Cron dans Centos 7 Une fois l'installation terminée, confirmez l'existence de mium-cron utilitaire en exécutant la commande rpm avec la commande grep.

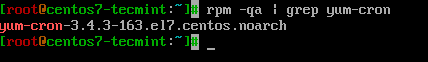

# RPM -QA | grep yum-cron

Vérifiez que Yum-Cron est installé

Vérifiez que Yum-Cron est installé Étape 2: Configuration des mises à jour de sécurité automatiques dans CentOS 7

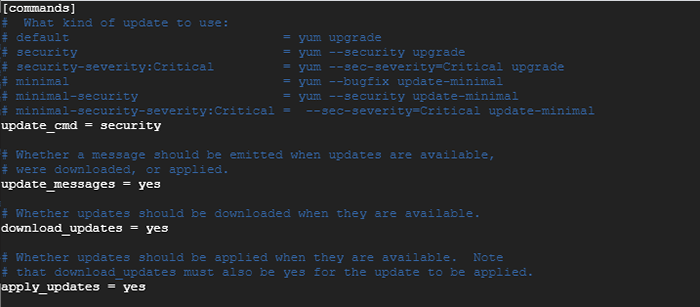

Après l'installation réussie du mium-cron utilitaire, vous devez le configurer pour récupérer automatiquement les mises à jour de sécurité et mettre à jour votre système. Il existe 2 types de mises à jour: la mise à jour par défaut qui est initialisée à l'aide du Mise à jour commande, mise à jour minimale et enfin la mise à jour de sécurité.

Dans ce guide, nous configurerons le système pour recevoir automatiquement des mises à jour de sécurité. Alors ouvrez et modifiez le mium-cron.confli Fichier situé dans le chemin indiqué.

# vi / etc / yum / yum-cron.confli

Localiser la chaîne Update_cmd. Par défaut, ceci est défini par défaut. Maintenant, modifiez et définissez la valeur sur 'sécurité'.

Update_cmd = Security

Ensuite, localisez le update_messages paramètre et assurer que sa valeur est définie sur 'Oui'.

update_messages = oui

De même, faites de même pour Download_updates ainsi que appliquer_updates.

téléchargement_updates = oui applique_updates = oui

Votre configuration doit être consultée comme indiqué ci-dessous.

Configurer les mises à jour de sécurité automatiques sur CentOS 7

Configurer les mises à jour de sécurité automatiques sur CentOS 7 Enregistrer et quitter le fichier de configuration.

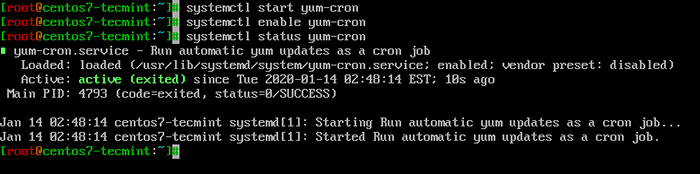

Pour que les modifications entrent en vigueur, démarrez et activez le mium-cron démon ou service sur le démarrage comme indiqué.

# systemctl start yum-crron # systemctl activer yum-crron # statut systemctl yum-cron

Vérifiez l'état du service Yum-Cron

Vérifiez l'état du service Yum-Cron Étape 3: Comment exclure les packages de la mise à jour dans Yum

Parfois, vous devrez peut-être maintenir la version des packages et ne pas les mettre à jour en raison de problèmes de compatibilité qui peuvent survenir avec d'autres applications qui dépendent du package. Parfois, cela peut même inclure le noyau lui-même.

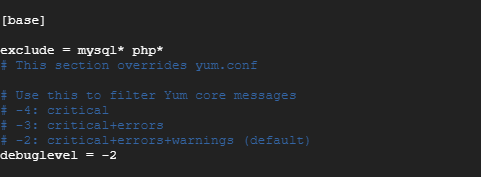

Pour y parvenir, retournez au mium-cron.confli fichier de configuration. En bas, dans le [base] Section, ajoutez une ligne avec le 'exclure' paramètre et définir les packages que vous souhaitez exclure de la mise à jour.

exclure = mysql * php * noyau *

Yum exclut les packages de la mise à jour

Yum exclut les packages de la mise à jour Tous les noms de packages qui commencent par mysql & php sera exclu des mises à jour automatiques.

Redémarrage mium-cron Pour effectuer les changements.

# systemctl redémarrer yum-crron

Étape 4: Vérification des journaux de Yum-Cron

Le mium-cron Les journaux sont stockés dans / var / log / yum.enregistrer déposer. Pour afficher les packages qui ont été mis à jour, exécutez la commande CAT.

# chat / var / log / yum.Journal | grep -i mis à jour

Les mises à jour automatiques du système sont contrôlées par un travail cron qui s'exécute quotidiennement et est stocké dans le / var / log / cron déposer. Pour vérifier les journaux de la course quotidienne.

# CAT / VAR / LOG / CRON | grep -i yum-quotidien

Ton Centos 7 Le système est désormais entièrement configuré pour les mises à jour de sécurité automatiques et vous n'aurez pas à vous soucier de la mise à jour manuelle de votre système.

- « Comment installer pgadmin4 dans les centos 7

- Comment sécuriser Nginx avec Let's Encrypt sur Centos 8 »